Moderne Arbeitsplätze setzen heute nicht mehr nur auf E-Mails. Und Angreifer nutzen mittlerweile auch Collaboration-Tools, Lieferantenbeziehungen und Vertrauensbeziehungen aus, um Schutzmaßnahmen zu umgehen und Konten zu kompromittieren. In dieser fünfteiligen Blog-Reihe möchten wir das Bewusstsein für die sich wandelnden Angriffstaktiken schärfen und Ihnen unseren ganzheitlichen Ansatz für den Schutz Ihrer Anwender vorstellen.

In den bisherigen Beiträgen haben wir uns damit beschäftigt, wie Angreifer neue digitale Kanäle ausnutzen, warum diese Kanäle so anfällig sind und wie auch die geschäftliche Kommunikation kompromittiert wird. In Teil 4 unserer Reihe geht es um die Bedeutung der Sensibilisierung für Sicherheit (Security Awareness).

Menschen sind das wichtigste Angriffsziel

Social-Engineering-Angriffe entwickeln sich weiter. Angreifer nutzen nicht mehr nur E-Mail für ihre Zwecke aus, sondern haben ihre Taktiken auch auf andere Kanäle ausgeweitet. Und dank KI und Automatisierung gelingt es ihnen immer besser, ihre Angriffe zu personalisieren und äußerst überzeugende Nachrichten zu verbreiten. Zudem lassen sich die Angriffe dank KI leicht skalieren, sodass es noch schwieriger ist, sie mit herkömmlichen Sicherheitsmechanismen zu erkennen und zu stoppen.

Mitarbeiter sind nach wie vor das bevorzugte Ziel solcher Angriffe, weshalb der Sensibilisierung für Sicherheit eine entscheidende Rolle zukommt. Doch wenn diese effektiv dazu beitragen soll, dass Mitarbeiter Social-Engineering-Angriffe erkennen, muss der Fokus von Security-Awareness-Schulungen neu definiert werden. Es ist Zeit, nicht mehr nur auf die Vermittlung von Basiswissen zu setzen, sondern den Blick auf die Änderung des Verhaltens zu richten.

In diesem Blog-Beitrag sehen wir uns das Thema Social Engineering genauer an und zeigen, warum Social-Engineering-Taktiken bei Bedrohungsakteuren so beliebt sind. Wir beschäftigen uns außerdem mit der Frage, warum herkömmliche Schutzvorkehrungen nicht mehr ausreichen, um Mitarbeiter vor dynamischen und komplexen Angriffen wie diesen zu schützen.

Social Engineering als Mittel für Kontenkompromittierung

Bei herkömmlichen Hacker-Taktiken wurden primär technische Schwachstellen in Systemen ausgenutzt. Heute hingegen basieren viele Cyberangriffe auf ausgeklügelten Social-Engineering-Taktiken und sind dabei besonders effektiv, weil sie auf die menschliche Psyche ausgerichtet sind und Emotionen, Reflexe und menschliche Schwächen ausnutzen.

Bei Social Engineering geht es darum, Menschen zu manipulieren und sie durch Ausnutzen ihres Vertrauens, ihrer Ängste und ihrer Neugier sowie durch Vortäuschen von dringendem Handlungsbedarf dazu zu bringen, genau das zu tun, was Angreifer von ihnen verlangen. Dazu gehört beispielsweise die Weitergabe vertraulicher Informationen, die Überweisung von Geldbeträgen oder die Gewährung von Zugriff auf Systeme, Anwendungen, Datenbanken oder Geräte.

Diese Manipulation ist oft nur die Vorbereitung für einen mehrstufigen Angriff, bei dem es zunächst um die Kompromittierung eines Benutzerkontos und im nächsten Schritt um den Diebstahl von Daten, um Finanzbetrug oder um unbefugte Zugriffe auf andere Bereiche in der einer Umgebung geht.

Die Situation wird dadurch verschärft, dass KI und Automatisierung dazu beitragen, dass das Volumen und die Raffinesse von Social-Engineering-Angriffen wachsen. Mithilfe von KI-Algorithmen können Bedrohungsakteure ideale Zielpersonen innerhalb der Unternehmenshierarchien identifizieren, überzeugende Personas kreieren und plausible Szenarien konstruieren, um ihre ahnungslosen Opfer geschickt zu manipulieren. Zudem können Angreifer ihre Strategien in Echtzeit anpassen und ihre Angriffe auf diese Weise kontinuierlich erweitern. Gegen diese dynamischen, KI-gesteuerten Angriffe haben herkömmliche Abwehrmechanismen keine Chance, sodass Unternehmen ihnen nahezu schutzlos ausgeliefert sind.

Nachfolgend einige Beispiele dafür, wie sich Cyberkriminelle das Potenzial von KI zunutze machen:

- Automatische Sammlung vertraulicher Informationen: Plattformen wie Social-Engineer.com sind in der Lage, das Zusammentragen vertraulicher Informationen von ahnungslosen Opfern zu automatisieren.

- Erstellung realistischer Fakes: Tools wie DeepFaceLab oder Descript's Overdub und Vishing-Tools (= Voice Phishing) ermöglichen es Angreifern, extrem realistische Fake-Videos oder Audioclips zu erstellen bzw. realistische Anrufe einer vertrauenswürdigen Quelle zu simulieren. Die damit ausgeführten Telefon- und Voice-Phishing- oder Video-Nachahmungs-Angriffe wirken äußerst überzeugend.

- Automatisierung und Skalierung von Angriffen: Mit automatisierten Tools können Angreifer ihre Angriffe im großen Stil ausführen, was die Erfolgsaussichten noch weiter verbessert. Autopilot und Hootsuite sind völlig legitime Social-Media-Management-Tools zur Automatisierung von E-Mail-Kampagnen und Social-Media-Posts. Allerdings werden sie von Angreifern zweckentfremdet und dazu benutzt, Angriffe zu erweitern und unbegrenzt zu skalieren.

Warum technischer Schutz nicht genügt

Die Ziele der Bedrohungsakteure haben sich nicht geändert, allerdings ist der digitale Arbeitsplatz größer geworden.

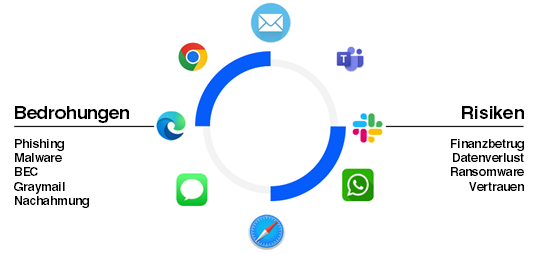

In der Vergangenheit waren Sicherheitstools vor allem auf E-Mail-Schutz ausgelegt. E-Mail ist zwar weiterhin der primäre Bedrohungsvektor, allerdings hat die digitale Transformation neue Wege der Kommunikation und Zusammenarbeit für Mitarbeiter hervorgebracht. Microsoft Teams, Slack, Social-Media- und File-Sharing-Plattformen sind in der modernen Arbeitswelt gang und gäbe. Aber auch Angreifer finden Gefallen an diesen Plattformen. Schließlich bieten sie ihnen noch mehr Möglichkeiten, Anwender per Social Engineering zu manipulieren.

Angriffe sind oft auf Täuschung ausgelegt. Bedrohungsakteure imitieren mit ausgeklügelten Nachrichten und Taktiken echte Kommunikation. Und mittlerweile gelingt ihnen das so gut, dass Anwender kaum mehr zwischen Realität und Fake unterscheiden können. Keine technische Sicherheitslösung ist zu 100 % effektiv. Zudem können Angreifer ihre Vorgehensweise mit KI-gestütztem Phishing und Automatisierung schneller anpassen als jede Sicherheitskontrolle. Unternehmen brauchen daher mehr als technische Kontrollen und müssen die Resilienz ihrer Anwender gegen personenbezogene Social-Engineering-Angriffe steigern.

Bedrohungen und Risiken digitaler Arbeitsplätze.

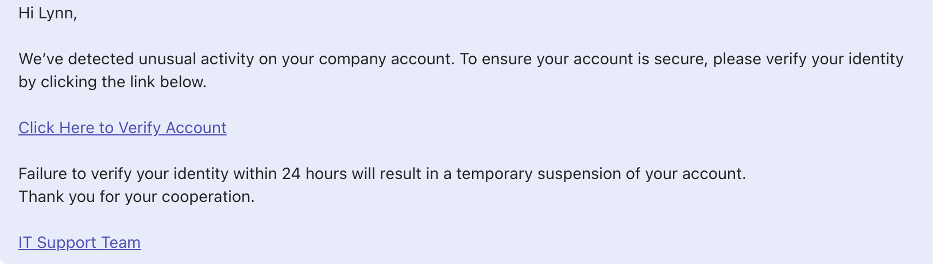

Sind Sie in der Lage, eine Phishing-Bedrohung zu erkennen?

Das ist gar nicht so einfach. Können Sie erkennen, bei welcher der drei folgenden Nachrichten es sich um Phishing handelt?

1. Microsoft Windows-E-Mail-Nachricht

2. Digitale Werbung einer bekannten Marke, die bei einem großen Sportereignis zum Einsatz kam

3. Interne Nachricht des IT-Supports, die über Microsoft Teams verteilt wurde

Richtige Antwort: Alle drei Beispiele basieren auf realen Phishing-Versuchen.

Wichtige Anzeichen für Social Engineering

Es ist gar nicht so einfach, Phishing zu erkennen. Auf diese Indikatoren sollten Sie achten:

- Dringlichkeit: Die Nachricht vermittelt den Anschein von Dringlichkeit und drängt den Anwender, eine bestimmte Aktion bis zu einem bestimmten Datum oder innerhalb einer vorgegebenen Frist oder eines Werbezeitraums durchzuführen.

- Verdächtige Links: Links und Buttons wie „Upgrade-Optionen prüfen“, „Jetzt OneDrive erhalten“, „Konto überprüfen“ und „Aktionscode“ wirken authentisch, führen die Anwender jedoch zu Phishing-Websites.

- Generische Nachricht: Der Inhalt der Nachricht ist vage und liefert keine konkreten Informationen zur Sache.

- Nachahmung einer vertrauenswürdigen Entität: Die Nachricht stammt nur scheinbar von einer vertrauenswürdigen Marke oder dem internen IT-Team und macht sich die Reputation Dritter zunutze, um die eigene Glaubwürdigkeit zu steigern.

- Handlungsaufforderung: In der Nachricht wird der Anwender aufgefordert, auf einen Link zu klicken, um seinen Anspruch auf ein Produkt zu prüfen, von den Vorteilen einer Aktion zu profitieren oder andere Angebote zu nutzen.

Warum Sie ein effektives Programm zur Änderung des Anwenderverhaltens implementieren sollten

Angesichts der zahlreichen raffinierten Social-Engineering-Angriffe müssen Anwender gut vorbereitet sein. Zu den wirksamsten Methoden gehören Security-Awareness-Programme, die Mitarbeiter darin schulen, die Anzeichen eines Social-Engineering-Angriffs richtig zu deuten und Angriffe auf unerwarteten Kanälen und ausgefeilte Techniken zu erkennen.

Doch leider ist Sensibilisierung für Sicherheit nicht genug, um aus Ihren Mitarbeitern aktive Wächter zu machen: Ganze 96 % der Anwender, die riskante Aktionen durchgeführt haben, waren sich der Gefahren bewusst. Dies zeigt, dass rein Compliance-orientierte Schulungen keinen hinreichenden Schutz bieten und Sicherheitsinitiativen sowie bestandene Phishing-Tests keine Garantie dafür sind, dass Ihre Mitarbeiter gegen Social-Engineering-Angriffe tatsächlich resilient sind. Security-Awareness-Programme müssen angepasst und auf personalisierte, risikobasierte Schulungen und adaptives Lernen ausgerichtet werden, um reale Verhaltensänderungen herbeizuführen.

Sie benötigen Schulungsprogramme, die für sicheres Verhalten sensibilisieren und Verhaltensänderung fördern, um Ihre Mitarbeiter vorzubereiten und zu befähigen, in ihrem digitalisierten Arbeitsumfeld sichere Entscheidungen zu treffen. Doch angesichts der auf allen Kanälen lauernden, mehrschichtigen Angriffe benötigen Ihre Mitarbeiter zusätzliche Unterstützung, um echte Resilienz aufzubauen. Und Ihr Unternehmen benötigt zusätzlichen Schutz. Hier kann Proofpoint erhebliche Vorteile bieten. Unternehmen benötigen eine Strategie zur Abwehr personenbezogener Risiken, die durch Technologien und Schulungen umfassenden Schutz bietet.

Schutz für Ihre Mitarbeiter mit personenzentrierter Sicherheit

Digitale Arbeitsbereiche wachsen – und Angreifer konzentrieren sich weiterhin auf Ihre Anwender. E-Mail ist zwar nach wie vor der häufigste Angriffsvektor, doch Cyberkriminelle setzen immer häufiger auch auf andere Kanäle wie Messaging-Plattformen, Collaboration-Tools, Cloud-Anwendungen und File-Sharing-Dienste. Diese Situation hat dazu geführt, dass viele Unternehmen isolierte Einzellösungen einsetzen, die hohe Lizenz- und Betriebskosten verursachen und die Zahl der Sicherheitslücken erhöhen. Hier kann Proofpoint erhebliche Vorteile bieten.

Proofpoint Prime Threat Protection ist eine umfassende Lösung, die Schutz vor allen personenzentrierten Bedrohungen bietet – ganz gleich ob es sich um bestehende oder zukünftige Gefahren handelt. Dank des breiten Spektrums an Sicherheitsfunktionen ermöglicht sie maximale Bedrohungsprävention und bietet folgende Funktionen:

- Zuverlässige Bedrohungserkennung: Bietet Schutz vor verschiedensten Bedrohungen.

- KI-gestützter Kontenschutz: Schützt vor Kontoübernahmen und kompromittierten Lieferantenkonten.

- Risikobasierte gezielte Schulungen: Bereiten Mitarbeiter darauf vor, bei Bedrohungen richtige Entscheidungen zu treffen.

- Plattformübergreifender Phishing-Schutz: Blockiert schädliche Links auf mehreren Plattformen.

- Schutz vor Nachahmern: Schützt die Reputation Ihrer Marke vor Missbrauch.

- Management personenbezogener Risiken: Identifiziert besonders gefährdete Anwender und automatisiert die Anwendung adaptiver Sicherheitskontrollen.

Mit Proofpoint Prime können Sie Ihre Mitarbeiter und Ihr Unternehmen besser schützen, da durch hochpräzise Bedrohungserkennung die Überlastung durch zu viele Warnmeldungen vermieden und die Effizienz durch detaillierte Risikoeinblicke und automatisierte Sicherheitsabläufe verbessert wird. In Kombination mit vorkonfigurierten Integrationen und gemeinsam genutzten Bedrohungsdaten sind Ihre IT- und Sicherheitsteams in der Lage, Bereitstellungen zu beschleunigen und gleichzeitig Kosten zu senken, da auf fragmentierte Einzellösungen verzichtet werden kann.

Weitere Informationen zu Proofpoint Prime erhalten Sie auf dieser Webseite oder in unserer Kurzvorstellung.

Bleiben Sie dran

In unserem nächsten Beitrag gehen wir der Frage nach, warum MFA keinen ausreichenden Schutz vor dynamischen Angriffen bietet.

Weitere Beiträge unserer Reihe „Die Angriffsfläche wächst“

Erfahren Sie mehr über die Bedrohungslandschaft und darüber, wie Sie dynamische Angriffe stoppen: