Moderne Arbeitsplätze setzen heute nicht mehr nur auf E-Mails. Und Angreifer nutzen mittlerweile auch Collaboration-Tools, Lieferantenbeziehungen und Vertrauensbeziehungen aus, um Schutzmaßnahmen zu umgehen und Konten zu kompromittieren. In dieser fünfteiligen Blog-Reihe möchten wir das Bewusstsein für die sich wandelnden Angriffstaktiken schärfen und Ihnen unseren ganzheitlichen Ansatz für den Schutz Ihrer Anwender vorstellen.

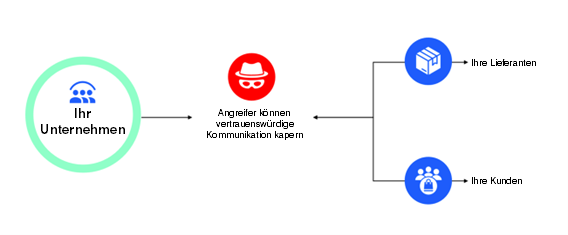

In unseren bisherigen Blog-Beiträgen haben wir gezeigt, wie entschlossene Angreifer die neuen digitalen Arbeitsplätze für ihre Zwecke nutzen und warum Plattformen wie Microsoft Teams, Slack und Zoom zum neuen Ziel für Cyberangriffe geworden sind. In diesem Artikel gehen wir der Frage nach, wie Angreifer vertrauenswürdige Geschäftskommunikation kompromittieren und wie Sie Ihr Unternehmen besser davor schützen können.

Manipulation von Mitarbeitern durch Nachahmung

Vertrauen spielt bei der Kommunikation mit anderen Menschen und beim Treffen von Entscheidungen eine fundamentale Rolle. Ganz gleich, ob wir im Rahmen persönlicher oder geschäftlicher Beziehungen interagieren oder im Internet shoppen: Ohne Vertrauen geht nichts. Cyberkriminelle nutzen das geschickt für ihre Zwecke aus. Sie wissen, dass sie – sobald sie das Vertrauen ihrer Opfer gewonnen haben – mit ihren Angriffen eine erstaunlich hohe Erfolgsquote erreichen können.

Eine gängige Methode der Angreifer besteht darin, die Geschäftskommunikation zu manipulieren, indem sie sich als Führungskräfte, Mitarbeiter der Personalabteilung, Partner, öffentliche Einrichtungen oder bekannte Marken ausgeben. Die Empfänger glauben, dass sie mit einer legitimen Person oder Marke kommunizieren, und sind daher schneller bereit, vertrauliche Informationen weiterzugeben, Malware herunterzuladen oder betrügerische Transaktionen zu genehmigen.

Wenn Sie wissen, wie Angreifer Vertrauen missbrauchen, können Sie Ihr Unternehmen besser schützen. Daher stellen wir nachfolgend einige der häufigsten Nachahmungstaktiken vor.

Mit Nachahmungstaktiken schleichen sich Angreifer in die Geschäftskommunikation ein.

Nutzung ungeschützter Domains für Spoofing

Beim E-Mail-Spoofing fälschen Angreifer eine Absenderadresse und ahmen dabei eine legitime Firma, Einrichtung oder Person nach. Proofpoint-Forscher haben kürzlich herausgefunden, dass von ungeschützten aktiven Domains im Durchschnitt 44.000 betrügerische Nachrichten pro Domain und Monat gesendet werden.

Bedrohungsakteure nutzen ungeschützte Domains, um per E-Mail-Spoofing Angriffe wie Phishing, Malware, Ransomware und Business Email Compromise (BEC) durchzuführen.

Nachfolgend ein genauerer Blick auf diese Strategien:

- Phishing-Angriff: Ein Bedrohungsakteur sendet eine Spoofing-E-Mail, die scheinbar von einer legitimen Quelle wie einer Bank, einer Behörde oder einem bekannten Unternehmen stammt. Das Ziel besteht darin, dem Empfänger vertrauliche Informationen wie Anmeldedaten, Finanzdaten oder personenbezogene Daten zu entlocken.

- Malware: Gefälschte E-Mails können schädliche Anhänge oder schädliche Links enthalten. Sobald ein Anwender darauf klickt, werden Viren, Ransomware, Spyware oder andere Arten von Schadsoftware aktiviert, mit denen Angreifer Daten stehlen, Abläufe unterbrechen oder die Kontrolle über Systeme erlangen können.

- BEC: Viele Bedrohungsakteure versuchen, Mitarbeiter, Partner oder Kunden über gefälschte E-Mails dazu zu verleiten, Geld zu überweisen oder vertrauliche Informationen weiterzugeben. Dies ist ein durchaus lukratives Geschäft: Laut einem aktuellen Bericht der Abteilung für Internetkriminalität des FBI (Internet Crime Complaint Center, IC3) beliefen sich die Verluste aus BEC-Angriffen allein im Jahr 2023 auf etwa 2,9 Milliarden US-Dollar.

Ausnutzung von Vertrauen über Doppelgänger-Domains

Eine weitere Taktik von Bedrohungsakteuren besteht darin, das Vertrauen der Anwender mithilfe von Doppelgänger-Domains auszunutzen. Diese Domains besitzen Namen, die denen legitimer Domains zum Verwechseln ähnlich sehen, und werden für die gleichen Arten von Angriffen verwendet wie gefälschte Domains.

|

Falsche Schreibweisen |

Ersetzte Zeichen |

Hinzufügen/Weglassen von Zeichen |

|

Angreifer registrieren Domains mit minimal modifizierter Schreibweise, die täuschend echt aussehen. |

Bedrohungsakteure nutzen ähnlich aussehende Zeichen aus anderen Alphabeten oder Ziffern anstelle von Buchstaben. |

Angreifer fügen unauffällige Zeichen zum Domainnamen hinzu oder lassen Zeichen weg. |

|

Beispiel: |

Beispiel: |

Beispiel: |

Gängige Nachahmungstaktiken.

Auch wenn diese Domains weder dem legitimen Unternehmen gehören, noch mit ihm verbunden sind, können sie einen erheblichen Vertrauensverlust nach sich ziehen. Zum Schutz vor solchen Angriffen müssen Sie Ihre Mitarbeiter in der Erkennung dieser Taktiken schulen. Das ist aber nur ein erster wichtiger Schritt. Um den Schutz weiter zu stärken, sollten Sie aktiv nach Doppelgängern suchen und einen Prozess einrichten, diese Doppelgänger nachzuweisen, damit Sie sie komplett sperren lassen können.

Kompromittierung von Lieferantenkonten zur Ausnutzung vertrauenswürdiger Geschäftsbeziehungen

Bedrohungsakteure nutzen die bestehenden Finanzbeziehungen zwischen Unternehmen und ihren Lieferanten aus. Häufig vereinbaren Lieferanten Bedingungen oder Zahlungen per E-Mail. Wenn sich kriminelle Akteure zum richtigen Zeitpunkt in den E-Mail-Austausch einschalten oder eigenständig E-Mails als nachgeahmte Personen verschicken, erhöhen sie ihre Chance, Zahlungen oder Waren zu erbeuten. Dies gilt besonders, wenn sie über ein legitimes Konto kommunizieren, das kompromittiert wurde.

Cyberkriminelle missbrauchen kompromittierte Partner- und Lieferantenkonten für BEC-Betrug, Phishing-E-Mails und Malware-Angriffe. In der Regel kann das Sicherheitsteam nicht erkennen, welche Lieferantenkonten kompromittiert sind, und ist auf Benachrichtigungen der Partner angewiesen. Dies kann dazu führen, dass die Untersuchungen erst mit einer Verzögerung starten und mit einem hohen manuellen und zeitlichen Aufwand verbunden sind. Besser wäre der Einsatz einer modernen Lösung, die Veränderungen beim Anwenderverhalten identifiziert und die gewonnenen Erkenntnisse mit Bedrohungsdaten kombiniert. Durch automatisierte Erkennungs- und Präventionsmaßnahmen lassen sich zudem die Abläufe vereinfachen und Kosten einsparen.

Fazit

Vertrauen ist ein unverzichtbarer Teil der Unternehmenskommunikation. Daher müssen Sie sie schützen. Wenn Sie die Taktiken von Cyberkriminellen durchschauen, mit denen diese Vertrauen missbrauchen, können Sie proaktive Maßnahmen ergreifen und sicherstellen, dass Ihre Mitarbeiter nicht auf die Täuschungsmanöver hereinfallen. Ihre beste Verteidigung gegen vertrauensbezogene Cyberangriffe ist ein ganzheitlicher Ansatz, der nicht nur E-Mail, sondern die gesamte Angriffsfläche überwacht und schützt.

Schutz für Ihre Mitarbeiter mit personenzentrierter Sicherheit

Digitale Arbeitsbereiche wachsen – und Angreifer konzentrieren sich weiterhin auf Ihre Anwender. E-Mail ist zwar nach wie vor der häufigste Angriffsvektor, doch Cyberkriminelle setzen immer häufiger auch auf andere Kanäle wie Messaging-Plattformen, Collaboration-Tools, Cloud-Anwendungen und File-Sharing-Dienste. Diese Situation hat dazu geführt, dass viele Unternehmen isolierte Einzellösungen einsetzen, die hohe Lizenz- und Betriebskosten verursachen und die Zahl der Sicherheitslücken erhöhen. Hier kann Proofpoint erhebliche Vorteile bieten.

Proofpoint Prime Threat Protection ist eine umfassende Lösung, die Schutz vor allen personenzentrierten Bedrohungen bietet – ganz gleich ob es sich um bestehende oder zukünftige Gefahren handelt. Dank des breiten Spektrums an Sicherheitsfunktionen ermöglicht sie maximale Bedrohungsprävention und bietet folgende Funktionen:

- Zuverlässige Bedrohungserkennung: Bietet Schutz vor verschiedensten Bedrohungen.

- KI-gestützter Kontenschutz: Schützt vor Kontoübernahmen und kompromittierten Lieferantenkonten.

- Risikobasierte gezielte Schulungen: Bereiten Mitarbeiter darauf vor, bei Bedrohungen richtige Entscheidungen zu treffen.

- Plattformübergreifender Phishing-Schutz: Blockiert schädliche Links auf mehreren Plattformen.

- Schutz vor Nachahmern: Schützt die Reputation Ihrer Marke vor Missbrauch.

- Management personenbezogener Risiken: Identifiziert besonders gefährdete Anwender und automatisiert die Anwendung adaptiver Sicherheitskontrollen.

Mit Proofpoint Prime können Sie Ihre Mitarbeiter und Ihr Unternehmen besser schützen, da durch hochpräzise Bedrohungserkennung die Überlastung durch zu viele Warnmeldungen vermieden und die Effizienz durch detaillierte Risikoeinblicke und automatisierte Sicherheitsabläufe verbessert wird. In Kombination mit vorkonfigurierten Integrationen und gemeinsam genutzten Bedrohungsdaten sind Ihre IT- und Sicherheitsteams in der Lage, Bereitstellungen zu beschleunigen und gleichzeitig Kosten zu senken, da auf fragmentierte Einzellösungen verzichtet werden kann.

Weitere Informationen zu Proofpoint Prime erhalten Sie hier.

Bleiben Sie dran

In unserem nächsten Beitrag beschäftigen wir uns mit Social Engineering im großen Stil und mit der Frage, warum sich die Sensibilisierung für Sicherheit weiterentwickeln muss.

Weitere Beiträge unserer Reihe „Die Angriffsfläche wächst“

Erfahren Sie mehr über die Bedrohungslandschaft und darüber, wie Sie dynamische Angriffe stoppen: