„Angreifer müssen nur einmal richtig liegen – die Angegriffenen hingegen jedes Mal.“ Diese oft zitierte Annahme, dass schon eine einzige Kompromittierung unserer Schutzmaßnahmen katastrophale Auswirkungen haben kann, hat schon unzählige Cybersicherheitsstrategien geprägt.

Während immer neue Risiken bekannt werden und Angreifer raffinierte Taktiken zum Umgehen der Schutzmaßnahmen entwickeln, stehen die Sicherheitsverantwortlichen vor der gewaltigen Aufgabe, die kontinuierlich wachsende Zahl verknüpfter Identitäten zu schützen. Viele Unternehmen führen jetzt Strategien zur Steigerung der Resilienz ein. Inzwischen akzeptieren sie die Tatsache, dass Zwischenfälle unvermeidlich sind – während Sicherheitsverantwortliche sich zuvor vollständig auf das unmögliche Ziel konzentriert hatten, alle Bereiche der Unternehmensumgebung zu schützen.

Seit einigen Jahren macht jedoch ein neuer Ansatz für die Cyberabwehr von sich reden, der einen besseren Weg einschlägt: Statt alles schützen zu wollen, sollten sich Sicherheitsverantwortliche zum Ziel setzen, die zentralen Taktiken, Techniken und Prozeduren (TTPs) der Angreifer zu neutralisieren, um sie am Abschließen der Angriffskette zu hindern.

Was ist die Angriffskette und wie kann sie mit Schutz vor Identitätsbedrohungen unterbrochen werden? Genau darum geht es in diesem Blog-Beitrag.

Das Konzept der Angriffskette

Kein anderes Konzept beschreibt die Eigenschaften eines erfolgreichen Cyberangriffs so treffend wie der Begriff „Angriffskette“ (bzw. „Cyber-Angriffskette“), der 2011 von Lockheed Martin entwickelt wurde. Die Angriffskette ist selbst 12 Jahre später noch relevant, da Sicherheitsverantwortliche große Mühe haben, die schwerwiegendsten Zwischenfälle zu verhindern.

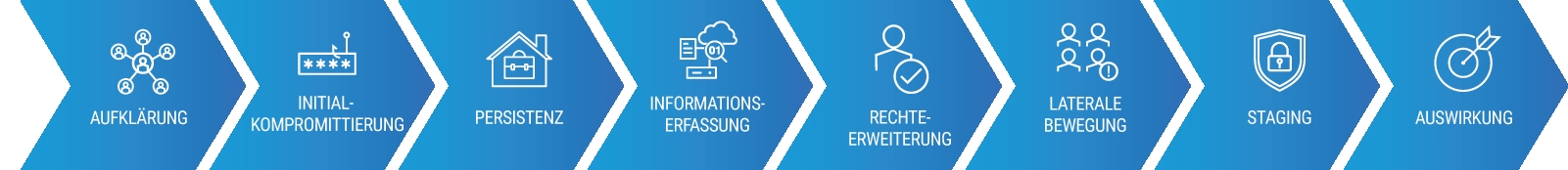

Auch wenn Cyberkriminelle nicht jedes Mal die gleichen Schritte befolgen, sind die grundlegenden Phasen eines Angriffs im Prinzip jedes Mal gleich:

Schritte in der Cyber-Angriffskette.

Die Herausforderungen der Initial-Kompromittierung

Die erste Phase der Angriffskette ist die Initial-Kompromittierung. Cyberkriminelle nutzen heute eine Vielzahl an Taktiken – einschließlich BEC-Angriffe, Cloud-Kontoübernahmen und Ransomware –, um Unternehmen zu infiltrieren und Systeme zu beschädigen.

Dazu missbrauchen sie zum Beispiel Beziehungen mit vertrauenswürdigen Dritten, um Unternehmen über ihre Lieferanten und Zulieferer zu kompromittieren. In diesem Fall kann eine erste, scheinbar harmlose E-Mail in kürzester Zeit zu einer umfassenden Kompromittierung führen. Sobald Angreifer uneingeschränkten Zugriff auf eine Domain des Unternehmens erlangt haben, können sie E-Mail-Konten infiltrieren, um böswillige Aktivitäten durchzuführen.

E-Mails für Anmeldedaten-Phishing werden dadurch besonders gefährlich, dass sie für Lösungen zur Bedrohungserkennung nahezu unsichtbar sind und keine Spuren einer Kompromittierung oder Malware hinterlassen. Selbst nach der flächendeckenden Einführung von Multifaktor-Authentifizierung (MFA) wächst die Zahl dieser Angriffe.

Nachdem Konten durch eine Anmeldedaten-Phishing-E-Mail oder eine angreifbare Remote-Desktop-Sitzung kompromittiert wurden, erleben Unternehmen die nächste Phase der Angriffskette: Rechteerweiterung und laterale Bewegungen in ihren Netzwerken.

Nächste Phase: Rechteerweiterung und laterale Bewegungen

Dies ist der mittlere Bereich der Angriffskette, in dem Bedrohungsakteure versuchen, die Schutzmaßnahmen des Unternehmens zu überwinden. In vielen Fällen kompromittieren sie dabei Identitäten von Mitarbeitern, Auftragnehmern, Dienstleistern oder Edge-Geräten. Ihr vordringlichstes Ziel ist der Erstzugriff, damit sie ihre Berechtigungen erweitern können, meist über Active Directory (AD).

AD wird von vielen Unternehmen auf der ganzen Welt eingesetzt, ist jedoch für Kompromittierung anfällig und kann Angreifern die umfassende Kontrolle über die IT-Infrastruktur des betroffenen Unternehmens gewähren. Angreifer haben dadurch die Möglichkeit, sich lateral im Netzwerk zu bewegen und überall Malware zu verteilen, wodurch noch mehr Schaden entsteht.

Letzte Phase: Risiko durch Datenverlust

Angreifer setzen jedoch nicht nur auf einen einzigen Glückstreffer. Vielmehr hängt der Erfolg von mehreren präzisen Manövern ab, die häufig darauf abzielen, durch Datenexfiltration finanziell zu profitieren. Sobald sie das komplexe Netz aus Identitäten durchdrungen haben, können sie wertvolle Daten aufstöbern und Datendiebstahl koordinieren.

Sicherheitsverantwortliche müssen diese Ereigniskette unterbrechen, damit sie keine vertraulichen Daten wie geistiges Eigentum oder personenbezogene Kundendaten verlieren. Anschließend können sie die Kontrolle zurückerlangen und die Cybersicherheitsmaßnahmen entsprechend anpassen.

Die drei besten Möglichkeiten zum Unterbrechen der Angriffskette.

Erstellen einer Karte Ihres Unternehmens

Die beste Möglichkeit zum Unterbrechen der Angriffskette ist die Erstellung einer Karte Ihres gesamten Unternehmens, damit Sie es in seiner Gesamtheit betrachten und Muster besser sichtbar machen können:

- Die meisten Initial-Kompromittierungen werden durch Phishing und kompromittierte Anmeldedaten ermöglicht.

- Die meisten Rechteerweiterungen und lateralen Bewegungen erfolgen über Active Directory.

- Die meisten Datenexfiltrationen erfolgen entweder über diese kompromittierten Identitäten oder durch Aktionen von Insidern, die bereits über entsprechende Zugriffsrechte verfügen.

Um Daten zum Exfiltrieren zu finden, bewegen sich Cyberkriminelle durch Netzwerke und Systeme von einer Identität zu einer anderen und erweitern dabei ihre Zugriffsrechte. In typischen Unternehmen bestehen praktisch unendlich viele Angriffspfade, weil das AD fast alle IT-Assets des Unternehmens miteinander verbindet.

In der Praxis könnte das zum Beispiel bedeuten, dass sie mithilfe im Cache gespeicherter Anmeldedaten auf einen kompromittierten Endpunkt zugreifen oder einen Server finden, bei dessen Domain-Benutzergruppe es sich um einen lokalen Administrator handelt, sodass sie ihre Tools in diesem Kontext einsetzen können. Es gibt jedoch noch unzählige weitere Möglichkeiten und Kombinationen.

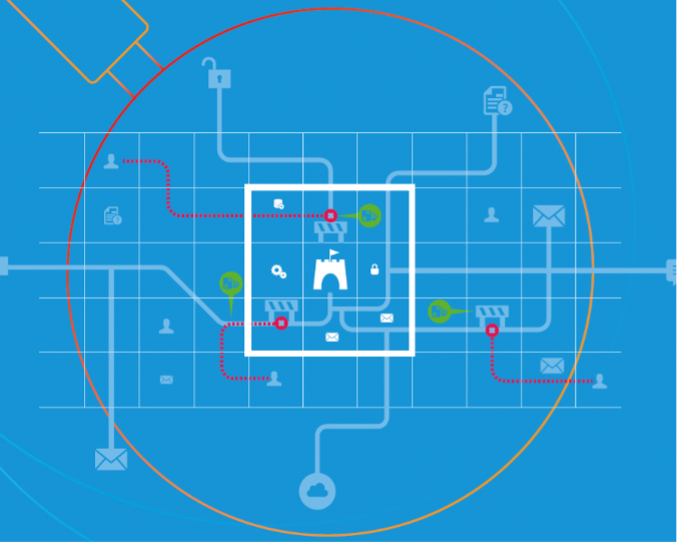

Wie erkennen und wählen die Angreifer die verfügbaren Angriffspfade? Sie setzen dabei auf einen Ansatz, der mit der Navigation in der realen Welt vergleichbar ist, d. h. sie verwenden Karten-Apps.

Ähnlich wie Sie sich mit Google Maps oder Apple Maps in einer fremden Stadt zurechtfinden, können Angreifer mit einer kompromittierten Identität vergleichbare Tools einsetzen, um ihre Ziele zu erreichen. Zu diesen Tools gehören zum Beispiel Bloodhound, Impacket und PingCastle. Das Ziel ist dabei stets die höchste Berechtigungsstufe in AD (d. h. Tier 0-Berechtigung oder einfach Domain-Administrator).

Wenn Angreifer in Ihre „Stadt“ gelangen, könnten Sie die Straßen blockieren, um zu verhindern, dass sie an Ihre wichtigen Assets gelangen. Wenn Ihre Mitarbeiter diese Straßen jedoch für den legitimen Datenverkehr benötigen, ist Blockieren kein Option. Daher müssen Sie einen Stolperdraht auf der Straße installieren, der Sie auf Angreifer hinweist und legitimen Datenverkehr durchlässt.

Bei diesen Fallen kann es sich um Täuschungen oder gefälschte Anmeldedaten handeln, die Angreifer für die Anmeldung bei Ihrer Umgebung nutzen könnten. Die Fallen warnen Sie, wenn Angreifer versuchen, die Straße zu benutzen. Dank dieser Transparenz können Sie zudem weitere, größere Probleme wie Ransomware oder Datendiebstahl verhindern.

Was Angreifern wirklich die Laune verdirbt, sind Situationen, in denen sie von ihrem aktuellen Standort nicht an ihr Ziel gelangen können. Wenn die Wege, die ihnen von ihren Tools gezeigt werden, blockiert sind, geben sie auf und verlassen Ihre Umgebung.

Angreifer erstellen Karten der Netzwerke und Systeme.

Wir stellen vor: Identitätsbezogene Bedrohungserkennung und -Reaktion (ITDR)

ITDR (Identity Threat Detection and Response bzw. identitätsbezogene Bedrohungserkennung und -Reaktion) bedeutet einen fundamentale Wandel bei der Umsetzung von Cybersicherheit. ITDR führt eine neue Tool-Klasse sowie Empfehlungen zum Schutz und zur Absicherung von Identitäten vor böswilligen Akteuren ein und erweitert den Ansatz, mit dem Unternehmen ihre Identitäten schützen. Statt also lediglich sicherzustellen, dass Systemzugriffe nur durch legitime Anwender erfolgen, werden proaktive Sicherheitsmaßnahmen zum Schutz vor identitätsbasierten Bedrohungen eingerichtet.

ITDR-Lösungen bilden heute eine wichtige Produktkategorie auf dem Cybersicherheitsmarkt. Dieser neue Status ist ein deutlicher Hinweis dafür, dass Identitäten ebenso viel Kontrolle und Schutz verdienen wie Netzwerke, Systeme und Software. Diese Veränderung ist auch dringend nötig: Laut dem ESG Research-Webinar The Identity Security Paradox (Das Identitätssicherheits-Paradox) hat mehr als die Hälfte der Unternehmen Kompromittierungen verzeichnet, die durch ausgenutzte Identitäten und Anmeldedaten ermöglicht wurden.

Gartner hat den Begriff ITDR Anfang 2022 eingeführt und dabei auf die Trends beim Sicherheits- und Risikomanagement hingewiesen. Damals betonte Peter Firstbrook, Research Vice President bei Gartner, dass Unternehmen erhebliche Schritte bei der Verbesserung ihrer Möglichkeiten für die Identitäts- und Zugriffsverwaltung (IAM) unternommen haben, wies jedoch darauf hin, dass „der Fokus dabei stark auf verbesserter Technologie zur Anwenderauthentifizierung lag, wodurch die Angriffsfläche für einen zentralen Teil der Cybersicherheitsinfrastruktur sogar wächst. ITDR-Tools können zum Schutz von Identitätssystemen beitragen, Kompromittierungen erkennen und effiziente Behebungsmaßnahmen ermöglichen“.

Der SolarWinds-Zwischenfall von 2020 hat gezeigt, wie Bedrohungsakteure auf gefährdete Umgebungen zugreifen können, und ist eine eindringliche Erinnerung an die Bedeutung von Identitäten. Es ist schwierig, gut ausgestattete Akteure daran zu hindern, mit einem böswilligen Software-Update oder ähnlichen Supply-Chain-Angriffen Erstzugriff auf eine Umgebung zu erlangen. Doch die nachfolgenden lateralen Bewegungen (per Golden SAML) zum eigentlichen Ziel (häufig Microsoft 365-Daten) lassen sich erheblich besser erkennen und verhindern als die äußerst raffinierten Methoden zur Initial-Kompromittierung.

Wenn Sie die Angriffskette in ihrer Gesamtheit betrachten, wird deutlich, dass Identitäten bei Angriffen eine zentrale Rolle spielen. Daher sollten Sicherheitsverantwortliche ihre Maßnahmen auf den proaktiven Identitätsschutz konzentrieren, um ähnliche Zwischenfälle zu verhindern. Diese Maßnahmen beginnen mit der Investition in umfassende Identitätsverwaltung, da Unternehmen auf diese Weise ihre Sicherheit verstärken und ihre wertvollen Assets schützen können.

Die Rolle von ITDR-Lösungen

Wenn Sie Cyberangreifer an der erfolgreichen Durchführung ihrer Angriffe hindern möchten, benötigen Sie proaktive Schutzmaßnahmen sowie umfassende Sicherheitskontrollen. Die zuverlässigen Kontrollen einer ITDR-Lösung bieten Ihnen folgende Möglichkeiten:

- Blockierung gezielter Phishing- und Malware-Angriffe

- Schnelle Erkennung und Abwehr von Kontoübernahmen

- Identifizierung und Blockierung lateraler Bewegungen

- Verhinderung von Rechteerweiterungen

- Stärkung Ihrer Abwehrmaßnahmen zur Verhinderung von Datenexfiltrationsversuchen

ITDR-Lösungen helfen Ihnen, sich bereits in den frühesten Phasen proaktiv vor Bedrohungen zu schützen. Dazu scannen sie jeden Endpunkt und jedes Identitätsrichtlinien-Repository, um einen umfassenden Überblick über Risiken durch unverwaltete, falsch konfigurierte und kompromittierte Identitäten zu liefern. Mithilfe dieser Informationen können Sicherheitsteams Angriffswege in Active Directory schließen, über die Angreifer Ransomware verteilen und Daten stehlen können.

ITDR-Lösungen sind ein wichtiges Tool zum Unterbrechen der Angriffskette und können Ihnen helfen, Angriffe abzuwehren, bevor sie zu verheerenden Zwischenfällen werden.

Fazit

Der Aufstieg von ITDR zu einer wichtigen Marktkategorie zeigt, dass das Bewusstsein für identitätsbasierte Risiken wächst und kollektive Bemühungen unternommen werden, die Schutzmaßnahmen gegen die aktuelle dynamische Bedrohungslandschaft zu verstärken.

Mit der Einführung von ITDR und zugehörigen Vorgehensweisen können Sicherheitsverantwortliche neue Bedrohungen direkt konfrontieren. Wir können die Resilienz unserer Unternehmen gegenüber kontinuierlichen identitätsbasierten Herausforderung gewährleisten. Durch die Kombination von ITDR mit anderen Lösungen, die weitere Bereiche der Angriffskette abdecken, die Initial-Kompromittierung blockieren und Daten schützen, sind wir besser in der Lage, die Angriffskette zu unterbrechen.

Identität ist Ihr neuer Perimeter – und Sie benötigen neue Tools, um ihn zu schützen. Wenn Sie Proofpoint Aegis ThreatProtection und Proofpoint Sigma Information Protection zusammen mit Proofpoint Identity Threat Defense einsetzen, können Sie die Angriffskette unterbrechen und erhalten einen Plattformansatz für den Schutz Ihrer Mitarbeiter und Daten.

Weitere Informationen zu ITDR

Unterbrechen Sie die Angriffskette. Mit ITDR-Lösungen von Proofpoint erkennen und verhindern Sie identitätsbezogene Risiken, sodass Sie laterale Bewegungen und Rechteerweiterungen stoppen können.

Lesen Sie unser kostenloses Magazin New Perimeters

Weitere Artikel und wertvolle Tipps zum Unterbrechen der Angriffskette mit Proofpoint Identity Threat Defense erhalten Sie in der Ausgabe unseres Magazins „New Perimeters zum Thema „Identität ist die neue Angriffsfläche“.