Weltweit nutzen Unternehmen Kollaborationstools von Microsoft und Google in einem beispiellosen Ausmaß – und auch die Angreifer haben sich schnell darauf eingestellt. In den letzten Monaten haben wir eine zunehmende Zahl von Bedrohungsakteuren beobachtet, die die beliebten Infrastrukturen von Microsoft und Google nutzen, um von dort schädliche Fake-E-Mails (Phishing-E-Mails) zu versenden. Betroffen sind insbesondere Microsoft 365, Azure, OneDrive, SharePoint, Google Workspace und Firebase.

Im Jahr 2020 wurden 59.809.708 schädliche Nachrichten über Microsoft 365 an unsere Kunden verschickt. Zudem wurden mehr als 90 Millionen schädliche Nachrichten über Google verbreitet. 27 % wurden dabei über Gmail verschickt, die weltweit am häufigsten genutzte E-Mail-Plattform. Im ersten Quartal 2021 beobachteten wir den Versand von sieben Millionen schädlichen Nachrichten über Microsoft 365 und 45 Millionen schädlichen Nachrichten über die Google-Infrastruktur – und damit deutlich mehr als die Google-basierten Angriffe, die im Jahr 2020 pro Quartal eingingen.

Das Volumen an Phishing-Mails, die über diese vertrauenswürdigen Cloud-Dienste verbreitet wurden, übertraf das Volumen jedes Botnets im Jahr 2020. Das allseits große Vertrauen in diese Domains (darunter outlook.com und sharepoint.com) erschwert den Sicherheitsteams die Erkennung von Bedrohungen.

Dieser Vertrauensstatus ist von großer Bedeutung, denn E-Mail hat erst kürzlich den Status als wichtigsten Vektor für Ransomware wiedererlangt. Zudem greifen die Bedrohungsakteure zunehmend die Lieferkette und das Partner-Ökosystem an, um Konten zu kompromittieren und an Anmeldedaten sowie Geld zu gelangen. Erst kürzlich haben wir eine Studie über Lieferketten veröffentlicht, in der festgestellt wurde, dass 98 % der fast 3.000 überprüften Unternehmen in den USA, Großbritannien und Australien im Februar 2021 über einen Zeitraum von 7 Tagen eine Bedrohung über eine Lieferanten-Domain erhalten haben.

Angesichts der umfassenden Zugangsberechtigungen, die von einem einzigen Konto aus erteilt werden können, überrascht es nicht, dass 95 % der Unternehmen von Cloud-Kontenkompromittierungs-Versuchen betroffen waren und mehr als die Hälfte mindestens einmal kompromittiert wurde. 30 % der kompromittierten Unternehmen verzeichneten nach dem Zugriff Aktivitäten wie Dateimanipulationen, E-Mail-Weiterleitungen und OAuth-Aktionen. Bedrohungsakteure können sich mithilfe gestohlener Anmeldedaten unter gefälschter Identität in Systeme einloggen und sich in mehreren Cloud-Diensten und hybriden Umgebungen lateral bewegen. Als Mitarbeiter getarnt können sie zudem glaubhaft erscheinende E-Mails verschicken und auf diese Weise potenziell Finanz- und Datenverluste verursachen.

Beispiele für Microsoft- und Google-Phishing-Mails

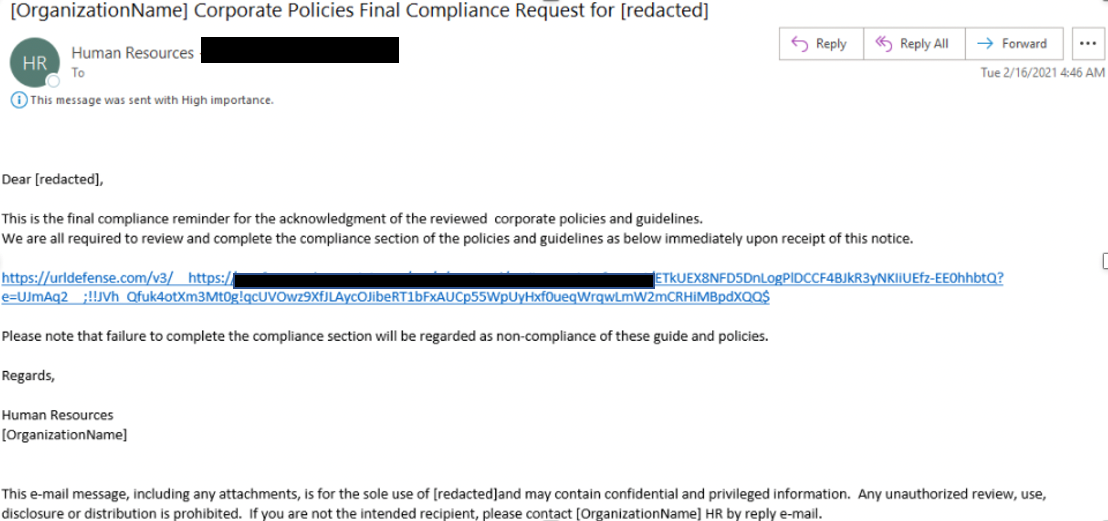

Im Folgenden finden Sie eine Zusammenstellung aktueller Phishing-Kampagnen bei Google und Microsoft, die zeigt, wie Bedrohungsakteure die Plattformen nutzen, um Anwender zu bestimmten Aktionen zu verleiten. Beispielsweise enthält der folgende Anmeldedaten-Phishing-Versuch eine Microsoft SharePoint-URL, unter der angeblich ein Dokument mit Unternehmensrichtlinien und COVID-19-Leitlinien zu finden ist. Im Dokument befindet sich ein Link zu einer gefälschten Microsoft-Authentifizierungsseite, die Anmeldedaten erfasst. In dieser zielgerichteten Kampagne wurden etwa 5.000 Nachrichten an Anwender in den Bereichen Transport, Fertigung und Dienstleistungen verschickt.

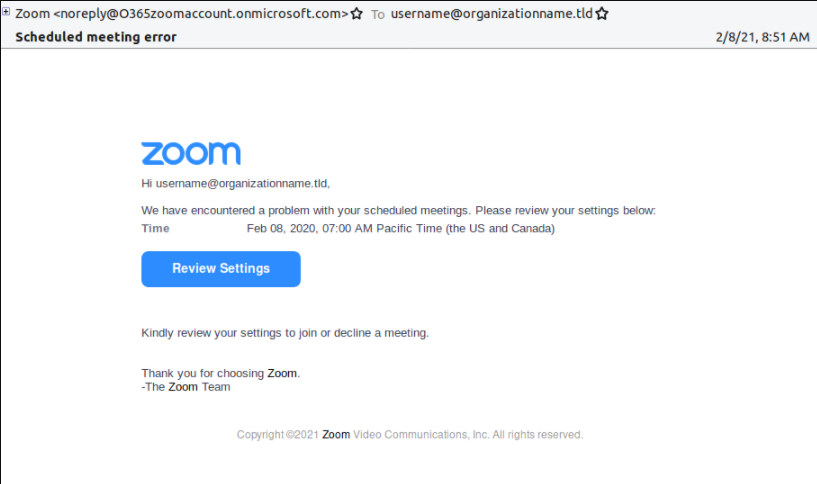

In einem weiteren Beispiel einer aktuellen Anmeldedaten-Phishing-Kampagne mit einer angeblichen Videokonferenz kam der Domain-Name „.onmicrosoft.com“ zum Einsatz. Die Nachrichten enthielten eine URL zu einer gefälschten Webmail-Authentifizierungsseite, die die Anmeldedaten von Anwendern erfasste. Die zielgerichtete Kampagne bestand aus etwa 10.000 Nachrichten und nahm Anwender von Fertigungs-, Technik- und Finanzunternehmen ins Visier.

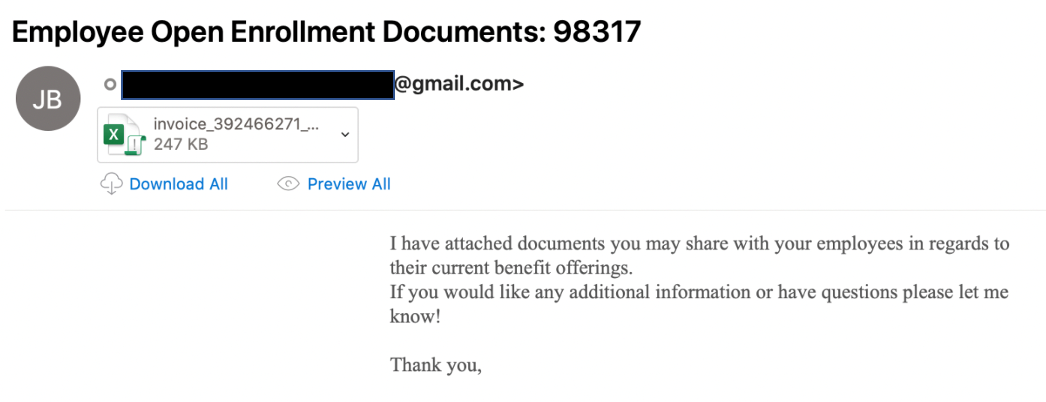

Im März 2021 wurde über Gmail eine Kampagne mit einer Nachricht über Mitarbeitervergütungen und einem schädlichen E-Mail-Anhang (eine Microsoft-Excel-Datei) verbreitet. Sie richtete sich gegen Firmen aus den Bereichen Fertigung, Technik und Medien/Unterhaltung. Wenn Makros aktiviert sind, wird die Malware The Trick installiert und ausgeführt – ein Trojaner, der Anmeldedaten erfasst und dafür Bankwebseiten-Besuche abfängt und protokolliert.

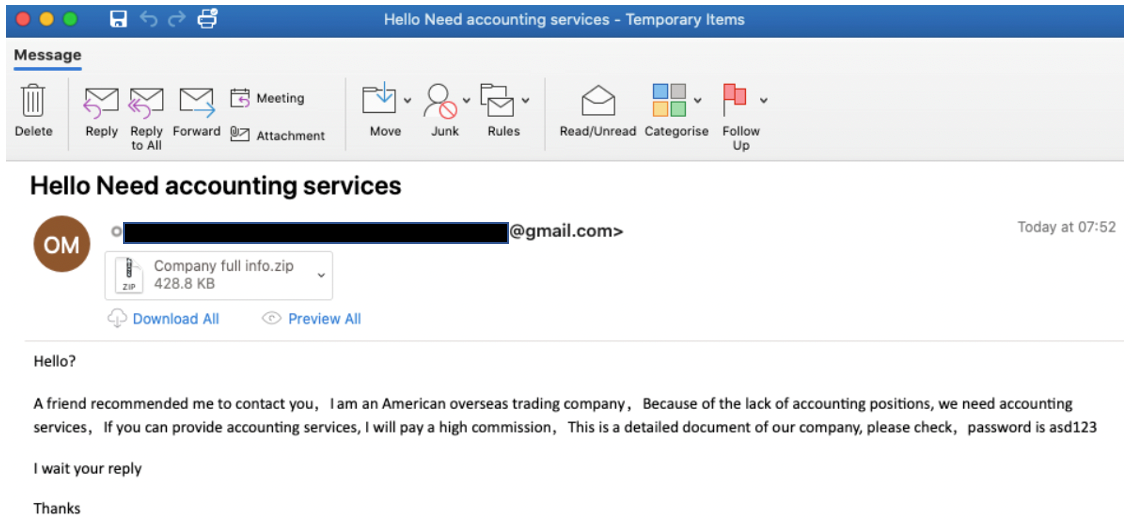

Im Februar 2021 beobachteten wir außerdem eine zielgerichtete Ransomware-Kampagne mit der Malware Xorist, die über eine Gmail-Adresse geführt wurde. Dabei werden Mitarbeiter aus der Buchhaltung dazu verleitet, eine kennwortgeschützte ZIP-Datei mit MS Word-Dokumenten zu öffnen. Die Dokumente enthalten Makros, die bei Aktivierung die Ransomware ablegen.

Unsere Untersuchungen zeigen eindeutig, dass Angreifer die Infrastruktur von Microsoft und Google nutzen, um darüber schädliche Nachrichten zu verbreiten und Menschen ins Visier zu nehmen, die Cloud-Kollaborationstools verwenden. Angesichts der raffinierten Angriffe mit Ransomware und der Kompromittierung von Lieferketten und Cloud-Konten muss hochentwickelter personenzentrierter E-Mail-Schutz für Sicherheitsverantwortliche weiterhin oberste Priorität haben.

Als führender Cybersicherheitsanbieter mit Spezialisierung auf E-Mail-Sicherheit bietet Proofpoint nahezu 100 % wirksamen Schutz vor hochentwickelten Bedrohungen, die über E-Mails übertragen werden. Wir investieren über 20 % unseres jährlichen Umsatzes in die Entwicklung von Innovationen, einschließlich hochentwickelter Bedrohungserkennung und zuverlässige Systeme zur Abwehr personenzentrierter Datenschutzverletzungen. Wir schützen mehr als 50 % der Fortune 1000 und analysieren täglich Milliarden von E-Mails, URLs und Anhängen, mehrere Millionen Cloud-Konten und vieles mehr – insgesamt Billionen Datenpunkte aus allen wichtigen digitalen Kanälen. Weitere Informationen zum Proofpoint Nexus Threat Graph.