Erkennung und Schutz

Data Security

Data Security

Frühzeitige Warnzeichen für Insider-Risiken und Datenverlust auf Endpunkten

Typische Hinweise für Datenverlust auf Endpunkten durch versehentliche oder verdächtige Insider-Aktivitäten unterscheiden sich von den üblichen Hacker- oder Malware-Aktionen in Ihrer Umgebung.

Verhinderung von Datenverlust mit Proofpoint Endpoint DLP und der ITM-Plattform

Erkennung des versehentlichen und böswilligen Downloads, Uploads, Löschens, Ausschneidens, Kopierens, Einfügens, Umbenennens und Ausdruckens von Dateien für

- Web

- USB-Geräte

- Lokale Cloud-Synchronisation

- Druckaufträge

- E-Mail-Anhänge

- Reiner Text in einer Anwendung

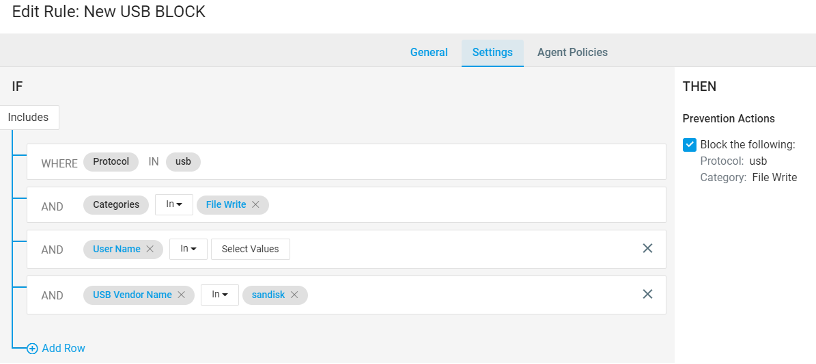

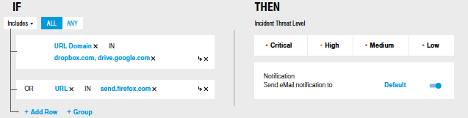

Verhindern Sie riskante Dateninteraktionen auf gängigen Endpunktkanälen basierend auf der Quell-URL, der Datenklassifizierungskennzeichnung, Dateierweiterungen, Anwendergruppen, USB-Geräten, Cloud-Speicheranbieter und zahlreichen weiteren Faktoren.

Erkennung verdächtiger Insider-Aktivitäten mit ITM

Mithilfe des anwenderfreundlichen Regelmoduls für Insider-Bedrohungen erkennen Sie Berechtigungsmissbrauch, Umgehung von Sicherheitskontrollen, nicht autorisierten Zugriff, Missbrauch von Anwendungen, illegale Aktivitäten, Betrugsversuche, IT-Sabotage und weitere Richtlinienverstöße.

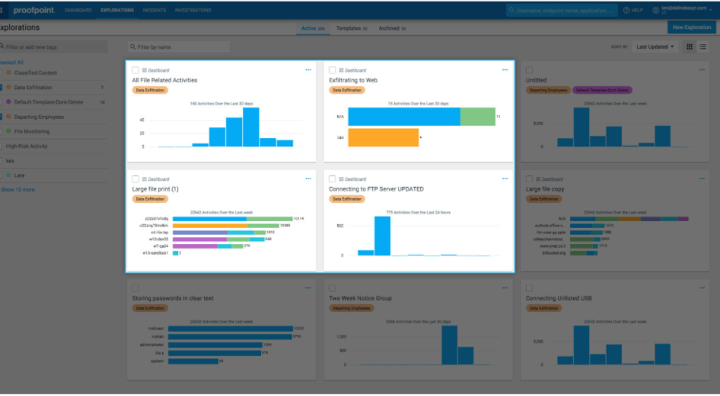

Suche nach riskantem Verhalten

Mit dem leistungsstarken Such- und Filtermodul können Sie Risiken basierend auf angepassten Datenanalysen proaktiv identifizieren. Sie haben die Möglichkeit, individuelle Analysen für Ihr Unternehmen zu erstellen oder vordefinierte Analysen zu verwenden, die von unseren Kunden entwickelt wurden.

Ressourcenschonende Endpunktarchitektur

Endpunkt-Agenten erfassen die Telemetrie und führen Gegenmaßnahmen durch. Da ITM in erster Linie im User Mode mit unserem patentierten Dateitreiber ausgeführt wird, ist die Architektur eine der ressourcenschonendsten der Branche. Kunden führen unsere Lösung häufig parallel zu anderen Endpunktsicherheitsprodukten aus, ohne dass sich ihre Endnutzer beschweren oder die Leistung sinkt.