Inhaltsverzeichnis

- Definition

- Malware historisch betrachtet

- Arten von Malware

- Ausweichtechniken

- Was ist die Intention hinter Malware?

- Malware-Statistiken

- Was sind Beispiele für Malware?

- Wofür wird Malware verwendet?

- Wie infiziert man sich mit Malware?

- Woran erkenne ich, dass mein Computer mit Malware infiziert ist?

- Können sich Smartphones mit Malware infizieren?

- Können iPhones mit Malware infiziert werden?

- Können Android-Handys mit Malware infiziert werden?

- Malware verhindern

- Malware entfernen

- Malware-Angriffe in Unternehmen

- Wie Proofpoint Sie schützt

Definition

Malware ist ein Überbegriff für verschiedene Arten von schädlichen programmen, die, sobald sie einmal auf Endnutzersystemen und -servern installiert sind, verschiedene schädliche Zwecke verfolgen, z.B. Daten, Geld oder geistiges Eigentum zu stehlen. Die Bedeutung von Malware liegt darin, dass sie nicht nur Viren, Ransomware, Trojaner, Keylogger und viele weitere Schadsoftware-Varianten umfasst. Malware nutzt sogenannte Ausweichtechniken, um so lange unerkannt zu bleiben, bis sie ihre Ziele erreicht hat. Nutzer merken deshalb mitunter nicht, dass ihr Gerät infiziert ist. In diesem Artikel gehen wir auf die Geschichte und Funktionsweise gängiger Malware ein und zeigen welche Bedeutung Malware hat, woran Sie eine Infektion mit Malware erkennen, wie sie im Vorfeld vorbeugen und was Sie im Fall der Fälle tun müssen, um die Malware zu entfernen.

Cybersicherheits-Schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen! Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass

- Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Malware historisch betrachtet

Im Kontext von, was ist Malware, lässt sich sagen, dass der erste Computervirus auf das Jahr 1970 zurück geht. Der sogenannte Creeper-Wurm kopierte und verbreitete sich eigenständig innerhalb des ARPANETs (einer frühen Version des Internets). Wurde er aktiviert, erschien auf dem Bildschirm die Nachricht „Ich bin der Creeper, fang mich, wenn du kannst!“.

Der Begriff „Virus“ wurde jedoch erst ab 1986 genutzt und geht auf den Doktoranden Fred Cohen zurück. Er beschrieb einen Computervirus als ein Programm, das andere Programme infizieren und eine weiterentwickelte Version von sich selbst erstellen kann. Die meisten frühen Viren zerstörten Dateien oder infizierten Bootsektoren. Heutige Malware ist weitaus böswilliger und kann Daten stehlen, Unternehmen ausspionieren, einen Denial-of-Service-Angriff vorbereiten oder Dateien sperren, um die Opfer um Geld zu erpressen.

Arten von Malware

Wenn Sie sich fragen, was eine Malware ist, lässt sie sich in folgende Kategorien einteilen:

- Ransomware: Zugang zu blockierten Dateien wird nur gegen eine Geldzahlung gewährt.

- Backdoor: Remote-Nutzer greifen auf ein System zu und können sich möglicherweise parallel darin bewegen.

- Banking-Trojaner: sehen Bankdaten ein oder stehlen diese, um auf Konten zuzugreifen.

- Keylogger: protokolliert die Tastatur eingaben des Nutzers, insbesondere Anmeldeinformationen.

- Stealer: stehlen Daten wie Kontakte oder Browser-Passwörter.

- RAT: Fernzugriff-Tools für umfassende Steuerungsmöglichkeiten aus der Ferne.

- Downloader: laden andere Malware herunter, abhängig von einer Reihe von Faktoren.

- POS: Kompromittieren ein Verkaufsstellengerät, um Kreditkartennummern, Debitkarten- und PIN-Nummern, Transaktionshistorie etc. zu stehlen.

Raffinierte Malware kombiniert mehrere der oben genannten Arten. Häufig sehen wir auch Malware, die Ausweichtechniken anwendet, um nicht entdeckt zu werden.

Ausweichtechniken

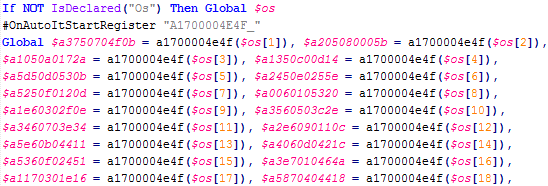

Ausweichtechniken sind ein wichtiges Thema, da die Wirksamkeit von Sicherheitstools abnimmt, wenn Angreifer diese erfolgreich anwenden. Hier ist eine Auswahl beliebter Malware-Ausweichtechniken:

- Code-Verschleierung: Anwendung von Kodierung zum Verbergen der Codesyntax.

- Code-Komprimierung: Verwendung von Kompressionsformaten wie gzip, zip, rar etc., um die Codesyntax zu verbergen.

- Code-Verschlüsselung: Anwendung von Verschlüsselungstechniken zum Verbergen der Codesyntax.

- Steganographie: Code oder Programme werden in Bildern versteckt.

- Vermeiden von bestimmten Domains oder IP-Bereichen: Identifizierung von Domains oder IPs von Sicherheitsunternehmen und Deaktivierung von Malware, wenn sie sich an diesen Standorten befindet.

- Erkennung von Nutzeraktionen: Suchen nach Aktionen wie Rechts- oder Linksklicks, Mausbewegungen und mehr.

- Zeitverzögerungen: Die Malware ruht für eine gewisse Zeit und wird erst dann aktiv.

- Erkennung aktueller Dateien: Suchen nach vergangenen Aktionen wie Öffnen und Schließen von Dateien aus mehreren Anwendungen.

- Geräte-Fingerabdrücke: Werden nur bei bestimmten Systemkonfigurationen ausgeführt.

Angreifer setzen eine oder mehrere dieser Ausweichtechniken ein, um ihre Malware unentdeckt zu lassen und sicherzustellen, dass sie nur auf von Menschen betriebenen Systemen läuft. Moderne Sandbox-Technologien helfen dabei, verdächtige Dateien und Programme in einer isolierten Umgebung zu analysieren und Bedrohungen frühzeitig zu erkennen.

Was ist die Intention hinter Malware?

Cyberangreifer verfolgen mit ihrer Malware unterschiedliche Ziele. In den meisten Fällen dient die Malware dazu, kritische Informationen oder Ressourcen zum Zweck der finanziellen Bereicherung zu stehlen. Zum Beispiel können Hacker Malware als Tool einsetzen, um in Computernetzwerke oder bestimmte Geräte einzudringen und sensible Daten zu kompromittieren oder zu stehlen. Bei diesen Daten kann es sich um Kreditkarteninformationen oder vertrauliche Zugangsdaten handeln. In manchen Szenarien soll Malware aber auch nur Chaos stiften und die Computersysteme des Opfers sabotieren, um den laufenden Betrieb zu stören.

Malware-Statistiken

Seit den Lockdowns der Corona-Pandemie haben Malware-Autoren ihre Angriffe verstärkt, um mangelhafte Cybersicherheitspraktiken auszunutzen. AV-TEST-Forscher finden jeden Tag über 450.000 neue schädliche Programme. Während im Jahr 2013 noch etwas über 182 Millionen Malware-Anwendungen im Umlauf waren, registrierte AV-Test 2021 über 1,3 Milliarden. Prognosen zufolge soll sich die Zahl an Malware-Anwendungen 2022 verdoppeln.

Google stellt der breiten Öffentlichkeit einen Malware-Crawler zur Verfügung, der schädliche Webseiten aufspürt und deren Indexierung in Suchmaschinen blockiert. Diese „Sicher suchen“-Initiativen haben zutage gebracht, dass 7% aller Webseiten Malware hosten oder mit Malware infiziert sind. In der ersten Hälfte des Jahres 2020 wurden alleine zwanzig Millionen IoT-Malware-Angriffe entdeckt, Tendenz steigend. Symantec schätzt, dass drei von vier infizierten IoT-Geräten Router sind.

Was sind Beispiele für Malware?

Es gibt Malware schon seit mehreren Jahrzehnten: Erste Beispiele reichen bis zu den Anfängen der ersten PCs zurück. Der erste PC-basierte Malware-Angriff hieß „Brain“ und kam 1986 in Umlauf. Brain infizierte die 5,2-Zoll-Disketten von IBM PCs. Dieser frühe Computervirus markierte den Beginn einer bis heute anhaltenden Welle neuer Malware-Angriffen, die mit der Zeit immer ausgefeilter wurden.

Weitere bemerkenswerte Beispiele für historische Malware-Angriffe sind:

- Der Melissa-Virus von 1999 war ein e-mail-basierter Malware-Angriff, bei dem ein infizierter Word-Anhang verwendet wurde, um Opfer zu täuschen. Melissa war eine der ersten Formen von Malware, die Social Engineering einsetzte, und verursachte einen Schaden von 80 Millionen US-Dollar.

- Der ILOVEYOU-Wurm der frühen 2000er Jahre war ein weiterer sozial konstruierter E-Mail-Angriff, der als Liebesbrief getarnt war. ILOVEYOU infizierte die Geräte von über 45 Millionen Menschen und verursachte einen finanziellen Schaden von 15 Millionen US-Dollar.

- Der Emotet-Trojaner aus dem Jahr 2018 wurde vom US-Heimatschutzministerium als „den bedrohlichsten und verheerendsten Malware-Angriff“ eingestuft. Er hatte es darauf abgesehen, durch die Verbreitung von Spam und Phishing vertrauliche Finanzinformationen von Regierungsorganisationen zu stehlen. Die Behebung von Emotet-Malware-Angriffen kostete in zahlreichen Fällen etwa 1 Million US-Dollar pro Vorfall.

- Die WannaCry-Angriffe von 2017 gehörten zu den raffiniertesten und kostspieligsten ihrer Zeit, denn sie verbreiteten sich, ohne verdächtige Dateimodifikationen zu hinterlassen. Durch die Infektion von über 230.000 Computern in weniger als einem Tag war WannaCry für Ransomware-Verluste in Höhe von 4 Milliarden US-Dollar verantwortlich.

- Die CovidLock-Ransomware-Angriffe im Jahr 2020 waren ein Zeichen dafür, dass Hacker während der Pandemie besonders aktiv waren und die Notlage vieler Menschen für ihre eigenen Zwecke ausnutzten. Unter dem Vorwand, Informationen über COVID-19 anzubieten, verschlüsselte CovidLock alle Daten auf den infizierten Geräten und sperrte Nutzer damit von ihren eigenen Dateien aus. Für die Wiederherstellung jedes infizierten Geräts war eine Lösegeldzahlung in Höhe von 100 US-Dollar erforderlich.

Wofür wird Malware verwendet?

Hacking ist ein Geschäft und Malware ist eines der Tools, die Hacker einsetzen, um Daten zu stehlen oder Geräte zu kontrollieren. Cyberkriminelle setzen je nach Anwendungsfall verschiedene Arten von Malware ein. Beispielsweise ist Ransomware nützlich, wenn es darum geht, von Unternehmen Geld zu erpressen, wohingegen die Schadsoftware Mirai dazu dient, IoT-Geräte für einen Distributed-Denial-of-Service-(DDoS)-Angriff verfügbar zu machen.

Gründe, warum Angreifer auf Malware zurückgreifen, sind:

- Malware kann Nutzer austricksen und dazu bringen, persönliche Daten preiszugeben.

- Mithilfe von Malware lassen sich Finanzdaten wie Kreditkartennummern oder Bankinformationen stehlen.

- Malware kann Angreifern Fernzugriff auf Geräte verschaffen.

- Außerdem kann Malware dazu dienen, Computerressourcen für das Mining von Bitcoin oder anderen Kryptowährungen zu nutzen.

Wie infiziert man sich mit Malware?

Ein gutes Antivirenprogramm hindert Malware am Infizieren eines Computers, weshalb Malware-Autoren verschiedene Strategien entwickelt haben, um im Netzwerk installierte Cybersicherheitsmaßnahmen zu umgehen. Nutzer können über verschiedene Angriffsvektoren Opfer von Malware werden.

So werden Sie Opfer von Malware:

- Sie laden eine Installationsdatei herunter, die eine legitime Software installiert, aber die Datei enthält gleichzeitig auch Malware.

- Sie besuchen eine Website mit einem ungeschützten Browser (z.B. Internet Explorer 6) und die Website enthält eine schadhafte Installationsdatei.

- Sie öffnen ein schädliches Skript in einer Phishing-Mail, das Malware herunterlädt und installiert.

- Sie laden eine Installationsdatei von einem inoffiziellen Anbieter herunter, die statt dem gewünschten Programm Malware installiert.

- Sie klicken auf eine Online-Anzeige, die Sie dazu verleitet, Malware herunterzuladen.

Woran erkenne ich, dass mein Computer mit Malware infiziert ist?

Selbst wenn Malware still und heimlich im Hintergrund läuft, können Sie die Infektion dennoch am erhöhten Ressourcenverbrauch und an einem verdächtigen Arbeitsprozessen in der Anzeige aller laufenden Prozesse erkennen. Bei manchen Infektionen braucht es fortgeschrittenes Wissen, um Malware zu erkennen, aber auch ohne Fachwissen können Sie auf erste Anzeichen achten und darauf basierend weiter recherchieren.

Einige Anzeichen, dass Ihr Computer mit Malware infiziert ist, sind:

- Ein langsamer Computer: Manche Malware wie Cryptojacker beansprucht sehr viel CPU und Arbeitsspeicher. Sie erkennen dies daran, dass Ihr Computer sehr langsam läuft, Selbst nach einem Neustart.

- Konstante Pop-ups: Adware ist plötzlich Teil des Betriebssystems oder Ihr Browser zeigt konstant Anzeigen an. Sobald Sie eine Anzeige schließen haben, erscheint sofort die nächste.

- Blauer Bildschirm des Todes („Blue screen of death“, BSOD): Windows crasht und zeigt einen blauen Bildschirm mit einer Fehlermeldung an. Normalerweise kommt dies nur selten vor, aber wenn Sie vermehrt BSOD-Probleme haben, kann dies bedeuten, dass der Computer Malware enthält.

- Freier Speicherplatz oder Datenverlust: Manchmal löscht Malware Dateien, wodurch plötzlich große Mengen an ungenutztem Speicherplatz frei werden. Es kann jedoch auch vorkommen, dass plötzlich mehrere Gigabyte an Daten in den Speicher geladen werden.

- Unbekannte Internetaktivitäten: Ihr Router zeigt exzessive Internetaktivitäten an, auch wenn Sie selbst gerade nicht aktiv sind.

- Veränderte Browsereinstellungen: Malware kann die Homepage des Browsers oder Suchmaschineneinstellungen verändern, um Sie auf Spam-Webseiten oder Webseiten mit schädlichem Code umzuleiten.

- Das Antivirenprogramm ist deaktiviert: Manche Malware ist so programmiert, dass sie erstmal das Antivirenprogramm ausschaltet, bevor sie ihre Payload ausführt. Sie erkennen dies daran, dass sich das Antivirenprogramm immer wieder deaktiviert, selbst, nachdem sie es manuell aktiviert haben.

Können sich Smartphones mit Malware infizieren?

Bei den meisten Desktop-Computern kommt Antivirenschutz entweder von einem Drittanbieter oder ist im Betriebssystem enthalten. Bei Smartphones und Tablets sind diese Schutzmechanismen nicht standardmäßig installiert, weshalb sie für Angreifer eine perfekte Zielscheibe darstellen. Malware auf einem Smartphone zu installieren, erfreut sich unter Angreifern zunehmender Beliebtheit. Apple und Android integrieren mobile Sicherheit im Betriebssystem, aber dies reicht nicht aus, um alle Malware vollständig zu blockieren.

Können iPhones mit Malware infiziert werden?

Auch wenn es nur sehr selten vorkommt, können iPhones mit Malware infiziert werden. Das passiert meistens als Folge eines “Jailbreak” (wenn das iPhone so modifiziert wird, dass Funktionen möglich sind, die der Hersteller nicht intendiert hatte) und das Deaktivieren der eingebauten Schutzfunktionen, wodurch das iOS-Betriebssystem anfällig für unautorisierte App-Installationen wird. Im Großen und Ganzen ist iPhone-Malware jedoch sehr unwahrscheinlich, vor allem deshalb, weil die meisten iPhone-Besitzer nur Apps herunterladen können, die von Apples App Store auf Sicherheit geprüft wurden.

Können Android-Handys mit Malware infiziert werden?

Ja, Android-Geräte sind weitaus anfälliger für Malware-Angriffe. Das Herunterladen über inoffizielle Drittanbieter-App-Stores ist eines der größten Risiken, denen Android-Nutzer begegnen können, da manche Apps schädliche Software enthalten, die sich erst zeigt, wenn die App heruntergeladen und installiert ist. Wurde sie einmal heruntergeladen, infizieren diese Apps das Gerät mit Malware, was sich z.B. durch einen schnell abnehmenden Akku, höheren Datenverbrauch und willkürlichen Pop-ups bemerkbar macht.

Auf Smartphones sind aufgrund ihrer Beliebtheit mehr persönliche Daten gespeichert als auf einem Computer. Nutzer nehmen Ihre Telefone überallhin mit, weshalb sie finanzielle Informationen, Reiseziele, GPS-Tracking, Shopping-Verläufe, Browser-Verläufe und viel mehr Informationen, die für einen Angreifer nützlich sein können, enthalten. Nutzer installieren auf ihren Smartphones viel eher Anwendungen, weil sie annehmen, dass das sicherer ist als die Installation auf dem Desktop. Alle diese Faktoren bewirken, dass Smartphones für manche Bedrohungen eine größere Angriffsfläche als Desktop-Computer bieten.

Bedrohungen nutzen aus, dass Smartphones über WLAN oder mobile Daten permanent mit dem Internet verbunden sind. Dadurch steht das Internet immer zur Verfügung. Während die Malware im Hintergrund läuft, kann sie heimlich Daten und Passwörter auf einen vom Angreifer kontrollierten Server hochladen, unabhängig davon, wo sich der Besitzer des Smartphones gerade befindet.

Malware verhindern

Sowohl Privatpersonen als auch Unternehmen müssen die notwendigen Maßnahmen ergreifen, um Desktop- und Mobilgeräte zu schützen. Das bedeutet, auf Computern und mobilen Geräten Antivirenprogramme zu installieren, wodurch sich die Gefahr durch Malware-Bedrohungen bereits erheblich reduziert.

Weitere Möglichkeiten zum Verhindern von Malware sind:

- Multifaktor-Authentifizierung (MFA) mit biometrischen Daten (z.B. Fingerabdruck oder Gesichtserkennung) oder PINs über Textnachrichten.

- Komplexe, starke Passwörter mit Regeln zur Mindestlänge, mit denen alle Nutzer gezwungen sind, effektive Passwörter zu erstellen.

- Verpflichten Sie alle Nutzer, Ihre Passwörter alle 30-45 Tage zu ändern, um die Chance für Angreifer zu minimieren, einen kompromittierten Account auszunutzen.

- Nutzen Sie Admin-Accounts nur wenn nötig und vermeiden Sie, Drittanbieter-Software mit Admin-Rechten auszuführen.

- Halten Sie Betriebssystem und jegliche Software stets auf dem neuesten Stand, indem Sie Sicherheitspatches sofort installieren, wenn sie verfügbar sind.

- Installieren Sie ein Warnsystem für Kompromittierungen, Firewalls und Verschlüsselungsprotokolle für digitale Kommunikation, um das Abhören von Daten zu unterbinden.

- Sorgen Sie für sichere E-Mails und blockieren Sie verdächtige Nachrichten oder solche, die als Phishing einzustufen sind.

- Überwachen Sie das Unternehmensnetzwerk auf verdächtigen Traffic.

- Schulen Sie Ihre Mitarbeiter mit Security Awareness Trainings dahingehend, dass sie schädliche E-Mails erkennen können und wissen, dass sie keine Software aus inoffiziellen Quellen installieren sollen.

Malware entfernen

Wenn Sie vermuten, dass Ihr Computer mit Malware infiziert ist, sollten Sie Maßnahmen ergreifen, um diese zu entfernen. Für Unternehmensarbeitsplätze kann die Entfernung von Malware über Fernzugriff erfolgen. Dabei kommen Antivirentools für Unternehmen zum Einsatz. Für Malware, die Antivirenprogramme umgeht, müssen ggf. fortschrittlichere Entfernungsmethoden herangezogen werden.

Der erste Schritt bei der Entfernung ist immer, das Antivirenprogramm auf dem Gerät zu aktualisieren und einen Scan des gesamten Systems durchzuführen. Stellen Sie sicher, dass Ihr Antivirenprogramm aktiviert ist, bevor Sie den Scan durchführen, weil manche Malware Antivirenprogramme deaktivieren kann. Der Scan eines Computers kann mehrere Minuten in Anspruch nehmen, weshalb Sie den Scan am besten über Nacht durchführen, falls Sie das Gerät tagsüber nutzen müssen.

Sobald der Scan abgeschlossen ist, bekommen Sie einen Bericht über die Ergebnisse. Die meisten Antivirenprogramme stellen verdächtige Dateien unter Quarantäne und fragen Sie, was Sie mit ihnen anstellen wollen. Starten Sie den Computer nach dem Scan neu.

Das Antivirenprogramm sollte über eine Einstellung verfügen, mit der der Computer jede Woche automatisch gescannt wird. Indem Sie Ihren Computer nach einem festgelegten Zeitplan scannen, verhindern Sie, dass sich Malware unwissentlich wieder im System breit macht.

Im schlimmsten Fall sind sie gezwungen, ein altes Image Ihres Computers zu installieren oder ihn auf die Werkseinstellungen zurückzusetzen. Mit einem Image wird der Zustand des Computers zu einem bestimmten Zeitpunkt wiederhergestellt, einschließlich aller Dateien. Besitzen Sie kein solches Backup, können Sie den Computer auf die Werkseinstellungen zurücksetzen. Beachten Sie dabei, dass Sie in dem Fall alle Dateien und Programme verlieren und der Computer in den Zustand zurückversetzt wird, wie Sie ihn gekauft haben.

Dabei ist wichtig, dass Malware vollständig entfernt wird. Wenn Malware nicht vollständig aus einer Umgebung entfernt wird, kann es vorkommen, dass sie ein frisch aufgesetztes und gescanntes System erneut infiziert. Um dies zu verhindern, lassen Sie Monitoring- und Datensicherheitstools jederzeit angeschaltet, und dies über alle Netzwerkressourcen hinweg. Warnsysteme prüfen das Netzwerk aktiv auf verdächtige Muster im Traffic und alarmieren Administratoren bei potenziellen Bedrohungen. So verhindern Sie proaktiv, dass Cybersicherheitsvorfälle zu Datenverletzungen führen.

Malware-Angriffe in Unternehmen

Malware bedroht Unternehmen in fast allen Branchen. Während einige Kriminelle Malware verwenden, um Unternehmen direkt anzugreifen, gibt es auch Malware-Angriffe, die herkömmliche E-Mail-Sicherheitsmaßnahmen umgehen.

Unternehmen, die auf den Austausch von externen Dokumenten angewiesen sind, haben sich als gutes Ziel für Cyberkriminelle erwiesen. Da jedes Unternehmen von Menschen abhängig ist, nutzen Kriminelle die Personalabteilung, um Schadprogramme in Zielunternehmen einzuschleusen. Durch das direkte Hochladen oder Versenden von Lebensläufen über Rekrutierungs-Websites können die Angreifer Lebensläufe direkt an Mitarbeiter schicken und gleichzeitig einen wichtigen Erkennungsmechanismus – das sichere E-Mail-Gateway – umgehen.

Wie Proofpoint Sie schützt

Proofpoint setzt verschiedene Anti-Malware-Strategien und Infrastrukturtools ein, die Bedrohungen stoppen, bevor sie sich in einer Umgebung installieren und diese infizieren können. Wir wenden einen vielschichtigen Cybersicherheitsansatz an, um Ihr Netzwerk zu schützen.

Einige Strategien, die Proofpoint bei der Enterprise-Sicherheit anwendet, sind:

- E-Mail-Schutz und Quarantäne von Malware-Anhängen und Phishing.

- Targeted Attack Protection (TAP) erkennt und blockiert Ransomware, schädliche E-Mail-Anhänge, Dokumente und URLs.

- Informationsschutz und einfache Verwaltung sensibler Inhalte.

- Verschlüsselung von Kommunikation.

- Threat Response Auto Pull (TRAP) von potenzieller Malware, die per E-Mail ankommt oder auf einer schädlichen Website gehostet wird.

- Threat Intelligence durch dynamische Bedrohungsanalyse basierend auf Daten aus zahlreichen Quellen.