„Gesunder Menschenverstand“ wird häufig als Gegenmittel für E-Mail-gestützte Malware-Bedrohungen beschrieben: nicht auf unbekannte Links klicken, Makros in Dokumenten von unbekannten Absendern nicht aktivieren, E-Mails von unbekannten Absendern nicht einmal lesen. Doch testen Bedrohungsakteure die Allgemeinbildung deutschsprachiger Anwender mit personalisierten Ködern und Social Engineering und liefern so Ransomware und Banking-Trojaner sogar in Regionen aus, in denen bereits eine hohe Verbreitung von Malware wie Dridex stattgefunden hat.

Schätzungen zufolge erreichen die Verluste und Kosten in Verbindung mit Cyberkriminalität jährlich mehrere Billionen Dollar. Banking-Trojaner, die in den letzten Jahren für Millionenverluste verantwortlich sind, weisen weiter neue Funktionen zum Diebstahl von Informationen und Zugangsdaten auf.

Jüngst haben Forscher von Proofpoint zahlreiche E-Mail-Kampagnen beobachtet, die auf deutschsprachige Regionen gerichtet waren, insbesondere auf Deutschland und die Schweiz. Diese Kampagnen hatten das Ziel, Banking-Trojaner und Ransomware auszuliefern, und benötigen häufig einen viel komplexeren Schutz als bloß gesunden Menschenverstand. In diesem ersten von zwei Postings schauen wir uns einige der Banking-Trojaner an, die derzeit in und um Deutschland unterwegs sind.

Personalisierter Dridex

Bedrohungsakteure mussten in der Vergangenheit zwischen der massenhaften Verbreitung von Malware und personalisierten Angriffen wie zum Beispiel Spear-Fishing wählen. Zuletzt haben wir jedoch größer angelegte personalisierte Angriffe erlebt, bei denen die Wirkung von E-Mail-Ködern steigt, die aber dennoch auf größere Anwendergruppen abzielen. In deutschsprachigen Regionen sind Banking-Trojaner wie Dridex und Ursnif im Gepäck dieser personalisierten Kampagnen.

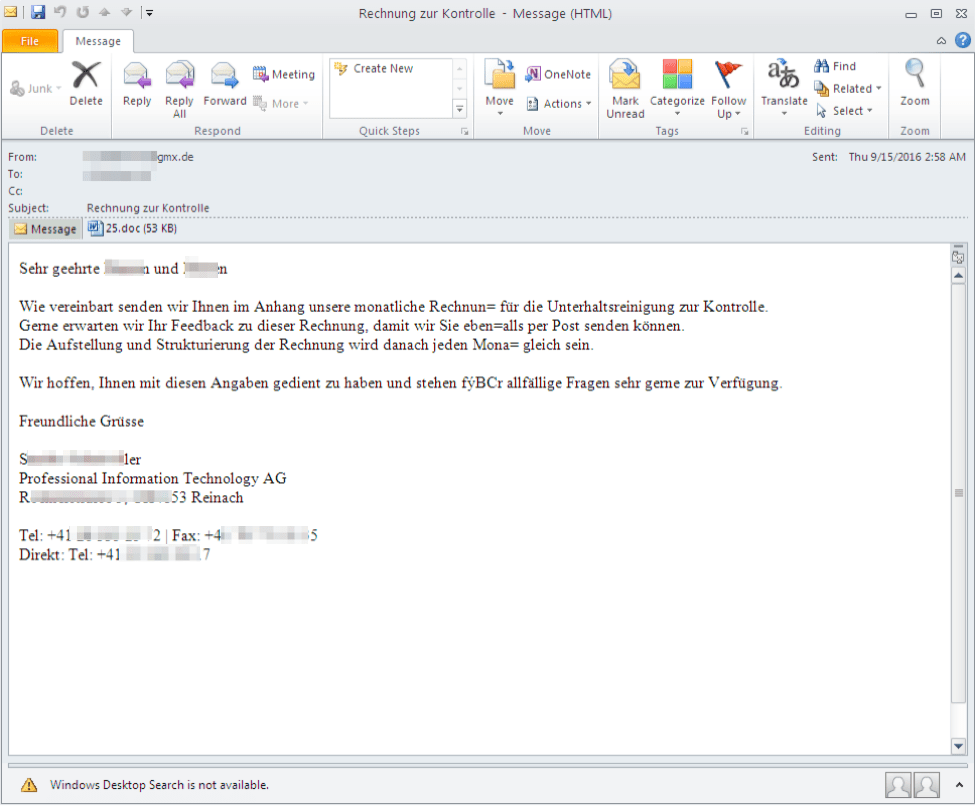

Der Banking-Trojaner Dridex taucht weiterhin in verschiedenen Regionen auf, wenn auch in viel geringerer Anzahl als 2015 und im ersten Halbjahr 2016. Er wird vielmehr vorrangig in kleineren gezielten Angriffen verwendet und enthält, im Fall der unten beschriebenen September-Kampagne, Injekte für schweizerische Bankinstitute. Der Köder in Abbildung 1 ist in der Begrüßung personalisiert und verweist auf eine „Rechnung zur Prüfung“.

Abbildung 1: Personalisierter Dridex-Köder

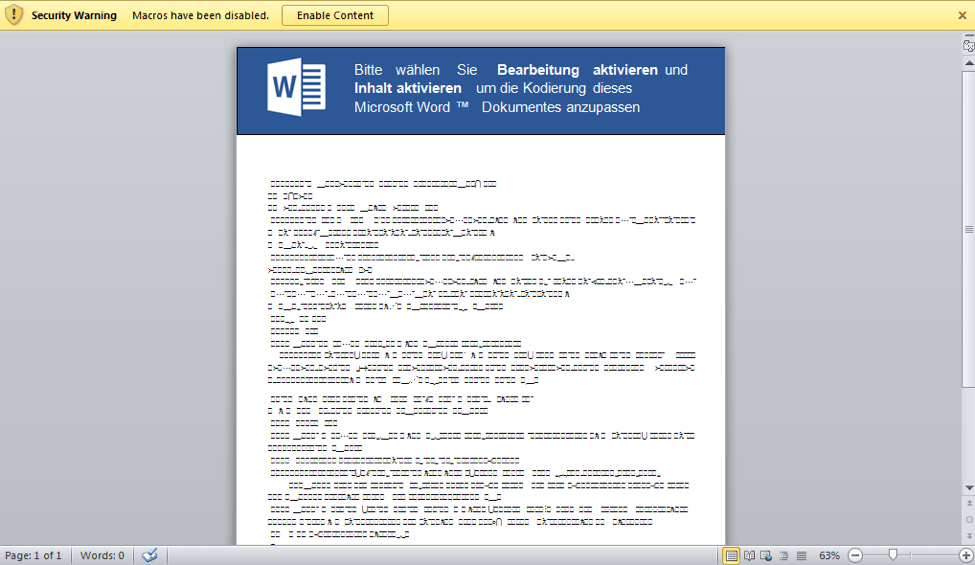

Abbildung 2: Bösartiges Microsoft-Word-Dokument mit Makros, die Dridex Botnet 144 installieren, wenn sie aktiviert werden

Diese Instanz von Dridex zielt mit den folgenden Injekten vorrangig auf die Seiten schweizerischer Geldinstitute:

Es muss darauf hingewiesen werden, dass die Aufnahme einer Bank oder eines Dienstes in die Liste der Web-Injekte, die ein Banking-Trojaner verwendet, nicht bedeutet, dass die Bank selbst kompromittiert wurde. Es weist vielmehr darauf hin, dass die Kunden dieser Bank aktiv für betrügerische Transfers und anderen Diebstahl durch diese Malware ins Visier genommen werden.

Der in dieser Kampagne verwendete Banking-Trojaner Dridex zielt auch auf die folgenden Anwendungen:

Diese Anwendungsorientierung erlaubt es den Dridex-Betreibern, schnell und effektiv ein Profil eines Systems mit Blick darauf zu erstellen, ob es interessante Software ausführt, die für finanziellen Gewinn ins Visier genommen werden kann. Andere Komponenten stellen Keylogging-Funktionen für bestimmte Prozesse bereit. Anhand dieser Funktionen können Angreifer zusätzliche Malware auf einem infizierten Computer platzieren, wenn sie einen interessanten Client identifiziert haben.

Personalisierter Ursnif

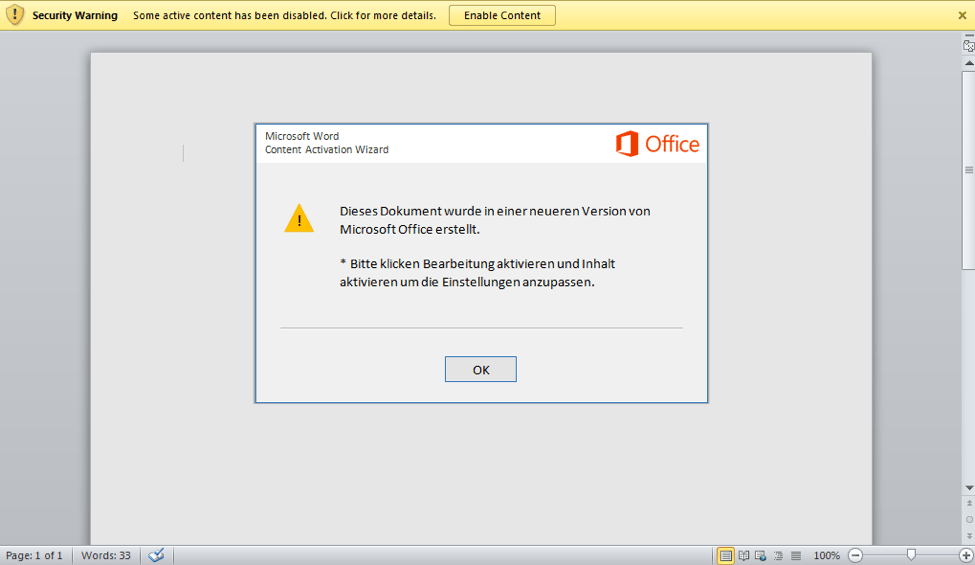

Nachrichten mit einer personalisierten E-Mail, die den Firmennamen im Nachrichtentext, im Betreff und/oder im Namen des Anhangs enthalten können, lösen das Herunterladen von Schadsoftware aus, wenn der Anwender Makros in Dokumenten wie dem unten abgebildeten aktiviert. Der Akteur dieses personalisierten Angriffs, der diese Makros verbreitet, hat eine interessante neue Sandbox-Prüfung eingeführt, bei der das Makro prüft, ob mindestens 50 Prozesse auf dem Opfersystem ausgeführt werden. Andernfalls wird die bösartige Payload nicht ausgeführt. Darüber hinaus wird die Payload nur heruntergeladen, wenn die IP-Adresse des Opfers schweizerisch ist. Diese und andere Prüfungen werden hier im Einzelnen aufgeführt.

Abbildung 3: Köderdokument mit aktivierten bösartigen Makros zum Herunterladen von Ursnif

Retefe

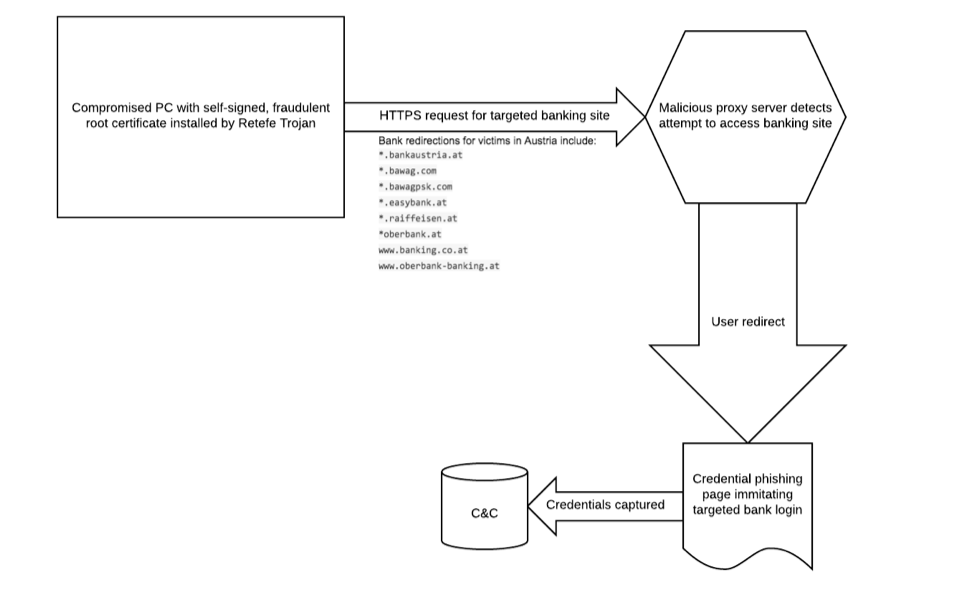

Der Banking-Trojaner Retefe hat in der Vergangenheit Österreich, Schweden, die Schweiz und Japan ins Visier genommen, und wir haben auch beobachtet, dass er gelegentlich Banking-Websites in Großbritannien angriff. Im Unterschied zu Dridex funktioniert Retefe, indem er Datenverkehr mit den angegriffenen Banken durch seinen Proxy leitet (Abbildung 4). Retefe wird durch komprimierte JavaScript(.js)-Dateien und wie in dieser speziellen Kampagne über Microsoft-Word-Dokumente ausgeliefert.

Abbildung 4: Vereinfachter Datenfluss durch den Retefe-Proxy

Anstelle der bösartigen Makros, die wir häufig beobachten, verwendeten die Microsoft-Word-Dokumente Packager Shell Objects, um JavaScript in das Dokument einzubetten (siehe Abbildung 5). JavaScript (mithilfe der PowerShell) fügt der Liste der vertrauenswürdigen Zertifikate in Firefox und Windows ein Zertifikat hinzu. Das Skript richtet außerdem anhand einer Einstellung in der Registrierung eine automatische Proxy-Konfiguration (Proxy-PAC) wie zum Beispiel die folgende ein:

Auf diese Anforderung hin wird Inhalt gesendet, und zwar je nach dem Wert des „ip“-Abfragearguments (die externe IP-Adresse des Opfers), was es dem Angreifer ermöglicht, die Konfiguration je nach dem anvisierten Land oder IP-Adressbereich zu differenzieren.

Beachten Sie bitte, dass diese Kampagne nicht personalisiert ist, sondern nach einem gängigeren Streuverfahren vorgeht.

Abbildung 5: Eingebettetes OLE-JavaScript-Objekt in einem Microsoft-Word-Dokument

Bank-Umleitungen für Opfer in Österreich enthalten:

Andere „Banker“, „Loader“ und „Stealer“

Nicht nur Banking-Trojaner, sondern auch Ladetrojaner (oder einfach „Loader“) haben sich weiterentwickelt und enthalten nun Funktionen für den Diebstahl von Informationen. Einen solchen Loader haben wir in Deutschland und der Schweiz beobachtet – er heißt Pony und wird mittels eines Dokuments im Rich-Text-Format (RTF) mit bösartigen Makros verbreitet.

Gootkit wird ebenfalls mit deutschen Ködern verbreitet. Eine Kampagne vom 19. September nutzte Google Docs-URLs zur Verlinkung von gezippten JavaScript-Dateien. Wurden sie ausgeführt, luden diese Dateien eine Instanz des Banking-Trojaners herunter, der mit Web-Injekten für eine Reihe von deutschen und französischen Banken konfiguriert war (siehe unten):

Control-and-Command-Domänen waren unter anderem myfurer.org.

Um noch einmal darauf hinzuweisen, dies sind noch weitere Beispiele für das Spektrum von Schadsoftware, die Bedrohungsakteure in deutschsprachigen Regionen einsetzen, um Banking-Informationen und andere Zugangsdaten von Anwendern zu stehlen.

Anzumerken ist auch, dass die Akteure Payloads problemlos auslagern können, sodass das Vorhandensein einer Bedrohung nicht ohne Weiteres das Auftreten einer anderen ausschließt. Nymaim – auch wenn er hier nicht im Einzelnen dargestellt wird – ist beispielsweise ein weiterer Banking-Trojaner, den wir dabei beobachtet haben, wie er deutschsprachige Regionen ins Visier nahm. Desgleichen sind Banking-Trojaner, ob die Kampagnen personalisiert sind oder nicht, für erhebliche Verluste verantwortlich und können in Verbindung mit typischeren Spamming-Verfahren immer noch effektiv sein, wie später dargestellt wird.

Unabhängig vom jeweiligen Verfahren oder von der Region können Unternehmen und Einzelpersonen verschiedene praktische Schritte unternehmen, um sich selbst vor laufenden Angriffen zu schützen.

- Vorsicht beim Lesen von E-Mail-Nachrichten, die Links oder Anhänge enthalten. Die meisten hier beschriebenen Kampagnen nutzten Social Engineering, um Anwender dazu zu bewegen, sich selbst mit Malware zu infizieren, selbst wenn ihre Systeme beim Öffnen von bösartigen Dateien wahrscheinlich Sicherheitswarnungen angezeigt hatten.

- Niemals Makros in Dokumenten aktivieren, die per E-Mail oder Download eintreffen oder ausführbare Daten herunterladen und ausführen, die in einer E-Mail-Nachricht verlinkt sind, wenn Sie nicht absolut sicher sind, dass die Nachricht authentisch ist.

- Online-Banking-Konten mit maximalen Sicherheitseinstellungen konfigurieren. Zum Beispiel kann die Aktivierung von Zwei-Faktor-Authentifizierung und Benachrichtigungen oder der Bestätigung von Geldüberweisungen häufig auch dann Verluste verhindern, wenn ein System infiziert ist.

Weitere Informationen zum Stand von Ransomware in deutschsprachigen Regionen und Empfehlungen für Einzelpersonen und Unternehmen zur Bewältigung dieser Bedrohungen erhalten Sie in Teil 2, der im Laufe dieser Woche erscheint.