Bienvenido de nuevo a serie, Neutralización de ciberseguridad del mes de Proofpoint. En nuestra última serie de blogs, exploramos las tácticas en constante evolución de los ciberdelincuentes actuales. También nos centramos en los primeros pasos críticos de la cadena de ataque (reconocimiento y compromiso inicial), especialmente en el contexto de las amenazas por correo electrónico.

El objetivo de esta serie es ayudarle a entender cómo fortalecer sus defensas, para que esté protegido contra las amenazas emergentes en el dinámico mundo digital actual.

Los dos primeros pasos de la cadena de ataque: reconocimiento y compromiso inicial.

En nuestro post anterior, cubrimos un ataque BEC y a la cadena de suministro. En esta entrega, echamos un vistazo a una amenaza insidiosa conocida como EvilProxy.

La situación

Durante una de nuestras recientes evaluaciones de amenazas asociadas al correo electrónico, descubrimos que un cliente tecnológico con 1500 clientes había estado expuesto a EvilProxy. Una solución de seguridad de correo electrónico existente no había sido capaz de detectar esta amenaza.

¿Qué es EvilProxy? EvilProxy es un kit de herramientas de phishing que puede robar credenciales de usuario y tokens de autenticación multifactor (MFA). Funciona interponiéndose entre el objetivo y una página web legítima.

Cuando la víctima se conecta a una página de phishing, se le presenta una página de inicio de sesión falsa que parece y actúa como el portal de inicio de sesión real. EvilProxy captura las credenciales del usuario y el token de sesión de autenticación. El ciberdelincuente puede entonces iniciar sesión en nombre del usuario, eludiendo las protecciones MFA.

La amenaza: ¿cómo se produjo el ataque?

Veamos cómo se desarrolló el reciente ataque:

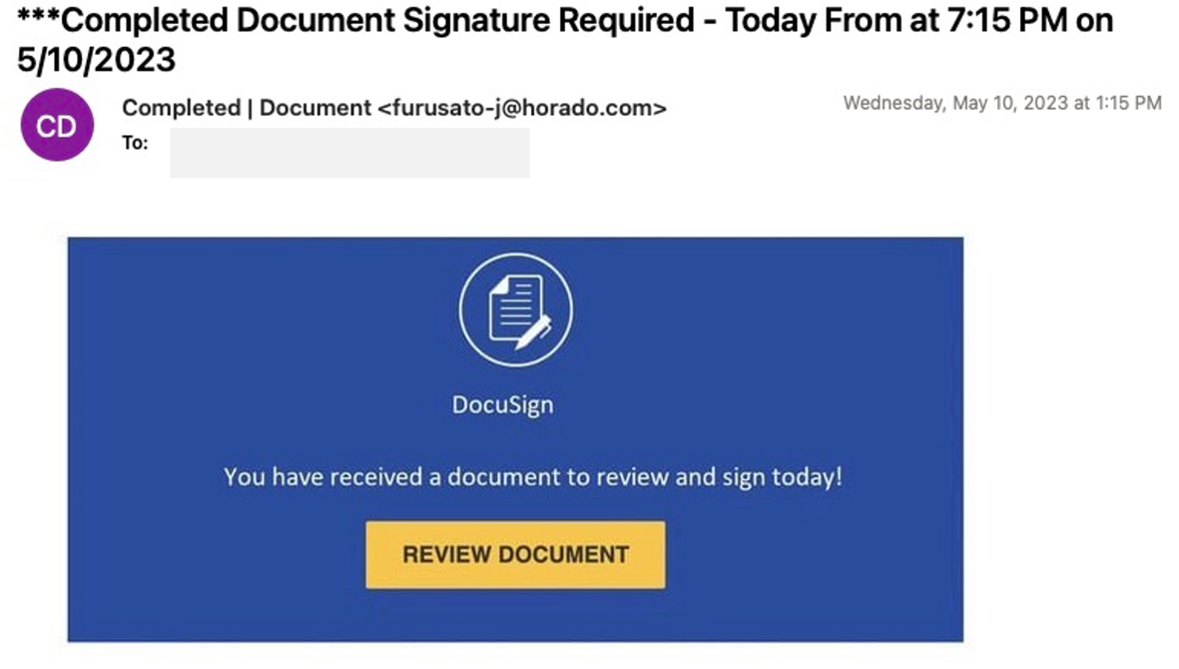

1. El mensaje engañoso: el ataque comenzó con un mensaje de correo electrónico que parecía un aviso legítimo de DocuSign que solicitaba la firma de un documento. Este mensaje aparentemente inofensivo era en realidad la puerta de entrada a un sofisticado ciberataque.

El correo electrónico engañoso inicial recibido por el cliente.

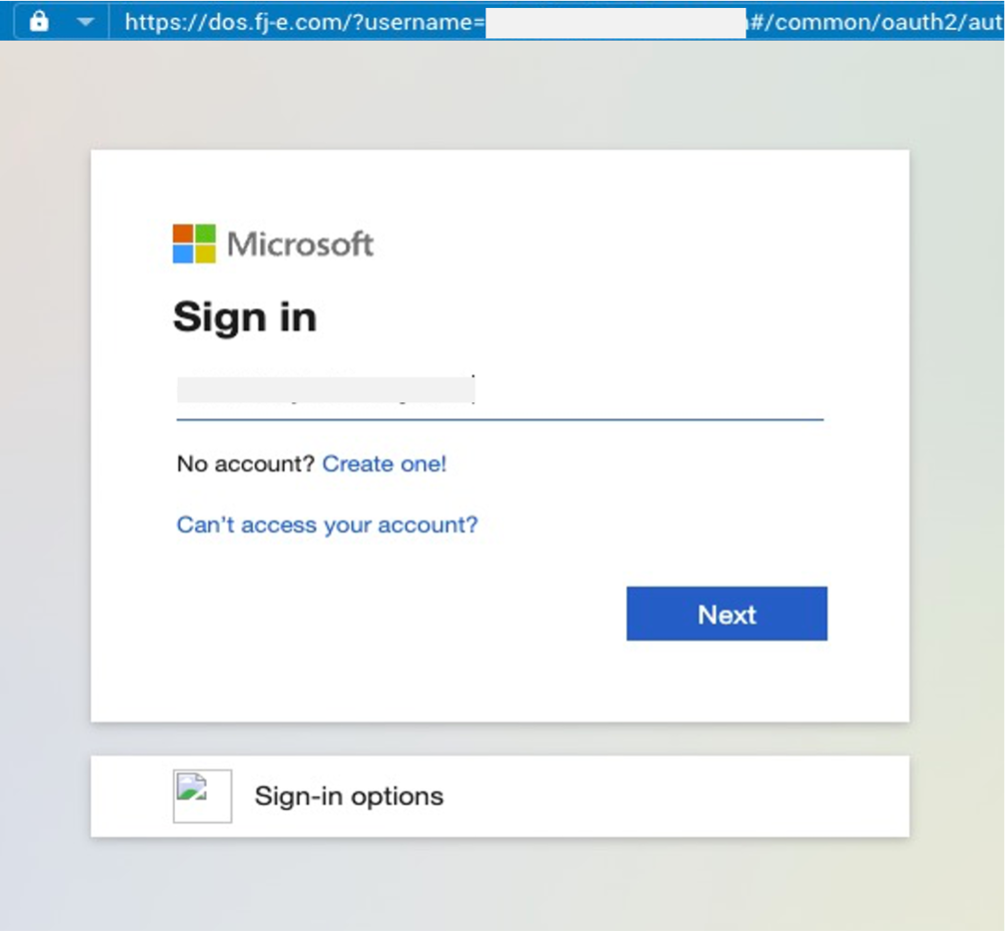

2. La URL maliciosa: cuando las víctimas hacían clic en la URL incrustada en el correo electrónico, se las dirigía a su propia página de inicio de sesión de Microsoft, pero tenía detrás el proxy del atacante. Con esta página, los ciberdelincuentes pretendían engañar a los usuarios para que introdujeran sus credenciales voluntariamente.

La página maliciosa de inicio de sesión de Microsoft.

3. El marco de phishing EvilProxy: el marco de phishing EvilProxy fue el catalizador de este ataque. Los atacantes emplearon una técnica de proxy inverso para interceptar los intentos de inicio de sesión de los usuarios a través de la página de inicio de sesión real de Microsoft. De este modo extraían en secreto los códigos MFA y las credenciales de usuario.

4. Socavamiento de la verificación MFA: con los códigos MFA y las credenciales de inicio de sesión en su poder, los actores maliciosos obtuvieron libre acceso a las cuentas comprometidas. Se hicieron con el control total eludiendo la verificación MFA. Esto suponía una amenaza significativa para la empresa tecnológica y sus 1500 usuarios finales.

Detección: ¿cómo detectó el ataque Proofpoint?

EvilProxy y otras amenazas que eluden la MFA son cada vez más frecuentes a medida que los ciberdelincuentes se adaptan a las mejoras de controles de seguridad. Los métodos tradicionales, como la reputación de IP o URL, no bastan para detener estas amenazas.

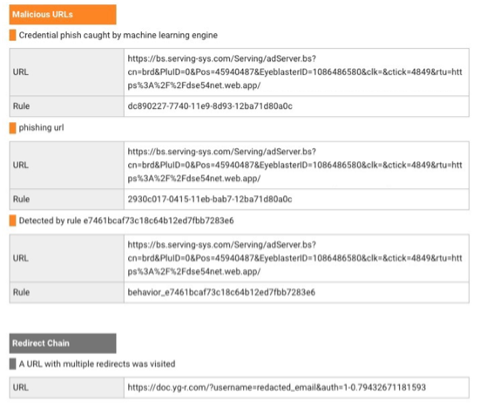

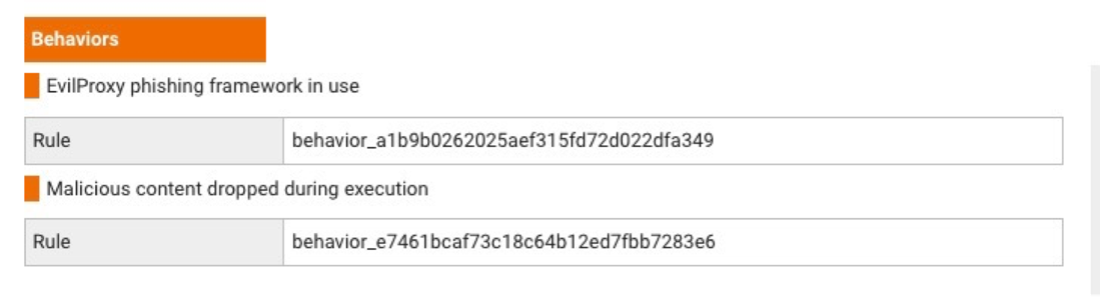

Proofpoint utiliza aprendizaje automático avanzado para identificar los comportamientos y las características de los mensajes que suelen encontrarse en los ataques de phishing de credenciales. También analizamos los mensajes en un entorno aislado (sandbox) y los inspeccionamos en profundidad para detectar patrones de redireccionamiento de URL maliciosos y marcos EvilProxy.

Detección de URL maliciosas en Proofpoint y la cadena de redireccionamiento.

Detección del marco de phishing EvilProxy en Proofpoint.

Corrección: lecciones aprendidas

Para protegerse contra amenazas como EvilProxy, es crucial aplicar medidas proactivas como:

- Formación de los usuarios: sus empleados y clientes son su primera línea de defensa. Asegúrese de que reciben formación de concienciación en seguridad sobre todos los tipos de ataques de phishing, incluidos los mensajes de correo electrónico fraudulentos y las páginas de inicio de sesión falsas. Esto puede reducir significativamente sus posibilidades de ser víctimas.

- Seguridad robusta del correo electrónico: las soluciones avanzadas de seguridad del correo electrónico pueden detectar y bloquear los intentos de phishing antes de que lleguen a las bandejas de entrada de los usuarios. Busque una solución que utilice algoritmos de aprendizaje automático para identificar y detener estas amenazas, como la plataforma de detección de amenazas de Proofpoint.

- Seguridad para la nube: una buena plataforma de seguridad para la nube puede identificar los ataques de usurpación de cuentas (ATO), así como evitar el acceso no autorizado a sus recursos sensibles en la nube. Cubre tanto las actividades iniciales como las posteriores al incidente, Y permite a su equipo de seguridad ver más de cerca de qué servicios y aplicaciones están abusando los atacantes. Asegúrese de buscar una solución que automatice la corrección. Esto reduce el tiempo de permanencia de los atacantes y mantiene los daños al mínimo.

- Protección de la cadena de suministro: defienda su cadena de suministro de los ataques que utilizan como vector el correo electrónico. Proofpoint Supplier Threat Protection utiliza inteligencia artificial avanzada y la inteligencia sobre amenazas más reciente para detectar las cuentas de proveedores que se han visto comprometidas y priorizar las cuentas que deben investigarse.

- Autenticación multicapa (MFA): las medidas de autenticación fuerte, como la autenticación multifactor (MFA), pueden ser un gran impulso para mejorar su nivel de seguridad. Pero tenga en cuenta que el escenario que acabamos de comentar demuestra cómo las soluciones MFA tradicionales pueden ser ineficaces. Por eso es importante utilizar herramientas automatizadas de usurpación de cuentas cloud, capaces de corregir rápidamente este tipo de incidentes.

- Evaluaciones continuas de las amenazas: No pierda de vista las nuevas amenazas. Las evaluaciones periódicas de amenazas pueden ayudarle a identificar las vulnerabilidades de su empresa y a mejorar su capacidad de respuesta ante incidentes.

Protección mediante Proofpoint TAP Account Takeover

Con Proofpoint TAP Account Takeover (TAP ATO), ampliamos las capacidades de detección avanzada de amenazas de nuestra solución Proofpoint Targeted Attack Protection (TAP). Utilizamos inteligencia artificial, inteligencia correlacionada de amenazas y análisis de comportamiento para detectar y corregir automáticamente:

- Cuentas comprometidas

- Cambios maliciosos en las reglas de los buzones de correo

- Autorizaciones de apps de terceros

- Uso compartido excesivo de archivos confidenciales por parte de los ciberdelincuentes

Proofpoint TAP ATO reduce el tiempo de permanencia con una amplia variedad de opciones de corrección. Acelera la respuesta mediante la correlación de eventos y la descripción de toda la secuencia del ataque. Una respuesta a tiempo es esencial, ya que los ciberdelincuentes siguen encontrando diferentes métodos para acceder a las cuentas de los usuarios. Por ejemplo:

- Amenazas como EvilProxy

- Reciclado de contraseñas (stuffing)

- Fugas de datos

- Ataques por fuerza bruta

- Tokens de acceso persistente

Proofpoint TAP ATO puede ayudar a su equipo a investigar actividades maliciosas y responder a las amenazas con mayor rapidez, lo que contribuye a limitar los riesgos para su empresa.

Proofpoint ayuda a romper la cadena de ataque

La amenaza de EvilProxy pone de manifiesto por qué es tan importante contar con medidas de ciberseguridad sólidas. Las sofisticadas ciberamenazas de hoy en día solo pueden ser detenidas por las empresas cuando se mantienen vigilantes y adoptan defensas proactivas para protegerse a sí mismas y a sus clientes. Otro paso importante es desplegar tecnologías de vanguardia y colaborar con partners de ciberseguridad de confianza, como Proofpoint.

Le invitamos a permanecer atento a esta serie blogs, donde seguiremos descubriendo las últimas amenazas, compartiendo nuestras metodologías de detección y mucho más. Al arrojar luz sobre la cadena de ataque, nuestro objetivo es romperla y capacitar a las empresas para defenderse de forma proactiva contra estas amenazas emergentes.

Manténgase informado, protegido y por delante

Para saber cómo protegerse contra amenazas como EvilProxy, descargue nuestro libro electrónico, Guía definitiva de la estrategia de ciberseguridad del correo electrónico.