En ocasiones, el buen funcionamiento de una solución de seguridad eficaz y centrada en las personas nos hace perder de vista del verdadero valor que aporta a la organización. Cuando no vemos amenazas, asumimos que no las hay. Esa falsa sensación de seguridad puede llevar a la dirección a presionar para reducir costes o consolidar proveedores con el objetivo de obtener mejores condiciones de licencia. A menudo, esta decisión deriva en la sustitución de las soluciones de seguridad del correo electrónico, sin una comprensión clara de sus implicaciones a largo plazo. Y, al poco tiempo, las amenazas comienzan a abrirse paso entre las nuevas defensas y a provocar interrupciones. Es posible que estén ahorrando dinero a su organización pero ¿a qué precio?

Un antiguo cliente de Proofpoint del sector de la perforación se enfrentaba a ciertas restricciones presupuestarias tras cambios en la dirección. A pesar de la buena experiencia con Proofpoint, la necesidad de reducir el número de proveedores les llevó a optar por una licencia de Microsoft E5. Tras realizar el cambio, empezaron a tener dificultades para hacer frente a la avalancha de nuevas amenazas, lo que generó preocupación en su equipo de seguridad. Por ello, decidieron replantearse su estrategia de ciberseguridad. Aunque evaluaron varios proveedores, finalmente volvieron a elegir a Proofpoint.

Su decisión demuestra la importancia de elegir un proveedor de seguridad centrada en las personas de primer nivel. Si opta por una solución que proporcione seguridad del correo electrónico completa, soporte al cliente fiable y funciones avanzadas de visibilidad y control, podrá neutralizar eficazmente el comportamiento de los usuarios de mayor riesgo. Explicamos las razones que les llevaron volver a Proofpoint.

El objetivo: mejorar la protección frente a amenazas

Tras cambiar de Proofpoint a Microsoft E5, este cliente empezó a experimentar un aumento de nuevas amenazas que lograban eludir las defensas de Microsoft. Esta situación desbordó al equipo de seguridad, que se vio obligado a destinar mucho más tiempo a la gestión del correo y los incidentes de seguridad.

La seguridad del correo electrónico es una de las principales prioridades del equipo: recibe mucha atención y cuenta con una asignación presupuestaria importante. Necesitaban una solución que les ayudara a hacer frente a:

- Phishing avanzado. En estos ataques, los ciberdelincuentes intentan engañar a los usuarios para que compartan sus credenciales de acceso, información financiera o datos personales. A menudo incluyen enlaces o archivos adjuntos maliciosos que redirigen a los usuarios a sitios web falsos. Ejemplos típicos son el phishing selectivo y las estafas Business Email Compromise (BEC).

- Usurpación de cuentas. Los ciberdelincuentes se valen de credenciales robadas para obtener acceso no autorizado a cuentas de usuario. Una vez dentro, pueden sustraer información, cometer fraudes financieros o introducir malware en la organización. El 99 % de las organizaciones s00on víctimas de intentos de usurpación de cuentas. De ahí que sea una de las principales preocupaciones para los equipos de seguridad.

- Ataques de malware. Malware es software o código malicioso. Los ciberdelincuentes lo utilizan para provocar interrupciones, daños o acceder de manera no autorizada a redes, sistemas y dispositivos. Algunos ejemplos incluyen el ransomware, los rootkits y las redes de bots.

- Ingeniería social. Se trata de una técnica diseñada para aprovecharse del comportamiento humano. Los ciberdelincuentes utilizan tácticas de ingeniería social para manipular a sus víctimas y conseguir que realicen acciones que perjudican tanto a ellas como a la organización. A menudo, el miedo y la sensación de urgencia son factores clave. Las acciones pueden incluir enviar dinero o entregar datos sensibles o credenciales. El pretexting, el vishing y la suplantación son algunos ejemplos.

Resultados: Proofpoint ayuda con la adopción de un enfoque de seguridad centrado en las personas

Además de una gran eficacia en la detección de amenazas, el cliente buscaba una mejor visibilidad del comportamiento de sus usuarios de mayor riesgo. Otro criterio decisivo fue gestionar los costes mediante la consolidación de proveedores. Esto permitiría a su equipo de seguridad trabajar de forma más eficiente. También buscaban un proveedor que ofreciera un soporte al cliente sólido y fiable. Por último, deseaban integrar de forma natural la concienciación en seguridad en su entorno, para que los usuarios adquirieran mejores hábitos a la hora de tomar decisiones.

Eficacia de la detección de amenazas entrantes: gana Proofpoint

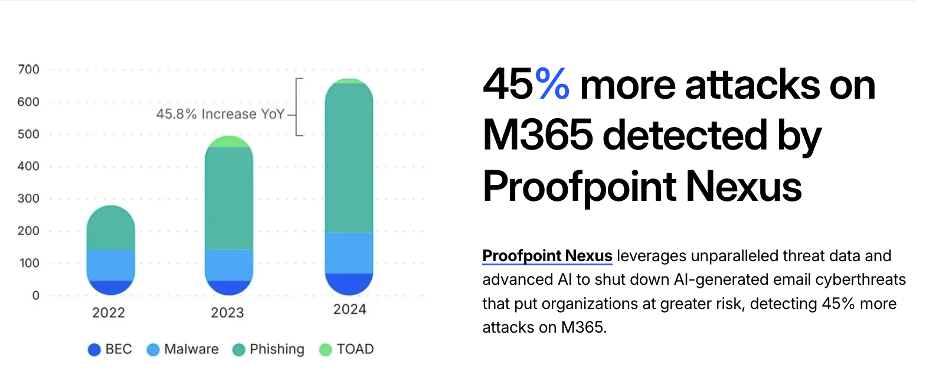

El equipo de seguridad comprendió que la plataforma de correo electrónico de Microsoft es un objetivo frecuente para los atacantes. El auge de la inteligencia artificial ha permitido a los ciberdelincuentes desarrollar rápidamente amenazas sofisticadas. Por ello, el equipo buscaba reforzar sus defensas con una solución de detección de amenazas antes de la entrega.

Estaban seguros de su elección de Proofpoint porque analistas como Gartner sitúan de forma regular a Proofpoint entre los líderes del mercado. Nuestra solución alcanza una tasa de eficacia del 99,99 % en la detección de amenazas. Incorporamos inteligencia de amenazas observadas entre nuestros 2,1 millones de clientes en todo el mundo, en nuestra pila de detección impulsada por IA. Esto le permite identificar y bloquear la mayor variedad posible de amenazas antes de que lleguen a las bandejas de entrada de los usuarios.

Esta visibilidad global inigualable es la base de Proofpoint Nexus, nuestra pila de detección impulsada por IA. Nexus utiliza análisis de contenido y reputación, identificación de "lookalike domains" (dominios parecidos), análisis predictivo en entorno aislado, grandes modelos de lenguaje (LLM), análisis semántico y basado en el comportamiento, y tecnología de visión por ordenador para analizar amenazas basadas en imágenes.

Después de volver a Proofpoint, el cliente experimentó un importante aumento de su eficacia de detección de amenazas. Nuestra solución de seguridad del correo electrónico antes de la entrega redujo en un 30 % la cantidad de correo sospechoso y no deseado que llega a las bandejas de entrada de los usuarios.

Proofpoint refuerza las defensas de seguridad de Microsoft.

Visibilidad e información: gana Proofpoint

Un criterio clave para el cliente era mejorar la visibilidad sobre el comportamiento de sus usuarios. Buscaban la capacidad de crear perfiles de riesgo para sus empleados y mitigar de forma proactiva posibles amenazas.

Proofpoint Targeted Attack Protection (TAP) permitió a nuestro cliente detectar, analizar y bloquear amenazas avanzadas antes de que llegaran a las bandejas de entrada de los usuarios. También les ayudó a obtener información valiosa sobre sus usuarios. Esto incluía conocer la exposición de los usuarios a ataques y evaluar su rendimiento en las formaciones y pruebas de phishing.

En el 90 % de las fugas de datos interviene el factor humano. Tiene sentido que los empleados que reciben más ataques tengan más probabilidades de hacer clic o de responder a correos electrónicos maliciosos. A la hora de evaluar a los VAP (Very Attacked People™ o personas muy atacadas) y a los usuarios de alto riesgo, los comportamientos reales son factores importantes. Los equipos de seguridad deben comprender cómo gestionan los usuarios los datos sensibles, así como los privilegios de acceso que tienen a información o sistemas críticos. Esta comprensión permite identificar los factores que los convierten en objetivos atractivos para ataques como el phishing de credenciales o el malware.

Proofpoint ofrece un análisis profundo del riesgo asociado a los usuarios y cuenta con integraciones preconfiguradas. Esto permite al equipo de seguridad del cliente identificar a los usuarios de alto riesgo y a los VAP, así como los tipos de ataques que los tienen como objetivo. Una vez que nuestro cliente identifica sus VAP, puede utilizar los controles adaptables específicos de Proofpoint (como el aislamiento del navegador, la formación en seguridad y una autenticación más estricta) para proteger mejor a las personas y la empresa.

Mejora de la eficacia del equipo del SOC: gana Proofpoint

El sistema de seguridad del correo electrónico de Microsoft presentaba importantes ineficiencias para el cliente. La lentitud en la resolución de incidencias y la escasa transparencia del sistema estaban minando la confianza del usuario y deteriorando su experiencia. El equipo del SOC no contaba con la visibilidad necesaria para comprender el enrutamiento del correo electrónico ni para dar respuestas rápidas y precisas a los usuarios cuando surgían dudas sobre su bandeja de entrada

En cambio, Proofpoint ofrece una experiencia de soporte más fluida para el cliente. El jefe de seguridad empresarial señaló: "Después de tres trimestres, pudimos contar con los dedos de una mano el número de remisiones a instancias superiores que tuvimos que realizar con Proofpoint. Las cosas funcionan como se supone que deben funcionar. Y cuando no es así, recibimos una explicación".

El equipo de seguridad observó una reducción importante en los correos no deseados y en los ataques avanzados que llegaban a las bandejas de entrada. Esto se tradujo en una notable disminución del tiempo que el equipo debía dedicar a gestionar correos electrónicos e incidentes. Como resultado, la eficacia operativa mejoró considerablemente, lo que les permitió centrarse en otras tareas de alta prioridad.

El cliente también quiso integrar la concienciación en seguridad dentro de su plataforma. Querían ir más allá de la formación tradicional y fomentar un comportamiento más seguro por parte de los empleados. Por su parte, el enfoque de Microsoft se centra únicamente en métricas de formación y no evalúa el comportamiento real de los usuarios.

Al cliente le gustó especialmente Proofpoint ZenGuide. Esto permitió al equipo crear una experiencia de formación en concienciación en materia de seguridad adaptada al perfil de cada usuario, teniendo en cuenta su función, comportamiento, nivel de exposición a ataques y perfil de riesgo. Además, los usuarios de alto riesgo y los VAP pueden inscribirse automáticamente en itinerarios de aprendizaje adaptables en tiempo real, que incluyen formación basada en amenazas actuales y simulaciones de phishing. Al vincular la formación con el comportamiento real del usuario, Proofpoint contribuye a impulsar un cambio de comportamiento significativo y sostenido. Esto alivia la carga del equipo de seguridad a la hora de corregir amenazas a posteriori.

Disminución de costes con una protección más completa: gana Proofpoint

El cliente mostró interés en las capacidades adicionales de seguridad que Proofpoint ofrece más allá de la protección del correo electrónico. Aunque el correo electrónico sigue siendo el principal vector de amenazas, los ciberdelincuentes están aprovechando nuevos canales como las plataformas de mensajería, herramientas de colaboración, aplicaciones cloud y servicios de intercambio de archivos. Además de atacar a los empleados, los ciberdelincuentes pueden secuestrar comunicaciones empresariales de confianza, alterando las relaciones con proveedores y clientes.

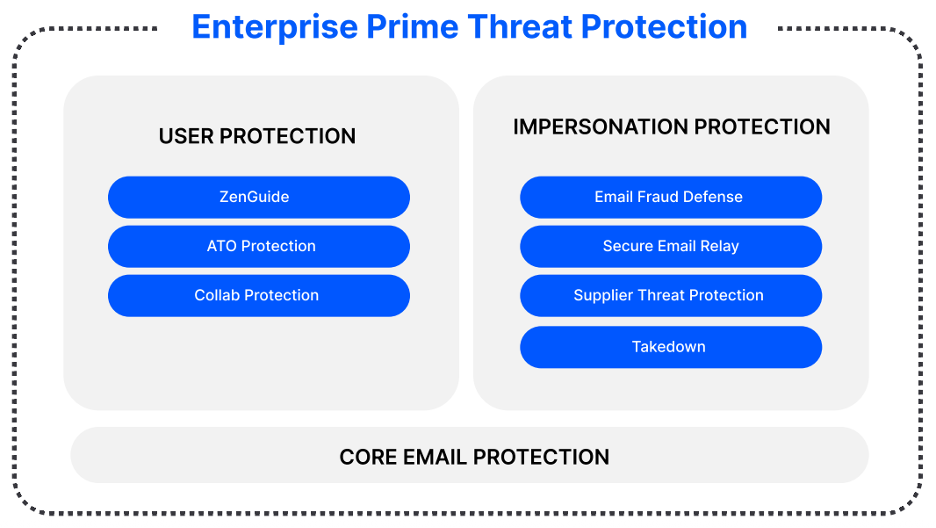

Proofpoint Prime Threat Protection ofrece una solución de defensa completa contra todas las amenazas centradas en las personas. Nuestro cliente valoró especialmente que ofreciéramos una solución que protegiera a los usuarios en las herramientas de colaboración y las plataformas de mensajería. Como parte de Prime, Proofpoint Collab Protection amplía la protección frente al phishing más allá del correo electrónico. Gracias a la inteligencia avanzada de amenazas de Proofpoint, realizamos comprobaciones de reputación de URL en tiempo real y bloqueamos automáticamente los enlaces maliciosos en el momento de hacer clic, lo que garantiza la neutralización de las amenazas antes de que lleguen a los usuarios.

Un componente más de Prime, Proofpoint Supplier Threat Protection corrige vulnerabilidades que suelen quedar fuera del alcance de los enfoques tradicionales de seguridad. Identifica y supervisa de forma proactiva las cuentas de correo electrónico de proveedores y terceros en busca de indicios de compromiso, antes de que puedan afectar a su organización. Esto es fundamental, ya que reduce el riesgo de pérdidas económicas, fugas de datos e interrupciones del negocio derivadas de ataques a la cadena de suministro.

Proofpoint Prime Threat Protection integra más capas de protección a un menor precio.

Por último, el cliente cuenta con numerosas aplicaciones dentro de su entorno que utilizan para generar y enviar correos electrónicos de forma automática en su nombre. Proofpoint Secure Email Relay (SER) les permitió descargar ese tráfico de su solución Proofpoint Core Email Protection. Redirigir el tráfico de correo electrónico procedente de aplicaciones a través de SER permite separar los flujos de correo humano de los generados por el sistema. Esto permitió al equipo de seguridad del cliente aplicar políticas con mayor claridad, mejorar la supervisión y agilizar la resolución de problemas.

Al consolidar todas estas funciones adicionales de protección frente a la suplantación de la identidad y los riesgos asociados a los usuarios dentro de Proofpoint Prime Threat Protection, el cliente logró un ahorro de costes importante. También optimizó la gestión de la seguridad al reducir el número de proveedores, lo que permitió minimizar la carga administrativa, simplificar el soporte y reducir la superficie de ataque de la organización. Gracias a ello, pudo incorporar nuevas capas de protección con un único proveedor de confianza y sin rebasar el presupuesto.

Cuando hablamos de ciberseguridad centrada en las personas, no todas las soluciones son iguales

Las personas son un elemento esencial en ciberseguridad. Las soluciones de seguridad centrada en las personas permiten a las organizaciones adoptar un enfoque más amplio y eficaz para mejorar su postura de seguridad. No importa si las acciones son accidentales o malintencionadas: lo importante es contar con los controles y procesos adecuados para gestionar el comportamiento humano y protegerse frente a amenazas en constante evolución que tienen a las personas como objetivo.

No todas las soluciones pueden proteger su organización al mismo nivel. Proofpoint le permite bloquear una amplia variedad de amenazas en distintas superficies de ataque, como las plataformas de correo electrónico, de colaboración y mensajería, así como las aplicaciones de terceros. También ofrece a los equipos del SOC visibilidad sobre el comportamiento de los usuarios de mayor riesgo y mecanismos de control para mitigarlos.

Nuestra pila multicapa Proofpoint Nexus combina inteligencia de amenazas, aprendizaje automático, IA basada en el comportamiento, detección en entorno aislado y análisis semántico (LLM). Detecta el 99,99 % de las amenazas antes de la entrega, después de la entrega y al hacer clic.

Para obtener más información sobre cómo Proofpoint puede reforzar las defensas de su organización, descargue el resumen de la solución Proofpoint Prime Threat Detection.