El panorama de amenazas de correo electrónico está evolucionando rápidamente. Actualmente, los ataques se centran menos en la infraestructura y más en las personas. Además, el auge de la ingeniería social permite a los ciberdelincuentes identificar rápidamente y atacar a personas concretas dentro de las organizaciones.

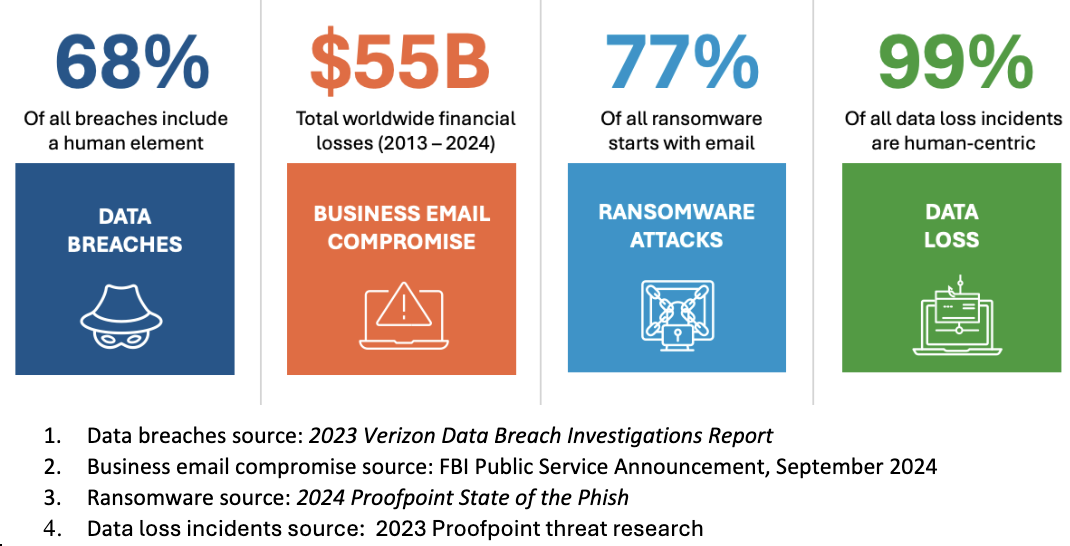

Y, para colmo, la IA generativa permite a los atacantes bombardear a las personas con amenazas personalizadas a través del correo electrónico. A la vista de estas tendencias, tiene sentido que los principales riesgos actuales de ciberseguridad estén centrados en las personas. Solo basta echar un vistazo a las estadísticas:

Principales riesgos de ciberseguridad centrados en las personas.

Los ciberdelincuentes prefieren los ataques centrados en las personas porque no quieren entrar por la fuerza en su red: quieren hacerlo mediante el inicio de sesión,. La forma más rápida de comprometer a las personas es sin duda a través del correo electrónico.

En esta entrada de blog, profundizaremos en las razones por las que es importante reforzar la seguridad del correo electrónico de Microsoft 365. Además, repasaremos algunas de las mejores prácticas de seguridad de Microsoft 365 para reforzar las defensas del correo electrónico.

Microsoft es el motor de la actividad empresarial

Es innegable que las herramientas de productividad y colaboración de Microsoft son el estándar del sector. Microsoft 365 tiene una cuota de mercado de software de productividad del 88,1 % y más de 400 millones de usuarios con licencia. Y su crecimiento a nivel mundial es constante.

A medida que Microsoft 365 se expande por todo el mundo, también lo hace su plataforma subyacente de seguridad del correo electrónico. Esto significa que cada vez más organizaciones confían en las funciones de seguridad nativas integradas de Microsoft. Y cuando predomina una sola plataforma, el riesgo se concentra aún más. Básicamente, los atacantes saben que, si logran superar la seguridad de Microsoft, pueden obtener acceso total a miles de organizaciones al mismo tiempo.

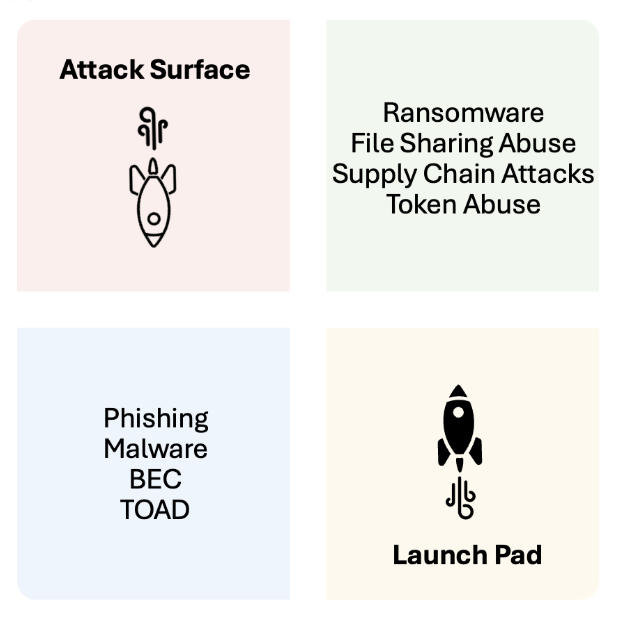

Esto convierte a Microsoft en un objetivo especialmente atractivo para los atacantes. Y no es solo porque tenga tantos productos, sino porque estos abarcan toda la cadena de ataque. Por ejemplo, Microsoft Exchange Online Protection (EOP) puede actuar como punto de entrada. A continuación, Microsoft Entra ID (anteriormente Azure AD) puede utilizarse para comprometer identidades y escalar privilegios. Mientras tanto, los servicios cloud de Microsoft, como Microsoft Dynamics 365, Microsoft 365 y Microsoft Teams, pueden verse comprometidos o utilizarse como plataforma para alojar y lanzar ataques.

Todo esto convierte a Microsoft no solo en una superficie de ataque, sino una base de lanzamiento ideal para nuevos tipos de ataques.

Figura 1. Microsoft es tanto una superficie de ataque como una plataforma de lanzamiento para ciberataques.

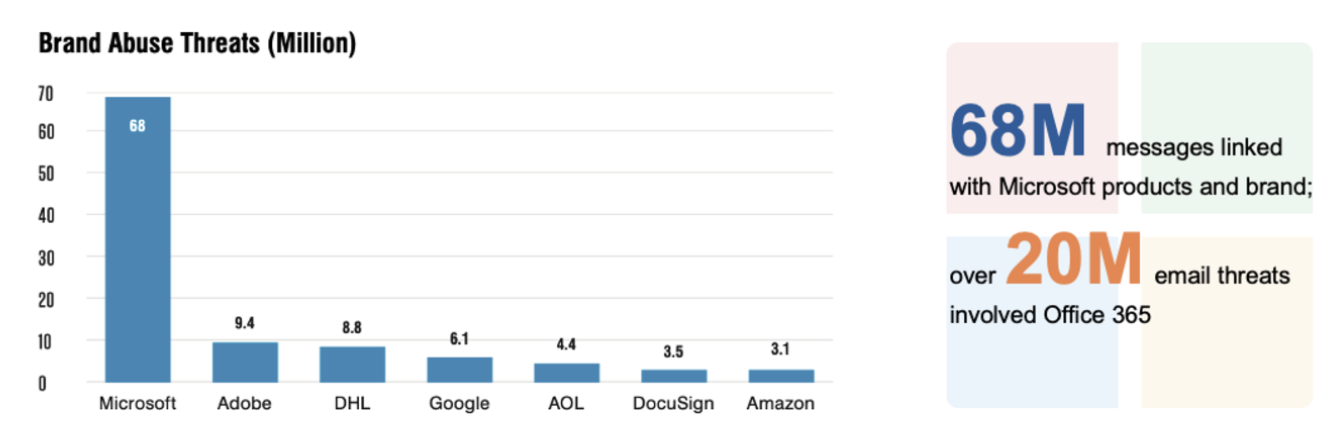

Los ciberdelincuentes se aprovechan del éxito de Microsoft.

Cuanto mayor es la adopción de Microsoft 365, más atractivo resulta como objetivo para los ciberdelincuentes. Y aprovechan la enorme base de clientes de Microsoft para llevar a cabo sus ataques. En 2023, Microsoft fue la marca más suplantada del mundo. La investigación de amenazas de Proofpoint revela que los atacantes enviaron más de 68 millones de correos electrónicos maliciosos en 2023. Estos correos electrónicos hicieron un uso malintencionado de productos como Microsoft 365, SharePoint y OneNote, así como de la marca Microsoft. Su objetivo es engañar a usuarios desprevenidos para que entreguen sus credenciales.

Dónde reforzar la seguridad de Microsoft 365

Los ciberdelincuentes actúan de forma estratégica y buscan siempre el mayor beneficio posible. Por eso se han centrado en ataques contra Microsoft que saben que son fáciles de ejecutar y muy eficaces.

Como consecuencia, los ataques más activos aprovechan las limitaciones de detección de Microsoft. Estas son las principales deficiencias:

- Estafas Business Email Compromise (BEC). También conocidas como compromiso de cuentas de correo electrónico (EAC) o phishing dirigido, las estafas o ataques con un tipo de ciberdelito que utiliza el correo electrónico para engañar a las personas para que compartan información sensible o envíen dinero. En este tipo de ataques, los atacantes suplantan a una persona de confianza, como un proveedor o un ejecutivo, mediante correos electrónicos aparentemente legítimos. El mensaje puede solicitar al destinatario el pago de una factura falsa, la entrega de información sensible o que realice una transferencia bancaria urgente. El propósito es conseguir que la víctima actúe.

- Phishing avanzado. Se trata de un ataque sofisticado en el que los ciberdelincuentes utilizan ingeniería social para engañar a las personas y lograr que compartan datos sensibles. Podrían intentar robar credenciales de inicio de sesión, códigos de autenticación multifactor (MFA) o números de tarjeta de crédito. Una vez alcanzado ese objetivo, usurpan las cuentas de sus víctimas en sitios web legítimos.

- Usurpación de cuentas (ATO). Se trata de un tipo de cibercrimen o robo de identidad que se produce cuando un usuario no autorizado obtiene acceso a la cuenta online de un usuario legítimo. Su objetivo es robar datos, cometer fraude o acceder a información privilegiada. Los ataques ATO pueden afectar a una amplia variedad de cuentas, incluidas direcciones de correo electrónico, cuentas bancarias y perfiles en redes sociales.

- Suplantación de la identidad. En estos ataques, un ciberdelincuente crea una presencia online falsa para engañar a las personas y lograr que revelen datos sensibles o visiten sitios web maliciosos. Estas presencias falsas pueden ser sitios web, perfiles en redes sociales o direcciones de correo electrónico.

- Pérdida de datos accidental. Esto ocurre cuando los datos digitales se destruyen o se ven comprometidos por error. Puede ocurrir de distintas maneras. Las personas pueden eliminar o extraviar accidentalmente un archivo, introducir datos de forma incorrecta o no guardar su trabajo. También pueden comprometer datos sensibles sin darse cuenta al abrir archivos adjuntos maliciosos, utilizar contraseñas débiles o instalar software no autorizado.

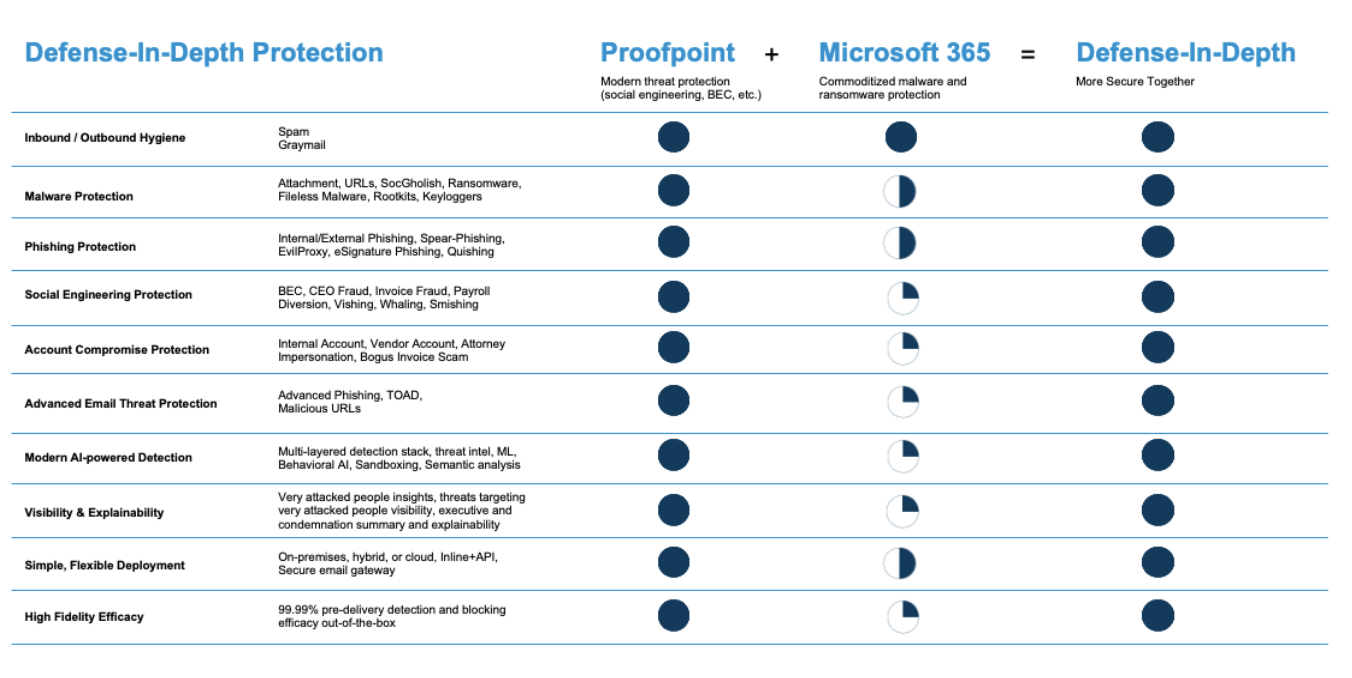

Aunque Microsoft ofrece seguridad de correo electrónico nativa a través de Microsoft EOP y Microsoft Defender para Office 365 (con coste adicional), las amenazas avanzadas siguen eludiendo fácilmente sus defensas. Por eso necesita proteger su inversión en Microsoft y reforzar la seguridad de su correo electrónico con Proofpoint. Es la única forma de detectar y evitar que las amenazas superen las defensas del correo electrónico.

Entonces, ¿qué puede hacer para reforzar la protección de su organización?

5 mejores prácticas de seguridad de Microsoft 365: un enfoque de defensa en profundidad

Para proteger tanto a las personas como a la organización frente a un panorama de amenazas en constante evolución, es necesario añadir nuevas capas de seguridad. Adoptar las mejores prácticas de seguridad en Microsoft 365 significa reforzar la protección nativa del correo electrónico con capas adicionales de seguridad ya desplegadas. Aquí es donde puede ayudar Proofpoint.

1: Utilice protección antes de la entrega para bloquear las amenazas más rápidamente

Con Proofpoint, puede adoptar un enfoque de defensa en profundidad para proteger a sus usuarios. Protegemos sus correos electrónicos antes de que se entreguen, para frenar amenazas sofisticadas en origen y no cuando ya han llegado a la bandeja de entrada. Esto incluye amenazas como phishing de credenciales avanzado, estafa Business Email Compromise (BEC), códigos QR y ataques basados en URL maliciosas. Todo esto se traduce en que le ayudamos a reforzar la seguridad del correo electrónico de Microsoft 365 con una eficacia de detección del 99,99 %

2: Aproveche la detección multicapa impulsada por IA para lograr una detección precisa de amenazas.

Nuestra pila de detección multicapa Proofpoint Nexus® está optimizada por inteligencia de amenazas, aprendizaje automático (ML), IA basada en el comportamiento, detección en entorno aislado (sandbox) y análisis semántico. Cuenta con una tasa de detección de alta fidelidad, y puede detener una amplia variedad de amenazas modernas con menos falsos positivos y negativos. En otras palabras, bloqueamos más mensajes maliciosos sin bloquear los legítimos. Así, no entorpecemos su actividad empresarial.

3: Consiga visibilidad integral de las amenazas y los riesgos asociados a las personas

Proofpoint ofrece a su organización información exclusiva sobre sus VAP (Very Attacked People, o personas muy atacadas) y sobre las amenazas que les afectan específicamente. Nuestros datos le ayudan a comprender mejor hasta qué punto las personas de su organización están expuestas y son vulnerables a los ataques. Esta información le permite implementar controles adaptativos específicos, como el aislamiento del navegador, la formación en concienciación en seguridad y la autenticación multifactor, dirigidos a las personas que más los necesitan.

4: Automatice la corrección después de la entrega

Proofpoint optimiza el proceso de respuesta a incidentes de correo electrónico para sus equipos de seguridad. Cuando un correo electrónico se entrega a la bandeja de entrada de un usuario y se considera que es malicioso, todas las instancias del mismo se eliminan automáticamente después de la entrega. Al agregar y correlacionar nuestros datos de inteligencia de amenazas líderes en la industria, creamos automáticamente asociaciones de comportamiento entre los destinatarios y las identidades de los usuarios. Con esta información, podemos tomar acciones automatizadas basadas en usuarios, grupos o departamentos específicos para eliminar y poner en cuarentena cualquier mensaje malicioso entregado o reenviado.

5: Obtenga protección proactiva al hacer clic

Proofpoint ayuda a su organización a proteger a los usuarios frente a URL maliciosas en mensajes sospechosos. Proporcionamos un enfoque multicapa para la protección al hacer clic con reescritura de URL, análisis de amenazas en tiempo real (antes y después de la entrega), aislamiento del navegador y análisis en entorno aislado de URL. Cuando un usuario hace clic en un enlace URL, nuestro análisis en tiempo real puede determinar si es malicioso o no. Si lo es, bloqueamos el acceso al sitio web malicioso.

Nuestra protección al hacer clic protege a los usuarios en el momento en que se hace clic en un enlace URL, no después de la entrega del correo electrónico. Incluso si una URL parece segura en el momento de la entrega, pero se vuelve maliciosa más adelante, la bloqueamos automáticamente.

Más seguros juntos: Microsoft y Proofpoint

A medida que crece la adopción de Microsoft 365, también aumentan los ataques dirigidos contra Microsoft. Por eso, reforzar la seguridad nativa del correo electrónico de Microsoft debe ser una prioridad para los equipos de seguridad.

La seguridad del correo debe abarcar tanto las comunicaciones entrantes como las salientes. También debe ofrecer una defensa moderna frente a amenazas avanzadas por correo electrónico. La única forma de mantener a sus usuarios completamente protegidos es detectar y bloquear los mensajes maliciosos antes de la entrega, después de la entrega y al hacer clic. Para lograrlo, debe adoptar un enfoque de defensa en profundidad. Por ejemplo, una universidad de California recientemente reforzó recientemente la seguridad del correo electrónico de Microsoft 365 con Proofpoint. Como consecuencia, refuerzan la protección de sus usuarios frente a las amenazas de correo electrónico más avanzadas.

Proofpoint y Microsoft juntos: un enfoque integral de defensa en profundidad.

Proofpoint proporciona protección continua en todas las fases del ciclo de vida del correo electrónico, asegurando una cobertura integral. Al analizar más de 3500 millones de correos electrónicos al día en nuestro ecosistema de más de 510 000 clientes, partners y proveedores, nuestra pila de detección Proofpoint Nexus ofrece una tasa de eficacia del 99,99 %. Al complementar las capacidades nativas de correo electrónico de Microsoft 365 con Proofpoint, su organización puede proteger mejor a sus usuarios y defenderse frente a ciberamenazas en constante evolución.

Para obtener más información, descargue el libro electrónico Microsoft y Proofpoint: Juntos más seguros.