Descripción general

Si bien muchas estafas de phishing financiero requieren el desarrollo de páginas de phishing específicas de un banco o de una región, el alcance internacional y la popularidad generalizada de PayPal significan que los atacantes pueden desarrollar páginas de phishing una sola vez y atacar en varias regiones. Los investigadores de Proofpoint encontraron recientemente un mensaje de correo electrónico de phishing que conducía a lo que parecía ser una página de inicio de sesión de PayPal benigna. Mediante un análisis, se determinó rápidamente que la página de inicio de sesión era en realidad una página de phishing sumamente bien elaborada, pero las verdaderas innovaciones de la campaña se revelaron en el astuto funcionamiento de la página de aterrizaje y en el backend administrativo sofisticado de la campaña.

Análisis

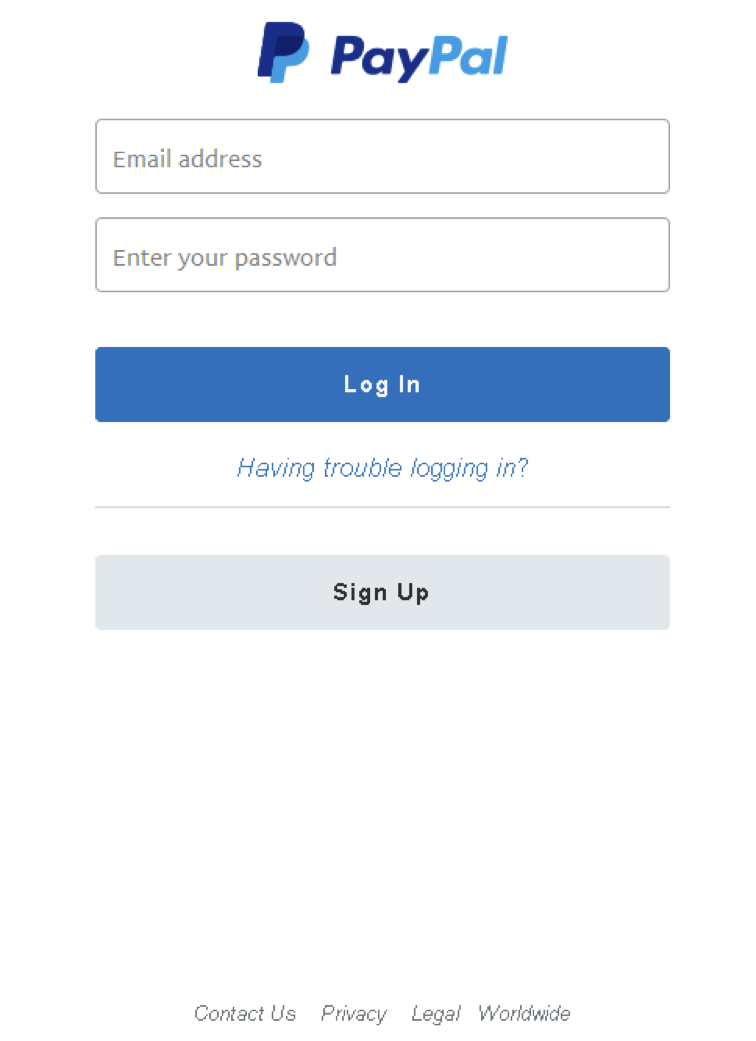

Los mensajes de señuelo empleaban direcciones URL incorporadas para llevar a los destinatarios a la página de inicio de sesión de PayPal falsa mostrada en la figura 1:

Figura 1: Página de inicio de sesión de PayPal falsa accedida mediante una dirección URL malintencionada enviada por correo electrónico

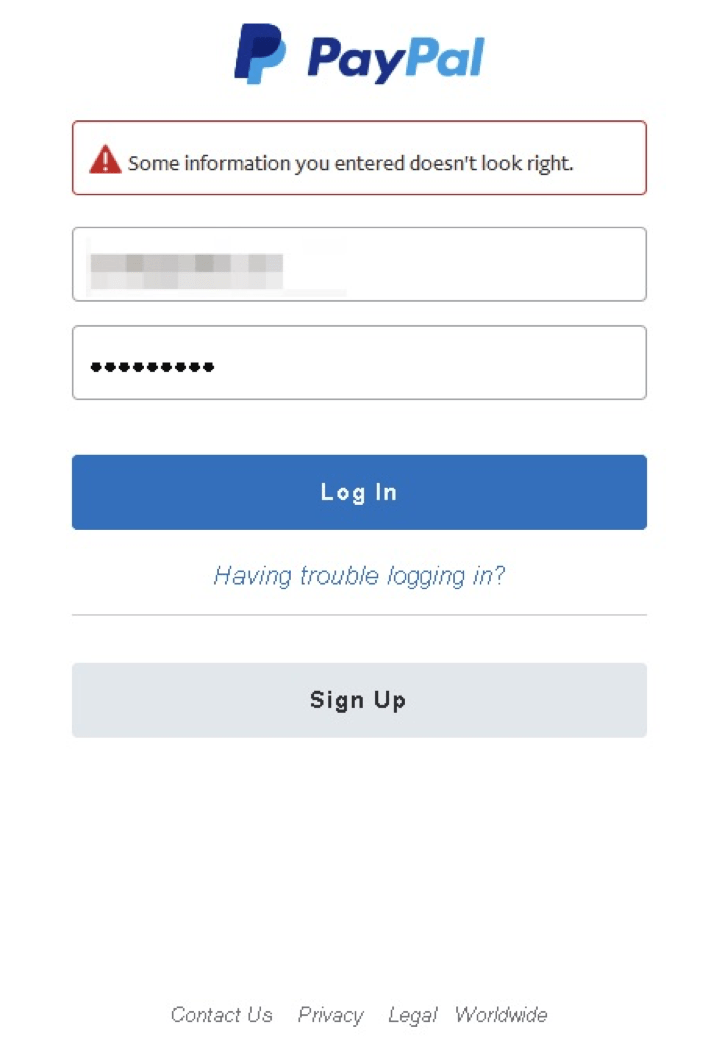

Al intentar hacer inicio de sesión con un nombre de cuenta aleatorio, se recibía un mensaje de error de redacción vaga.

Figura 2: Intento de inicio de sesión con una cuenta falsa no válida

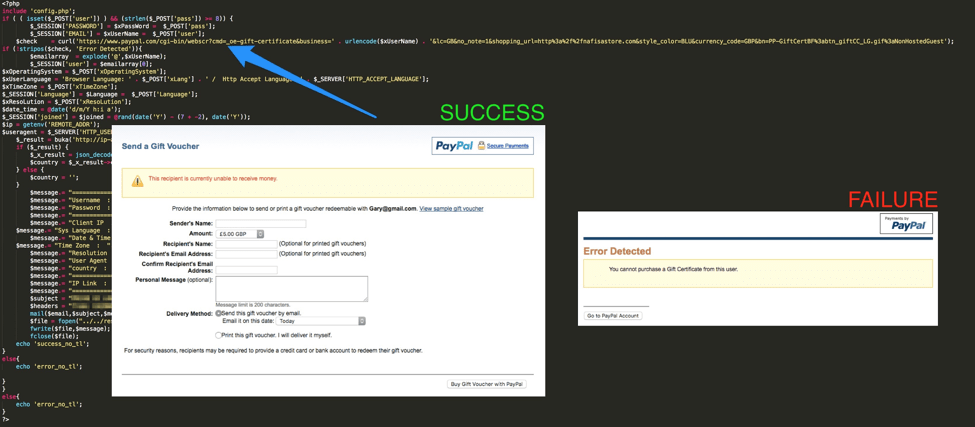

El mensaje es significativo debido a que las páginas de aterrizaje de phishing a menudo aceptan cualquier credencial que se les proporcione. No obstante, este caso es distinto y como se muestra a continuación, un examen a fondo de la página reveló que el código de backend envía una solicitud a PayPal para verificar que la cuenta existe en PayPal haciendo uso de un servicio dado de baja en PayPal que permite comprar una tarjeta de obsequio a un usuario. Si la cuenta de correo electrónico consultada no existe, se descarta el inicio de sesión proporcionado a la página de aterrizaje de phishing, lo cual ayuda a asegurar que el suplantador de identidad reciba un elevado porcentaje de credenciales válidas. El código no verifica la contraseña, sino que solamente comprueba que la cuenta de correo electrónico exista en PayPal.

Figura 3: Código de backend que verifica un inicio de sesión de PayPal válido

Los estafadores a menudo pasan las credenciales que han robado por un programa de verificación de cuentas de PayPal después de haber adquirido una cantidad de posibles inicios de sesión; de ese modo, este método de validación de credenciales durante el proceso de phishing elimina el paso de validación posterior a la recopilación con la ventaja adicional de que se contrarrestan las herramientas de análisis automatizado.

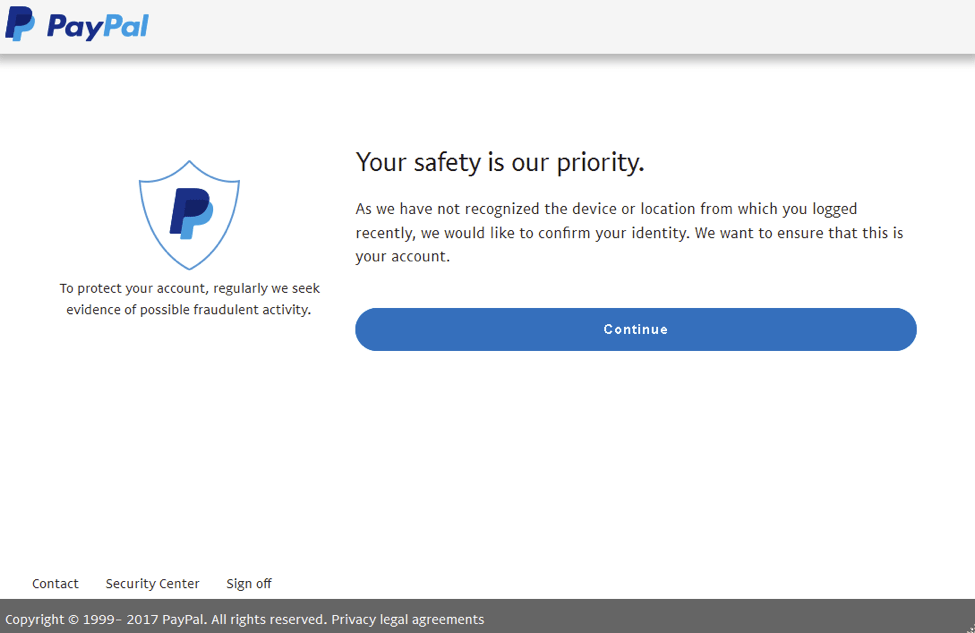

Tras hacer inicio de sesión en la página de aterrizaje de phishing con una dirección de correo electrónico de PayPal válida, pudimos proceder hacia el resto del kit de phishing, el cual comienza con una reconfortante página de bienvenida.

Figura 4: Página de bienvenida del kit de phishing

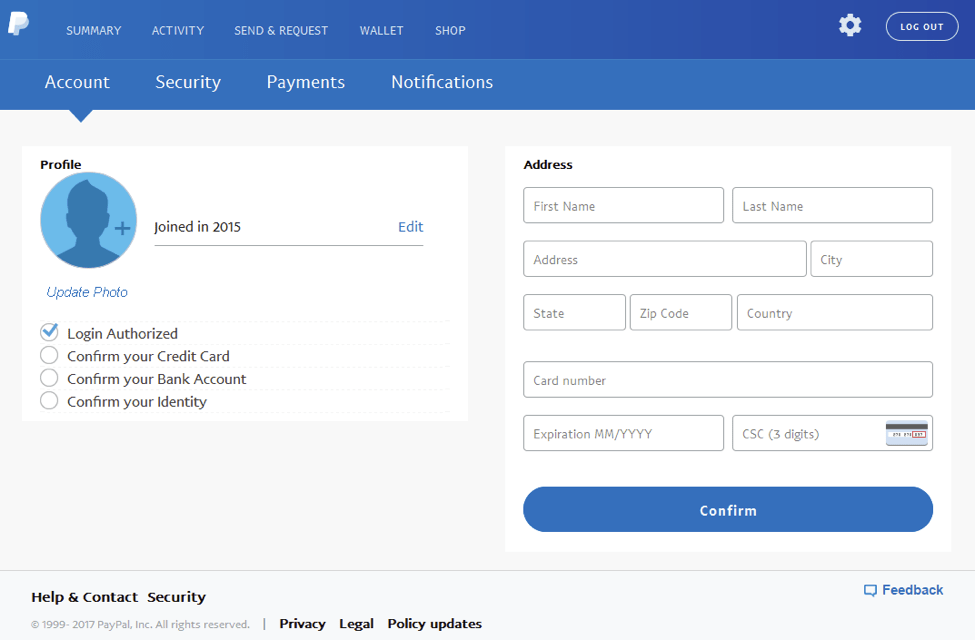

La página de bienvenida es seguida por la primera página de phishing en la cual se pide a los usuarios que confirmen la información de tarjeta de crédito asociada con su cuenta de PayPal.

Figura 5: Página de phishing de tarjeta de crédito

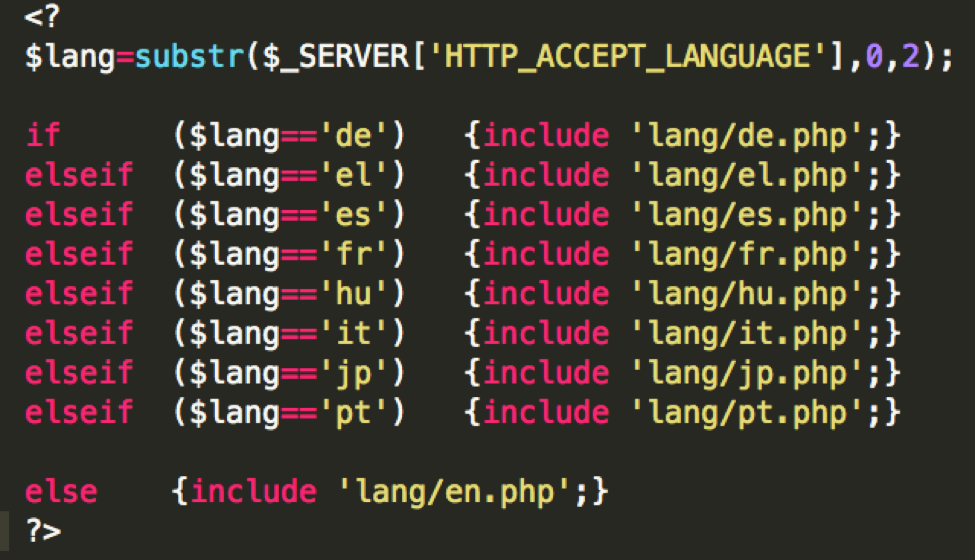

Este kit de phishing también incluye compatibilidad con varios idiomas, lo cual permite que parezca legítimo ante los usuarios de muchos lugares.

Figura 6: Código que muestra las páginas de phishing en varios idiomas

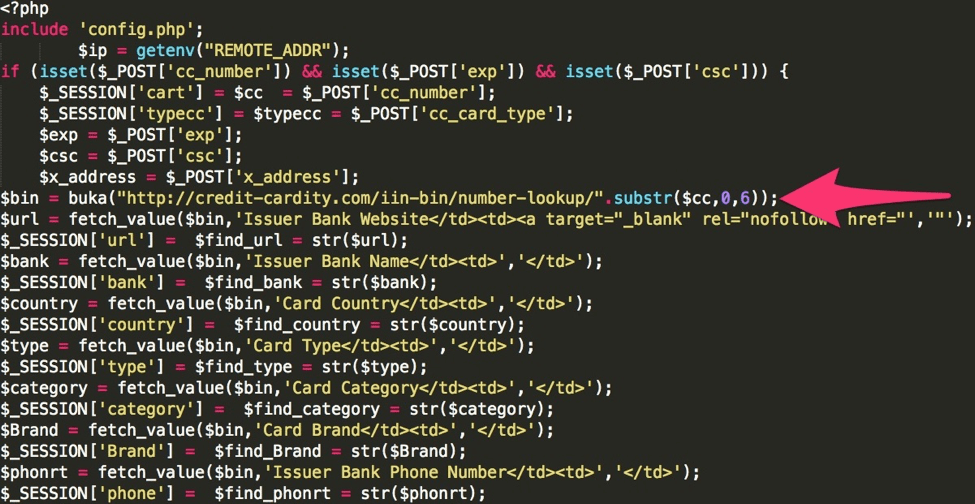

El kit también verifica el número de tarjeta de crédito que la víctima proporciona, lo cual asegura que se pase el algoritmo de Luhn. A continuación, el kit realiza una búsqueda con el número de tarjeta para recuperar más información (figura 7).

Figura 7: Código de búsqueda de tarjeta de crédito

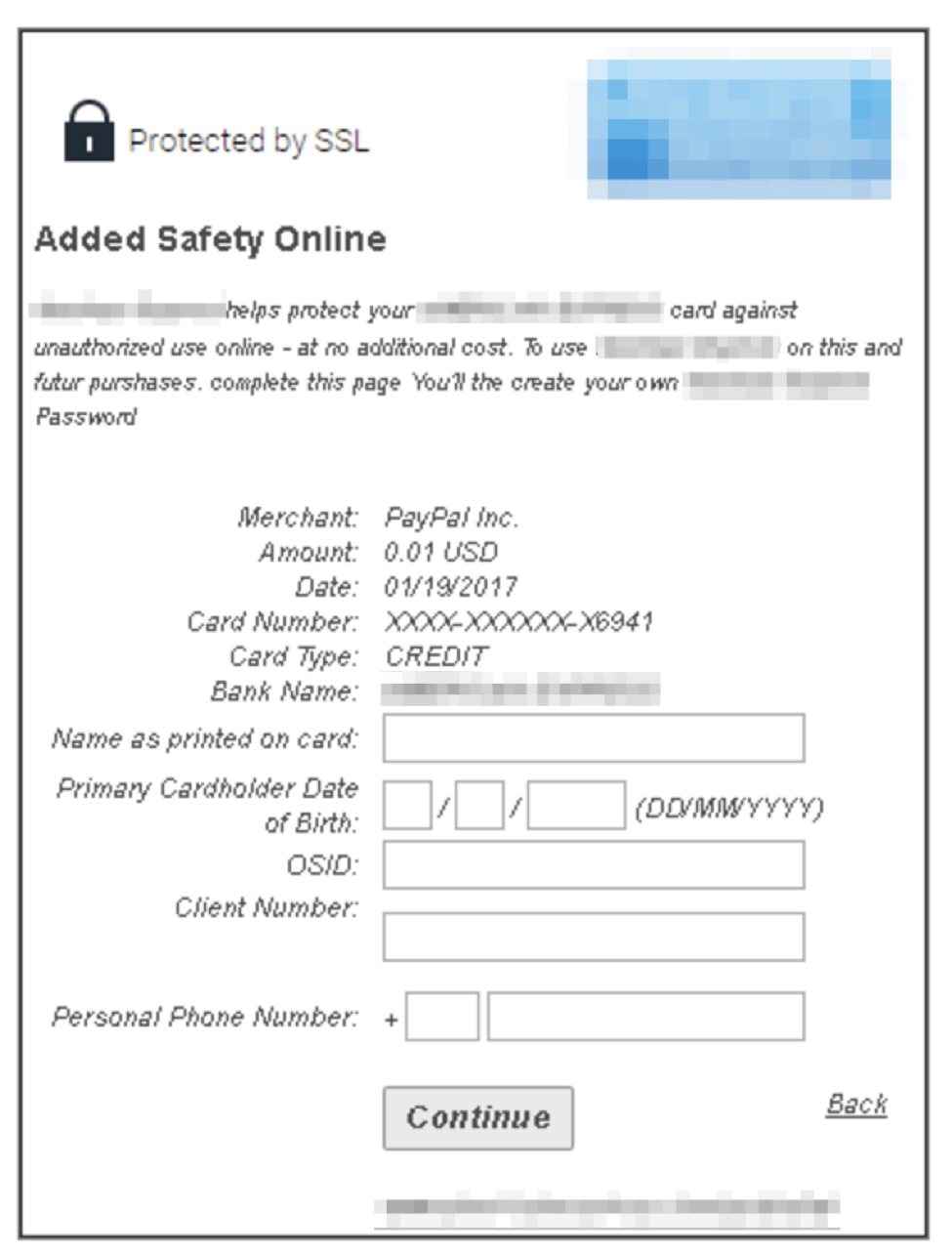

Una vez que se ha validado la tarjeta de crédito, el kit pide a la víctima que ingrese información de seguridad de la tarjeta.

Figura 8: Página de phishing para obtener más información de la tarjeta de crédito

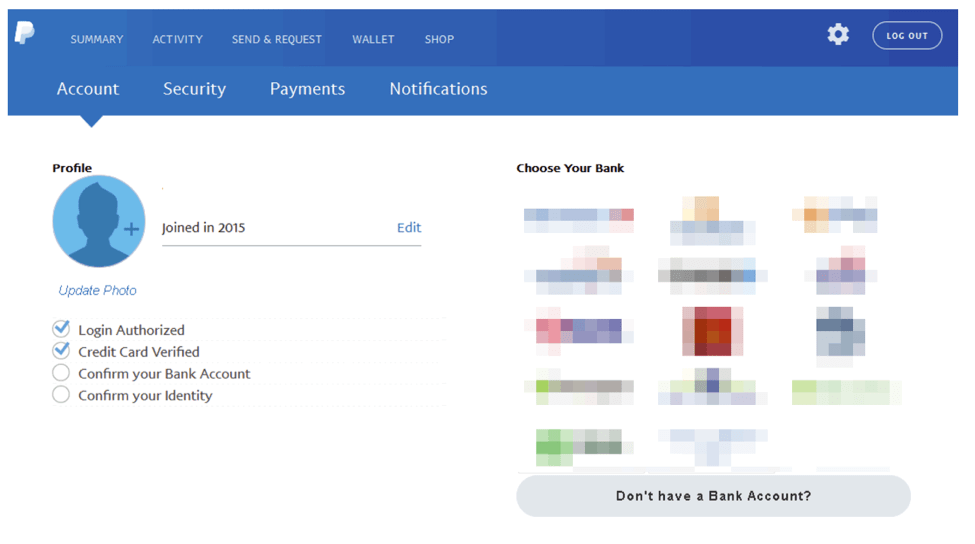

También se le pide al usuario que vincule su cuenta bancaria con su “cuenta de PayPal”, con una variedad de bancos minoristas bien conocidos entre los cuales puede escoger. Los logotipos de los bancos se han opacado en la figura 9. Sin embargo, la página suplanta las marcas para aumentar la sensación de legitimidad del phishing de cuentas bancarias.

Figura 9: Página de phishing de cuenta bancaria

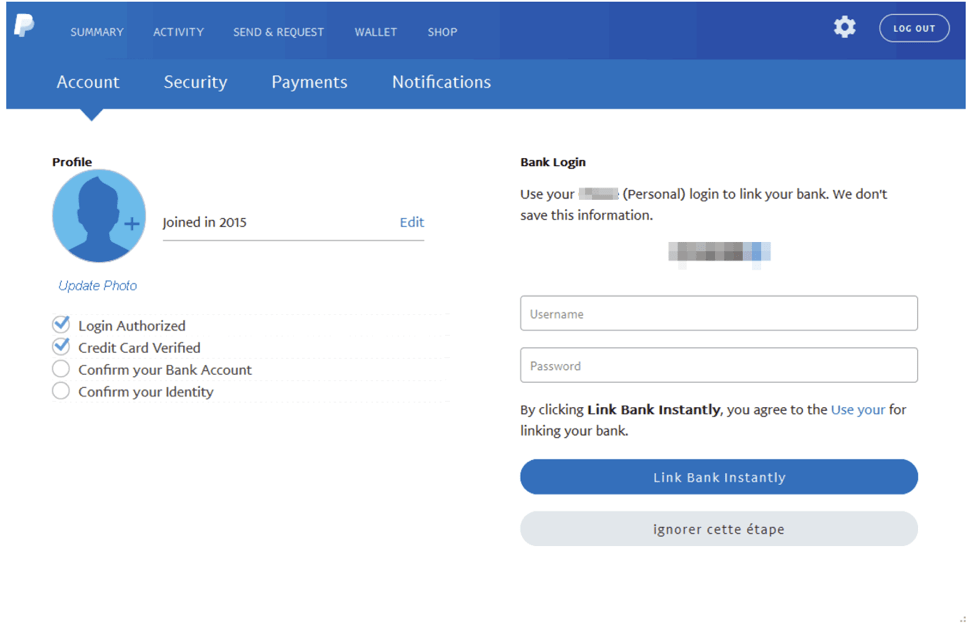

En la página siguiente se pide a la víctima que ingrese las credenciales de inicio de sesión de su cuenta bancaria. Al igual que el resto de las páginas de phishing, la declaración que dice: “No guardamos esta información” es, por supuesto, un fraude.

Figura 10: Página de phishing de credenciales de banca en línea

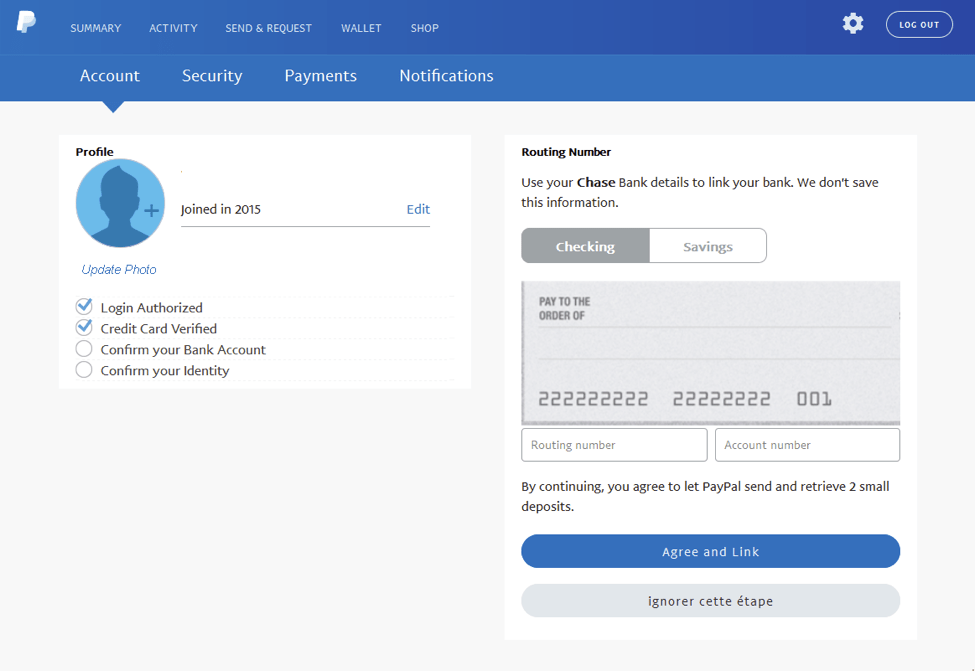

Después se pide al usuario la información de ruta de la cuenta bancaria.

Figura 11: Página de phishing de número de ruta de cuenta bancaria

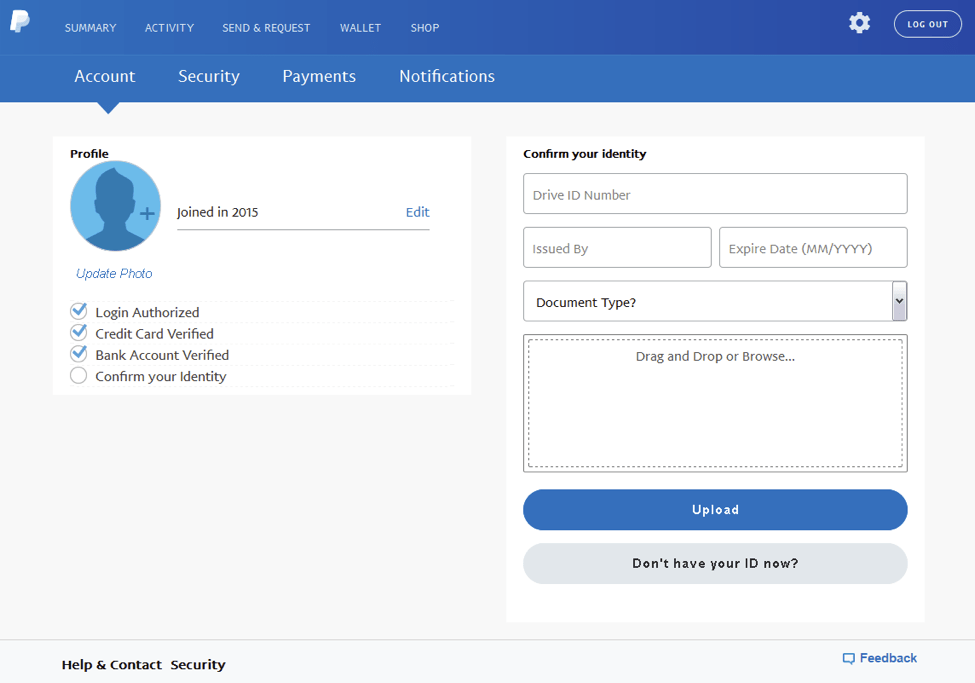

Por último, el kit de phishing pide al usuario información de identidad, tal como el número de licencia de conducir u otro documento de identificación que se pueda cargar directamente al kit de phishing. Si la víctima hace clic en “¿No tiene su identificación ahora?”, solamente se salta esa pantalla.

Figura 12: Página de phishing de identidad

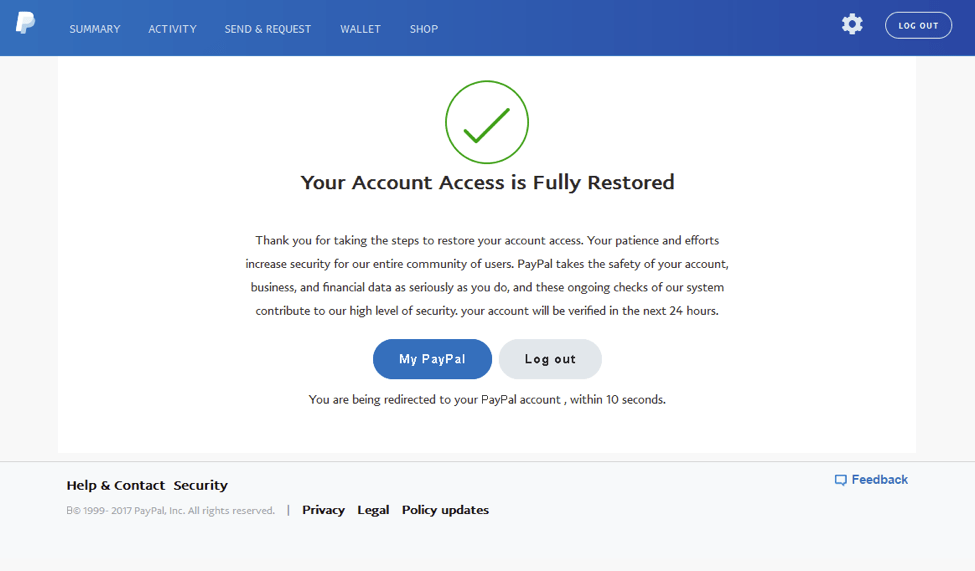

Tras haber proporcionado una buena cantidad de información personal y financiera, la víctima llega al final de la estafa, tras lo cual se le redirige al sitio web de PayPal legítimo.

Figura 13: Página de confirmación

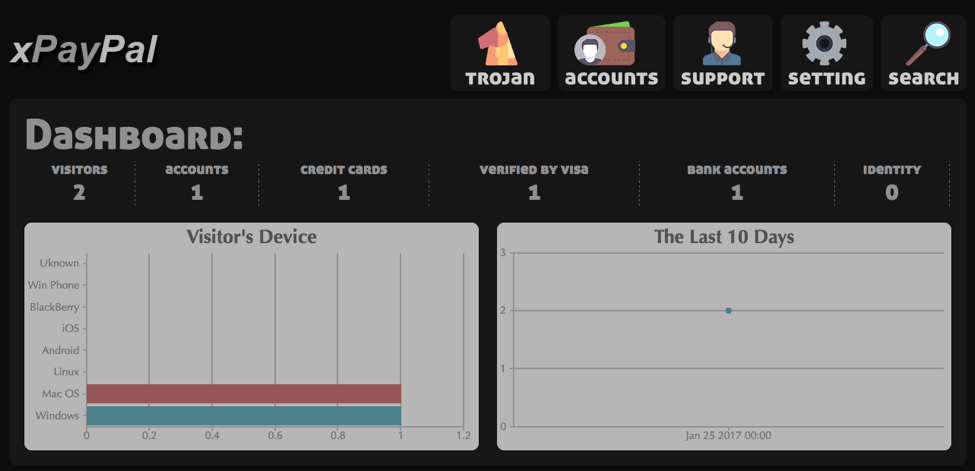

Con todo y lo interesante e ingeniosa que sea la página de phishing, lo que hace que este kit y sus variantes sean tan atractivos para los estafadores y suplantadores de identidad es el backend administrativo que es similar a lo que generalmente vemos en los troyanos de acceso remoto (RAT).

Figura 14: Panel administrativo del kit de phishing

El panel de administración brinda varias vistas, incluyendo información del visitante:

Figura 15: Vista de información del visitante

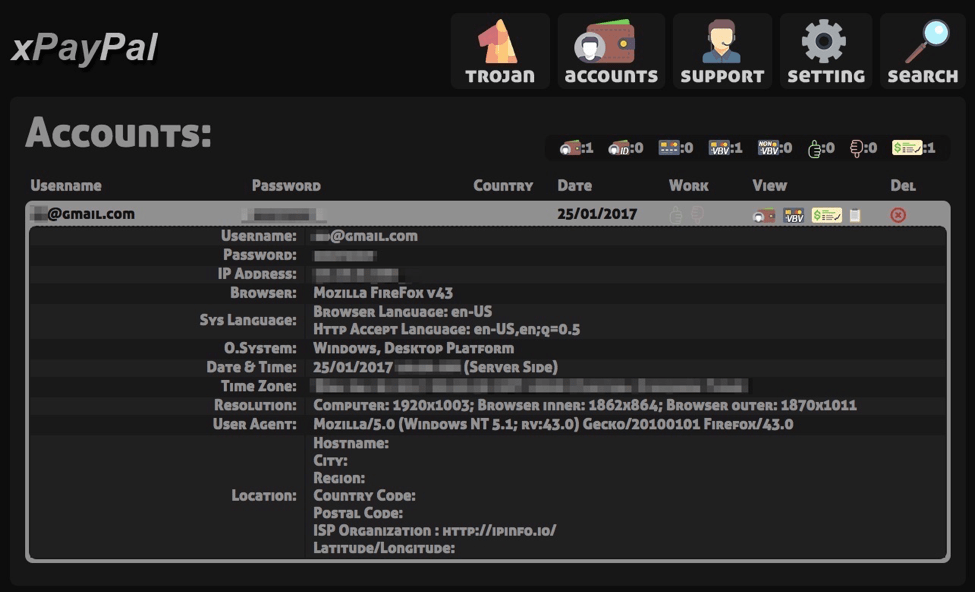

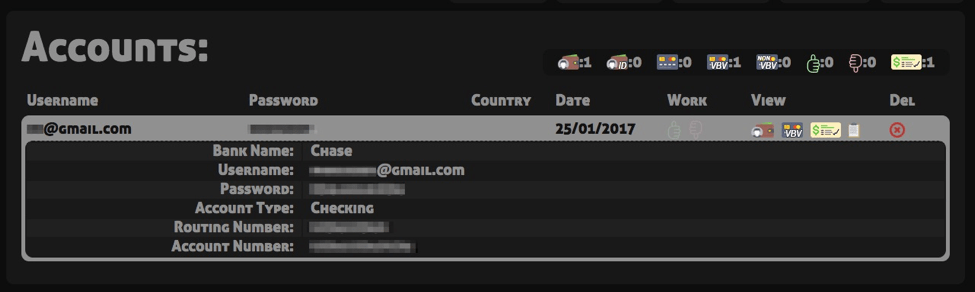

Los compradores pueden acceder a las credenciales robadas por medio del panel:

Figura 16: Información de credenciales de la víctima

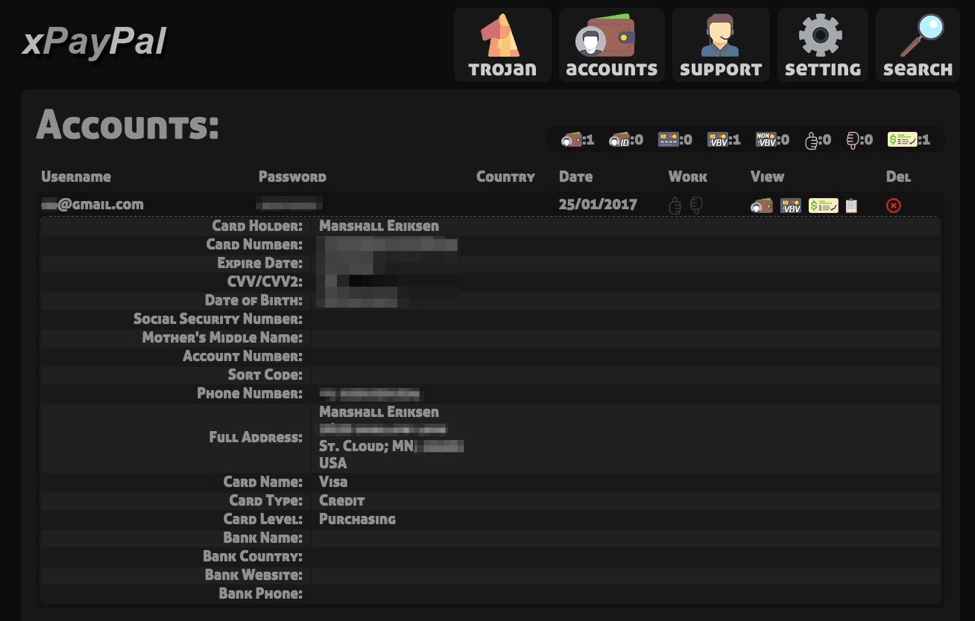

La figura 17 muestra la información de la cuenta bancaria de la víctima:

Figura 17: Información de cuenta bancaria robada

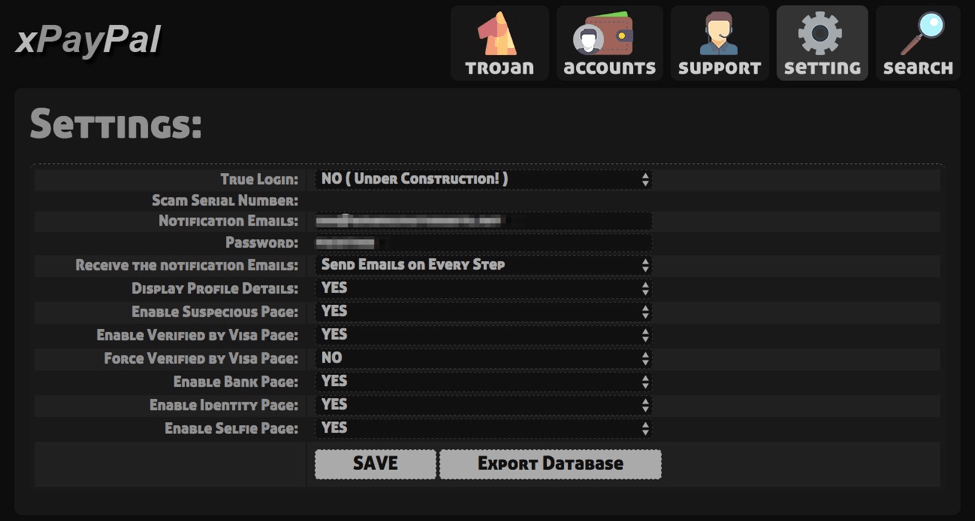

El panel también brinda una interfaz sencilla en la que el administrador del kit de phishing puede modificar la configuración. Obsérvese la capacidad para habilitar la “página de selfi” que emplea Flash para interactuar con la cámara web de la víctima. Supuestamente el suplantador de identidad puede conservar la selfi para usarla posteriormente.

Figura 18: Página de configuración de la instancia del kit de phishing

Incluso existe una página para troyanos, aunque parece ser que esa función aún está en desarrollo.

Figura 19: Página de administración de troyanos

Conclusión

A medida que los atacantes se alejan del uso de vulnerabilidades y de otros medios para comprometer las PC de las víctimas y para robar información por medio de malware, ellos están desarrollando medios cada vez más sofisticados para recopilar credenciales y otros datos directamente por medio de estafas de phishing. El uso de kits de phishing como el que se detalla aquí brinda a los actores de amenazas el acceso rápido a plantillas de llave en mano y a backends administrativos que facilitan en gran manera la recolección de datos de víctimas ingenuas. Estas páginas de phishing se ven legítimas y los usuarios ya están acostumbrados a “restaurar el acceso a las cuentas” por medio de diversos procedimientos de verificación, muchos de los cuales se incluyen en este ejemplo.

Este kit en particular también ilustra el estado avanzado del “crimeware como servicio”, que brinda un medio económico y directo para realizar estafas de phishing con pocas barreras para la entrada y con la posibilidad en el futuro de que se combine la distribución de malware con el phishing. La presencia de un panel de administración como el que se describe aquí es en este momento bastante raro entre los kits de phishing, aunque hemos observado paneles semejantes en actividades de APT y en estructuras de phishing de sombrero blanco. No obstante, a medida que las herramientas y métodos de phishing continúan en evolución, esperamos que esto se vuelva más común, y, lógicamente, más popular entre los actores de phishing.

Proofpoint ha notificado a PayPal con respecto a esta campaña y a nuestros hallazgos.

Cobertura de Suricata y Snort de ET y ETPRO

2023712 ET CURRENT_EVENTS Página de aterrizaje de phishing dirigido a PayPal, 9 de enero de 2017

2824284 ETPRO CURRENT_EVENTS La página de aterrizaje de phishing verifica el navegador, el sistema operativo y la plataforma, 9 de enero de 2017

2824217 ETPRO CURRENT_EVENTS Phishing dirigido a PayPal exitoso M1, 5 de enero de 2017

2824247 ETPRO CURRENT_EVENTS Phishing dirigido a PayPal exitoso, 6 de enero de 2017

2824218 ETPRO CURRENT_EVENTS Phishing dirigido a PayPal exitoso M2, 5 de enero de 2017

2824601 ETPRO CURRENT_EVENTS Phishing dirigido a PayPal exitoso M8, 24 de enero de 2017

2824602 ETPRO CURRENT_EVENTS Phishing dirigido a PayPal exitoso M9, 24 de enero de 2017