Les auteurs de smishing ont beaucoup appris de leurs pairs du phishing

Le vol d'informations d'identification par email reste, de loin, la menace la plus courante que nous rencontrons dans nos données. Mais le phishing qui utilise les SMS (communément appelé smishing, qui inclue les SMS, les MMS, les RCS ainsi les autres types de messagerie mobile) est un pendant en pleine expansion du phishing par email.

En décembre 2021, nous avons publié un article sur l'omniprésence des kits de phishing par email. Ces kits permettent à n'importe qui de mettre en place une opération de phishing en toute simplicité, en ayant seulement besoin d'un ordinateur portable et d'une carte de crédit. Depuis, nous avons suivi l'évolution de ces kits qui acquièrent de nouvelles fonctions, notamment la possibilité de contourner l'authentification multifacteurs.

Dans ce blog, nous allons examiner la différence entre le smishing et le phishing, mais aussi ce que les auteurs de smishing ont appris de leurs homologues par emails, ainsi que les différences significatives qui subsistent entre les deux menaces.

Smishing vs. phishing : mise en place de la scène (de crime)

Une configuration moderne de phishing par email peut être aussi simple qu'une personne disposant d'un ordinateur et d'un accès à des services courants hébergés dans le cloud. Mais pour une opération de smishing, la situation est quelque peu différente.

S'il est possible d'acheter des kits de smishing sur le dark web, l'accès aux réseaux mobiles et leur utilisation abusive nécessitent un peu plus d'investissement.

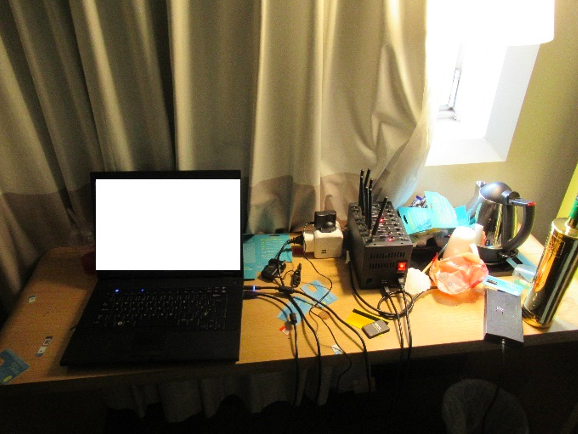

Figure 1. Opération de smishing photographiée par la police du Grand Manchester au Royaume-Uni.

Contrairement à Internet, les réseaux mobiles sont des systèmes fermés. Il est donc plus difficile pour les utilisateurs de créer et d'envoyer des messages anonymes sur le réseau.

Pour envoyer un message mobile malveillant, un acteur de smishing doit d'abord accéder au réseau, ce qui nécessite des prouesses sophistiquées ou du matériel informatique dédié. Le prix du matériel “SIM bank” a récemment baissé, mais les unités peuvent encore coûter des centaines, voire des milliers de dollars, en fonction du nombre de cartes SIM prises en charge et du nombre de connexions mobiles simultanées peuvant être gérées. Et bien sûr, les criminels doivent aussi payer pour des cartes SIM actives à utiliser dans leur banque SIM.

Au fur et à mesure que les opérateurs de réseaux mobiles identifient et excluent les numéros malveillants, de nouvelles cartes SIM sont nécessaires, ce qui engendre des coûts de connexion permanents.

Figure 2. Exemple d'une banque SMS typique à vendre en ligne.

La nature physique des réseaux mobiles augmente également le risque de détection pour les acteurs du smishing. Dans l'affaire britannique mentionnée ci-dessus, le coupable a été arrêté dans une chambre d'hôtel. Cette situation n'est pas rare : les opérateurs de réseaux peuvent utiliser les antennes relais pour localiser l'origine des activités malveillantes. Les auteurs de smishing doivent donc être très mobiles et se déplacer régulièrement pour éviter de se faire prendre.

Ingénierie sociale et autres similitudes entre le smishing et le phishing

Bien qu'il existe d'importantes différences structurelles entre le smishing et le phishing, ces attaques ont de nombreux points communs en matière d'ingénierie sociale.

Fondamentalement, les deux approches s'appuient sur des appâts qui exploitent la psychologie humaine. Elles utilisent des tendances comme la peur de la perte ou les préjugés à l'égard de l'urgence et de l'autorité pour convaincre les victimes d'effectuer une action.

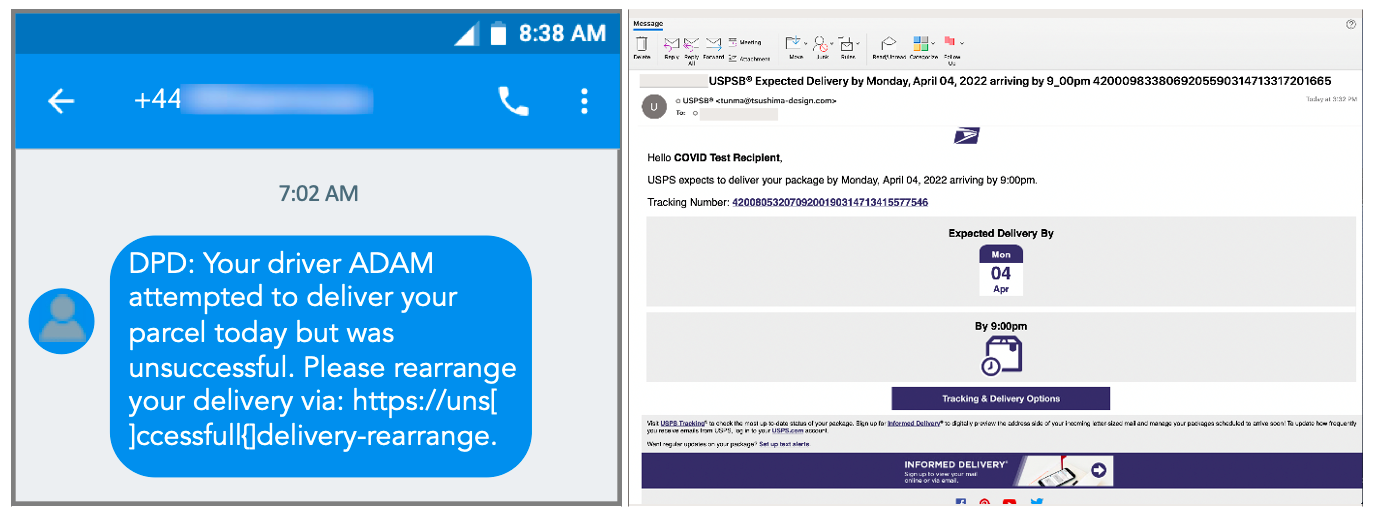

Les différences entre les formats email et messagerie mobile impliquent que les tentatives de smishing sont plus courtes et moins élaborées que de nombreux leurres par emails. Mais si l'exécution peut varier, l'impulsion fournie par un colis oublié ou une demande de son patron reste la même.

Figure 3. Les appâts de smishing sont généralement bien moins complexes que les messages de phishing utilisant le même thème.

Le smishing et le phishing traditionnel présentent également des similitudes dans la manière dont ils ciblent les victimes potentielles.

Outre l'envoi de messages en grande quantité, les deux types d'attaques font également appel à des techniques plus spécifiques de “spear phishing/smishing”. Dans ces attaques, les cybercriminels s'appuient sur des recherches détaillées pour adapter leurs messages, en ciblant souvent des personnes importantes d'une société.

Comme nous l'avons déjà expliqué dans un article précédent, les numéros de téléphone mobile peuvent être facilement reliés à toute une série d'informations personnelles, ce qui en fait une source puissante pour les opérations de spear smishing.

Comme pour leur comportement de ciblage, nous observons également des schémas de campagne saisonniers similaires pour le phishing et le smishing. Les étés sont généralement plus lents et l'activité est souvent complètement suspendue pendant les vacances d'hiver.

Smishing vs. phishing : les différences essentielles

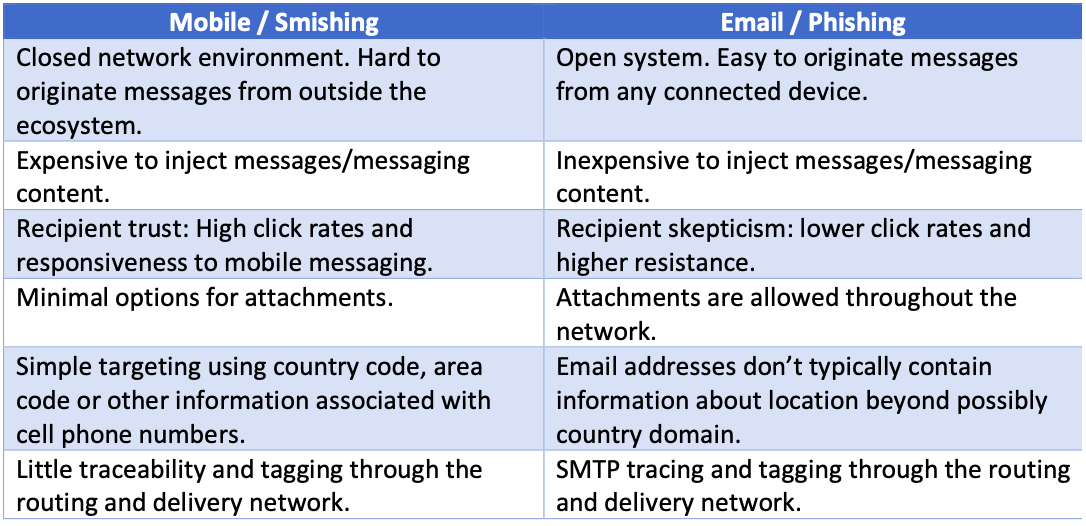

Tableau 1. Principales différences entre le smishing mobile et le phishing par email.

Pour de nombreux utilisateurs de messagerie électronique, ignorer les spams et d'autres types de messages malveillants est devenu une seconde nature. Mais comme la messagerie mobile est plus récente, de nombreuses personnes ont encore une grande confiance dans la sécurité de ces communications.

L'une des différences les plus importantes entre le smishing et le phishing réside donc dans notre vulnérabilité aux attaques. Les taux de clics sur les URL dans les messages mobiles sont jusqu'à huit fois plus élevés que dans les emails, ce qui augmente considérablement les chances d'accéder à un lien malveillant lorsqu'il est envoyé par SMS ou autre message mobile.

Cette réactivité demeure même sur les marchés où des services comme WhatsApp et Messenger ont remplacé les SMS comme moyen dominant de communication textuelle mobile.

Nous attendons des organisations et des entreprises qu'elles nous envoient des messages importants par SMS et qu'elles agissent rapidement lorsqu'ils nous parviennent.

La prédominance des liens plutôt que des pièces jointes est un autre facteur de différenciation important. Les messages mobiles ne constituent pas un moyen efficace d'envoyer des pièces jointes malveillantes, car de nombreux appareils limitent le sideloading et les services de messagerie limitent la taille des pièces jointes.

Ainsi, la plupart des attaques mobiles utilisent des liens intégrés, même lorsqu'il s'agit de distribuer des malwares tels que FluBot, qui s'est répandu au Royaume-Uni et en Europe l'année dernière. En revanche, les attaques par email voient encore environ 20 à 30 % des messages malveillants contenir des malwares en pièces jointes.

Les numéros de téléphone personnels révèlent également des informations de localisation avec l'indicatif régional. Cela peut offrir d'autres possibilités pour personnaliser les messages en fonction de l'emplacement et de la langue, car ces informations ne sont pas présentes dans une adresse mail.

De même, les utilisateurs finaux n'ont qu'une possibilité limitée de voir comment le SMS a été acheminé, puisqu'ils ne voient que le numéro à partir duquel il semble avoir été envoyé. Si les numéros de téléphone mobile et les adresses mail peuvent être masqués, les en-têtes des emails contiennent des informations beaucoup plus détaillées sur la manière dont un message a été acheminé au destinataire, ce qui peut permettre à ce dernier de repérer un message malveillant.

Conclusion

Les téléphones portables sont une cible privilégiée des cybercriminels, car il s'agit d'un lien entre nos vies personnelles et professionnelles. Un seul appareil peut contenir des comptes donnant accès aux finances des particuliers et des entreprises, à des informations personnelles sensibles ou encore à des documents commerciaux confidentiels.

Aux États-Unis, les taux de smishing ont presque doublé l'année dernière et cette tendance devrait se poursuivre cette année.

Alors que les opérations de smishing doivent composer avec des limites de caractères, des contraintes de localisation et des frais généraux accrus, il est clair que les leçons tirées du phishing par email contribuent à maximiser leur rendement.

En fait, nous pensons que le taux de réussite des attaques de smishing sera probablement beaucoup plus élevé que celui du phishing par email, même si le volume de ces dernières reste plus important.

Dans cette optique, il est essentiel que les formations de sensibilisation à la sécurité informatique accordent aux menaces mobiles un niveau de couverture approprié au risque qu'elles représentent.