Les outils numériques employés dans l’environnement de travail actuel ne se limitent plus à la messagerie. Les cybercriminels exploitent désormais les outils de collaboration, les relations fournisseurs et la nature humaine pour contourner les défenses et compromettre les comptes. Cette nouvelle série de cinq articles de blog tente de faire la lumière sur ces nouvelles tactiques d’attaque et présente notre approche globale de la protection des utilisateurs.

Dans les précédents articles de la série, nous nous sommes intéressés aux tactiques employées par un cybercriminel pour exploiter les nouveaux canaux numériques, aux raisons expliquant la vulnérabilité de ces canaux et aux méthodes utilisées pour pirater les communications d’entreprise. Ce quatrième volet traite de l’importance de la sensibilisation à la cybersécurité.

Les humains, cibles de prédilection des attaques

Compte tenu de l’évolution des attaques d’ingénierie sociale, les cybercriminels se tournent désormais vers d’autres vecteurs que l’email. Ils utilisent désormais différents canaux pour étendre la portée de leurs attaques. Et grâce à l’IA et à l’automatisation, ils peuvent personnaliser leurs attaques et créer des messages plus convaincants. De ce fait, ils peuvent adapter leurs attaques, compliquant ainsi leur détection et leur neutralisation par les mesures de sécurité traditionnelles.

Les collaborateurs restent la cible de prédilection de ces attaques. Les formations de sensibilisation à la cybersécurité jouent donc un rôle crucial à cet égard. Cela dit, pour être efficaces et aider les collaborateurs à repérer des attaques d’ingénierie sociale, ces formations doivent évoluer. Il est temps d’abandonner les formations de base au profit d’un véritable changement des comportements.

Cet article fait le tour des principales tactiques d’ingénierie sociale et explique pourquoi elles revêtent une telle importance pour les cybercriminels. Il nous fait aussi découvrir pourquoi les défenses traditionnelles ne suffisent plus à protéger les personnes contre ces attaques toujours plus complexes et en perpétuelle mutation.

L’ingénierie sociale pour compromettre les comptes

Les méthodes de piratage traditionnelles exploitent les vulnérabilités techniques des systèmes. Mais bon nombre des cyberattaques d’aujourd’hui n’ont plus recours à de telles tactiques. Elles reposent plutôt sur des stratagèmes d’ingénierie sociale soigneusement conçus. Si ces attaques sont aussi efficaces, c’est parce qu’elles exploitent la psychologie humaine et manipulent les émotions, les instincts et les vulnérabilités des personnes.

L’ingénierie sociale cherche à exploiter la confiance, la peur, l’urgence et la curiosité pour manipuler les gens et les pousser à effectuer certaines actions, comme communiquer des données sensibles, transférer de l’argent ou encore octroyer un accès à un système, à une application, à une base de données ou à un terminal.

Ces exploits initiaux ne sont souvent que la première étape d’une attaque en plusieurs phases qui commence par la compromission d’un compte utilisateur. Ils peuvent conduire à des attaques beaucoup plus complexes visant à voler des données, commettre des fraudes financières et obtenir l’accès à d’autres parties d’un environnement pour faire des ravages.

Pour ne rien arranger, le recours à l’IA et à l’automatisation permet de lancer des attaques d’ingénierie sociale plus sophistiquées et de plus grande envergure. Les algorithmes d’IA servent à identifier les cibles idéales au sein des environnements d’entreprise, à mettre au point des profils convaincants et à élaborer des scénarios plausibles pour manipuler des cibles trop confiantes. Qui plus est, les cybercriminels peuvent adapter leurs stratégies en temps réel, ce qui leur permet d’amplifier les attaques et de monter en puissance. Ils disposent ainsi d’un arsenal de tactiques dynamiques et pilotées par l’IA, contre lesquelles les défenses traditionnelles ne peuvent rien faire et qui exposent l’entreprise à des risques majeurs.

En voici quelques-unes :

- Collecte automatique d’informations sensibles. Certaines plates-formes, comme Social-Engineer.com, peuvent automatiser la collecte d’informations sensibles auprès de victimes trop crédules.

- Création de deepfakes. Des outils tels que DeepFaceLab et Descript’s Overdub ainsi que les outils de vishing (phishing vocal) permettent aux cybercriminels de créer de faux clips audio et vidéo hyperréalistes ou de simuler des appels téléphoniques réalistes provenant soi-disant d’une entité de confiance. Ils peuvent être utilisés dans des attaques d’usurpation d’identité par téléphone, phishing vocal ou vidéo, ce qui rend l’imposture encore plus convaincante.

- Automatisation et montée en puissance des attaques. Grâce aux outils automatisés, les cybercriminels peuvent faire évoluer leurs attaques et augmenter leurs chances de succès. Des outils tels qu’Autopilot et Hootsuite sont des outils légitimes de gestion marketing et des réseaux sociaux qui permettent d’automatiser certaines tâches telles que les campagnes email et les publications sur les réseaux sociaux. Les cybercriminels les utilisent toutefois à des fins malveillantes pour amplifier leurs attaques et les faire sans cesse monter en puissance.

Pourquoi les défenses techniques ne suffisent plus

Les objectifs des cybercriminels n’ont pas changé. En revanche, l’environnement de travail numérique s’est étendu.

Auparavant, les outils de sécurité servaient essentiellement à protéger la messagerie. Aujourd’hui, bien que l’email reste le principal vecteur de menaces, la transformation numérique a offert aux utilisateurs de nouvelles méthodes de communication et de collaboration. Les collaborateurs utilisent à présent Microsoft Teams, Slack et d’autres plates-formes de partage de fichiers et de réseau social. Il n’est dès lors pas étonnant que les cybercriminels exploitent aujourd’hui ces plates-formes, qui leur offrent de nouvelles opportunités de manipuler les collaborateurs au moyen de l’ingénierie sociale.

Les attaques sont conçues pour tromper les utilisateurs. Les cybercriminels ont recours à des tactiques et à des messages soigneusement élaborés pour imiter des communications légitimes. Comme ces messages donnent une illusion d’authenticité, il est plus compliqué de faire la distinction entre messages légitimes et malveillants. Aucune solution n’est totalement efficace. Avec l’automatisation et le phishing basé sur l’IA, les cybercriminels peuvent s’adapter plus rapidement que les contrôles de sécurité, qui n’arrivent pas à suivre la cadence. Dès lors, les entreprises ne peuvent plus compter uniquement sur les contrôles techniques et doivent renforcer la résilience humaine contre les menaces basées sur l’ingénierie sociale et ciblant les personnes.

Menaces et risques dans les environnements de travail numériques

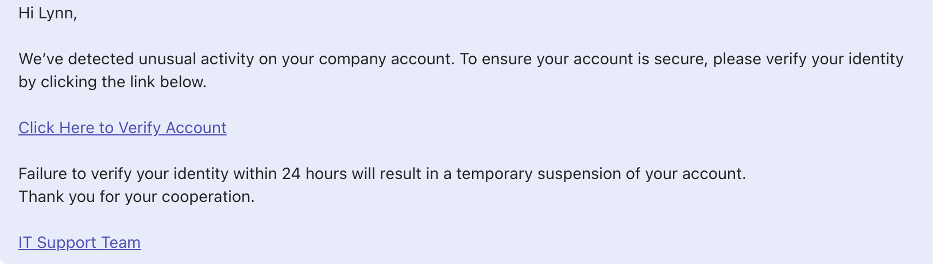

Pouvez-vous repérer une menace de phishing ?

Il est plus difficile qu’il n’y paraît d’identifier ce type de menaces. Voici trois exemples de messages. Êtes-vous capable de repérer les messages de phishing ?

1. Email de Microsoft Windows

2. Publicité numérique d’une marque connue pendant un grand événement sportif

3. Message interne d’une équipe de support informatique remis dans Microsoft Teams

Réponse : les trois exemples illustrent des tentatives de phishing réelles.

Principaux indicateurs d’une tentative d’ingénierie sociale

Il n’est pas toujours facile d’identifier une arnaque. Voici quelques conseils pour les repérer :

- Urgence. Le message instille un sentiment d’urgence et pousse l’utilisateur à agir avant une certaine date, une échéance ou la fin d’une période promotionnelle.

- Liens suspects. Les liens et les boutons tels que « Vérifier si vous avez droit à une mise à niveau », « Obtenir OneDrive », « Vérifier votre compte » ou encore « Code promotionnel » sont conçus pour paraître authentiques, mais vous dirigent en réalité vers des sites Web de phishing.

- Langage générique. Le message est vague et n’offre pas d’informations spécifiques sur le problème.

- Usurpation de l’identité d’une entité de confiance. Le message semble émaner d’une marque réputée ou d’une équipe informatique interne, tirant parti de la réputation pour paraître plus crédible.

- Incitation à l’action. Un message invite l’utilisateur à cliquer sur un lien pour vérifier son admissibilité, profiter d’une promotion ou découvrir d’autres offres.

Pourquoi implémenter un programme de changement des comportements efficace

Face à un tel arsenal de tactiques d’ingénierie sociale, il est essentiel que les utilisateurs soient parfaitement préparés. Pour les aider, l’une des solutions les plus efficaces est de leur proposer un programme de sensibilisation à la cybersécurité qui les aide à reconnaître les signes d’une attaque d’ingénierie sociale. Ils pourront ainsi identifier plus facilement les attaques provenant de canaux inattendus et ayant recours à des techniques avancées.

Toutefois, ces formations ne suffisent pas à transformer les collaborateurs en défenseurs actifs. Il faut savoir que 96 % des utilisateurs ayant effectué des actions à risque l’ont fait en connaissance de cause, ce qui met en exergue une lacune majeure dans les formations sur la conformité. La réussite des formations de sécurité informatique et des simulations de phishing ne garantit pas la résilience de vos collaborateurs face aux attaques d’ingénierie sociale. Les programmes de sensibilisation à la sécurité informatique doivent évoluer et offrir des conseils personnalisés et basés sur les risques, mais aussi des formations adaptatives visant à véritablement changer les comportements.

Les programmes de sensibilisation à la sécurité informatique et de modification des comportements sont essentiels. Ils jettent les bases nécessaires en préparant les collaborateurs et en leur donnant les moyens de faire les bons choix dans ce nouveau monde numérique. Mais pour avoir des collaborateurs résilients face aux attaques multicanales en plusieurs phases, il est nécessaire de leur offrir un soutien supplémentaire. Votre entreprise a en outre besoin d’une couche de protection en plus. C’est là que Proofpoint peut s’avérer utile. Les entreprises ont besoin d’une stratégie de gestion des risques liés aux utilisateurs qui allie technologies et formations pour offrir une protection complète.

Protégez vos collaborateurs grâce à une sécurité centrée sur les personnes

Avec l’expansion des environnements de travail numériques, les cybercriminels continueront de cibler les personnes. Bien que l’email demeure le principal vecteur de menaces, les cyberpirates exploitent de nouveaux canaux, tels que les plates-formes de messagerie et de collaboration, les applications cloud et les services de partage de fichiers. Cette situation a conduit à une fragmentation du paysage de la sécurité, qui est désormais constitué de produits isolés, ce qui entraîne des coûts d’exploitation plus élevés et des failles de sécurité toujours plus nombreuses. C’est là que Proofpoint peut s’avérer utile.

Proofpoint Prime Threat Protection offre une solution complète de défense contre toutes les menaces existantes et émergentes centrées sur les personnes. Il combine un large éventail de protections pour vous aider à optimiser la prévention des menaces. Voici quelques-unes des fonctionnalités de la solution :

- Détection précise des menaces — Prévient un large éventail de menaces.

- Protection des comptes optimisée par l’IA — Prévient les prises de contrôle de comptes et les compromissions de comptes fournisseurs.

- Formations ciblées en fonction des risques — Apprend aux utilisateurs à faire des choix plus sûrs lorsqu’ils sont confrontés à des menaces.

- Protection contre le phishing sur toutes les plates-formes — Bloque les liens malveillants sur différentes plates-formes.

- Protection contre l’usurpation d’identité — Protège votre marque contre l’usurpation d’identité.

- Gestion des risques liés aux utilisateurs — Identifie les utilisateurs à haut risque et automatise les contrôles de sécurité adaptatifs.

Avec Proofpoint Prime, vous pouvez renforcer la protection de vos collaborateurs et de votre entreprise en évitant la baisse de vigilance engendrée par la multiplication des alertes grâce à une détection extrêmement précise des menaces, à l’efficacité accrue conférée par des informations détaillées sur les risques et à des workflows de sécurité automatisés. Alliée à des préintégrations et à une threat intelligence partagée, cette solution aide vos équipes informatiques et de sécurité à accélérer les déploiements tout en réduisant les coûts grâce à l’élimination des solutions isolées non intégrées au sein de votre entreprise.

Rendez-vous sur la page Proofpoint Prime pour en savoir plus. Vous pouvez aussi télécharger notre fiche solution Proofpoint Prime Threat Protection.

Restez connecté pour en savoir plus

Dans le prochain article de notre série, nous expliquerons pourquoi l’authentification multifacteur ne suffit pas pour se protéger contre des attaques qui ne cessent d’évoluer.

Lisez notre série d’articles consacrés à l’expansion de la surface d’attaque

Pour en savoir plus sur le paysage des menaces et apprendre comment bloquer les nouveaux types d’attaques, lisez les articles suivants :

- Comment les cybercriminels déterminés peuvent prospérer dans un environnement de travail numérique en constante évolution

- Pourquoi les outils de collaboration sont devenus la nouvelle ligne de front des cyberattaques

- Méthodes employées par les cybercriminels pour compromettre des communications de confiance