Les outils numériques employés dans l’environnement de travail actuel ne se limitent plus à la messagerie. Les cybercriminels exploitent désormais les outils de collaboration, les relations fournisseurs et la nature humaine pour contourner les défenses et compromettre les comptes. Cette nouvelle série de cinq articles de blog tente de faire la lumière sur ces nouvelles tactiques d’attaque et présente notre approche globale de la protection des utilisateurs.

Dans ce premier article, nous nous intéressons aux agissements d’Alex, un cybercriminel très motivé, qui décide de s’en prendre à des victimes trop confiantes dans l’environnement de travail numérique en constante évolution d’aujourd’hui.

Faisons la connaissance de l’attaquant, un cybercriminel résolu qui ne lâche jamais prise.

Nous l’appellerons Alex. Celui-ci fait partie d’une organisation cybercriminelle gérée comme une entreprise — avec méthode, patience et une expérience étendue. Une victoire rapide ne l’intéresse pas ; il mise sur le long terme, sachant qu’un seul compte compromis peut lui donner accès à des systèmes sensibles, à des données financières et à des réseaux d’entreprise.

Sa dernière cible ? Une société de services financiers dont les collaborateurs, partenaires et clients communiquent et collaborent au moyen de divers canaux tels que Slack, Teams, SMS et Zoom, comme dans bien d’autres entreprises modernes.

Des environnements de travail numériques exposés aux risques

Les utilisateurs de cet écosystème d’entreprise font naturellement confiance aux outils de collaboration qu’ils emploient au quotidien. Alex sait exactement comment exploiter cette confiance. Par contre, la sécurité renforcée déployée par de nombreuses entreprises pour protéger leur messagerie a de quoi l’agacer.

Les entreprises, et plus particulièrement celles protégées par Proofpoint, bénéficient d’une protection contre les menaces optimisée par l’IA, qui inclut une analyse avancée du langage, la détection des comportements utilisateurs anormaux, l’analyse des données complexes et un apprentissage automatique adaptatif. De ce fait, les attaques de phishing par email traditionnelles sont bien moins efficaces que par le passé. Alex est conscient que pour réussir, il doit adapter sa stratégie. Au lieu de l’email, il décide donc de concentrer ses efforts sur l’exploitation de Microsoft Teams. S’il parvient à tromper ne fût-ce qu’une personne haut placée, il pourra voler des identifiants de connexion, contourner l’authentification multifacteur (MFA) et se déplacer latéralement au sein de l’entreprise.

C’est la raison pour laquelle une approche multicouche de la sécurité est essentielle. En effet, comme nous allons le découvrir, aucun contrôle de sécurité ne peut réussir à lui seul à arrêter un attaquant aussi déterminé qu’Alex.

Étape 1. Identification de la cible parfaite (reconnaissance)

Alex s’attelle donc à la tâche. Au moyen de LinkedIn, des réseaux sociaux, de ChatGPT, de communiqués de presse, d’offres d’emploi et de déclarations réglementaires, il identifie une entreprise, établit son organigramme pour trouver des failles potentielles, puis sélectionne la cible qui lui semble la plus intéressante.

Après quelques recherches, Alex trouve le scénario idéal :

- Dans un communiqué de presse d’un partenaire, il découvre que l’entreprise a conclu un partenariat avec un prestataire RH tiers pour externaliser ce service.

- Il identifie sa cible : Rachel, la directrice financière. Elle possède un niveau d’habilitation élevé et a accès à des données sensibles.

Étape 2. Création du leurre parfait (usurpation d’identité et instrumentalisation)

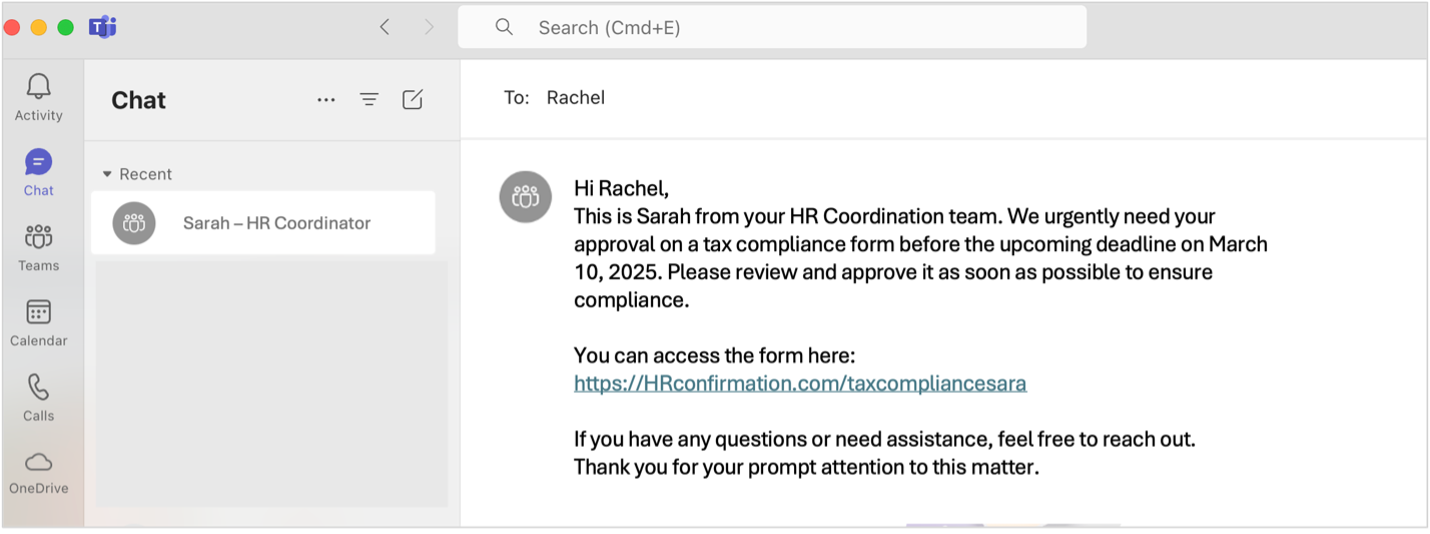

Alex est conscient que l’email ne fonctionnera pas dans cette entreprise car elle est protégée par Proofpoint Email Protection. Il crée donc un locataire Microsoft 365 factice ainsi qu’un faux compte de prestataire RH usurpant l’identité du prestataire tiers. Il envoie à Rachel un message dans Teams provenant soi-disant du prestataire RH et lui demandant d’approuver une rectification de la déclaration fiscale avant l’échéance.

Le message semble en tous points légitime :

- Il utilise l’image de la marque et un domaine similaire à celui du véritable prestataire RH.

- Il fait référence à une échéance fiscale réelle.

- Il inclut un lien malveillant déguisé en document sécurisé.

Message Teams frauduleux

Rachel, qui est quelque peu débordée par les déclarations trimestrielles, clique sur le lien et saisit ses identifiants de connexion Microsoft 365 dans une fausse page de connexion.

Étape 3. Prise de contrôle (compromission du compte)

L’entreprise de Rachel a déployé l’authentification multifacteur (MFA). Mais Alex dispose d’un outil pour la contourner. Bien que la page de phishing ait capturé les identifiants de connexion de Rachel, Alex doit encore contourner la MFA pour finaliser la prise de contrôle du compte. Heureusement (pour lui), il utilise un kit de phishing AiTM (adversary-in-the-middle) optimisé par Tycoon 2FA. Ce kit lui permet d’intercepter les identifiants de connexion de Rachel et de s’emparer du jeton MFA au moment de la saisie. Rachel, convaincue d’avoir simplement validé sa connexion et envoyé correctement le formulaire, poursuit son travail de la journée. Elle n’a pas conscience qu’Alex dispose désormais d’un accès total à son compte Microsoft 365.

Étape 4. Finalisation de l’attaque (élévation des privilèges, déplacement latéral et impact)

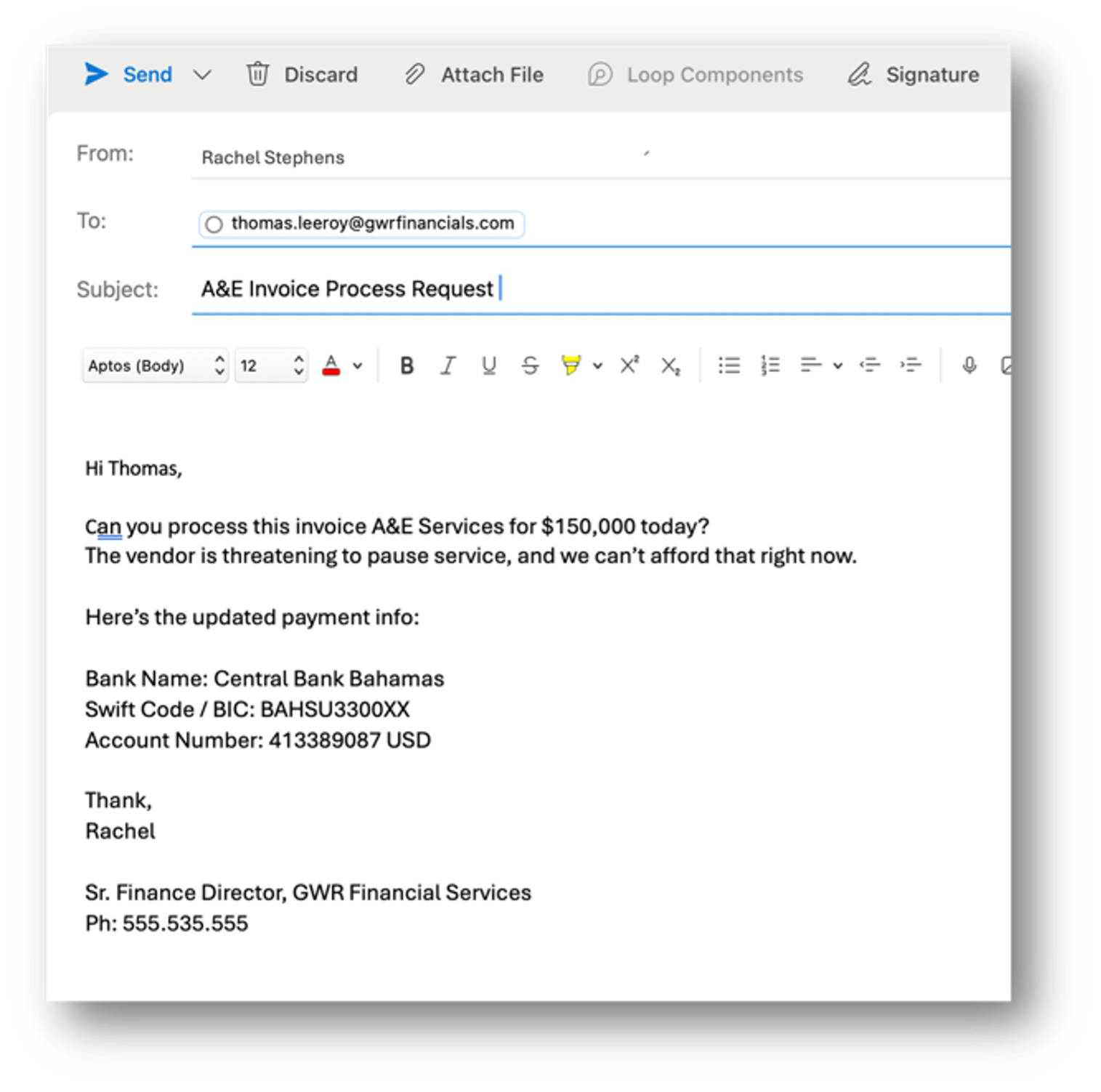

À présent qu’Alex contrôle le compte de Rachel, il peut commencer à faire des dégâts. L’obtention de l’accès initial n’est que la première étape. Son but est d’élever les privilèges, d’élargir l’accès, de s’implanter durablement dans le système, de commettre diverses fraudes, de voler de l’argent et d’exfiltrer des données de grande valeur. Alex utilise ensuite l’identité de Rachel pour tromper d’autres collaborateurs. Il envoie des emails à ses collègues de la comptabilité fournisseurs pour leur demander d’effectuer plusieurs paiements fournisseurs urgents.

Exemple d’un message de phishing utilisé par un cybercriminel

Comme le message provient d’une collègue en qui il a confiance, le membre de l’équipe comptable qui le reçoit n’hésite pas une seconde. Il effectue le virement et, sans le savoir, verse directement les fonds sur le compte offshore d’Alex.

Alex sait aussi qu’une fois consciente de l’existence d’un problème, l’entreprise révoquera son accès. Pour être certain de s’implanter plus longtemps dans le réseau, il crée de nouvelles méthodes d’authentification et ajoute son propre terminal en tant qu’option de connexion de confiance. Il utilise également le compte de Rachel pour prendre le contrôle d’autres comptes internes. C’est précisément là que de nombreuses équipes sécurité échouent. Même si elles finissent par détecter la connexion malveillante de départ, sans une analyse comportementale plus approfondie, elles seront incapables d’appréhender l’ampleur de l’attaque. Elles ont donc toujours une longueur de retard sur Alex.

Leçon à retenir : l’élargissement continu de l’environnement de travail crée toujours plus de possibilités d’exploitation pour les cybercriminels

Les cybercriminels comme Alex sont parfaitement conscients que les entreprises d’aujourd’hui communiquent et collaborent via de nombreux canaux, notamment l’email, Microsoft Teams, Slack, les applications cloud et bien d’autres. Leur ambition ne se limite pas à envoyer un email de phishing unique et à croiser les doigts. Ils savent que si une attaque échoue, ils finiront par trouver un autre point d’entrée. Qui plus est, pour multiplier leurs chances de succès, ils ont diversifié leurs tactiques et ont désormais recours à l’usurpation d’identité et à la compromission de comptes fournisseurs pour abuser la confiance des utilisateurs. En outre, ils s’appuient sur des tactiques éprouvées, telles que l’ingénierie sociale, pour manipuler le comportement humain.

Une protection multicouche de la messagerie électronique reste un aspect clé de la protection des personnes et des entreprises. Toutefois, elle doit être complétée par une solution globale et centrée sur les personnes à même de prendre en charge tous les risques associés à celles-ci :

- Extension de la protection des utilisateurs au-delà des emails. La prévention des menaces doit couvrir tous les canaux de communication numériques — Microsoft Teams, Slack, Zoom, les réseaux sociaux et les SMS. En bloquant les menaces avant qu’elles n’atteignent les utilisateurs, vous pouvez faciliter la tâche aux collaborateurs qui n’ont pas le temps d’examiner chaque message qu’ils reçoivent.

- Protection globale de la marque et des fournisseurs. Les attaques couronnées de succès misent sur la confiance. Vous devez protéger la réputation et la fiabilité numérique de votre entreprise. En d’autres termes, il vous faut éliminer les domaines usurpés, les comptes fournisseurs frauduleux et les attaques d’usurpation d’identité qui ciblent vos clients, partenaires et collaborateurs.

- Identification et signalement des menaces par des collaborateurs formés. Même si vous disposez d’une protection de pointe contre les menaces capable de bloquer la plupart des attaques, certaines d’entre elles réussiront toujours à passer entre les mailles du filet. Lorsque c’est le cas, vos collaborateurs constituent une ligne de défense critique. Les formations de sensibilisation à la sécurité informatique doivent être continues et sans cesse adaptées. Ainsi, vos collaborateurs resteront résilients face aux menaces en constante évolution.

- Détection et neutralisation précoces des comptes compromis. Enfin, même si vous parvenez à contrer les attaques par email lancées par les cybercriminels, ceux-ci ne baisseront pas les bras pour autant. Ils ont d’autres options en réserve pour compromettre les comptes et notamment les attaques AiTM (adversary-in-the-middle), les attaques par force brute ou encore les attaques d’ingénierie sociale contre les centres d’assistance. Dans de tels cas, une détection et une intervention précoces sont indispensables pour limiter les conséquences.

Conclusion

En résumé, les équipes sécurité doivent se poser les questions suivantes :

- Parvenons-nous à bloquer les menaces avant qu’elles n’atteignent nos collaborateurs sur tous les canaux numériques ?

- Sommes-nous en mesure de protéger les relations de confiance au sein de notre écosystème de communication d’entreprise ?

- Faisons-nous le nécessaire pour que nos collaborateurs soient en mesure d’identifier et de signaler les attaques ?

- Pouvons-nous détecter les compromissions de comptes et intervenir avant qu’elles n’entraînent des dommages majeurs ?

Si vous n’êtes pas sûr de pouvoir répondre par l’affirmative à ces questions, il est temps de revoir votre stratégie. Dans les prochains articles de blog de notre série, nous décomposerons les couches essentielles d’une protection étendue contre les menaces, de la protection contre l’usurpation d’identité, de la résilience des utilisateurs et de la protection contre la prise de contrôle de comptes afin de montrer comment les entreprises peuvent garder une longueur d’avance sur les cybercriminels.

Protégez vos collaborateurs grâce à une sécurité centrée sur les personnes

Avec l’expansion des environnements de travail numériques, les cybercriminels continueront de cibler les personnes. Bien que l’email demeure le principal vecteur de menaces, les cyberpirates exploitent de nouveaux canaux, tels que les plates-formes de messagerie et de collaboration, les applications cloud et les services de partage de fichiers. Cette situation a conduit à une fragmentation du paysage de la sécurité, qui est désormais constitué de produits isolés, ce qui entraîne des coûts d’exploitation plus élevés et des failles de sécurité toujours plus nombreuses. C’est là que Proofpoint peut s’avérer utile.

Proofpoint Prime Threat Protection offre une solution complète de défense contre toutes les menaces existantes et émergentes centrées sur les personnes. Il combine un large éventail de protections pour vous aider à optimiser la prévention des menaces. Voici quelques-unes des fonctionnalités de la solution :

- Détection précise des menaces — Prévient un large éventail de menaces.

- Protection des comptes optimisée par l’IA — Prévient les prises de contrôle de comptes et les compromissions de comptes fournisseurs.

- Formations ciblées en fonction des risques — Apprend aux utilisateurs à faire des choix plus sûrs lorsqu’ils sont confrontés à des menaces.

- Protection contre le phishing sur toutes les plates-formes — Bloque les liens malveillants sur différentes plates-formes.

- Protection contre l’usurpation d’identité — Protège votre marque contre l’usurpation d’identité.

- Gestion des risques liés aux utilisateurs — Identifie les utilisateurs à haut risque et automatise les contrôles de sécurité adaptatifs.

Avec Proofpoint Prime, vous êtes mieux armé pour protéger vos utilisateurs et votre entreprise. La solution limite la baisse de vigilance engendrée par la multiplication des alertes grâce à une détection extrêmement précise des menaces, renforce l’efficacité grâce à des informations détaillées sur les risques et automatise les workflows de sécurité. Alliée à des préintégrations et à une threat intelligence partagée, elle aide vos équipes informatiques et de sécurité à accélérer les déploiements tout en réduisant les coûts grâce à l’élimination des solutions isolées non intégrées au sein de votre entreprise.

Pour en savoir plus sur Proofpoint Prime, consultez notre page Web consacrée à Prime Threat Protection.

Restez connecté pour en savoir plus

Dans notre prochain article de blog, nous nous intéresserons aux raisons pour lesquelles des plates-formes telles que Microsoft Teams, Slack et Zoom sont la nouvelle ligne de front des cyberattaques — et aux mesures que vous pouvez prendre pour les protéger.