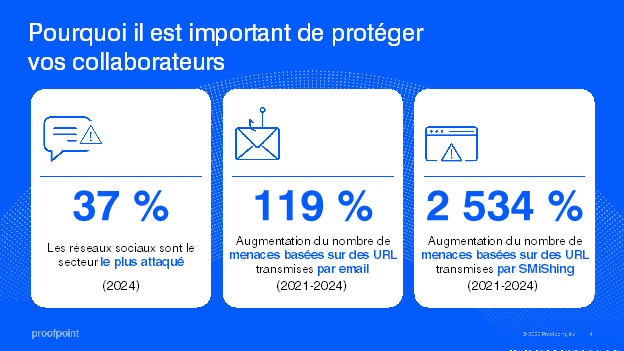

Les outils numériques employés dans l’environnement de travail actuel ne se limitent plus à la messagerie. Les cybercriminels exploitent désormais les outils de collaboration, les relations fournisseurs et la nature humaine pour contourner les défenses et compromettre les comptes. Cette nouvelle série de cinq articles de blog tente de faire la lumière sur ces nouvelles tactiques d’attaque et présente notre approche globale de la protection des utilisateurs.

Dans la première partie, nous avons vu comment les cybercriminels déterminés peuvent prospérer dans un environnement de travail numérique en constante évolution. Dans ce deuxième article, nous nous intéressons aux raisons pour lesquelles des plates-formes telles que Microsoft Teams, Slack et Zoom sont la nouvelle ligne de front des cyberattaques — et aux mesures que vous pouvez prendre pour les protéger.

Le nouveau champ de bataille : les plates-formes de messagerie et de collaboration

Les entreprises d’aujourd’hui s’appuient sur les outils de messagerie et de collaboration pour renforcer la productivité et connecter les équipes distribuées. Cependant, à mesure que les entreprises se tournent vers ces plates-formes, les cybercriminels trouvent de nouveaux moyens de les exploiter. Les menaces ne se limitent plus à la messagerie électronique. Les cybercriminels ciblent désormais ces outils avec des attaques de phishing, des malwares et la prise de contrôle de comptes. Pourquoi s’en prennent-ils à ces canaux numériques ? Tout simplement parce qu’il s’agit d’un nouveau vecteur pour cibler vos collaborateurs.

Pour faire face à l’évolution des menaces, les entreprises doivent doter toutes leurs plates-formes du même niveau de protection que la messagerie électronique.

L’acharnement des cybercriminels ne connaît pas de limites et leur cible est claire : les personnes.

Comment les cybercriminels exploitent-ils ces plates-formes et pourquoi celles-ci sont-elles aussi vulnérables

Curieusement, la plupart des plates-formes de messagerie et de collaboration ne disposent pas de fonctionnalités de sécurité natives pour détecter et bloquer les URL malveillantes utilisées dans le cadre du phishing et d’autres attaques. L’utilisation de multiples plates-formes par les collaborateurs expose par conséquent les entreprises à de nombreux risques :

- Applications de messagerie, telles que Messenger, WhatsApp et Snapchat

- Outils de collaboration, notamment Microsoft Teams, Slack et Zoom

- Réseaux sociaux, comme LinkedIn, Instagram, Facebook et X

C’est la raison pour laquelle les cybercriminels passent par ces plates-formes pour lancer des attaques sophistiquées. Pour ce faire, ils exploitent les comportements « instinctifs » des collaborateurs :

- Confiance innée dans les plates-formes internes. Les collaborateurs partent souvent du principe que les messages envoyés via des outils de collaboration sont légitimes car ils semblent émaner de collègues. Les cybercriminels profitent de cette confiance pour usurper l’identité de membres de l’équipe informatique ou de direction.

- Pression de la communication instantanée. À la différence de l’email, les applications de messagerie instantanée encouragent des réponses rapides. Les collaborateurs sont donc davantage susceptibles de réagir sans prendre le temps de vérifier les liens ou demandes au préalable. Les cybercriminels tirent parti de cette urgence pour inciter les utilisateurs à partager leurs identifiants de connexion, à effectuer des paiements ou à cliquer sur des liens malveillants.

Exemple d’attaque à l’encontre de Microsoft Teams

L’attaque illustrée ci-après est un exemple réel de la manière dont les cybercriminels ciblent les utilisateurs de Microsoft Teams.

Étape 1. La diversion — envoi en masse de messages d’abonnement

Tout commence par le chaos. L’envoi en masse de messages d’abonnement a pour but de bombarder la boîte de réception de l’utilisateur de milliers d’emails factices, pour semer la confusion et distraire l’utilisateur.

Étape 2. Le leurre — faux support informatique

Profitant du chaos, le cybercriminel lance son attaque. Il se fait passer pour un membre de l’équipe de support informatique et envoie un message invitant l’utilisateur à régler d’urgence le problème, accompagné d’une URL malveillante.

Voici un exemple d’un message qu’il pourrait envoyer :

« La sécurité de votre compte a été compromise. Cliquez ici pour vérifier vos identifiants de connexion afin que je puisse corriger votre problème. »

Étape 3. Le clic — interception des identifiants

Comme l’utilisateur est convaincu de la légitimité de la demande envoyée par le support informatique, il clique sur le lien et introduit ses identifiants — les communiquant sans le savoir au cybercriminel.

Étape 4. La compromission — accès total

Le cybercriminel bénéficie désormais d’un accès total — pas seulement au compte de l’utilisateur mais à toute l’entreprise, ce qui met en péril les données et les systèmes critiques.

Sécurisez vos outils de messagerie et de collaboration

Nous venons de décrire un exemple réel d’une exploitation de Microsoft Teams par les cybercriminels. À présent, voyons comment vous pouvez sécuriser vos applications de messagerie et de collaboration avec Proofpoint Collab Protection.

Cette solution étend la protection contre le phishing aux URL malveillantes distribuées via n’importe quelle plate-forme de messagerie, de collaboration ou de réseau social. Optimisée par notre plate-forme de threat intelligence de pointe, Proofpoint Nexus®, Proofpoint Collab Protection vérifie la réputation des URL en temps réel. De plus, la solution bloque les URL malveillantes au moment du clic. Vous avez ainsi l’assurance que vos utilisateurs sont protégés en tout lieu et à tout moment contre les attaques de phishing avancées.

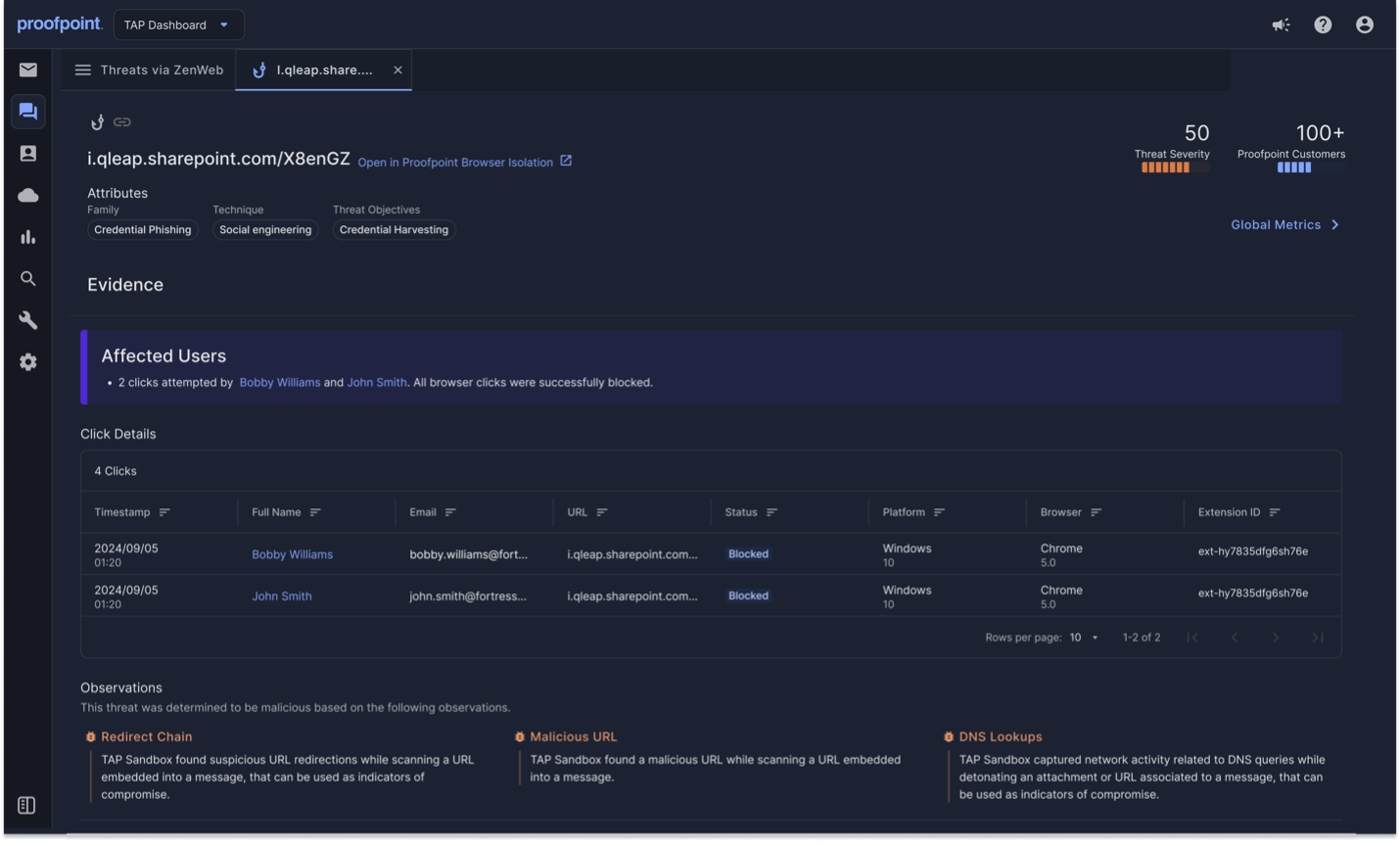

Investigation numérique détaillée des menaces de phishing par Proofpoint Collab Protection

Protégez vos collaborateurs contre les URL malveillantes

Le fonctionnement est le suivant. Lorsqu’un collaborateur clique sur un lien suspect partagé dans une application de messagerie ou de collaboration, Proofpoint Collab Protection évalue automatiquement la sécurité du lien en vérifiant la réputation de l’URL en temps réel. Si l’URL est identifiée comme malveillante, Proofpoint Collab Protection bloque automatiquement l’accès à l’URL. Cela empêche l’utilisateur d’interagir avec des sites Web ou des contenus dangereux, qu’il accède aux URL sur un ordinateur de bureau ou un terminal mobile.

Bénéficiez d’une visibilité multicanale sur les menaces de phishing

Proofpoint Collab Protection fournit des informations complètes en temps réel. Lorsqu’un collaborateur clique sur un lien suspect partagé dans une application de messagerie ou de collaboration, il identifie automatiquement l’utilisateur qui a cliqué sur l’URL. En outre, il identifie le terminal dont provient l’URL (ordinateur de bureau ou mobile) et détermine si le lien malveillant a été bloqué.

Proofpoint Collab Protection unifie les informations de sécurité issues de l’environnement email, ainsi que des applications de messagerie et de collaboration. Grâce à cette visibilité multicanale sur les menaces, les équipes informatiques et de sécurité peuvent surveiller et répondre plus rapidement aux menaces de phishing sur divers canaux numériques, dont l’email, Microsoft Teams, Slack, Zoom et même les SMS.

Après avoir vu comment Proofpoint Collab Protection permet de sécuriser vos outils de messagerie et de collaboration, examinons à présent une série de bonnes pratiques recommandées pour renforcer la sécurité de ces plates-formes.

Bonnes pratiques recommandées pour protéger vos plates-formes de messagerie et de collaboration

L’extension de la surface d’attaque contribue à l’apparition de nouvelles failles dans votre sécurité. Voici quelques bonnes pratiques à respecter pour renforcer vos plates-formes de messagerie et de collaboration dans un univers numérique fragmenté :

- Protection contre le phishing au-delà des emails. Le phishing ne se limite pas aux emails — alors pourquoi votre protection le devrait-elle ? Pour préserver la sécurité de vos collaborateurs, votre solution doit les protéger partout où ils travaillent. Dotez-vous d’une protection qui analyse la réputation des URL en temps réel afin de bloquer les liens malveillants au moment du clic, où qu’ils apparaissent : dans des applications de messagerie électronique, de messagerie instantanée ou de collaboration. Ne vous contentez pas de protéger votre environnement email — sécurisez tous les canaux exploités par les cybercriminels.

- Threat intelligence et télémétrie améliorées. Vous pouvez éviter les compromissions potentielles grâce à la détection proactive des menaces de phishing ainsi qu’à l’identification et au blocage des URL avant que vos utilisateurs ne cliquent sur celles-ci. Assurez-vous que votre solution de protection comprend des mises à jour générales continues afin qu’elle puisse s’adapter en temps réel à l’évolution des tactiques d’attaque. Votre entreprise pourra ainsi garder une longueur d’avance sur les menaces émergentes. Par ailleurs, une solution capable de classer les menaces avec précision limite les faux positifs, ce qui permet aux équipes sécurité de se concentrer sur les risques réels sans être dérangés inutilement.

- Couverture étendue des outils de messagerie et de collaboration. Optez pour une protection universelle, conçue selon une approche de déploiement indépendante des applications. Vous aurez ainsi l’assurance que toutes vos plates-formes de messagerie et de collaboration sont sécurisées dès le premier jour. La prévention des menaces de phishing en temps réel doit être parfaitement intégrée à l’ensemble de vos applications et terminaux, afin d’éliminer les failles de sécurité. Une telle approche garantit un déploiement plus rapide avec, à la clé, une charge de travail moindre pour l’équipe informatique. De plus, vous bénéficiez d’une protection complète contre les menaces, sans affecter la productivité de vos collaborateurs.

- Visibilité multicanale sur les menaces. Les attaques de phishing peuvent survenir partout. Vous avez donc besoin d’une visibilité complète. Lorsque vous avez accès à des rapports sur l’activité des menaces de phishing sur tous les canaux numériques, vous bénéficiez d’une visibilité totale en temps réel sur les attaques ciblant votre entreprise. Cela a pour effet d’accélérer les investigations, ce qui vous permet de répondre plus vite et de façon plus efficace aux menaces. En gardant une longueur d’avance sur les menaces de phishing, où qu’elles se produisent, vous pouvez réduire les risques et renforcer la protection de vos collaborateurs et de votre entreprise.

- Protection n’importe où, n’importe quand. Les menaces de phishing ne respectent pas les heures de bureau, et votre solution de protection des outils de collaboration ne le devrait pas non plus. Une protection en temps réel contre les menaces de phishing vous permet d’assurer la sécurité de vos collaborateurs au bureau, à la maison ou en déplacement. Grâce aux fonctions de sécurité parfaitement fluides couvrant les postes de travail et les terminaux mobiles, vous pouvez protéger les collaborateurs contre les menaces en constante évolution, partout et à tout moment.

Protégez vos collaborateurs grâce à une sécurité centrée sur les personnes

Avec l’expansion des environnements de travail numériques, les cybercriminels continueront de cibler les personnes. Bien que l’email demeure le principal vecteur de menaces, les cyberpirates exploitent de nouveaux canaux, tels que les plates-formes de messagerie et de collaboration, les applications cloud et les services de partage de fichiers. Cette situation a conduit à une fragmentation du paysage de la sécurité, qui est désormais constitué de produits isolés, ce qui entraîne des coûts d’exploitation plus élevés et des failles de sécurité toujours plus nombreuses. C’est là que Proofpoint peut s’avérer utile.

Proofpoint Prime Threat Protection offre une solution complète de défense contre toutes les menaces existantes et émergentes centrées sur les personnes. Il combine un large éventail de protections pour vous aider à optimiser la prévention des menaces. Voici quelques-unes des fonctionnalités de la solution :

- Détection précise des menaces — Prévient un large éventail de menaces.

- Protection des comptes optimisée par l’IA — Prévient les prises de contrôle de comptes et les compromissions de comptes fournisseurs.

- Formations ciblées en fonction des risques — Apprend aux utilisateurs à faire des choix plus sûrs lorsqu’ils sont confrontés à des menaces.

- Protection contre le phishing sur toutes les plates-formes — Bloque les liens malveillants sur différentes plates-formes.

- Protection contre l’usurpation d’identité — Protège votre marque contre l’usurpation d’identité.

- Gestion des risques liés aux utilisateurs — Identifie les utilisateurs à haut risque et automatise les contrôles de sécurité adaptatifs.

Avec Proofpoint Prime, vous pouvez renforcer la protection de vos collaborateurs et de votre entreprise en évitant la baisse de vigilance engendrée par la multiplication des alertes grâce à une détection extrêmement précise des menaces, à l’efficacité accrue conférée par des informations détaillées sur les risques et à des workflows de sécurité automatisés. Alliée à des préintégrations et à une threat intelligence partagée, cette solution aide vos équipes informatiques et de sécurité à accélérer les déploiements tout en réduisant les coûts grâce à l’élimination des solutions isolées non intégrées au sein de votre entreprise.

En savoir plus sur Proofpoint Prime.

Restez connecté pour en savoir plus

Dans notre prochain article de blog, nous nous intéresserons aux risques posés par l’usurpation d’identité et à l’usurpation de domaines, ainsi qu’aux mesures à prendre pour se protéger contre ces menaces.