Les outils numériques employés dans l’environnement de travail actuel ne se limitent plus à la messagerie. Les cybercriminels exploitent désormais les outils de collaboration, les relations fournisseurs et la nature humaine pour contourner les défenses et compromettre les comptes. Cette nouvelle série de cinq articles de blog tente de faire la lumière sur ces nouvelles tactiques d’attaque et présente notre approche globale de la protection des utilisateurs.

Dans nos précédents articles, nous avons expliqué comment les cybercriminels déterminés peuvent prospérer dans un environnement de travail numérique en constante évolution et pourquoi des plates-formes telles que Microsoft Teams, Slack et Zoom sont la nouvelle ligne de front des cyberattaques. Dans ce troisième article, nous examinerons comment les cybercriminels compromettent les communications d’entreprise de confiance et décrirons les mesures à prendre pour renforcer la protection de votre entreprise.

Manipulation des individus par l’usurpation d’identité

La confiance joue un rôle fondamental dans la façon dont les personnes communiquent et prennent des décisions. Qu’il s’agisse d’interactions de nature personnelle ou professionnelle ou encore d’achats en ligne, la confiance est le ciment de toute relation, quelle qu’elle soit. Malheureusement, les cybercriminels en sont bien conscients, raison pour laquelle ils sont passés maîtres dans l’art de la manipulation. Ils savent que s’ils réussissent à inspirer confiance, ils pourront exécuter leurs attaques avec un taux de réussite préoccupant.

L’exploitation de la confiance par le biais des communications d’entreprise est l’une de leurs méthodes de prédilection. Les cybercriminels se font souvent passer pour des cadres dirigeants, des collaborateurs du service RH, des partenaires, des institutions et des marques. Lorsque les destinataires sont convaincus de communiquer avec une personne ou une marque légitime, ils sont plus enclins à partager des informations sensibles, télécharger des malwares ou autoriser des transactions frauduleuses.

Voici quelques-unes des principales tactiques d’usurpation d’identité utilisées par ceux-ci. En connaissant les méthodes utilisées par les cybercriminels pour exploiter la confiance des collaborateurs, vous pouvez mieux protéger votre entreprise.

Piratage des communications d’entreprise au moyen de l’usurpation d’identité

Exploitation de domaines non protégés aux fins de l’usurpation de comptes de messagerie

Dans le cas de l’usurpation de comptes de messagerie, le cybercriminel falsifie une adresse d’envoi afin que le message semble émaner d’une société , institution ou personne légitime. Il y a peu, les chercheurs de Proofpoint ont découvert que les domaines actifs non protégés envoyaient en moyenne 44 000 messages non autorisés par domaine et par mois.

Les domaines non protégés et les comptes de messagerie usurpés sont utilisés par les cybercriminels pour lancer divers types d’attaques tels que des attaques de phishing, des malwares, des ransomwares et le piratage de la messagerie en entreprise (BEC, Business Email Compromise).

Examinons de plus près ces stratégies :

- Attaques de phishing. Un cybercriminel envoie un email falsifié, qui semble émaner d’une source légitime telle qu’une banque, une administration publique ou une société connue. Son but est d’inciter le destinataire à révéler des informations sensibles, telles que des identifiants de connexion, des informations financières ou des données personnelles.

- Malwares. Les emails falsifiés peuvent inclure des pièces jointes ou des liens malveillants. Lors du clic, ceux-ci déclenchent la distribution de virus, de ransomwares, de spywares ou d’autres types de logiciels malveillants. Ces outils aident les cybercriminels à voler des données, perturber les activités ou prendre le contrôle des systèmes.

- BEC. De nombreux cybercriminels utilisent des messages falsifiés pour tromper les collaborateurs, partenaires ou clients et les inciter à transférer de l’argent ou à divulguer des informations sensibles. Ces activités peuvent rapporter gros, comme le prouve un rapport récent de l’Internet Crime Complaint Center (IC3) du FBI, qui révèle que les pertes dues aux attaques BEC pour la seule année 2023, se sont élevées à environ 2,9 milliards de dollars.

Abus de la confiance au moyen de domaines similaires

L’utilisation de domaines similaires est une autre tactique employée par les cybercriminels pour abuser de la confiance d’autrui. Cette tactique consiste à créer des noms de domaines très similaires aux domaines légitimes. Ces domaines similaires sont utilisés dans le même type d’attaques que les domaines usurpés.

|

Fautes d’orthographe |

Substitution de caractères |

Ajout/suppression de caractères |

|

Les cybercriminels enregistrent des domaines dont le nom est en tout point similaire aux domaines légitimes si ce n’est l’une ou l’autre coquille. |

Ils tirent parti de caractères qui sont similaires dans différents alphabets ou utilisent des nombres au lieu de lettres. |

Ils ajoutent ou retirent des caractères discrets au nom de domaine. |

|

Exemple : |

Exemple : |

Exemple : |

Tactiques courantes d’utilisation de domaines similaires

Même si ces domaines n’appartiennent pas à la société légitime et ne sont en aucune façon associés à celle-ci, ils peuvent néanmoins éroder la confiance des utilisateurs. Pour se protéger contre de telles attaques, vos collaborateurs doivent être formés à les détecter. Mais il ne s’agit que de la première étape. Vous serez plus apte à vous défendre si vous surveillez activement ces domaines similaires. Vous devriez également mettre un processus en place pour recueillir des preuves sur ceux-ci afin de tenter de les mettre définitivement hors service.

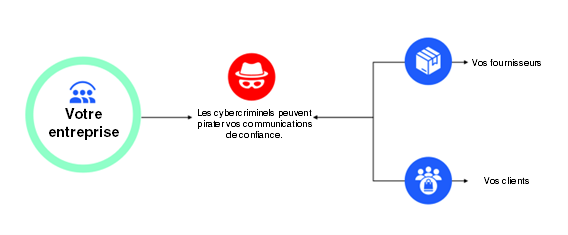

Compromission de comptes fournisseurs pour exploiter des relations commerciales de confiance

Les cybercriminels tirent parti des relations financières établies entre les entreprises et leurs fournisseurs. Il est courant que les fournisseurs discutent de conditions ou de paiements par email. Si un cybercriminel parvient à s’immiscer au bon moment dans une conversation par email ou à usurper l’identité d’un participant à un fil de discussion, il peut augmenter ses chances de détourner des paiements ou de subtiliser des biens. C’est particulièrement vrai s’il communique à partir d’un compte légitime ayant été compromis.

Les cybercriminels utilisent des comptes partenaires et fournisseurs compromis pour lancer des attaques BEC, de phishing et de malwares. La plupart du temps, les équipes de sécurité ne peuvent pas identifier les comptes fournisseurs compromis et s’en remettent généralement à leurs partenaires pour les avertir d’une compromission. Cela peut retarder les investigations numériques, souvent manuelles et chronophages. Une approche plus judicieuse consiste à utiliser une solution avancée, capable de détecter les changements de comportement et de combiner ces informations avec les données sur les menaces. L’automatisation de la détection et de la prévention permet également de simplifier les workflows et de réduire les coûts.

Conclusion

La confiance constitue un aspect critique des communications d’entreprise. Il est donc essentiel de la préserver à tout prix. En connaissant les tactiques employées par les cybercriminels pour abuser de cette confiance, vous pouvez prendre des mesures proactives qui éviteront à vos collaborateurs de tomber dans le piège de ces impostures. Votre meilleure défense contre les cyberattaques cherchant à exploiter la confiance des utilisateurs est une approche globale qui protège toute la surface d’attaque et pas uniquement l’email.

Protégez vos collaborateurs grâce à une sécurité centrée sur les personnes

Avec l’expansion des environnements de travail numériques, les cybercriminels continueront de cibler les personnes. Bien que l’email demeure le principal vecteur de menaces, les cyberpirates exploitent de nouveaux canaux, tels que les plates-formes de messagerie et de collaboration, les applications cloud et les services de partage de fichiers. Cette situation a conduit à une fragmentation du paysage de la sécurité, qui est désormais constitué de produits isolés, ce qui entraîne des coûts d’exploitation plus élevés et des failles de sécurité toujours plus nombreuses. C’est là que Proofpoint peut s’avérer utile.

Proofpoint Prime Threat Protection offre une solution complète de défense contre toutes les menaces existantes et émergentes centrées sur les personnes. Il combine un large éventail de protections pour vous aider à optimiser la prévention des menaces. Voici quelques-unes des fonctionnalités de la solution :

- Détection précise des menaces — Prévient un large éventail de menaces.

- Protection des comptes optimisée par l’IA — Prévient les prises de contrôle de comptes et les compromissions de comptes fournisseurs.

- Formations ciblées en fonction des risques — Apprend aux utilisateurs à faire des choix plus sûrs lorsqu’ils sont confrontés à des menaces.

- Protection contre le phishing sur toutes les plates-formes — Bloque les liens malveillants sur différentes plates-formes.

- Protection contre l’usurpation d’identité — Protège votre marque contre l’usurpation d’identité.

- Gestion des risques liés aux utilisateurs — Identifie les utilisateurs à haut risque et automatise les contrôles de sécurité adaptatifs.

Avec Proofpoint Prime, vous pouvez renforcer la protection de vos collaborateurs et de votre entreprise en évitant la baisse de vigilance engendrée par la multiplication des alertes grâce à une détection extrêmement précise des menaces, à l’efficacité accrue conférée par des informations détaillées sur les risques et à des workflows de sécurité automatisés. Alliée à des préintégrations et à une threat intelligence partagée, cette solution aide vos équipes informatiques et de sécurité à accélérer les déploiements tout en réduisant les coûts grâce à l’élimination des solutions isolées non intégrées au sein de votre entreprise.

En savoir plus sur Proofpoint Prime.

Restez connecté pour en savoir plus

Dans notre prochain article, nous nous intéresserons à l’ingénierie sociale pratiquée à grande échelle et aux raisons pour lesquelles la sensibilisation à la sécurité informatique doit évoluer.

Lisez notre série d’articles consacrés à l’expansion de la surface d’attaque

Pour en savoir plus sur le paysage des menaces et apprendre comment bloquer les nouveaux types d’attaques, lisez les articles suivants :