La série « La neutralisation de cyberattaque du mois » s'intéresse aux tactiques en perpétuelle évolution des cybercriminels et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses pour protéger leurs collaborateurs contre les menaces émergentes.

Le scénario : une porte sécurisée menant à une pièce dangereuse

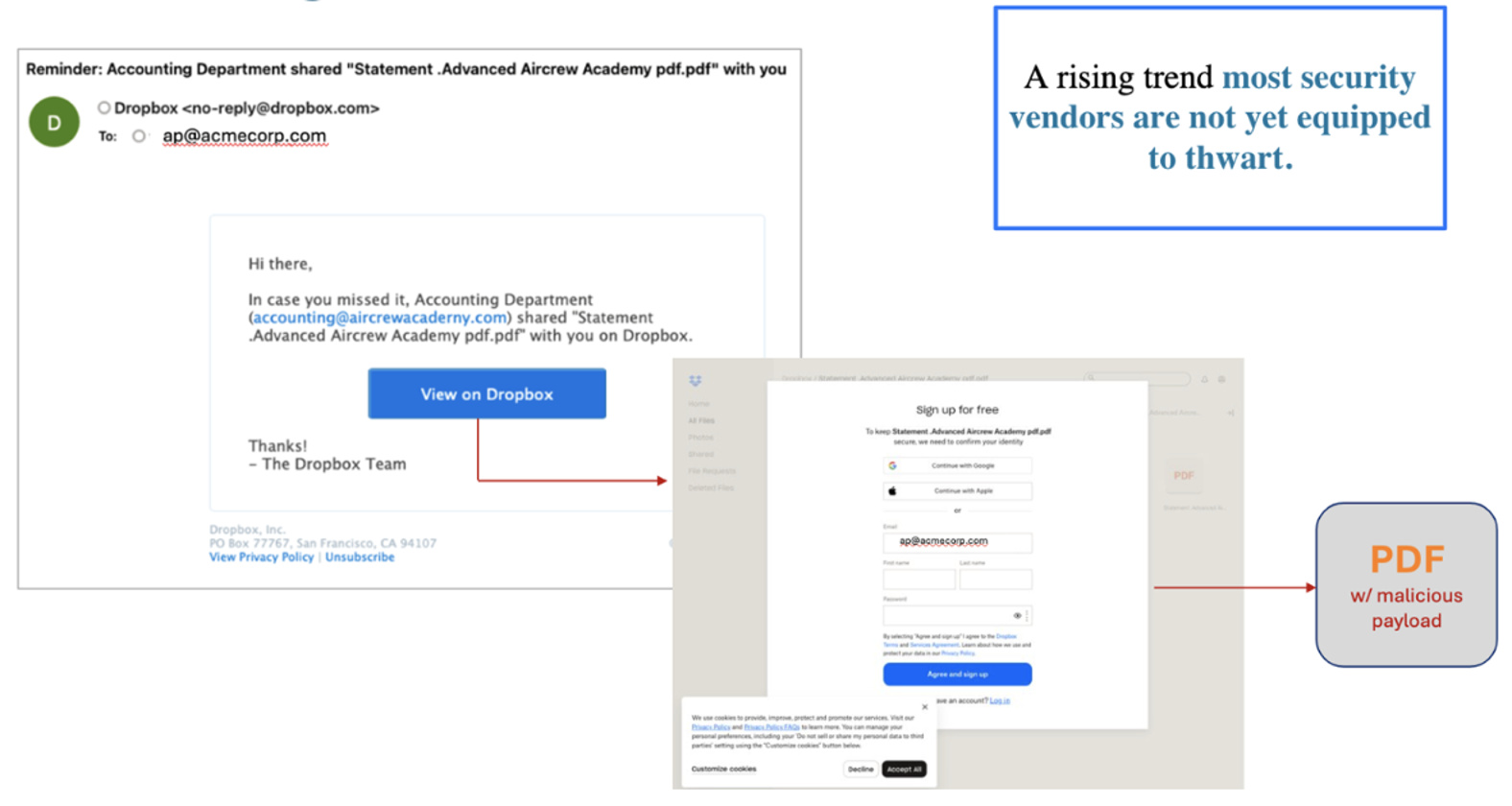

Tout commence par un email qui semble habituel. Vous recevez une notification qui paraît provenir d'un service de confiance — dans cet exemple, disons Dropbox. L'email vous informe qu'un collègue a partagé un fichier sécurisé, comme une facture ou une feuille de calcul intitulée « Résultats T3 », et fournit un lien pour le consulter. Le lien lui-même mène vers une URL Dropbox légitime. Il n'y a pas de malware joint à l'email. Pour tout filtre standard de protection de la messagerie, ce message semble inoffensif.

Lorsque vous cliquez sur le lien, vous êtes dirigé vers une page de connexion Dropbox. Vous devrez peut-être d'abord interagir avec un formulaire CAPTCHA pour prouver que vous êtes humain. Une fois connecté à l'application, vous cliquez sur une pièce jointe au format PDF qui contient un lien malveillant.

Cet ensemble d'URL à plusieurs couches est une tactique connue sous le nom de menace d'authentification URL à URL (U2U). Elle gagne en popularité, car il est très difficile pour la plupart des solutions de sécurité de la bloquer. Examinons de plus près comment cette menace fonctionne et pourquoi il est si difficile de la bloquer.

L'objectif final : évasion et infection

Les cybercriminels qui utilisent ces techniques d'attaque multicouches pour dissimuler une charge virale malveillante profondément parmi un ensemble de clics sur des URL ont deux objectifs :

- Navigation difficile. Les différentes couches de passerelles — y compris les CAPTCHA et les écrans de connexion — rendent extrêmement difficile pour les solutions de sécurité d'atteindre la charge virale finale.

- Distribution du malware. Une fois que l'utilisateur s'authentifie, il est redirigé vers une deuxième URL qui distribue la charge virale malveillante — souvent un document piégé.

Figure 1. Exemple de menace URL à URL.

Le défi : pourquoi les éditeurs de solutions de sécurité passent à côté

Identifier ces menaces est notoirement difficile, car elles sont conçues pour exploiter l'architecture des passerelles de messagerie sécurisées traditionnelles.

- Entrée inoffensive. Les analyseurs inspectent généralement la première URL dans un email. Puisque l'attaque commence par un lien de partage de fichiers légitime, tel que Dropbox ou SharePoint, elle passe les vérifications de réputation avec brio.

- Preuve d'humanité. Une couche CAPTCHA est souvent insérée avant d'atteindre la page de connexion pour prouver que l'utilisateur est humain. Ces techniques sont faciles à résoudre pour une personne mais difficiles à résoudre pour des systèmes automatisés.

- Le « piège des analyseurs ». Les sandboxes automatisées sont conçues pour suivre des liens, mais ne peuvent souvent pas se connecter. Lorsque l'analyseur atteint la page d'authentification, il s'arrête, car il ne dispose pas des identifiants de connexion pour continuer. Il suppose que la page est un portail sécurisé et libère l'email, laissant la charge virale malveillante cachée derrière la porte.

- Charge virale malveillante. La charge virale finale se trouve sur le serveur du fournisseur et n'a pas été véhiculée par email. Les filtres de sécurité traditionnels ont du mal à analyser et à identifier les liens ou pièces jointes malveillants qui ne sont pas passés directement par leur propre passerelle ou API.

Comment Proofpoint Nexus bloque les menaces URL à URL

Alors que les passerelles traditionnelles se laissent tromper par le point d'entrée légitime, Proofpoint excelle dans l'identification et le blocage des attaques multicouches comme celles-ci. Notre pile de détection, Proofpoint Nexus®, utilise un ensemble de moteurs alimentés par l'IA pour analyser le contexte, le comportement et l'intention de l'attaque, identifiant la menace même lorsque l'URL initiale semble sûre.

Voici comment Nexus dissèque et bloque les attaques d'authentification URL à URL :

1 : Détecter l'intention avec Nexus LM™ (Language Model)

L'attaque repose sur l'ingénierie sociale pour leurrer la victime afin qu'elle effectue une action, par exemple cliquer sur un lien. Notre modèle de langage analyse la psychologie du message pour identifier ce qui suit :

- Urgence et pression. Il signale les messages qui utilisent un langage susceptible de créer un faux sentiment d'urgence ou qui exercent une pression sur l'utilisateur pour qu'il clique sur le lien.

- Intention de partage de fichiers. Il reconnaît l'intention spécifique de partage de fichiers dans le corps de l'email, la corrélant avec le lien pour vérifier qu'elle correspond aux schémas habituels de communication professionnelle.

2 : Détecter les anomalies avec Nexus RG™ (Relationship Graph)

Nexus comprend qu'un lien de confiance n'est pas synonyme d'un expéditeur de confiance. Notre graphique des relations analyse le contexte plus large pour identifier ce qui suit :

- Expéditeurs inhabituels. Il signale un message s'il n'y a pas de relation établie précédemment entre l'expéditeur et le destinataire, rendant un partage de fichiers soudain très suspect.

- Modèles de campagne. Il détermine si les mêmes liens ou fichiers ont été partagés avec plusieurs autres destinataires simultanément : un indicateur clair d'une campagne de masse plutôt que d'un partage de fichiers légitime.

3 : Établir des liens avec Nexus ML™ (Machine Learning)

Notre moteur d'apprentissage automatique fournit un contexte historique à la menace immédiate. Il détermine ce qui suit :

- Preuves d'activités suspectes antérieures. Il vérifie si l'expéditeur ou le modèle correspond à des activités suspectes antérieures observées dans notre vaste écosystème de menaces.

- Associations de fichiers malveillants. Il détermine si des fichiers similaires connus ont été associés à une intention malveillante dans d'autres attaques, associant le lien « inoffensif » actuel à des cybercriminels connus.

4 : Déclencher le piège avec Nexus TI™ (Threat Intelligence)

Enfin, le moteur de threat intelligence ne se laisse pas tromper par l'apparence de l'URL.

- Déclenchement via sandboxing. Il déclenche des techniques de sandboxing avancées pour suivre la chaîne d'URL jusqu'à sa fin, déclenchant ainsi la dernière charge virale malveillante dans un environnement sûr pour révéler la destination cachée.

- Préparation pour l'avenir. Il identifie la nouvelle page Web malveillante à la fin de la chaîne et se souvient de ces sites malveillants pour l'avenir, protégeant instantanément tous les autres clients de Proofpoint contre la même attaque.

L'atout de Proofpoint Nexus

Les cybercriminels utilisent des chaînes URL à URL pour se cacher derrière la réputation de marques de confiance telles que Dropbox. Proofpoint Nexus va au-delà de la marque afin d'analyser le comportement. En combinant l'analyse linguistique, le contexte relationnel, la threat intelligence en temps réel et des techniques d'analyse avancées, Nexus s'assure que même la menace d'authentification URL à URL la plus convaincante ne trompe pas vos utilisateurs et ne cause pas de ravages dans votre entreprise.

Pour en savoir plus sur la façon dont nous pouvons aider votre entreprise à protéger ses collaborateurs et ses données contre la prochaine génération de menaces optimisées par l'IA, planifiez une démonstration.

Contactez-nous pour en savoir plus sur la manière dont Proofpoint Prime Threat Protection peut vous aider à lutter contre l'envoi en masse de messages d'abonnement et d'autres risques de cybersécurité émergents.

Découvrez notre série « La neutralisation de cyberattaque du mois »

Pour découvrir comment Proofpoint Nexus bloque les attaques avancées, consultez les précédents articles de cette série :

- Dissimuler des attaques avec le bombardement d'emails d'abonnement (novembre 2025)

- Comment les cybercriminels instrumentalisent les assistants d'IA au moyen de l'injection d'invites indirectes (octobre 2025)

- Attaques BEC ciblant des organismes publics aux États-Unis (septembre 2025)

Vous pouvez trouver une liste complète des articles de la série « La neutralisation de cyberattaque du mois » ici.