La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

Ces dernières années, les cryptomonnaies sont passées du statut d’investissement de niche à celui d’écosystème financier grand public. Cette évolution n’est pas sans inconvénients. Les cryptomonnaies attirent désormais les cybercriminels, qui profitent de la généralisation des actifs numériques pour commettre des fraudes sophistiquées. En 2023, les adresses crypto illicites ont reçu au moins 46,1 milliards de dollars, alors que dans nos prévisions initiales nous estimions ce montant à 24,2 milliards. Cela souligne la vitesse à laquelle les attaques liées aux cryptos se multiplient.

L’anonymat perçu et la nature décentralisée des cryptomonnaies les rendent attrayantes aux yeux des cybercriminels. Ces caractéristiques leur permettent de voler plus facilement des actifs financiers à leurs victimes à l’aide de modes opératoires préexistants qui sont courants dans le paysage du phishing.

Les cybercriminels ont recours à l’automatisation, à la tromperie et à des techniques d’obfuscation avancées pour extorquer des millions de dollars à leurs cibles peu méfiantes. Dans cet article, nous allons revenir sur une campagne de fraude aux cryptomonnaies et étudier son fonctionnement.

Le scénario

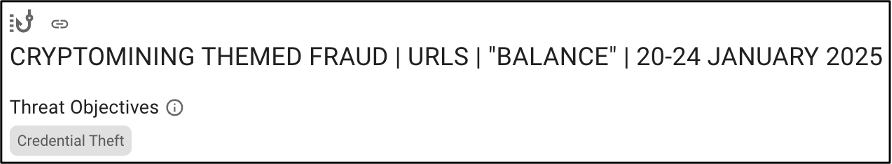

En janvier 2025, les chercheurs de Proofpoint ont identifié une vaste campagne de phishing d’identifiants de connexion ciblant des amateurs de cryptomonnaies et d’autres utilisateurs peu méfiants. L’attaque utilisait un leurre lié au bitcoin et prétextait que les destinataires n’avaient pas retiré leurs gains en cryptos auprès d’un service de minage automatisé. Les emails incitaient les destinataires à agir immédiatement pour ne pas perdre les fonds, afin de susciter un sentiment d’urgence et de pousser les victimes à cliquer sur des liens malveillants.

Nous avons détecté cette menace non seulement dans nos données client, mais aussi derrière les défenses de cinq autres acteurs du Magic Quadrant de Gartner pour la protection de la messagerie lors de notre évaluation rapide des risques liés à la messagerie. Cela souligne la sophistication de l’attaque et prouve l’efficacité de nos fonctionnalités de détection des menaces avancées en matière d’identification des menaces qui contournent les outils de sécurité traditionnels.

La menace – Comment l’attaque s’est-elle déroulée ?

Voici comment l’attaque s’est déroulée :

1. Mise en place du leurre. Les cybercriminels ont créé une série d’emails qui imitaient de près une notification légitime provenant d’un service de minage de cryptomonnaies. Ces emails prétendaient que le destinataire avait accumulé un solde de bitcoins considérable grâce à un minage cloud automatisé, et incitaient le destinataire à agir immédiatement pour retirer ses fonds avant que son compte ne soit définitivement bloqué.

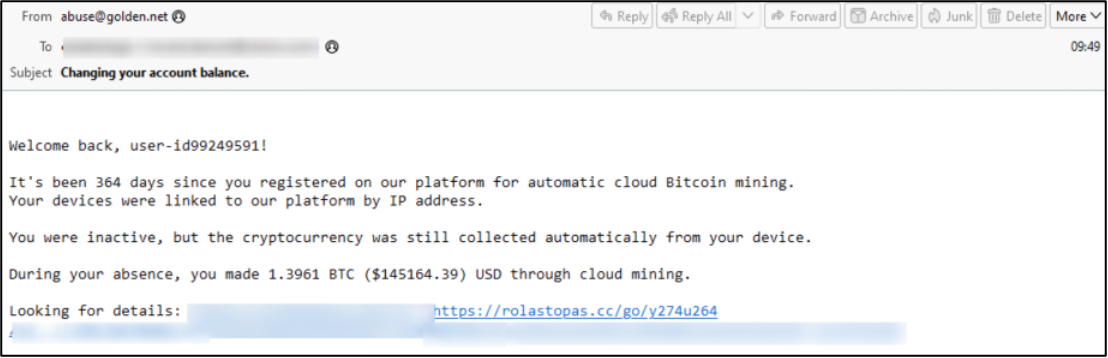

Leurre de phishing utilisé par les cybercriminels

Pour rendre les emails encore plus crédibles, les cybercriminels les ont personnalisés avec un identifiant d’utilisateur fabriqué de toutes pièces ainsi que des références à une adresse IP soi-disant associée aux terminaux de la victime. En outre, les messages incluaient un lien direct vers une page de retrait. Des raccourcisseurs d’URL et des redirections multiples étaient utilisés pour dissimuler la véritable destination.

L’objectif des cybercriminels était de susciter un sentiment d’urgence et d’excitation afin de pousser la victime à agir sans se méfier et, au bout du compte, à divulguer ses identifiants de connexion.

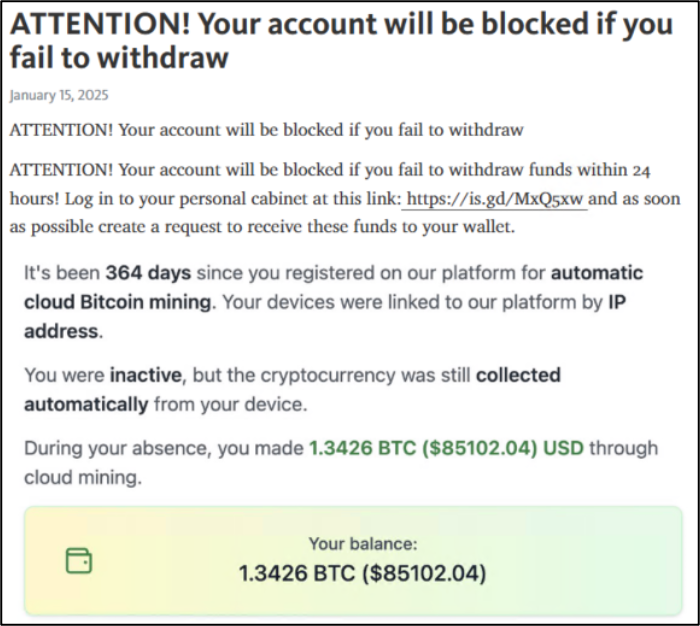

Autre leurre utilisé par les cybercriminels

2. Prise au piège de la victime. Si le destinataire cliquait sur le lien, il était redirigé vers une série d’URL obfusquées pour finalement arriver sur une fausse page de connexion à un service de cryptominage. Il était presque impossible de différencier cette page de celles de plates-formes légitimes de cryptomonnaies. L’image de marque, les détails du solde du compte et les éléments interactifs étaient conçus pour convaincre la victime de l’authenticité de la page.

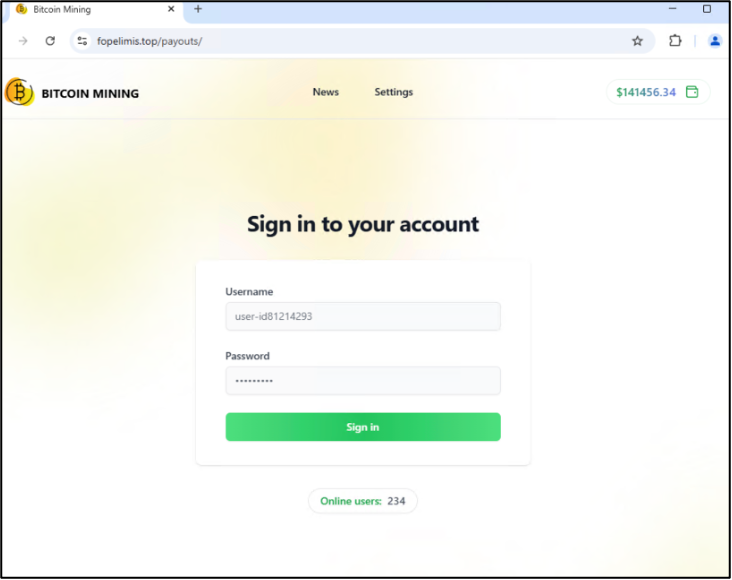

Fausse page d’un service de cryptominage conçue pour imiter des plates-formes légitimes

Pour retirer leurs bitcoins, les utilisateurs étaient invités à se connecter à l’aide de leurs identifiants. Une fois ces derniers saisis, ils étaient immédiatement collectés par le cybercriminel. La victime était ensuite guidée tout au long d’un faux processus de retrait, pendant lequel elle était invitée à payer un faible montant de « frais de transfert » avant d’accéder à ses fonds.

Cette étape avait deux objectifs :

- Elle permettait au cybercriminel de vérifier que la victime était prête à effectuer des transactions financières, ce qui en faisait une cible plus intéressante.

- Elle incitait la victime à transférer volontairement des fonds supplémentaires — et à enrichir davantage le cybercriminel.

Au moment où la victime se rendait compte de la fraude, ses identifiants de connexion avaient déjà été exfiltrés. Si son portefeuille de bitcoins était associé à son compte, son solde avait probablement déjà été ponctionné.

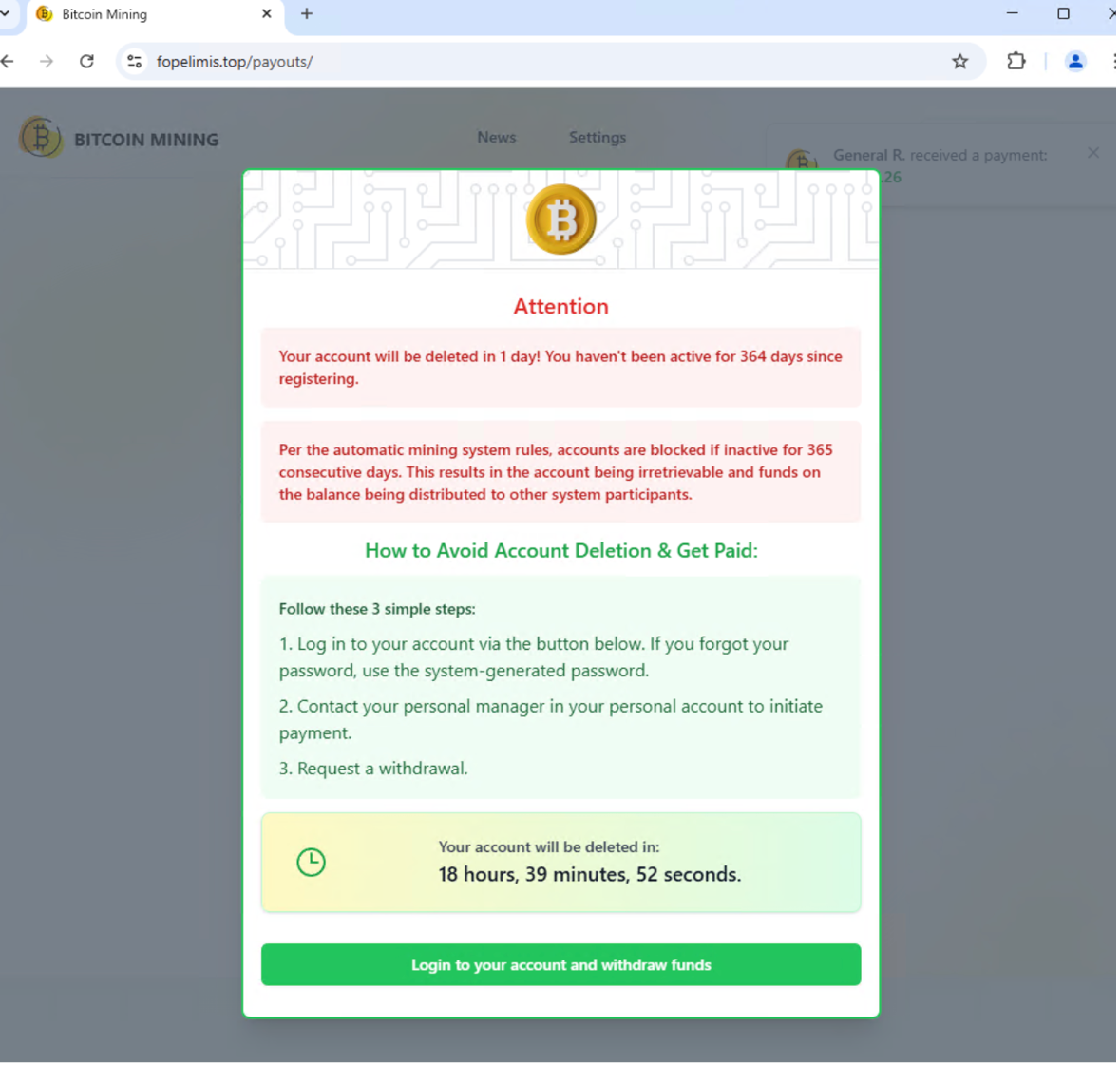

Fausse page de connexion

3. Exfiltration des identifiants de connexion et des fonds. Une fois volés, les identifiants de connexion de la victime étaient :

- Soit utilisés directement pour accéder à ses vrais comptes de cryptos et ponctionner ses fonds

- Soit vendus sur le Dark Web à d’autres cybercriminels qui pouvaient les exploiter pour faire main basse sur des fonds supplémentaires

Le domaine géré par le cybercriminel qui hébergeait le faux service de cryptominage disparaissait souvent pendant quelques jours ou heures afin d’échapper à toute détection. Les bitcoins volés étaient rapidement blanchis via différents services, ou transférés à plusieurs portefeuilles pour brouiller la piste des transactions. Il était dès lors presque impossible pour les victimes de récupérer leurs actifs.

4. Intensification de l’attaque. Cette campagne a ciblé des milliers de destinataires (parmi lesquels plus de 1 000 clients de Proofpoint). Elle visait des amateurs de cryptos et des personnes susceptibles d’avoir précédemment interagi avec des plates-formes de cryptominage. Les cybercriminels ont probablement utilisé des kits de phishing automatisés pour générer et distribuer les emails. Ces kits permettaient d’assurer la cohérence des différents messages et de garantir que de légères variations pouvaient passer sous les radars.

Les emails de phishing utilisaient des formulations convaincantes et suscitant un sentiment d’urgence pour inciter les destinataires à agir immédiatement. Parmi les lignes d’objet utilisées :

- « Action immédiate requise : récupérez 1,39 BTC avant qu’il ne soit trop tard ! »

- « URGENT : votre solde de cryptomonnaie va bientôt disparaître – Retirez vos bitcoins dès maintenant ! »

- « Dernier avertissement : vos gains BTC seront supprimés dans 24 heures ! »

Chaque variation du message suscitait un sentiment de peur et d’excitation, ce qui augmentait les chances que les victimes cliquent sur le lien de phishing. Les emails étaient envoyés à partir d’adresses et de domaines d’expédition aléatoires, ce qui compliquait leur blocage préventif par des filtres de sécurité. Par ailleurs, l’utilisation de raccourcisseurs d’URL et de redirections multiples aidait les cybercriminels à échapper aux mécanismes de détection automatisés.

Message urgent et convaincant

La détection – Comment Proofpoint est-il parvenu à identifier cette attaque ?

Proofpoint a recours à un large éventail de techniques de détection des menaces. L’IA est une pierre angulaire de notre plate-forme Nexus, qui allie IA sémantique et comportementale, apprentissage automatique et threat intelligence élaborée par des chercheurs. Toutes ces technologies fonctionnent de concert pour créer une défense multicouche capable de détecter et de neutraliser les messages et contenus malveillants issus de menaces très sophistiquées et en constante évolution.

Campagne de phishing dans le tableau de bord Proofpoint Targeted Attack Protection (TAP)

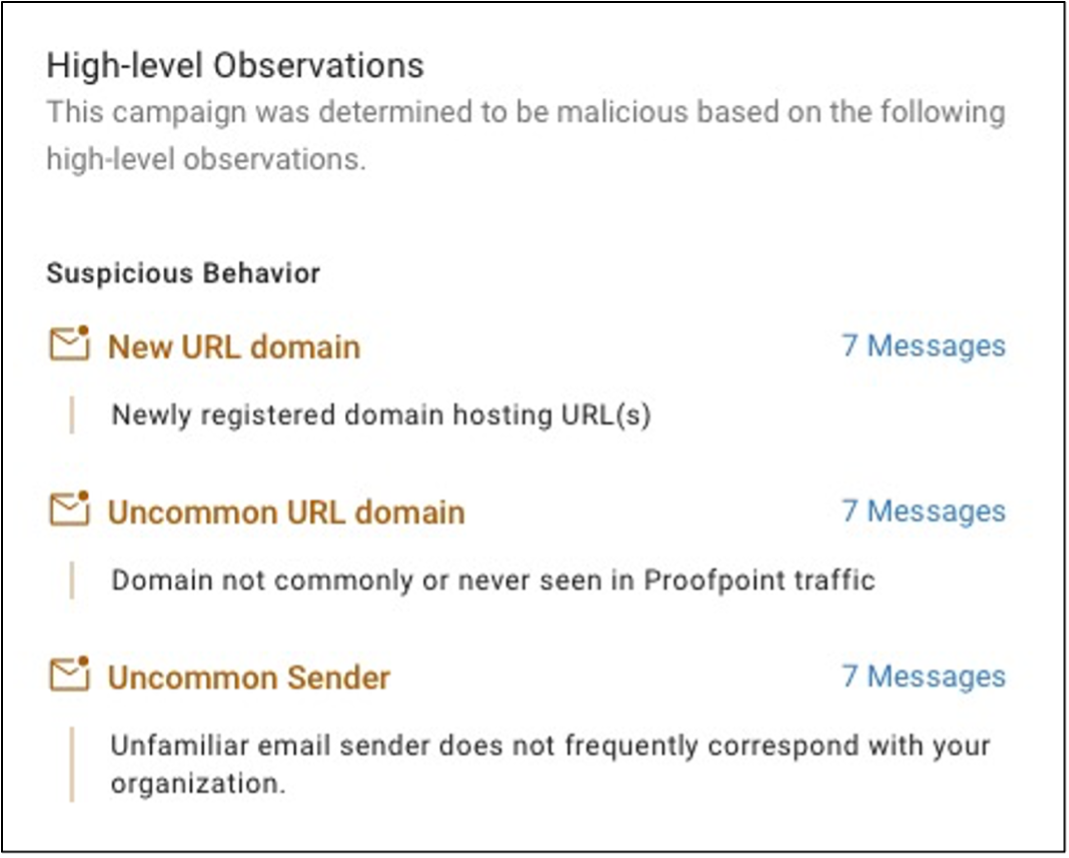

Cette campagne a été identifiée comme malveillante par Proofpoint Nexus sur la base des observations suivantes :

- Comportement suspect. Les emails provenaient d’expéditeurs inconnus et contenaient des liens menant vers des domaines récemment enregistrés — deux indicateurs clés de tentatives de phishing.

- Nouveaux domaines d’URL. Les URL de phishing étaient hébergées sur des domaines récemment enregistrés, une tactique couramment employée par les cybercriminels pour éviter d’être détectés par les systèmes de sécurité.

- Domaines d’URL inhabituels. Les domaines utilisés lors de l’attaque avaient rarement été observés dans le trafic Proofpoint, ce qui corroborait la piste d’intentions malveillantes.

- Expéditeurs inhabituels. Les expéditeurs des emails étaient inconnus et ne correspondaient généralement pas avec les collaborateurs des entreprises ciblées, ce qui renforçait les soupçons.

- Intention inférée par l’IA. Proofpoint Nexus Language Model (LM) a déterminé que l’intention des emails était de tromper les destinataires sur la base d’une analyse sémantique, de la structure et d’indicateurs contextuels couramment associés à des campagnes de phishing. Le modèle d’IA a identifié ces emails comme des tentatives de collecte d’identifiants de connexion et de vol d’actifs financiers.

- Demandes suspectes. La page de phishing demandait des identifiants de connexion et invitait l’utilisateur à payer des « frais de transfert » avant de recevoir ses prétendus bitcoins. Cette tentative de fraude en plusieurs étapes pouvait être reliée à des tactiques connues employées lors d’escroqueries de phishing motivées par l’appât du gain.

Entre le 5 janvier et le 9 février 2025, cette campagne a ciblé plus de 5 400 clients. Aucun message n’a été remis à nos utilisateurs. Proofpoint les a tous détectés et bloqués.

Synthèse des signaux utilisés par Proofpoint pour détecter la campagne

La correction – Quels sont les enseignements tirés ?

Vous devez prendre des mesures proactives pour vous protéger contre ces types de campagnes de phishing. Voici quelques conseils :

- Sensibilisez les utilisateurs aux leurres de type « argent gratuit ». Les utilisateurs doivent comprendre à quel point ces leurres sont courants et l’importance de se méfier des messages non sollicités, en particulier ceux qui utilisent des raccourcisseurs d’URL et des redirections multiples. Des formations de sensibilisation à la cybersécurité peuvent contribuer à modifier le comportement des collaborateurs au fil du temps, en les rendant plus vigilants et proactifs.

- Aidez les utilisateurs à reconnaître les modes opératoires des attaques. Apprenez aux utilisateurs à identifier les tactiques, techniques et procédures couramment employées lors d’attaques de phishing, notamment les pages de renvoi hébergées sur des plates-formes cloud gratuites, les domaines usurpés, les échéances urgentes, etc.

- Encouragez les utilisateurs à signaler et à bloquer les expéditeurs suspects. Vous devez apprendre aux utilisateurs à signaler les activités suspectes aux équipes de leur centre d’opérations de sécurité (SOC). Ils doivent ensuite bloquer les expéditeurs d’emails de phishing et supprimer rapidement ce type de messages.

- Envisagez de bloquer les domaines de premier niveau. Les domaines de premier niveau sont souvent associés à des activités malveillantes. Les domaines tels que .cc et .top à la périphérie du réseau doivent être bloqués, à moins qu’ils ne soient nécessaires à des fins professionnelles.

Proofpoint offre une protection centrée sur les personnes

Les tactiques des cybercriminels changent au fur et à mesure de l’évolution du paysage des cryptomonnaies. Pour protéger vos actifs numériques contre les campagnes de fraude sophistiquées, il est essentiel de vous tenir informé et de mettre en place des mesures de sécurité robustes.

Les cyberattaques ciblent les personnes. C’est la raison pour laquelle Proofpoint s’engage à offrir une sécurité centrée sur les personnes. La priorité que nous accordons au facteur humain garantit que nos solutions complètes sont capables de protéger les personnes et les entreprises contre les menaces actuelles en constante évolution. Cette approche guide tout ce que nous faisons, de la collecte d’une threat intelligence avancée à la formation des utilisateurs, en passant par le développement de mesures de sécurité adaptatives.

Apprenez-en plus sur Proofpoint Threat Protection ou lisez notre fiche solution.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus sur la façon dont Proofpoint bloque les attaques avancées, consultez les précédents articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d’identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d’identité de fournisseurs (septembre 2024)

- Quand SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)

- Prévention du piratage de la messagerie de fournisseurs dans le secteur public (novembre 2024)

- Comment Proofpoint a bloqué une attaque de phishing Dropbox (décembre 2024)

- Un fournisseur d’électricité frôle la catastrophe à cause d’une attaque de phishing par signature électronique (janvier 2025)