Récemment, l'équipe de Proofpoint Threat Insight a observé une campagne de courriels de volume moyen utilisant de fausses factures comme appâts.

Dans cette récente campagne, nos chercheurs ont identifié deux éléments qui sont particulièrement remarquables.

NanoCore : une campagne qui cible l'industrie

Premièrement, alors que cette campagne visait de nombreuses industries, nos chercheurs ont constaté que les attaquants visaient le secteur manufacturier bien plus que toute autre industrie. En particulier, nos chercheurs ont vu une campagne d'un mois en octobre ciblant l'industrie manufacturière en Allemagne.

Deuxièmement, l'objectif de ces attaques était d'implanter un cheval de Troie d'accès à distance (RAT) connu sous le nom de "NanoCore" sur les systèmes compromis. NanoCore est un malware commercialisé sur des forums clandestins pour le prix de 19,99 dollars américains. Ce prix bas, combiné à une conception axée sur la facilité d'utilisation, signifie que les attaquants peuvent se mettre en route à peu de frais avec NanoCore et commencer rapidement à l'utiliser dans des campagnes de logiciels malveillants. Cela a contribué à la prévalence de NanoCore depuis de nombreuses années parmi de nombreux acteurs de la menace, avant même que nous commencions à observer une distribution plus étendue de la RAT au cours des 18 derniers mois.

De plus, l'industrie manufacturière, avec ses chaînes d'approvisionnement complexes et son infrastructure de réseau souvent tentaculaire, est une industrie attrayante et potentiellement lucrative qui risque d'être infectée et exploitée par le biais de Nanocore et d'autres logiciels malveillants.

Comment fonctionne l'attaque de Nanocore crypter ?

Bien que cette campagne d'attaque n'ait pas été exclusivement axée sur l'industrie, nos chercheurs ont constaté que l'industrie manufacturière était de loin la cible préférée dans cette campagne.

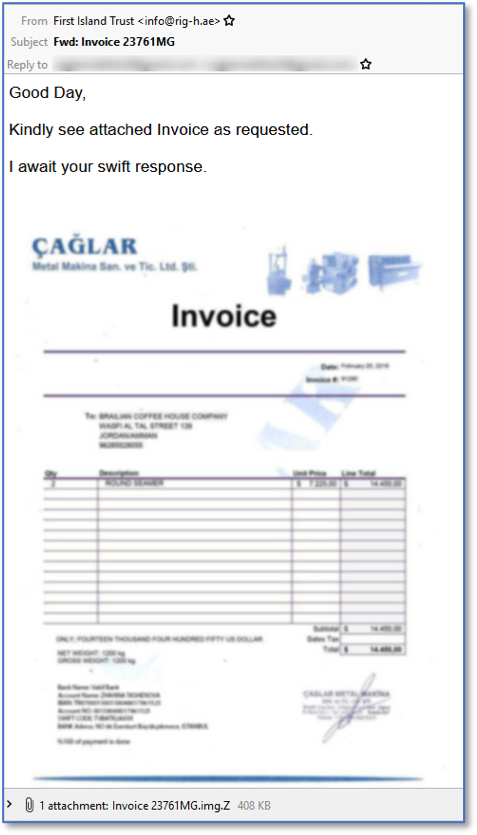

Cette campagne a commencé par l'envoi d'une fausse facture à la cible, comme celle illustrée dans la figure 1.

Figure 1 : Fausse facture NanoCore

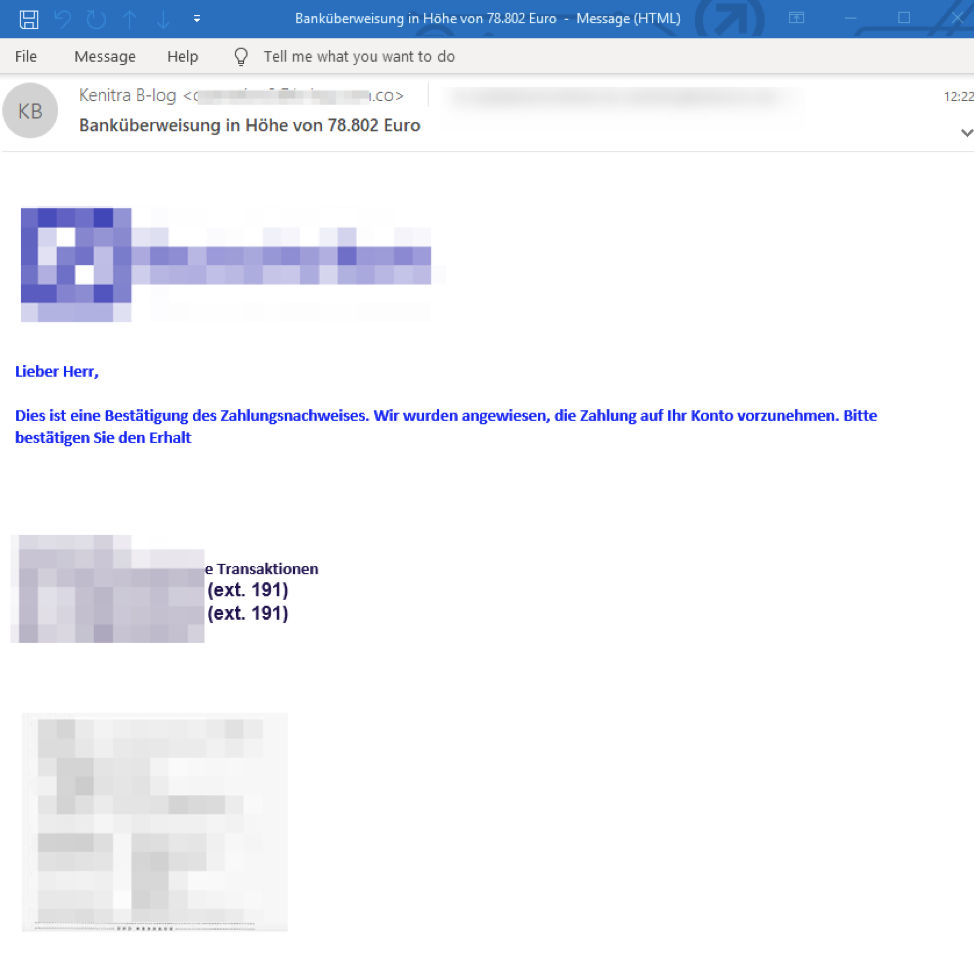

Dans la figure 2, vous pouvez voir une fausse facture de Nanocore en allemand.

Figure 2: Leurre NanoCore en allemand

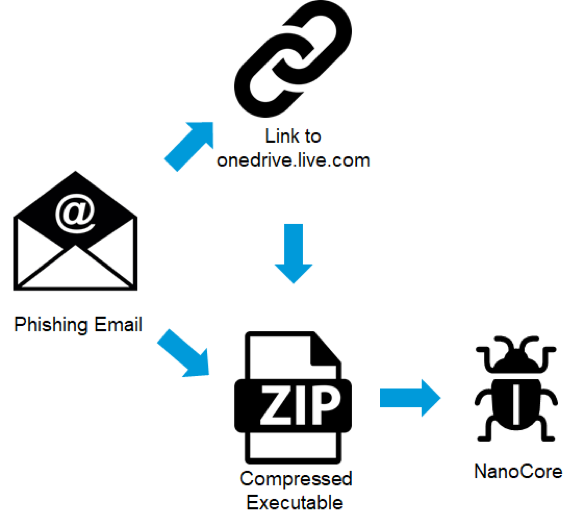

Les attaques que nos chercheurs ont vues ont utilisé une combinaison de pièces jointes malveillantes et d'URL. Les pièces jointes malveillantes contenaient un exécutable compressé (utilisant les extensions ".Z") tandis que les liens malveillants conduisaient le destinataire à télécharger le logiciel malveillant hébergé sur onedrive.live.com.

La séquence d'attaque est illustrée à la figure 3.

Figure 3: Séquence d'attaque Nanocore

Une fois que l'utilisateur a cliqué sur le lien et téléchargé l'exécutable ou exécuté la pièce jointe, la RAT de NanoCore serait alors installée sur son système.

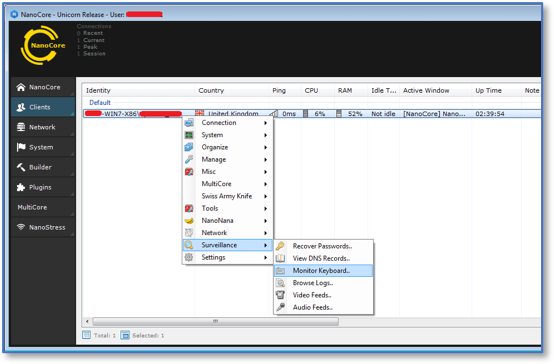

En tant que cheval de Troie à accès distant, une fois NanoCore installé, ses capacités comprennent la possibilité d'effectuer un keylogging en direct et hors ligne, d'exécuter des commandes shell arbitraires, de prendre des captures d'écran de bureaux et de webcams, et de télécharger des fichiers arbitraires. Fondamentalement, NanoCore donne à l'attaquant le contrôle complet du système, généralement à l'insu de la victime, et une présence permanente sur le réseau.

NanoCore : fonctionnalités et code source

NanoCore n'est pas unique dans ses capacités : elles sont communes à la plupart des RAT. Toutefois, NanoCore se distingue par son faible coût et sa facilité d'utilisation.

L'équipe Threat Insight de Proofpoint a découvert que NanoCore était en vente sur des forums clandestins pour aussi peu que 19,99 $US, un prix relativement bas pour un logiciel criminel.

En plus de son faible coût, NanoCore offre une relative facilité d'utilisation. La figure 4 montre le panneau de contrôle de NanoCore. Vous pouvez y voir la variété d'outils et de capacités que NanoCore fournit à l'attaquant une fois qu'un système est compromis.

Figure 4: Tableau de bord de NanoCore

NanoCore : quelle menace pour l'industrie ?

Le faible coût et la facilité d'utilisation de NanoCore lui ont permis de rester sur le marché. Il continue d'être utilisé à des fins malveillantes, ce qui donne à un attaquant un grand contrôle et une présence continue sur un réseau après une attaque réussie.

Dans l'ensemble, l'équipe Threat Insight de Proofpoint a constaté des tendances générales favorisant l'utilisation des RAT après des attaques réussies. Cela peut s'expliquer par le fait que les RAT assurent une présence continue et offrent aux attaquants la plus grande souplesse possible pour tirer parti des systèmes compromis et les exploiter.

Cette récente campagne utilisant NanoCore s'inscrit dans cette tendance.

Le fait que les attaquants se concentrent sur la fabrication dans ces attaques devrait servir d'appel à l'action pour les entreprises de ce secteur afin d'accroître leur vigilance. Comme nous le voyons dans ces attaques, l'utilisation de factures crédibles comme appâts montre que si ces attaquants ne dépensent pas nécessairement beaucoup d'argent pour les outils de leurs attaques, ils apportent un niveau de sophistication commerciale qui doit s'accompagner d'un niveau de vigilance égal.