La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi e come Proofpoint aiuta le aziende a rafforzare le loro difese dell’email per proteggere i collaboratori contro le minacce emergenti attuali.

Gli attacchi di phishing che utilizzano la tecnica adversary-in-the-middle (AiTM) si sono evoluti in modo significativo. Oggi sono tra le minacce più avanzate nel panorama della sicurezza informatica. Questi attacchi vanno oltre il phishing tradizionale intercettando attivamente e manipolando i dati in movimento. Ciò li rende molto più difficili da rilevare e contrastare.

A differenza dei tradizionali attacchi di raccolta delle credenziali di accesso, le minacce AiTM utilizzano un proxy inverso per posizionarsi tra le vittime e i servizi legittimi a cui cercano di accedere. Grazie a queste minacce, i criminali informatici possono eludere l’autenticazione a più fattori (MFA) in tempo reale e lanciare attacchi sofisticati contro le aziende in tutto il mondo.

Contesto

Gli attacchi AiTM sfruttano le lacune critiche dei sistemi di sicurezza che fanno affidamento sulle credenziali d’accesso degli utenti e sui sistemi di autenticazione a più fattori tradizionali. Questi attacchi hacker sono una variante del ben noto attacco di tipo man-in-the-middle (MitM).

Si tratta di una forma di spionaggio e furto di dati in cui un criminale informatico intercetta i dati tra un mittente a un destinatario, e quindi viceversa. Ciò consente ai criminali informatici di intercettare e manipolare le comunicazioni in tempo reale, spesso rubando le credenziali di accesso e i cookie di sessione. Viene definito attacco adversary in the middle perché il dispositivo del criminale informatico si trova tra il mittente e il destinatario e trasmette i messaggi in modo impercettibile.

La piattaforma PhaaS (Phishing-as-a-Service) Tycoon 2FA è uno degli esempi più degni di nota di questa minaccia. Tycoon permette ai criminali informatici di creare pagine di phishing molto convincenti che replicano gli schermi di autenticazione di Microsoft 365. In particolare, queste pagine riproducono il marchio personalizzato a partire di Entra ID (in precedenza Azure Active Directory). Permettono ai criminali informatici anche di rubare i nomi utente e le password e di appropriarsi dei token di autenticazione a due fattori e dei cookie di sessione, che sono fondamentali per eludere le protezioni MFA.

Lo scenario

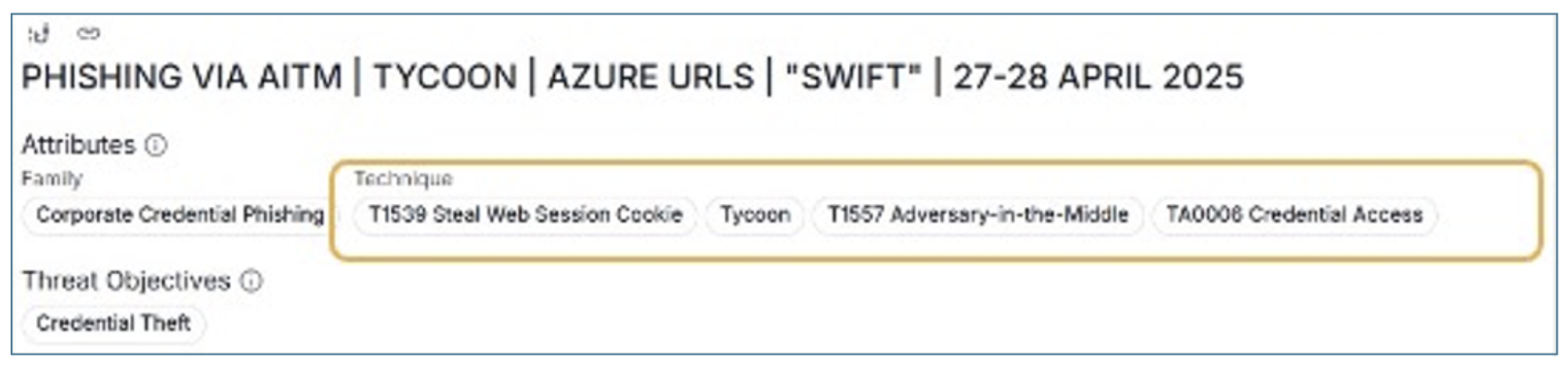

Nell’aprile 2025, Proofpoint ha rilevato diverse campagne che prendevano di mira migliaia di aziende in tutto il mondo, e ha osservato un allarmante aumento nell’utilizzo della piattaforma PhaaS di Tycoon. Le tecniche AiTM sono state utilizzate per estrarre le credenziali di accesso degli utenti e eludere l’autenticazione a più fattori.

Queste campagne di phishing hanno utilizzato diverse tattiche di elusione, tra cui caratteri Unicode invisibili e CAPTCHA personalizzati. Avevano anche funzionalità anti-debug progettate per vanificare le difese automatiche e rallentare l'analisi.

Non solo abbiamo rilevato questa minaccia all’interno dei nostri dati dei clienti, ma l’abbiamo anche identificata dietro le difese di sei altri fornitori di sicurezza dell’email. (Tre di questi fornitori sono tra i leader del report Magic Quadrant 2024 di Gartner nella categoria delle piattaforme di sicurezza dell’email). Ciò dimostra non solo quanto sia stato sofisticato l’attacco, ma anche l’efficacia delle funzionalità di rilevamento delle minacce avanzate di Proofpoint.

La minaccia: come si è svolto l’attacco?

Ecco come si presenta il flusso d’attacco:

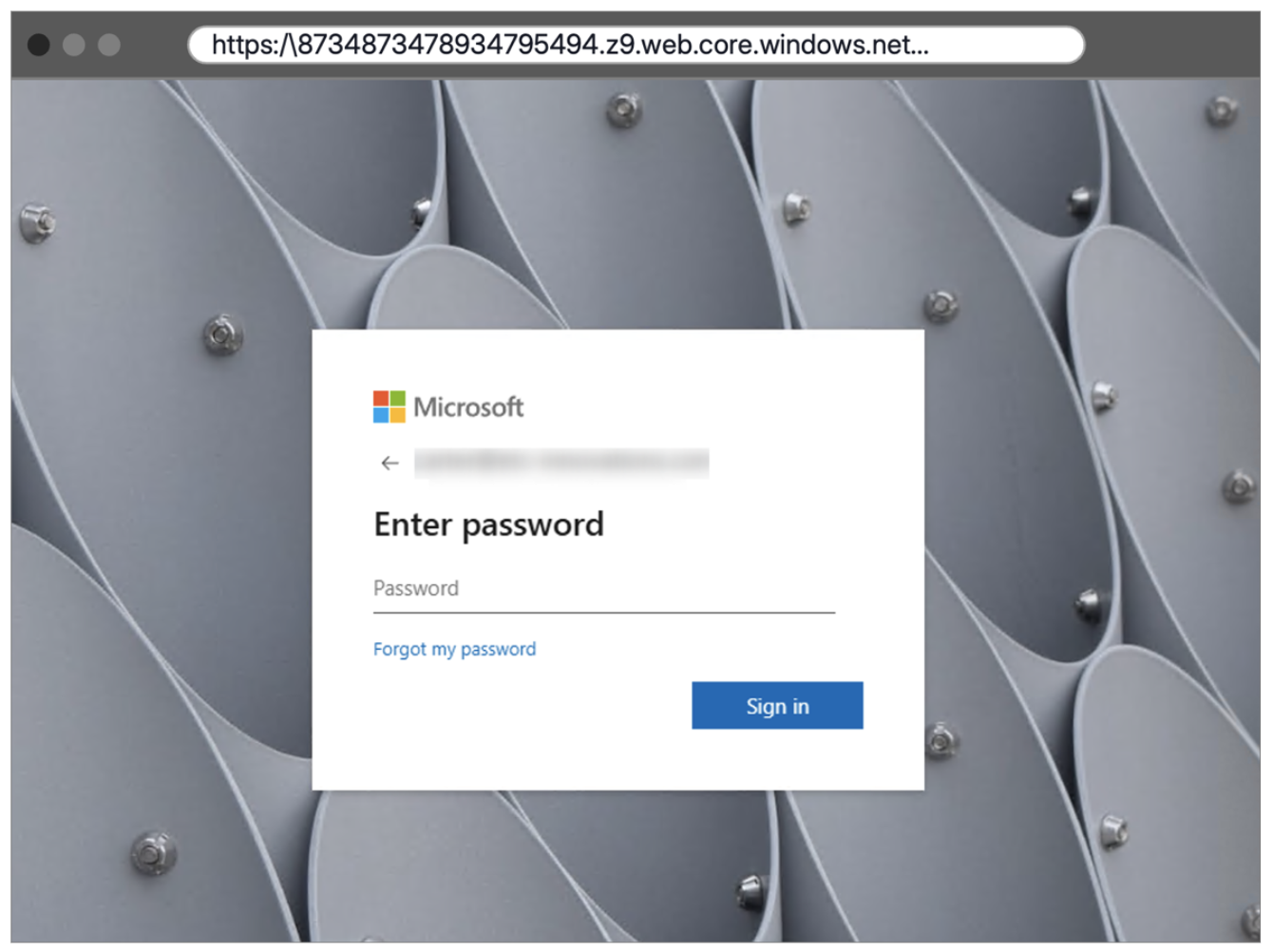

1. Invio dell’esca di phishing. La vittima riceve un’email con un URL che punta a una falsa pagina di autenticazione Microsoft. Questa pagina è progettata per apparire identica alla pagina di accesso legittima e è personalizzata con il logo Entra ID di Microsoft, il che la rende ancor più convincente.

Pagina di accesso Microsoft fasulla che richiede la password dell’obiettivo

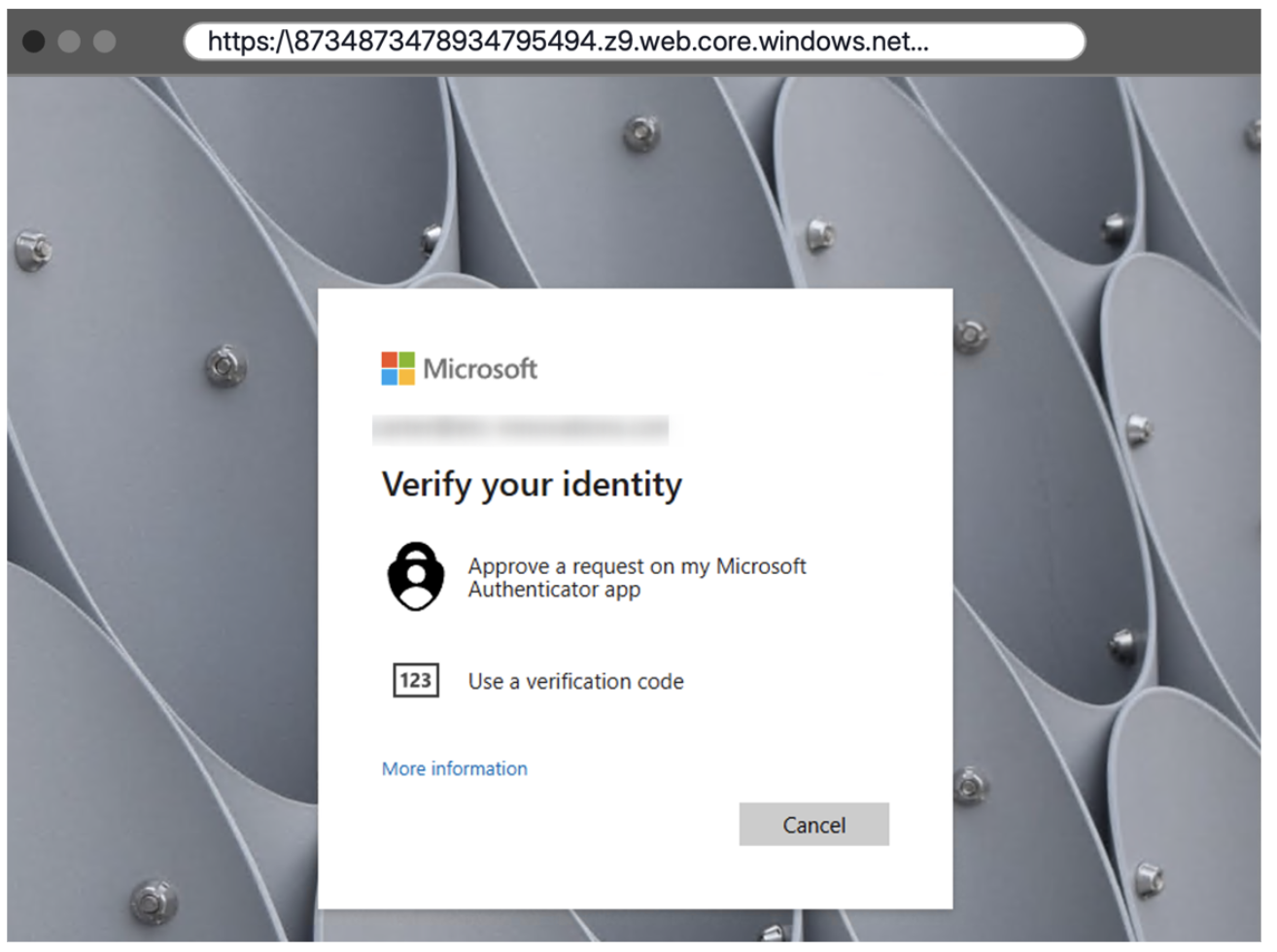

2. Raccolta delle credenziali d’accesso. Dopo aver inserito il proprio nome utente e password, alla vittima viene richiesto di inserire il suo token di autenticazione a due fattori, che viene generato da un’applicazione di autenticazione o inviato via SMS. Sia le credenziali di login che il token di autenticazione a due fattori vengono catturati dal criminale informatico in tempo reale.

Una pagina fasulla di autenticazione a più fattori Microsoft che richiede un codice di verifica

3. Furto dei cookie di sessione. Oltre a intercettare le credenziali d’accesso e i token di autenticazione a due fattori, i criminali AiTM rubano anche i cookie di sessione, in modo da potersi autenticare a nome dell’utente senza far scattare i prompt dell’autenticazione a più fattori.

4. Elusione dell’autenticazione a più fattori. Il criminale informatico può ora utilizzare i cookie di sessione rubati per ottenere un accesso non autorizzato all’account Microsoft 365 della vittima o a altri servizi cloud critici. Si tratta di una vulnerabilità grave nei sistemi di autenticazione a più fattori di vecchia generazione. I criminali informatici possono utilizzarla per mantenere un accesso duraturo agli account e ai sistemi sensibili.

Rilevamento: come ha identificato l’attacco Proofpoint?

Proofpoint offre una soluzione completa incentrata sulle persone che protegge le aziende da un’ampia gamma di attacchi. Proofpoint Nexus AI è il nostro stack di rilevamento a più livelli. Combina IA semantica e comportamentale, machine learning e threat intelligence perfezionata dai nostri ricercatori. Tutte queste tecnologie operano di concerto per creare una difesa multilivello in grado di identificare e neutralizzare i messaggi e i contenuti dannosi delle minacce emergenti.

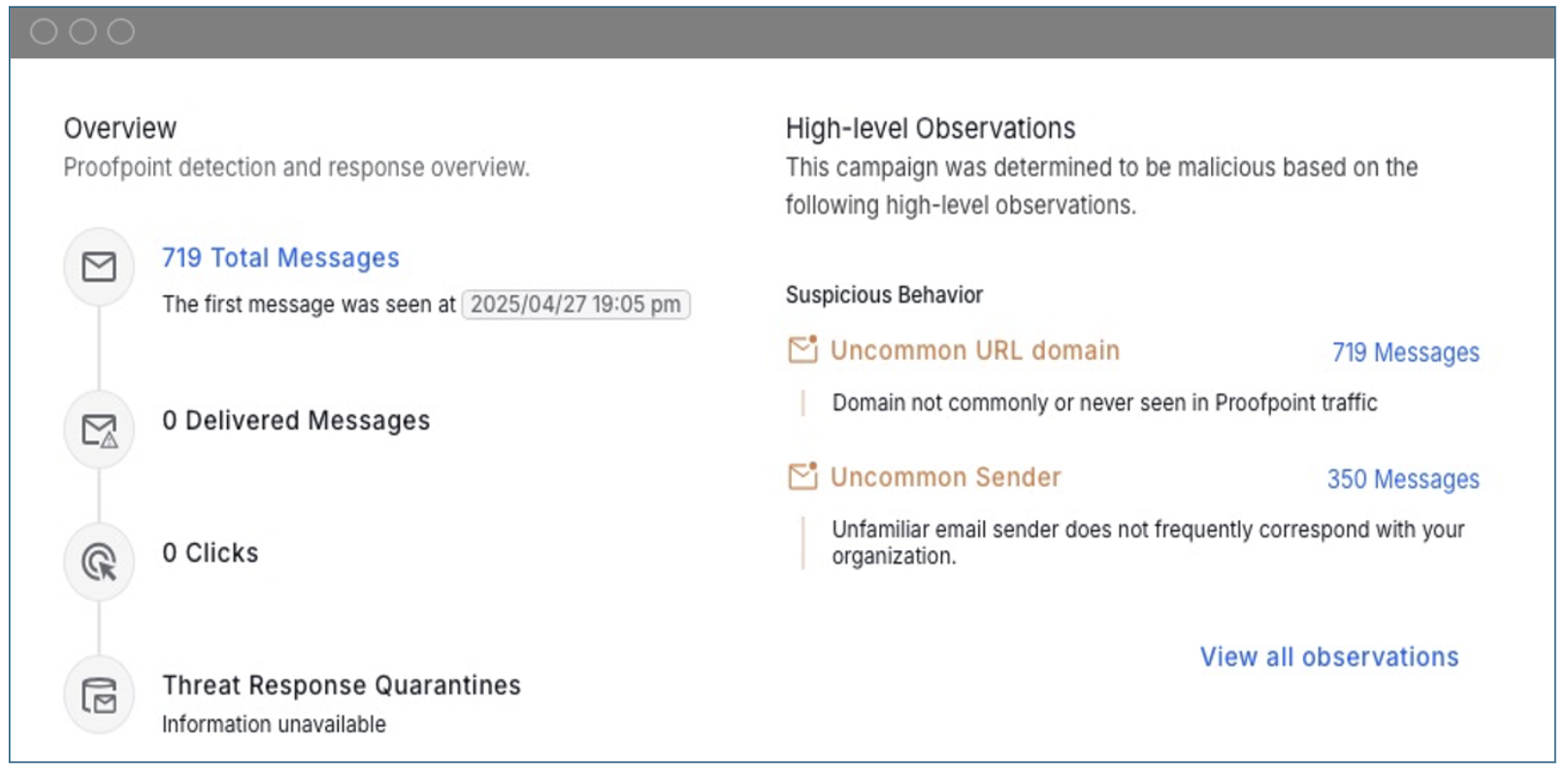

Campagna di phishing nella dashboard Proofpoint Targeted Attack Protection (TAP)

Questa campagna è stata identificata come dannosa da Proofpoint Nexus e dal nostro team di ricerca sulle minacce in base ai seguenti attributi:

- Dominio URL sospetto. Le email contenevano URL associati a domini inconsueti che non appaiono spesso nel traffico di Proofpoint. Il dominio inconsueto è stato segnalato come sospetto e rapidamente identificato come elemento dell’attacco AiTM.

- Mittente inusuale. Il mittente dell'email era sconosciuto e non era solito comunicare con l'azienda presa di mira. Questo ha fatto scattare un campanello d'allarme, segnalando la possibilità di un tentativo di phishing potenziale.

- Phishing convalidato con precisione. I criminali informatici specializzati negli attacchi AiTM hanno iniziato a utilizzare il “phishing convalidato con precisione”, una tecnica che consiste nel verificare se l'utente è un obiettivo potenziale prima di sferrare l'attacco. Questa tecnica fa parte di uno sforzo più ampio volto a aumentare l'efficacia dell'attacco restringendo il numero di vittime in base a comportamenti specifici.

Oltre a questi attributi identificati, il team della threat intelligence di Proofpoint ha rilevato numerose tattiche di evasione che hanno confermato la natura dolosa dell'attacco. Si tratta in particolare dell’utilizzo di caratteri Unicode invisibili e CAPTCHA generati su misura, progettati per ostacolare l'analisi automatica e contrastare le azioni dei responsabili della sicurezza. Il kit di phishing incorporava anche funzionalità anti-debug progettate per impedire ai sistemi di rilevamento tradizionali di identificare i contenuti dannosi.

Anche i comportamenti sospetti hanno giocato un ruolo chiave nel rilevamento. La tecnica di proxy inverso utilizzata dai criminali informatici ha permesso loro di intercettare e ritrasmettere le comunicazioni tra le vittime e il kit di phishing, permettendo il furto in tempo reale delle credenziali di accesso e dei cookie di sessione. La pagina di phishing, creata per imitare una pagina di accesso legittima di Microsoft con marchio personalizzato, ha fornito un indicatore importante del livello di complessità dell’attacco.

Sintesi dei segnali utilizzati da Proofpoint per rilevare la campagna

Applicazione di misure correttive: lezioni apprese

Per proteggersi da minacce di come quella descritta in questo articolo, consigliamo di adottare le seguenti misure:

- Utilizzo di metodi di autenticazione migliorati. L’autenticazione a più fattori rimane un mezzo di difesa essenziale, ma non è infallibile. Prevedi di implementare metodi di autenticazione aggiuntivi, come i token hardware (per esempio, FIDO2). Questi metodi sono resistenti al furto dei cookie di sessione e sono più difficili da eludere da parte dei criminali informatici.

- Formazione degli utenti. È essenziale formare i tuoi collaboratori a riconoscere le email di phishing. Gli utenti devono imparare a esaminare con cura gli URL delle email. Devono anche imparare a verificare l'autenticità delle pagine di login, soprattutto quelle con marchio personalizzato.

- Rafforzamento del filtraggio delle email. Le soluzioni di sicurezza avanzata dell’email sono in grado di rilevare i comportamenti sospetti. Possono anche identificare l’utilizzo di domini inconsueti, informazioni insolite sul mittente e altri indicatori di un attacco di phishing.

- Implementazione di funzionalità di rilevamento delle minacce avanzate. L’utilizzo di strumenti di rilevamento delle minacce avanzate è fondamentale per proteggersi dagli attacchi AiTM e altri attacchi basati sull’identità. Questi strumenti non solo impediscono ai criminali informatici di rubare le credenziali d’accesso, ma anche di spostarsi lateralmente nel tuo ambiente e scalare i privilegi degli account rubati.

Soluzioni Proofpoint di protezione contro gli attacchi AiTM

Proofpoint Account Takeover Protection (ATO) permette di identificare i takeover degli account in tempo reale estendendo le funzionalità di Proofpoint Targeted Attack Protection (TAP). Insieme, queste soluzioni permettono di identificare e neutralizzare la maggior parte dei tentativi di accesso non autorizzati, anche in caso di elusione dell'autenticazione a più fattori. Permettono anche di assicurare che i criminali informatici non possano mantenere l'accesso agli account compromessi.

Proteggi la tua azienda grazie a una protezione incentrata sulle persone

In Proofpoint, sappiamo che il fattore umano è spesso l’elemento più vulnerabile in termini di sicurezza informatica. Per questo motivo le nostre soluzioni sono studiate per proteggerti contro l’evoluzione del panorama delle minacce. Combinando tecnologie all'avanguardia, rilevamento delle minacce in tempo reale, formazione degli utenti e funzionalità avanzate di remediation, Proofpoint offre una protezione completa.

Contattaci per scoprire come Proofpoint Prime Threat Protection può aiutarti a difenderti dagli attacchi AiTM e altri rischi emergenti per la sicurezza informatica. Gli esperti di Proofpoint sono pronti a aiutarti a proteggere il tuo ambiente e garantire che il tuo personale rimanga al sicuro dalle ultime minacce di phishing.

Leggi la nostra serie “La neutralizzazione degli attacchi informatici del mese”

Per saperne di più su come Proofpoint blocca gli attacchi avanzati, leggi gli altri articoli di questa serie:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Bloccare gli attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali che prende di mira i dati sulla posizione dell’utente (agosto 2024)

- Prevenzione delle truffe di furto d’identità dei fornitori (settembre 2024)

- Quando il malware SocGholish attacca il settore della sanità (ottobre 2024)

- Prevenzione della violazione dell’email dei fornitori nel settore pubblico (novembre 2024)

- Come Proofpoint ha bloccato un attacco di phishing Dropbox (dicembre 2024)

- Un fornitore di energia elettrica sull’orlo del fallimento a causa di un attacco di phishing tramite firma elettronica (gennaio 2025)

- Phishing delle credenziali d’accesso che prende di mira la sicurezza dei servizi finanziari (febbraio 2025)

- Come i criminali informatici ingannano le vittime con criptovalute gratuite per rubargli credenziali d’accesso e denaro (aprile 2025)

- Bloccare gli attacchi di phishing che iniziano via email e proseguono tramite SMS (maggio 2025)