Nell’attuale ambiente lavorativo dinamico, l’email è ancora uno strumento essenziale per le comunicazioni. Ma gli utenti interagiscono anche su altri canali digitali, come Facebook, Microsoft Teams, Slack e LinkedIn.

In materia di minacce, il phishing è sempre più un vettore d’attacco. I messaggi di phishing che includono URL dannosi sono particolarmente popolari. In base alle ricerche sulle minacce condotte da Proofpoint, negli ultimi tre anni le minacce trasmesse via email sono aumentate del 119%.

Inoltre, i criminali informatici non limitano più i loro attacchi di phishing alle email. Lanciano un numero maggiore di attacchi di phishing combinando email, SMS e altri canali digitali per prendere di mira le loro vittime, aumentando le loro probabilità di successo.

Proofpoint recentemente ha osservato un criminale informatico iniziare una conversazione email per poi proseguire tramite SMS. In questo articolo, esploreremo come si è svolto questo attacco di phishing e come Proofpoint può evitare che la tua azienda cada vittima di una minaccia simile.

Lo scenario

Un criminale informatico ha inviato a un collaboratore di un’azienda un’email di phishing che sembrava un messaggio innocuo di un fornitore esterno. Tuttavia, quest’email presentava due segnali di pericolo evidenti:

- Il criminale informatico ha cercato di spostare la conversazione dall’email a un altro canale che difficilmente veniva monitorato dal team della sicurezza.

- Ha chiesto al collaboratore di fornirgli il suo numero di telefono (la richiesta di qualsiasi informazione personale è un segnale di pericolo).

L’email non includeva alcun URL o payload dannoso, per cui non c’era nulla da analizzare. Di conseguenza, la soluzione di sicurezza dell'email dell’azienda non è stata in grado di identificare il messaggio come email di phishing, ed è stato consegnato alla casella email dell'utente.

La minaccia: come si è svolto l’attacco?

Ecco come si è svolto questo attacco:

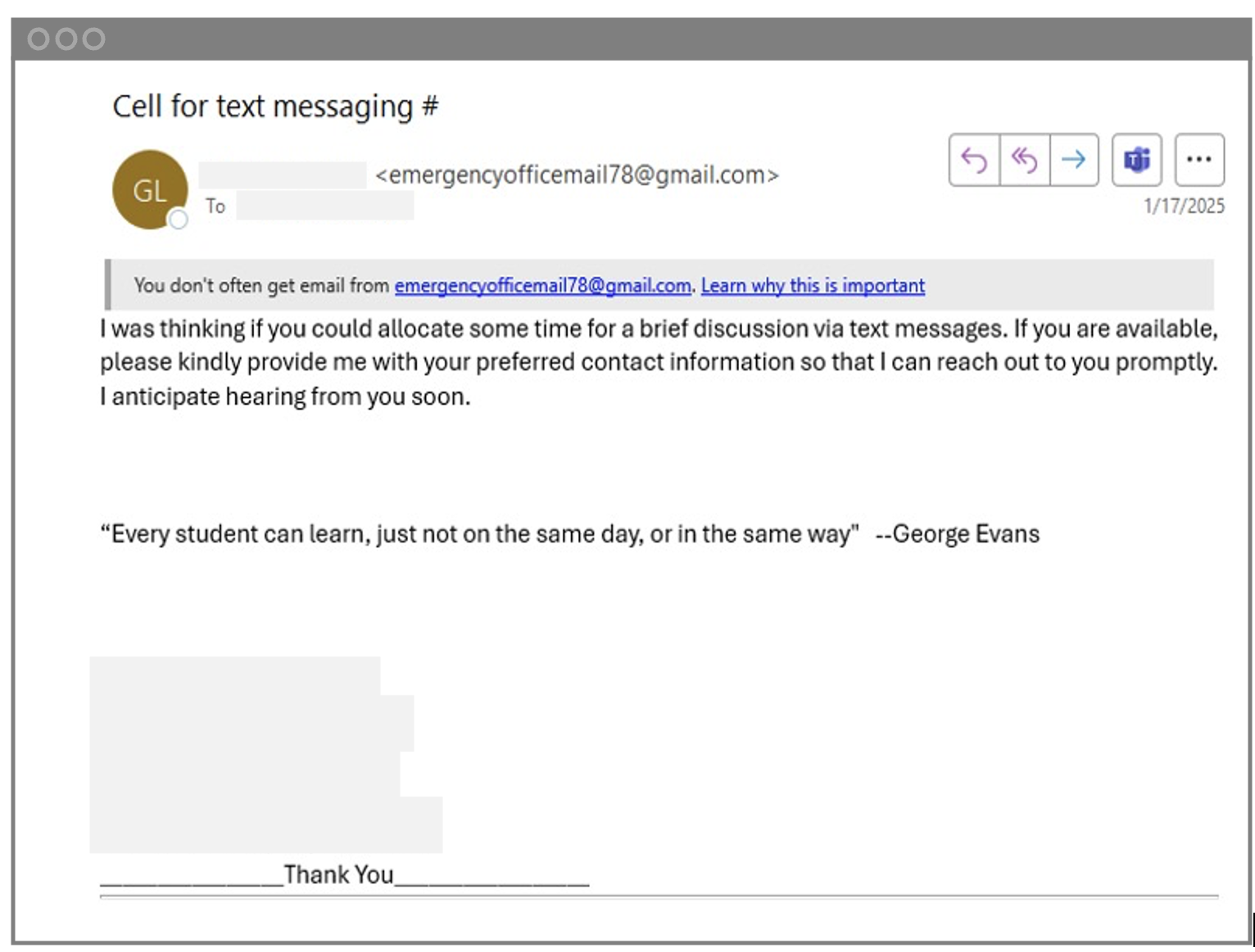

1) Adescamento della vittima. Il criminale informatico ha creato un messaggio all’apparenza innocuo, cercando di convincere il destinatario a fornire il suo numero di telefono. Gli ha poi suggerito che sarebbe stato più semplice e veloce proseguire tramite SMS la conversazione iniziata via email.

Email di phishing utilizzata dal criminale informatico

2) Proseguimento della conversazione tramite SMS. Una volta che un criminale informatico prosegue tramite SMS la conversazione iniziata via email, può convincere gli utenti a eseguire diverse azioni pericolose: fare clic su un URL dannoso, visitare un sito web fasullo dove inserire le loro credenziali di accesso, compilare moduli che raccolgono informazioni personali o eseguire azioni che rivelano informazioni aziendali sensibili, ecc.

I criminali informatici sanno che i canali digitali come le piattaforme di messaggistica, gli strumenti di collaborazione e gli SMS sono intrinsecamente meno sicuri e non sono sempre monitorati dai team del centro delle operazioni di sicurezza (SOC). Di conseguenza, questi tipi di attacchi possono diventare un problema serio per le aziende.

Rilevamento: come ha identificato l’attacco Proofpoint?

Proofpoint offre una soluzione completa incentrata sulle persone che protegge le aziende da un’ampia gamma di attacchi. Proofpoint Nexus is il nostro stack di rilevamento multilivello, che include analisi di contenuti e reputazione, ricerca di domini fotocopia, sandboxing predittivo, threat intelligence di prim’ordine, modelli linguistici di grandi dimensioni (LLM), analisi comportamentale e semantica e di computer vision. Tutte queste tecnologie collaborano per creare una difesa multilivello in grado rilevare e neutralizzare i messaggi e i payload dannosi nelle minacce altamente sofisticate e in costante evoluzione.

Proofpoint è riuscita a rilevare questo tentativo di phishing, e l'avrebbe bloccato se fosse stata la soluzione in essere. Analizziamo il corpo di un’email, le intestazioni, i payload e qualsiasi URL incorporato. Questo attacco di phishing non ha utilizzato payload dannosi né URL che potessero destare sospetti. Tuttavia, la nostra analisi semantica basata su modelli linguistici di grandi dimensioni (LLM) ha stabilito il reale intento del mittente.

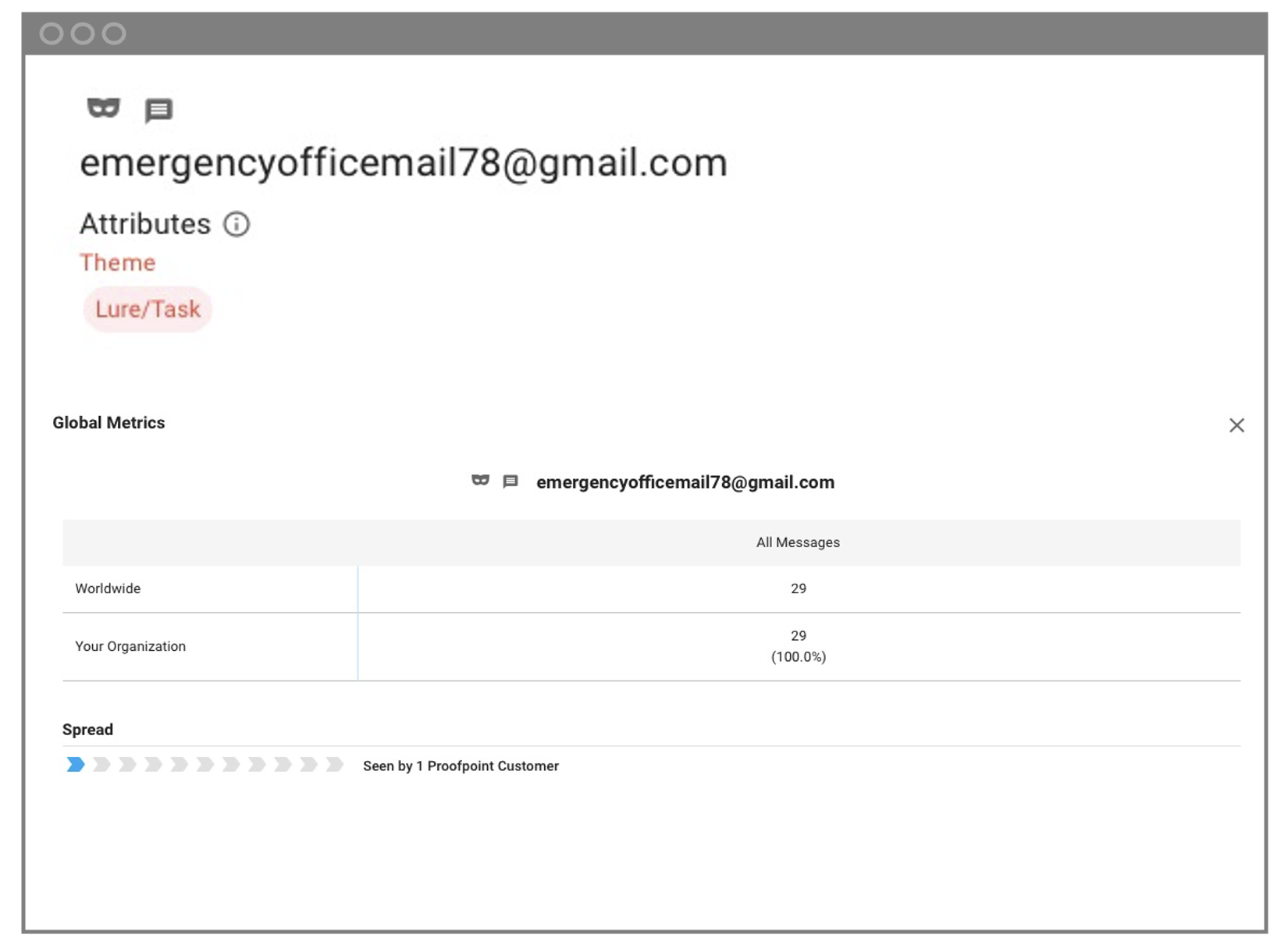

In questo scambio, il mittente cercava di spostare la conversazione al di fuori dell'azienda e lontano dal suo canale di comunicazione email sicuro. Abbiamo stabilito che il mittente non era una persona con cui il collaboratore comunicava abitualmente. Queste informazioni combinate avrebbero segnalato l'email come sospetta e il destinatario sarebbe stato avvisato immediatamente. L’email sarebbe stata categorizzata come “esca” e il team della sicurezza sarebbe stato avvisato.

I motori di rilevamento guidati dall’IA di Proofpoint hanno identificato la minaccia come esca.

I criminali informatici privilegiano gli attacchi di phishing basati su SMS (SMiShing) rispetto a altri tipi di phishing per diversi motivi. In primo luogo, questi attacchi non si limitano a prendere di mira l'email. In base alle ricerche sulle minacce di Proofpoint, negli ultimi tre anni si è verificato un vertiginoso incremento del 2.524% nelle minacce URL consegnate tramite SMiShing. Questa cifra sottolinea l’intensità con cui i criminali informatici iniziano a prendere di mira i canali di comunicazione al di là dell’email.

In secondo luogo, le ricerche condotte mostrano che gli utenti sono più propensi a aprire i link negli SMS. Le percentuali di clic sugli SMS si aggirano tra l’8,9% e il 14,5%. A confronto, le email hanno una percentuale media di clic del 2%.

Questi fattori mostrano perché i criminali informatici iniziano a utilizzare più frequentemente questi tipi di attacchi. Ritengono che prendere di mira gli utenti all’interno di canali digitali meno sicuri, come gli SMS, dia loro una percentuale di successo superiore rispetto agli attacchi veicolati tramite l’email.

Proofpoint è conscia del fatto che il panorama delle minacce si evolve oltre le email. Questo è il motivo per cui estendiamo la protezione contro il phishing a piattaforme di messaggistica, di collaborazione e dei social media. La nostra tecnologia Nexus AI utilizza la nostra avanzata threat intelligence per effettuare l’analisi della reputazione degli URL e bloccare gli URL dannosi nel momento in cui gli utenti fanno clic. Ciò impedisce agli utenti di interagire con siti web e contenuti dannosi, ovunque e in qualsiasi momento.

Applicazione di misure correttive: lezioni apprese

È importante adottare misure proattive per proteggere la tua azienda contro questi tipi di campagne di phishing. Ecco alcuni suggerimenti:

- Adotta l’analisi semantica per il rilevamento. Uno strumento di rilevamento delle minacce basato sull’IA deve essere in grado di identificare e bloccare i payload e gli URL dannosi. Deve poter analizzare il corpo di un’email e comprendere l’intento di fondo del messaggio. In base a tale analisi, l'email può poi essere bloccata in modo proattivo, oppure l’utente può essere avvisato di una possibile minaccia.

- Estendi la protezione contro il phishing oltre le email. I criminali informatici utilizzano i canali digitali come nuovo vettore d'attacco per lanciare attacchi di phishing utilizzando il social engineering e URL dannosi. Estendi la protezione contro il phishing oltre le email per proteggere le tue applicazioni di collaborazione e messaggistica. L’ispezione in tempo reale degli URL al momento del clic impedisce agli URL dannosi di raccogliere credenziali di accesso o diffondere malware nella tua azienda.

- Rafforza la formazione sulla sicurezza informatica dei collaboratori. Sessioni di formazione regolari possono aiutare a cambiare il comportamento dei collaboratori nel tempo, rendendoli più attenti e proattivi. Gli utenti devono imparare a riconoscere i tentativi di phishing e a diffidare dei messaggi non richiesti su qualsiasi canale digitale. La formazione dovrebbe anche sottolineare l’importanza di analizzare i dettagli delle email e identificare quando c’è l’intento di spostare le conversazioni su altri canali come SMS, Microsoft Teams o Slack.

Proofpoint offre una protezione incentrata sulle persone

Il forte aumento di attacchi di phishing sofisticati è un promemoria di quanto sia dinamico il panorama delle minacce. I criminali informatici sanno che le persone utilizzano diversi canali per comunicare e collaborare, come Microsoft Teams, Slack e gli SMS. I criminali informatici trovano nuovi modi per oltrepassare le difese aziendali prendendo di mira gli utenti su questi canali digitali generalmente meno sicuri e non monitorati. Per questo motivo devi essere proattivo in materia di sicurezza.

Sebbene l’email rimanga il principale vettore delle minacce, i criminali informatici ora sfruttano anche le piattaforme di messaggistica, gli strumenti di collaborazione, le applicazioni cloud e i servizi di condivisione di file. Proofpoint Prime Threat Protection offre una soluzione completa di difesa contro queste minacce esistenti e emergenti incentrate sulle persone.

Per saperne di più su Proofpoint Prime Threat Protection, scarica la nostra panoramica sulla soluzione.

Leggi la nostra serie “La neutralizzazione degli attacchi informatici del mese”

Per saperne di più su come Proofpoint blocca gli attacchi avanzati, leggi gli altri articoli di questa serie:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Bloccare gli attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali che prende di mira i dati sulla posizione dell’utente (agosto 2024)

- Prevenzione delle truffe di furto d’identità dei fornitori (settembre 2024)

- Quando il malware SocGholish attacca il settore della sanità (ottobre 2024)

- Prevenzione della violazione dell’email dei fornitori nel settore pubblico (novembre 2024)

- Come Proofpoint ha bloccato un attacco di phishing Dropbox (dicembre 2024)

- Un fornitore di energia elettrica sull’orlo del fallimento a causa di un attacco di phishing tramite firma elettronica (gennaio 2025)

- Phishing delle credenziali d’accesso che prende di mira la sicurezza dei servizi finanziari (febbraio 2025)

- Come i criminali informatici ingannano le vittime con criptovalute gratuite per rubargli credenziali d’accesso e denaro (aprile 2025)