Moderne Arbeitsplätze setzen heute nicht mehr nur auf E-Mails. Und Angreifer nutzen mittlerweile auch Collaboration-Tools, Lieferantenbeziehungen und Vertrauensbeziehungen aus, um Schutzmaßnahmen zu umgehen und Konten zu kompromittieren. In dieser fünfteiligen Blog-Reihe möchten wir das Bewusstsein über die sich wandelnden Angriffstaktiken schärfen und Ihnen unseren ganzheitlichen Ansatz für den Schutz Ihrer Anwender vorstellen.

In Teil 1 haben wir untersucht, wie hartnäckige Angreifer die neuen digitalen Arbeitsplätze für ihre Zwecke nutzen. In Teil 2 unserer Blog-Reihe beschäftigen wir uns mit der Frage, warum Plattformen wie Microsoft Teams, Slack und Zoom das neue Ziel für Cyberangriffe sind – und wie Sie sie schützen.

Der neue Schauplatz für Cyberangriffe: Messaging- und Collaboration-Plattformen

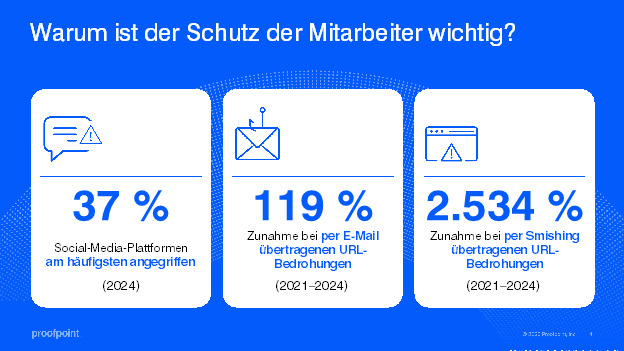

Unternehmen setzen heute auf Messaging- und Collaboration-Tools, um die Produktivität ihrer Mitarbeiter zu steigern und den Informationsaustausch zwischen ihren dezentralen Teams zu verbessern. Doch kaum haben Unternehmen diese Plattformen eingeführt, finden auch Cyberkriminelle Möglichkeiten diese auszunutzen. Bedrohungen beschränken sich längst nicht mehr auf E-Mail und so stehen auch diese Tools im Visier der Angreifer und werden mit Phishing, Malware und Kontoübernahmen attackiert. Der Grund ist ganz einfach: Sie sind der neue Vektor, um Ihre Mitarbeiter zu erreichen.

Um mit neuen Bedrohungen Schritt zu halten, müssen Unternehmen alle Plattformen im gleiche Maß schützen wie ihre E-Mail-Systeme.

Angreifer sind hartnäckig und haben ein klares Ziel vor Augen: Ihre Mitarbeiter.

Wie Angreifer moderne Plattformen ausnutzen und warum sie so anfällig sind

Erstaunlicherweise besitzen die meisten Messaging- und Collaboration-Plattformen keine nativen Sicherheitsfunktionen, die über Phishing eingeschleuste schädliche URLs und andere Angriffe erkennen und blockieren können. Daher führt die Nutzung dieser Plattformen in Unternehmen zu Risiken:

- Messaging-Apps, z. B. Messenger, WhatsApp, Snapchat

- Collaboration-Tools, z. B. Microsoft Teams, Slack, Zoom

- Soziale Netzwerke, z. B. LinkedIn, Instagram, Facebook, X

Cyberkriminelle nutzen diese Plattformen aus und missbrauchen sie als Ausgangspunkt für noch ausgeklügeltere Angriffe. Dabei profitieren sie von typischen Verhaltensweisen von Mitarbeitern:

- Vertrauen in interne Plattformen: Mitarbeiter gehen oft davon aus, dass über Collaboration-Tools eingehende Nachrichten echt sind, wenn sie den Anschein haben, von Kollegen zu stammen. Angreifer machen sich dieses Vertrauen zunutze und geben sich als Vorgesetzte oder IT-Mitarbeiter aus.

- Dringlichkeit beim Instant Messaging: Im Vergleich zu E-Mail verleiten Messaging-Nachrichten zu einer impulsiveren Reaktion. Mitarbeiter sind daher eher geneigt, sofort zu handeln, ohne vorher Links oder Anfragen zu prüfen. Angreifer machen sich diesen Umstand zunutze, um Anwender dazu zu bringen, Anmeldedaten preiszugeben, Zahlungen zu tätigen oder auf schädliche Links zu klicken.

Beispiel für einen Angriff über Microsoft Teams

Nachfolgend haben wir ein reales Beispiel analysiert, bei dem Mitarbeiter über Microsoft Teams Opfer eines Angriffs wurden.

Schritt 1 – Das Ablenkungsmanöver: Bombardierung mit E-Mails

Zunächst wird für Chaos gesorgt. Das Postfach eines Anwenders wird mit Abonnementnachrichten bombardiert, was Verwirrung schafft und ablenkt.

Schritt 2 – Die Täuschung: Falscher IT-Support

Mitten im Chaos schlägt der Bedrohungsakteur zu. Getarnt als IT-Support-Mitarbeiter sendet er eine dringende Mitteilung an das Opfer. Diese enthält eine schädliche URL, über die sich das Problem angeblich beheben lässt.

Eine solche Nachricht könnte wie folgt aussehen:

„Die Sicherheit Ihres Kontos wurde kompromittiert. Klicken Sie hier, um Ihre Anmeldedaten sofort zu überprüfen, damit wir Ihnen keine weiteren Nachrichten zu diesem Problem senden müssen.“

Schritt 3 – Ein Klick zu viel: Die Anmeldedaten werden preisgegeben

In der Annahme, dass die IT-Support-Nachricht echt ist, klickt der Anwender auf den Link und gibt seine Anmeldedaten ein – die in Wirklichkeit beim Angreifer landen.

Schritt 4 – Die Sicherheitsverletzung: Voller Zugriff hergestellt

Jetzt verfügt der Angreifer über vollen Zugriff – und das nicht nur für das Konto des Anwenders, sondern für das gesamte Unternehmen. Das bedeutet ein enormes Risiko für kritische Daten und Systeme.

Schutz für Messaging- und Collaboration-Anwendungen

Nachdem wir anhand eines realen Beispiels gezeigt haben, wie Angreifer Microsoft Teams ausnutzen, zeigen wir Ihnen jetzt, wie Sie Ihre Messaging- und Collaboration-Anwendungen mit Proofpoint Collab Protection schützen können.

Proofpoint Collab Protection erweitert den Phishing-Schutz auf schädliche URLs, die über Messaging-, Collaboration- oder Social-Media-Plattformen verbreitet werden. Mithilfe der branchenweit führenden Proofpoint-Bedrohungsdatenplattform Proofpoint Nexus® überprüft Proofpoint Collab Protection die Reputation von URLs in Echtzeit und blockiert schädliche URLs zum Klickzeitpunkt. Dadurch wird sichergestellt, dass Ihre Anwender überall und jederzeit vor raffinierten Phishing-Angriffen sicher sind.

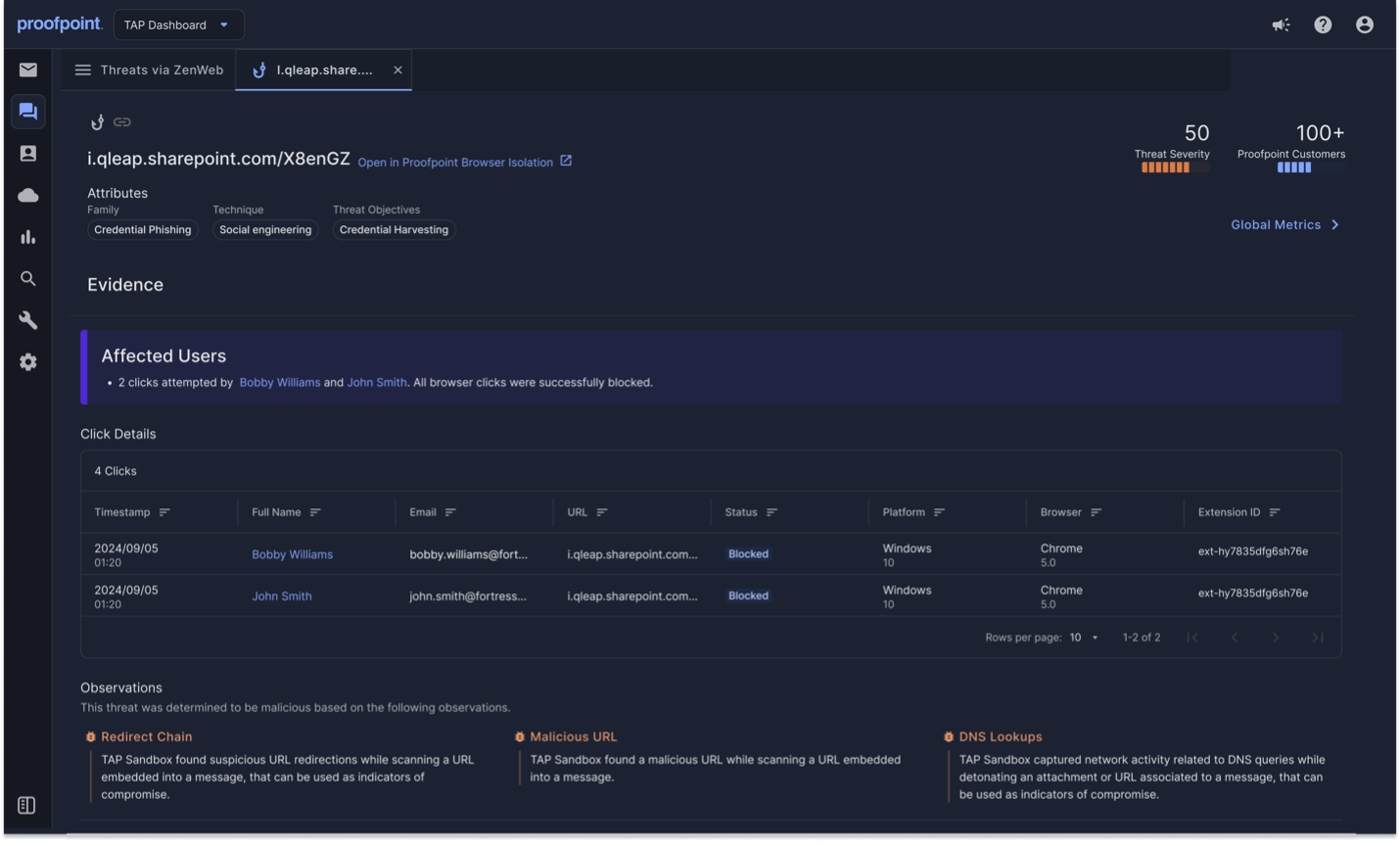

Forensische Analyse von Phishing-Bedrohungen in Proofpoint Collab Protection.

Schutz der Mitarbeiter vor schädlichen URLs

Und so geht Proofpoint Collab Protection dabei vor: Wenn ein Mitarbeiter auf einen verdächtigen Link in einer Messaging- oder Collaboration-Anwendung klickt, prüft Proofpoint Collab Protection automatisch, wie sicher der Link ist. Dazu analysiert die Lösung die Reputation der URL in Echtzeit. Wird die URL als schädlich erkannt, blockiert Proofpoint automatisch den Zugriff darauf und schützt Ihre Anwender auf diese Weise vor schädlichen Websites und Inhalten. Dabei spielt es keine Rolle, ob die URL über einen Desktop oder ein Mobilgerät aufgerufen wird.

Kanalübergreifende Transparenz bei Phishing-Bedrohungen

Proofpoint Collab Protection bietet umfassende Einblicke in Echtzeit. Wenn ein Mitarbeiter auf einen verdächtigen Link in einer Messaging- oder Collaboration-Anwendung klickt, identifiziert die Lösung diese Person automatisch. Außerdem stellt die Proofpoint-Lösung fest, von welchem Gerät (Desktop oder Mobilgerät) die URL gesendet und ob der schädliche Link blockiert wurde.

Darüber hinaus fasst Proofpoint Collab Protection die Sicherheitserkenntnisse für E-Mail-, Messaging- und Collaboration-Anwendungen zusammen. Dank der kanalübergreifenden Transparenz können IT- und Sicherheitsteams Phishing-Bedrohungen schneller verfolgen und zeitnah darauf reagieren – und das für E-Mail, Microsoft Teams, Slack, Zoom und sogar Textnachrichten.

Nachdem Sie nun wissen, wie Sie Ihre Messaging- und Collaboration-Anwendungen mit Proofpoint Collab Protection schützen können, sehen wir uns einige empfohlene Vorgehensweisen an, mit denen sich die Sicherheit dieser Plattformen verbessern lässt.

Empfohlene Vorgehensweisen zur Verbesserung der Sicherheit von Messaging- und Collaboration-Plattformen

Mit der Erweiterung Ihrer Angriffsfläche werden auch die Sicherheitslücken immer größer. Nachfolgend haben wir einige Best Practices für Sie zusammengestellt, die Ihnen dabei helfen, Ihre Messaging- und Collaboration-Plattformen in einer dezentralen digitalen Welt zu schützen:

- Phishing-Schutz, der über E-Mail hinausgeht: Phishing macht vor E-Mail nicht halt – warum sollte Ihr Schutz dann dort aufhören? Damit Ihre Mitarbeiter sicher bleiben, muss der Schutz überall dort gewährleistet sein, wo sie arbeiten. Die Lösung Ihrer Wahl sollte die URL-Reputation in Echtzeit analysieren, denn damit lassen sich schädliche Links in E-Mail-, Messaging- und Collaboration-Anwendungen zum Klickzeitpunkt blockieren. Schützen Sie nicht nur E-Mail, sondern jeden Kanal, den Angreifer ausnutzen.

- Verbesserte Bedrohungs- und Telemetriedaten: Verhindern Sie potenzielle Sicherheitsverletzungen, indem Sie Phishing-Bedrohungen proaktiv erkennen und schädliche URLs identifizieren und blockieren, bevor Anwender darauf klicken. Vergewissern Sie sich, dass Ihre Lösung kontinuierliche globale Updates erhält, damit sie sich in Echtzeit an neue Angriffstaktiken anpassen kann. Dadurch stellen Sie sicher, dass Ihr Unternehmen auch neuen Bedrohungen stets voraus ist. Eine Lösung, die Bedrohungen exakt klassifiziert, reduziert zudem die Anzahl der False Positives, sodass sich Sicherheitsteams auf tatsächlich bestehende Risiken konzentrieren können und nicht unnötig abgelenkt werden.

- Breite Abdeckung von Messaging- und Collaboration-Tools: Sie benötigen umfassenden Schutz mit anwendungsunabhängiger Bereitstellung, damit alle Ihre Messaging- und Collaboration-Plattformen vom ersten Tag an geschützt sind. Der Echtzeitschutz vor Phishing-Bedrohungen sollte nahtlos alle Anwendungen und Geräte abdecken, damit Sie Sicherheitslücken ohne komplexe Integrationen schließen können. Dieser Ansatz beschleunigt die Bereitstellung, reduziert den IT-Aufwand und sorgt für umfassenden Bedrohungsschutz, ohne dabei die Produktivität Ihrer Mitarbeiter zu beeinträchtigen.

- Kanalübergreifende Transparenz von Bedrohungen: Phishing-Angriffe sind nicht auf einen bestimmten Ort begrenzt – Ihre Transparenz sollte es daher auch nicht sein. Mit erweiterten Aktivitätsberichten zu Phishing-Bedrohungen für alle digitalen Kanäle verfügen Sie über eine Echtzeitansicht der Angriffe gegen Ihr Unternehmen. Dank der zügigen Untersuchung dieser Bedrohungen können Sie schneller und effektiver darauf reagieren. Und wenn Sie Phishing-Bedrohungen immer und überall einen Schritt voraus sind, reduzieren Sie Risiken und verbessern den Schutz von Mitarbeitern und Unternehmen.

- Schutz jederzeit und überall: Phishing-Bedrohungen richten sich nicht nach den Geschäftszeiten – das sollte auch für den Schutz Ihrer Collaboration-Tools gelten. Mit Echtzeitschutz vor Phishing-Bedrohungen sind Ihre Mitarbeiter überall sicher – im Büro, zu Hause und unterwegs. Und dank nahtloser Sicherheit auf allen Desktops und Mobilgeräten sind sie auch jederzeit und überall vor neuen Bedrohungen sicher.

Schutz für Ihre Mitarbeiter mit personenzentrierter Sicherheit

Digitale Arbeitsbereiche wachsen – und Angreifer konzentrieren sich weiterhin auf Ihre Anwender. E-Mail ist zwar nach wie vor der häufigste Angriffsvektor, doch Cyberkriminelle setzen immer häufiger auch auf andere Kanäle wie Messaging-Plattformen, Collaboration-Tools, Cloud-Anwendungen und File-Sharing-Dienste. Diese Situation hat dazu geführt, dass viele Unternehmen isolierte Einzellösungen einsetzen, die hohe Lizenz- und Betriebskosten verursachen und die Zahl der Sicherheitslücken erhöhen. Hier kann Proofpoint erhebliche Vorteile bieten.

Proofpoint Prime Threat Protection ist eine umfassende Lösung, die Schutz vor allen personenzentrierten Bedrohungen bietet – ganz gleich ob es sich um bestehende oder zukünftige Gefahren handelt. Das breite Spektrum von Sicherheitsfunktionen ermöglicht mit folgenden Features maximale Bedrohungsprävention:

- Zuverlässige Bedrohungserkennung: Bietet Schutz vor verschiedensten Bedrohungen.

- KI-gestützter Kontenschutz: Schützt vor Kontoübernahmen und kompromittierten Lieferantenkonten.

- Risikobasierte gezielte Schulungen: Bereiten Mitarbeiter darauf vor, bei Bedrohungen richtige Entscheidungen zu treffen.

- Plattformübergreifender Phishing-Schutz: Blockiert schädliche Links auf mehreren Plattformen.

- Schutz vor Nachahmern: Schützt die Reputation Ihrer Marke vor Missbrauch.

- Management personenbezogener Risiken: Identifiziert besonders gefährdete Anwender und automatisiert die Anwendung adaptiver Sicherheitskontrollen.

Mit Proofpoint Prime können Sie Ihre Mitarbeiter und Ihr Unternehmen besser schützen, da durch hochpräzise Bedrohungserkennung die Überlastung durch zu viele Warnmeldungen vermieden werden und die Effizienz durch detaillierte Risikoeinblicke und automatisierte Sicherheitsabläufe verbessert wird. In Kombination mit vorkonfigurierten Integrationen und gemeinsam genutzten Bedrohungsdaten sind Ihre IT- und Sicherheitsteams in der Lage, Bereitstellungen zu beschleunigen und gleichzeitig Kosten zu senken, da auf fragmentierte Einzellösungen verzichtet werden kann.

Weitere Informationen zu Proofpoint Prime erhalten Sie hier.

Bleiben Sie dran

In unserem nächsten Blog-Beitrag beschäftigen wir uns mit den Risiken, die von Nachahmung und Domain-Spoofing ausgehen, und wie Sie sich vor diesen Bedrohungen schützen.