In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren E-Mail-Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen zu schützen.

Kryptowährungen haben sich in den letzten Jahren von einem Nischenprodukt zu einem etablierten Finanzökosystem entwickelt, was jedoch mit einigen Tücken verbunden ist. Die Verlockungen von digitalem Reichtum haben auch Cyberkriminelle auf den Plan gerufen, die mit ausgeklügelten Betrugsmaschen auf Beutezug gehen. Im Jahr 2023 sind auf illegalen Kryptoadressen mindestens 46,1 Milliarden US-Dollar eingegangen, ein Jahr zuvor waren es noch 24,2 Milliarden US-Dollar. Dies macht deutlich, wie rasant sich Straftaten in Verbindung mit Kryptowährungen verbreiten.

Die scheinbare Anonymität und der dezentrale Charakter von Kryptowährungen machen diese für Bedrohungsakteure besonders attraktiv, da sich dank dieser Eigenschaften bereits existierende, bereits für Phishing genutzte Angriffsmuster problemlos auch auf Kryptobetrug übertragen lassen.

Mithilfe von Automatisierung, Täuschung und ausgeklügelten Verschleierungstechniken ziehen Cyberkriminelle ahnungslosen Zielpersonen Beträge in Millionenhöhe aus der Tasche. In diesem Blog-Beitrag werfen wir einen Blick auf eine solche Kryptobetrugskampagne und erläutern, wie sie funktioniert.

Das Szenario

Im Januar 2025 konnten Forscher von Proofpoint eine weit verbreitete Kampagne für Anmeldedaten-Phishing identifizieren, die insbesondere die Anhänger von Kryptowährungen, aber auch andere ahnungslose Anwender im Visier hatte. Bei dem Angriff wurde ein Bitcoin-Köder ausgelegt und behauptet, für die Empfänger lägen noch nicht abgerufene Kryptogewinne aus einem automatisierten Mining-Dienst vor. Die Empfänger der E-Mails wurden zum sofortigen Handeln aufgerufen, da anderenfalls das Kapital verfallen würde. Damit sollte bei den Opfern ein Gefühl der Dringlichkeit geweckt werden, um sie zum Klicken auf schädliche Links zu motivieren.

Proofpoint erkannte die Bedrohung nicht nur in den Daten seiner eigenen Kunden, sondern im Rahmen unserer Proofpoint-Risikoanalysen für E-Mail-Sicherheit auch hinter den Schutzmaßnahmen von fünf anderen führenden Anbietern aus dem Gartner Magic Quadrant für E-Mail-Sicherheitsplattformen. Dies unterstreicht die Raffinesse des Angriffs und belegt zudem, wie effektiv unsere hochentwickelten Erkennungsfunktionen Bedrohungen identifizieren, die versuchen, herkömmliche Sicherheitstools zu umgehen.

Die Bedrohung: Wie lief der Angriff ab?

Nachfolgend werfen wir einen Blick auf den Ablauf des Angriffs:

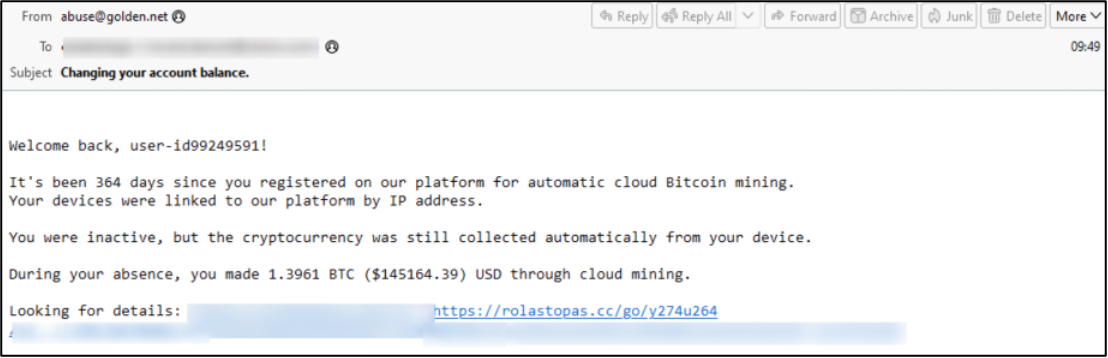

1. Angreifer legen den Köder aus: Die Angreifer erstellten eine Reihe gefälschter E-Mails, die sich eng an echten Benachrichtigungen eines Krypto-Mining-Dienstes orientierten. In den Nachrichten wurde behauptet, die Empfänger hätten über automatisiertes Cloud-Mining einen beträchtlichen Bitcoin-Gewinn erwirtschaftet. Die Opfer wurden aufgefordert, umgehend aktiv zu werden und das Geld abzubuchen, bevor das Konto dauerhaft gesperrt werden würde.

Ein von Bedrohungsakteuren verwendeter Phishing-Köder.

Um die Glaubwürdigkeit der E-Mails zu steigern, personalisierten die Angreifer diese mit einer erfundenen Benutzer-ID und Verweisen auf eine IP-Adresse, die angeblich mit den Geräten des Opfers verknüpft war. Zusätzlich enthielten die Nachrichten einen direkten Link zu einer Abbuchungsseite. Die wahre Zieladresse wurde durch URL-Shortener und mehrere Umleitungen verschleiert.

Ziel der Angreifer war es, eine gewisse Eile und Aufregung bei den Opfern auszulösen, damit sie keinen Verdacht schöpfen und ohne groß nachzudenken schließlich ihre Anmeldedaten preisgeben würden.

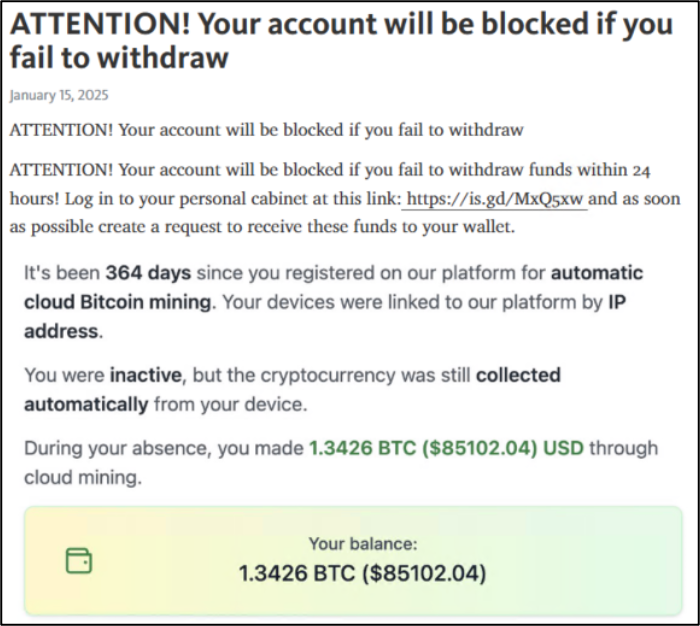

Ein weiterer von den Bedrohungsakteuren verwendeter Köder.

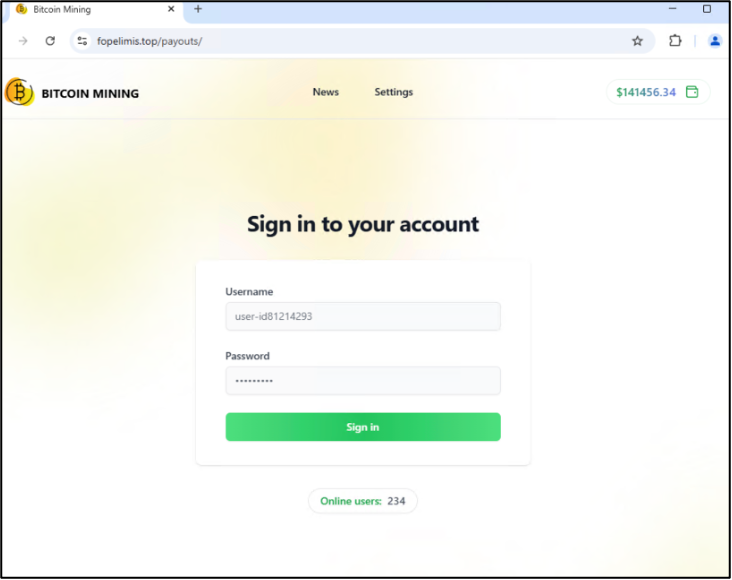

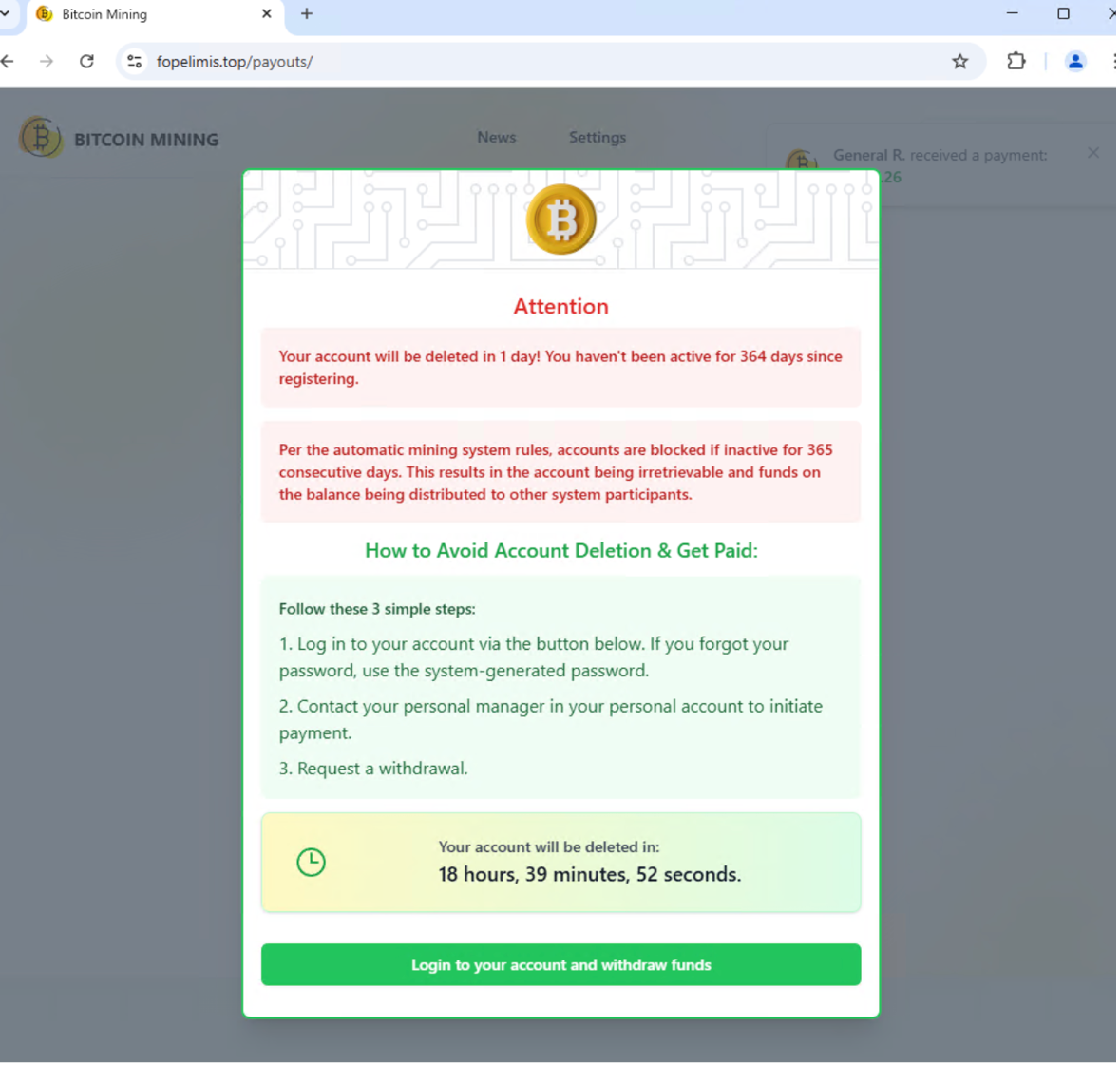

2. Opfer schluckt den Köder: Sobald der Empfänger auf den Link klickte, wurde er über eine ganze Serie verschleierter URLs auf die gefälschte Anmeldeseite eines Krypto-Mining-Portals weitergeleitet. Diese war von der echter Krypto-Plattformen kaum zu unterscheiden und enthielt neben Branding und Kontodetails auch interaktive Elemente, die das Opfer von der Echtheit der Seite überzeugen sollten.

Gefälschte Seite eines Krypto-Mining-Portals, die der legitimer Plattformen nachempfunden ist.

Um ihre Bitcoins „abzurufen“, sollten sich die Anwender mit ihren Anmeldedaten einloggen. Diese wurden jedoch sofort von den Angreifern abgegriffen. Anschließend wurde das Opfer durch einen gefälschten Abbuchungsprozess geführt und aufgefordert, eine kleinere „Transfergebühr“ zu entrichten, um auf das Guthaben zugreifen zu können.

Dieser Schritt erfüllte zwei Zwecke:

- Der Angreifer konnte zum einen überprüfen, ob das Opfer bereit war, finanzielle Transaktionen durchzuführen, wodurch es sich als lohnendes Ziel bestätigen würde.

- Zum anderen wurde das Opfer dazu gebracht, freiwillig Geld zu überweisen, wovon der Angreifer zusätzlich profitierte.

Bis das Opfer den Betrug erkannte, waren die Anmeldedaten längst exfiltriert und das Guthaben abgebucht, sofern mit dem Konto ein Bitcoin-Wallet verknüpft war.

Eine gefälschte Anmeldeseite.

3. Anmeldedaten und Guthaben werden exfiltriert: Nach dem Diebstahl wurden die Anmeldedaten des Opfers entweder

- dazu verwendet, die echten Kryptowährungskonten abzuräumen, oder

- im Dark Web verkauft, um sie anderen Cyberkriminellen für weitere betrügerische Machenschaften zur Verfügung zu stellen.

Um der Aufdeckung zu entgehen, wurde die vom Angreifer betriebene Domain zum Hosten des gefälschten Krypto-Mining-Portals meist innerhalb weniger Stunden oder Tage wieder aufgelöst. Die gestohlenen Bitcoins wurden sofort über verschiedene Mixer-Dienste gewaschen oder über mehrere Wallets transferiert, um den Transaktionspfad zu verwischen. Dadurch wurde es den Opfern nahezu unmöglich gemacht, ihr Geld zurückzubekommen.

4. Der Angriff wird erweitert: Diese Kampagne richtete sich gegen tausende Empfänger (wovon mehr als 1.000 Kunden von Proofpoint waren). Ziel waren die Anhänger von Kryptowährungen sowie Personen, die womöglich in der Vergangenheit schon einmal mit Krypto-Mining-Plattformen interagiert hatten. Vermutlich nutzten die Angreifer automatisierte Phishing-Kits, um die E-Mails zu generieren und zu verteilen. Dadurch stellten sie die Konsistenz aufeinander folgender Nachrichten sicher. Außerdem bedurfte es nur leichter Abwandlungen, um der Erkennung zu entgehen.

Die Phishing-E-Mails waren in einem dringlichen und manipulativen Ton verfasst, mit dem die Empfänger zu sofortigem Handeln bewegt werden sollten. Die Betreffzeilen lauteten so oder ähnlich:

- „Sofortiges Handeln erforderlich: Ihr Guthaben von 1,39 BTC verfällt in Kürze!“

- „DRINGEND: Ihr Kryptoguthaben ist in Gefahr – schnell umbuchen!“

- „Letzte Erinnerung: Ihr BTC-Gewinn verfällt in 24 Stunden!“

Jede der Varianten der Nachricht verstärkte ein Gefühl der Angst und Aufregung, was wiederum die Chancen erhöhte, dass die Opfer tatsächlich auf den Phishing-Link klickten. Da die E-Mails von willkürlichen Absenderadressen und Domains gesendet wurden, war es für Sicherheitsfilter schwieriger, sie im Vorfeld zu blockieren. Zusätzlich nutzten die Angreifer URL-Shortener und mehrere Umleitungen, um automatisierten Erkennungsmechanismen zu entgehen.

Nachricht mit dringlichem und manipulativen Ton.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Wir setzen in unserer Proofpoint Nexus-Plattform eine Vielzahl von Technologien zur Bedrohungserkennung ein. KI ist dabei eine tragende Säule. Unser multimodaler Ansatz vereint semantische und verhaltensbasierte KI-Analysen, Machine Learning-Methoden (ML) sowie von Forschern kuratierte Bedrohungsdaten. Kombiniert bieten diese Technologien mehrschichtigen Schutz, der schädliche Nachrichten und Inhalte in hochentwickelten und dynamischen Bedrohungen zuverlässig erkennen und abwehren kann.

Darstellung einer Phishing-Kampagne im Dashboard von Proofpoint Targeted Attack Protection (TAP).

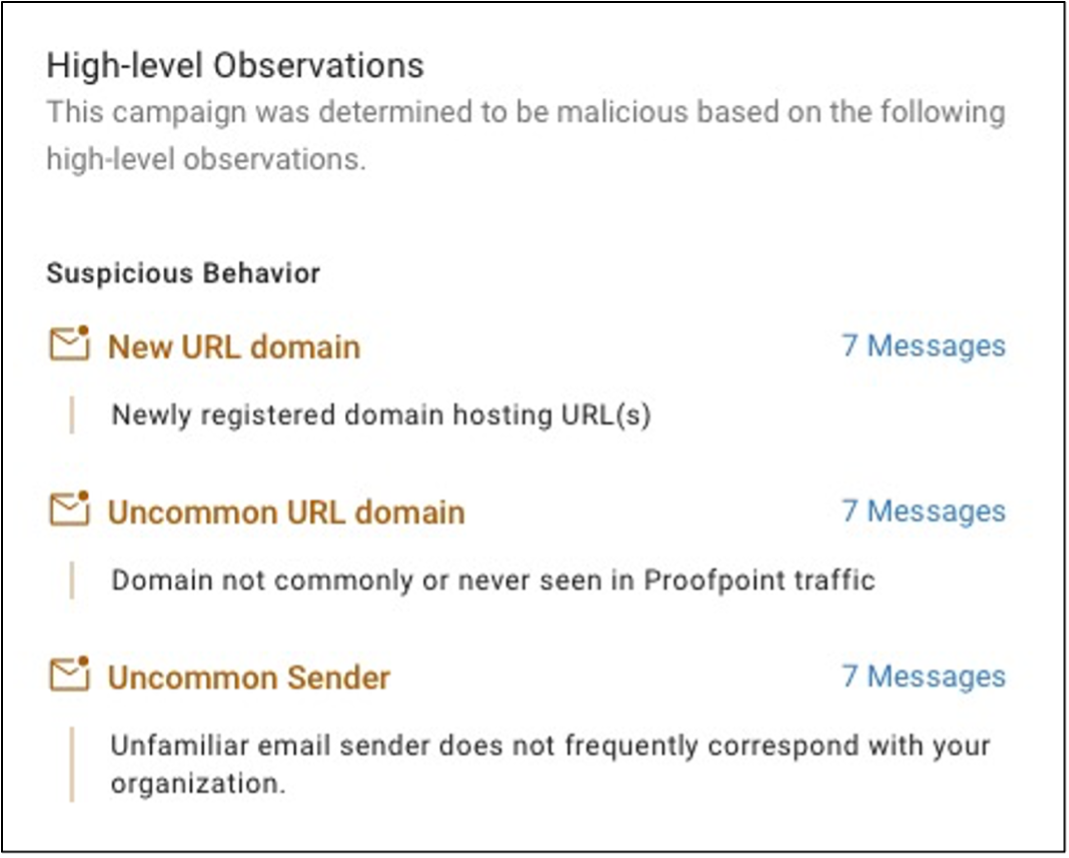

Diese Kampagne wurde aufgrund der folgenden Feststellungen von Proofpoint Nexus als schädlich identifiziert:

- Verdächtiges Verhalten: Die E-Mails stammten von ungewöhnlichen Absendern und enthielten Links, die zu kürzlich registrierten Domains führten. Beide Umstände stärkten die Vermutung, dass es sich bei den E-Mails um Phishing-Versuche handelte.

- Neue URL-Domains: Die Phishing-URLs wurden auf erst kürzlich registrierten Domains gehostet – eine gängige Taktik unter Cyberkriminellen, um der Erkennung durch Sicherheitssysteme zu entgehen.

- Ungewöhnliche URL-Domains: Die bei dem Angriff verwendeten Domains tauchten nur selten im Proofpoint-Datenverkehr auf, was die Vermutung einer böswilligen Absicht weiter verstärkte.

- Ungewöhnlicher Absender: Die Absender der E-Mails waren unbekannt und kommunizierten nicht regelmäßig mit den Zielunternehmen, was den Verdacht ebenfalls erhärtete.

- Von KI ermittelte Absicht: Die Ergebnisse der semantischen Analyse, die Struktur und die kontextbezogenen Indikatoren, die in der Regel mit Phishing-Kampagnen in Verbindung gebracht werden, waren für das Proofpoint Nexus Language Model (LM)-Modul ausschlaggebend, um die Täuschungsabsicht der E-Mails festzustellen. Das KI-Modell wertete die E-Mails daher als Versuche, Anmeldedaten zu erfassen und finanzielle Mittel zu entwenden.

- Verdächtige Anfragen: Die Phishing-Seite verlangte die Eingabe von Anmeldedaten und forderte den Anwender zur Bezahlung einer „Transfergebühr“ auf, um Zugriff auf sein vermeintliches Bitcoin-Guthaben zu erhalten. Dieser mehrstufige Betrugsversuch deckt sich mit bekannten Taktiken, die üblicherweise bei Finanzbetrug durch Phishing zum Einsatz kommen.

Diese Kampagne wurde zwischen 5. Januar und 9. Februar 2025 an mehr als 5.400 Kunden gesendet. An unsere Anwender wurde jedoch keine einzige Nachricht zugestellt – sie wurden alle von Proofpoint erkannt und blockiert.

Zusammenfassung der von Proofpoint erkannten Indikatoren, die zur Erkennung der Kampagne führten.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Sie müssen proaktive Maßnahmen ergreifen, um sich gegen diese Art von Phishing-Kampagnen zu schützen. Hier einige Tipps:

- Klären Sie Anwender über Betrugsmaschen auf, die unverhofft Geld versprechen. Anwender sollten wissen, wie häufig diese Art von Köder ausgelegt wird und dass bei unerwarteten Nachrichten Skepsis geboten ist, v. a. wenn sie URL-Shortener und mehrere Umleitungen nutzen. Security-Awareness-Schulungen können dazu beitragen, das Anwenderverhalten allmählich zu ändern und Mitarbeiter zu wachsamen und proaktiven Wächtern zu machen.

- Unterstützen Sie Anwender dabei, Angriffsmuster zu erkennen. Schulen Sie Ihre Anwender darin, für Phishing-Angriffe typische Taktiken, Techniken und Prozeduren (TTPs) zu erkennen. Dazu gehören beispielsweise Landing Pages, die auf kostenlosen Cloud-Plattformen gehostet werden, gefälschte Domains und knappe Fristen für die Durchführung dringender Aktionen.

- Ermutigen Sie die Anwender, verdächtige Nachrichten zu melden und zu blockieren. Schulen Sie Ihre Anwender darin, verdächtige Aktivitäten dem zuständigen Sicherheitsteam zu melden. Klären Sie sie darüber auf, dass es wichtig ist, die Absender von Phishing-E-Mails zu blockieren und entsprechende Nachrichten umgehend zu löschen.

- Blockieren Sie Top-Level Domains (TDLs). Manche TLDs stehen besonders oft mit schädlichen Aktivitäten in Verbindung. Blockieren Sie daher Domains wie .cc oder .top am Netzwerkrand, es sei denn, Sie benötigen sie für reguläre geschäftliche Zwecke.

Proofpoint bietet personenzentrierten Schutz

Genau wie die Kryptowährungslandschaft entwickeln sich auch die Taktiken von Cyberkriminellen kontinuierlich weiter. Für einen wirksamen Schutz Ihrer digitalen Ressourcen vor raffinierten Betrugskampagnen kommt es darauf an, stets auf dem Laufenden zu bleiben und robuste Sicherheitsvorkehrungen zu treffen.

Cyberangreifer haben es auf Ihre Mitarbeiter abgesehen. Deshalb hat Proofpoint es sich zur Aufgabe gemacht, zuverlässigen personenzentrierten Schutz zu bieten. Mit unserem Fokus auf den Faktor Mensch sorgen wir dafür, dass unsere umfassenden Lösungen Mitarbeiter und Unternehmen vor bestehenden und neuen Bedrohungen schützen. Dieser Anspruch leitet uns bei allem, was wir tun – sei es die Erfassung erweiterter Bedrohungsdaten, die Schulung von Anwendern oder die Entwicklung adaptiver Sicherheitsmaßnahmen.

Weitere Informationen zu Proofpoint Threat Protection erhalten Sie auf unserer Webseite oder in unserer Kurzvorstellung.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)

- Proofpoint stoppt Vendor Email Compromise im öffentlichen Sektor (November 2024)

- So konnte Proofpoint eine Dropbox-Phishing-Kampagne stoppen (Dezember 2024)

- Phishing mit digitalen Signaturen verursacht fast Katastrophe bei Energieversorger (Januar 2025)