Diese zweiteilige Blog-Reihe befasst sich mit den neuesten Innovationen von Proofpoint Prime Threat Protection, die Sicherheitsteams mit erweiterten Schutzmaßnahmen und vereinfachten Abläufen dabei helfen, die aktuellen Herausforderungen im Bereich personenzentrierter Cybersicherheit zu bewältigen.

Mit dem Wachstum der digitalen Arbeitsbereiche nehmen die personenbezogenen Bedrohungen exponentiell zu, mit denen sich CISOs und Sicherheitsunternehmen auseinandersetzen müssen. Angreifer nehmen heute mehrere Plattformen gleichzeitig ins Visier, wodurch die Untersuchung von Bedrohungen, die Identifizierung von Anwendern mit hohem Risiko und die Durchsetzung von Sicherheitskontrollen erschwert wird. Häufig werden mehrere Einzelprodukte eingesetzt, um die Risiken über die verschiedenen Plattformen hinweg zu minimieren. Fragmentierte und isolierte Produkte schaffen Sicherheitslücken, belasten Ressourcen und führen zu ineffizienten Abläufen.

Proofpoint Prime bietet umfassenden Schutz vor kanalübergreifenden, mehrstufigen Angriffen und verbessert die Resilienz der Mitarbeiter im Unternehmen. In diesem Blog-Beitrag stellen wir Ihnen die neuesten Verbesserungen von Proofpoint Prime vor, mit denen Sie Ihre Sicherheitsabläufe vereinfachen und personenbezogene Risiken minimieren können.

Eine einzige Benutzeroberfläche zur Identifizierung und Bewertung personenbezogener Risiken

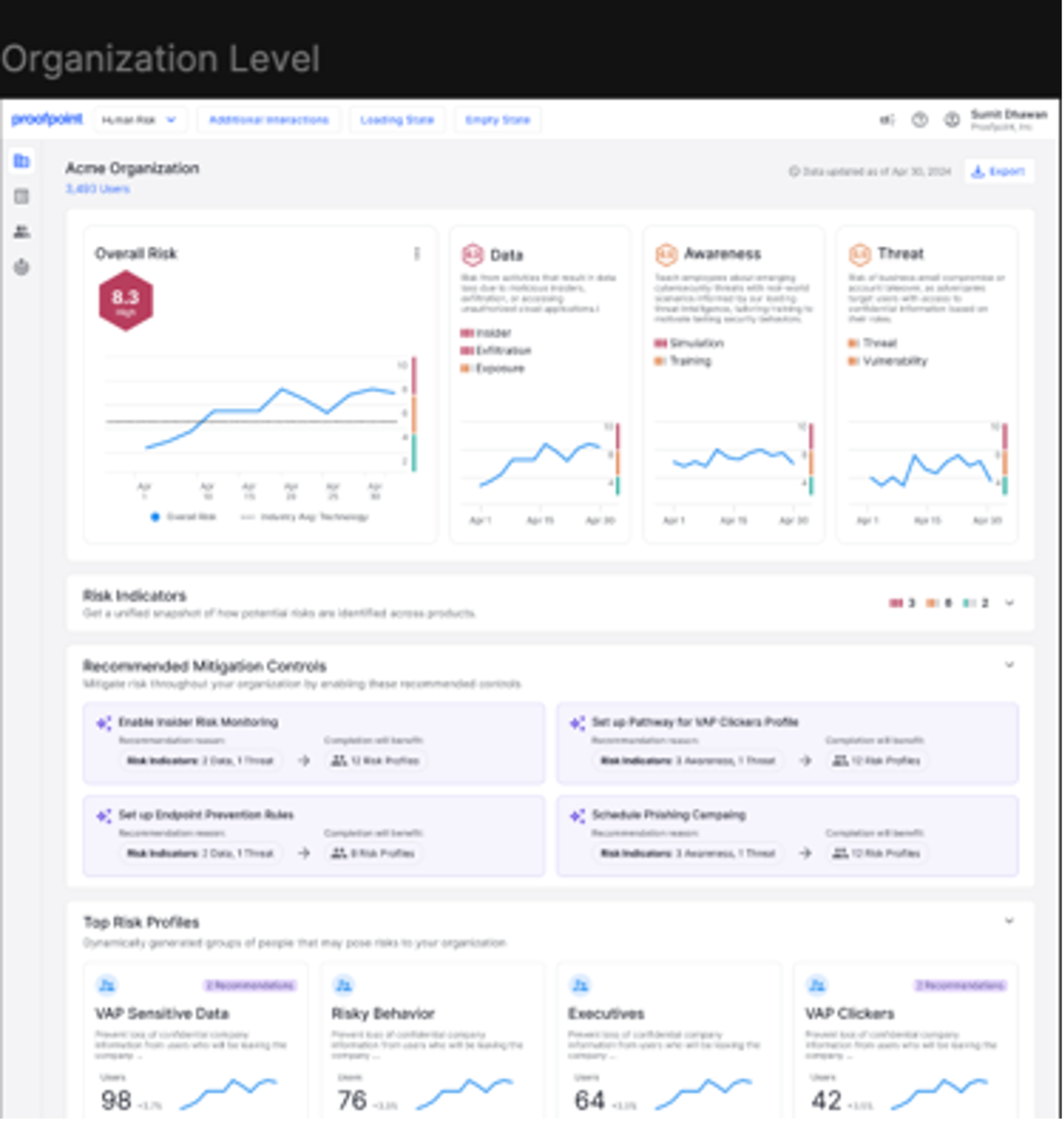

Der neue Human Risk Explorer von Proofpoint Prime analysiert Bedrohungen und menschliche Verhaltensweisen und wandelt diese in entscheidungsrelevante Erkenntnisse um. Darüber hinaus stellt er dem Sicherheitsteam eine zentrale, intuitive Benutzeroberfläche bereit, mit der es personenbezogene Risiken effizient identifizieren, im Blick behalten und minimieren kann.

Dank dem Human Risk Explorer muss das Sicherheitsteam Risiken nicht mehr manuell analysieren, da Signale für personenbezogene Risiken automatisch mit verschiedenen Proofpoint-Sicherheitskontrollen verknüpft werden. KI-gestützte Analysen bieten einen umfassenden Überblick über die Gefährdung von Anwendern, tatsächliche Verhaltensweisen (z. B. falscher Umgang mit vertraulichen Daten oder Klicken auf schädliche Links), Berechtigungen und weitere Details. Dadurch erhalten Sie umfassende, auf Bedrohungsdaten basierende Risikowerte für konkrete Unternehmensbereiche, Abteilungen und Personen.

Proofpoint Human Risk Explorer.

Automatisierte adaptive Sicherheitskontrollen und risikobasierte Schulungen

Proofpoint Human Risk Explorer ermittelt Anwender mit hohem Risiko anhand eines Risikowerts, der personenbezogene Risiken berücksichtigt. Der Wert hilft Analysten, Sicherheitsmaßnahmen zu priorisieren, adaptive Sicherheitskontrollen anzuwenden und besonders gefährdete Personen zusätzlich zu schulen.

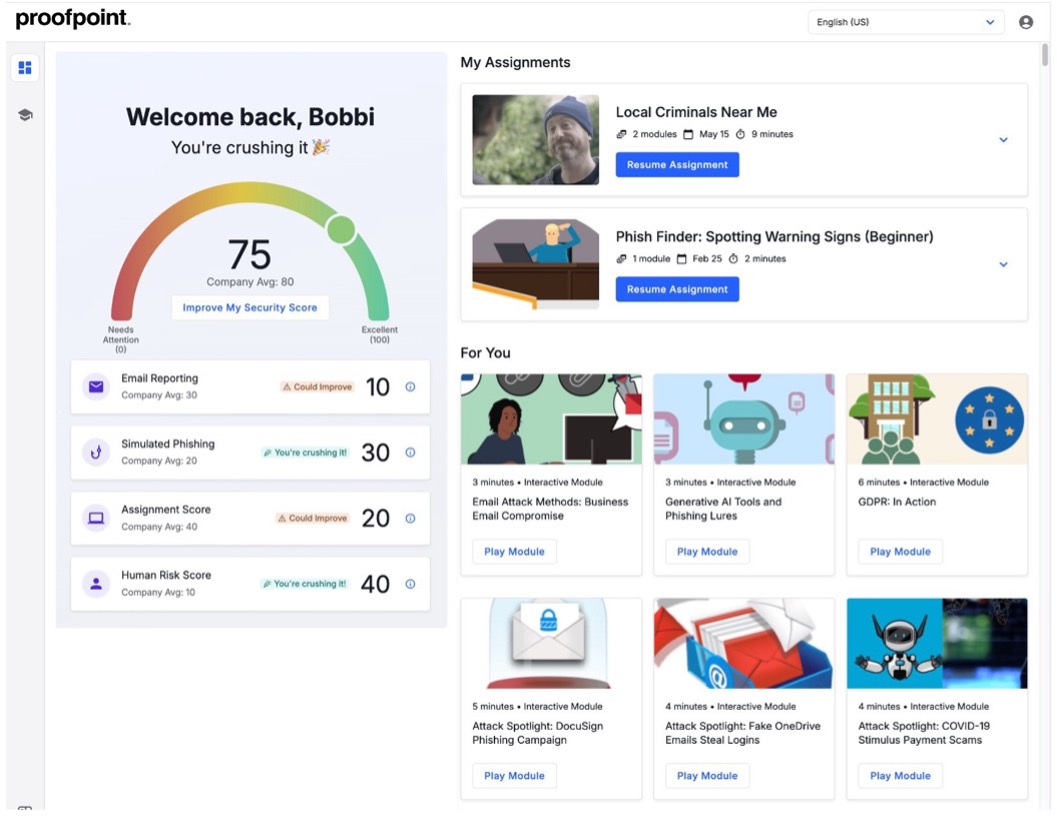

Außerdem können Sicherheitsteams die Anwender gezielt schulen und motivieren und ihnen die Tools zur Verfügung stellen, die sie zur Stärkung der Resilienz gegenüber neuen Bedrohungen benötigen. Die Schulungen können dabei exakt für die jeweilige Rolle, das gezeigte Verhalten und das Risikoprofil der Anwender maßgeschneidert werden.

Durch die automatisierte Bereitstellung adaptiver Lernerfahrungen erhalten Anwender in Echtzeit Interventionsmaßnahmen, die ihnen beim Identifizieren gezielter Bedrohungen und einer angemessenen Reaktion helfen. Außerdem können Analysten besonders gefährdete Anwender über adaptive Gruppen (Adaptive Groups) und die Pfade-Funktion (Pathways) automatisch bestimmten Kampagnen zuweisen. Dies vereinfacht und beschleunigt die Bereitstellung effektiver Lernerfahrungen, die zu besseren Sicherheitsentscheidungen und stärkerer Mitarbeiterresilienz führen.

Ein personalisiertes Learner Dashboard bietet Anwendern Unterstützung und Motivation. Über das Dashboard können sie auf alle absolvierten und zugewiesenen Sicherheitsschulungen zugreifen, ihren persönlichen Risikowert einsehen sowie ihre Ergebnisse bei Schulungsmodulen und Phishing-Tests abrufen.

Personalisiertes Proofpoint Learner Dashboard.

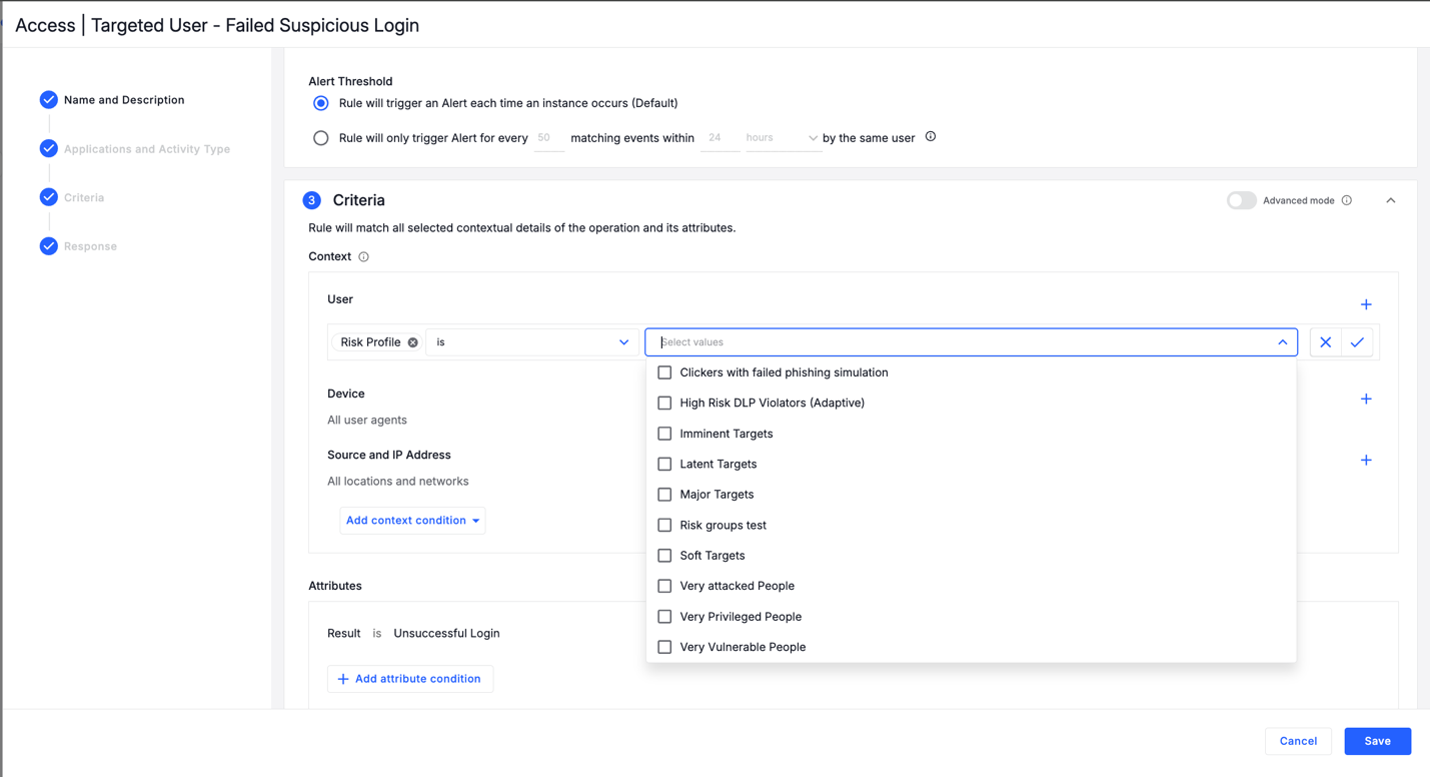

Automatisierte Reaktion auf Kontenkompromittierungen

Bei einer potenziellen Kontenkompromittierung korreliert Proofpoint Human Risk Explorer eine Vielzahl an Informationen über Kontoaktivitäten vor und nach dem Vorfall (z. B. verdächtige Anmeldungen) mit dem Anwenderverhalten sowie mit besonders gefährdeten Anwendergruppen (z. B. Very Attacked People (VAPs)).

Dank der standardmäßigen Integrationen für dynamisch erstellte Risikogruppen können Sicherheitsanalysten gefährdete Anwender priorisieren und sofort Maßnahmen ergreifen. Wenn der Risikowert eines Anwenders eine kritische Grenze erreicht, können geeignete Sicherheitskontrollen wie strengere Regeln zur Behebung von Kontoübernahmen durchgesetzt werden.

Durch die Optimierung der Reaktionsstrategien und die automatisierte Behebung von Bedrohungen wird die Verweildauer von Angreifern deutlich verkürzt. Außerdem können Sicherheitsanalysten effizienter arbeiten und wertvolle Zeit sparen.

Automatisierung adaptiver Sicherheitskontrollen: Anwendung von Behebungsmaßnahmen für Kontoübernahmen bei gefährdeten Anwendern.

Eine zentrale Übersicht zur Verwaltung aller Bedrohungen

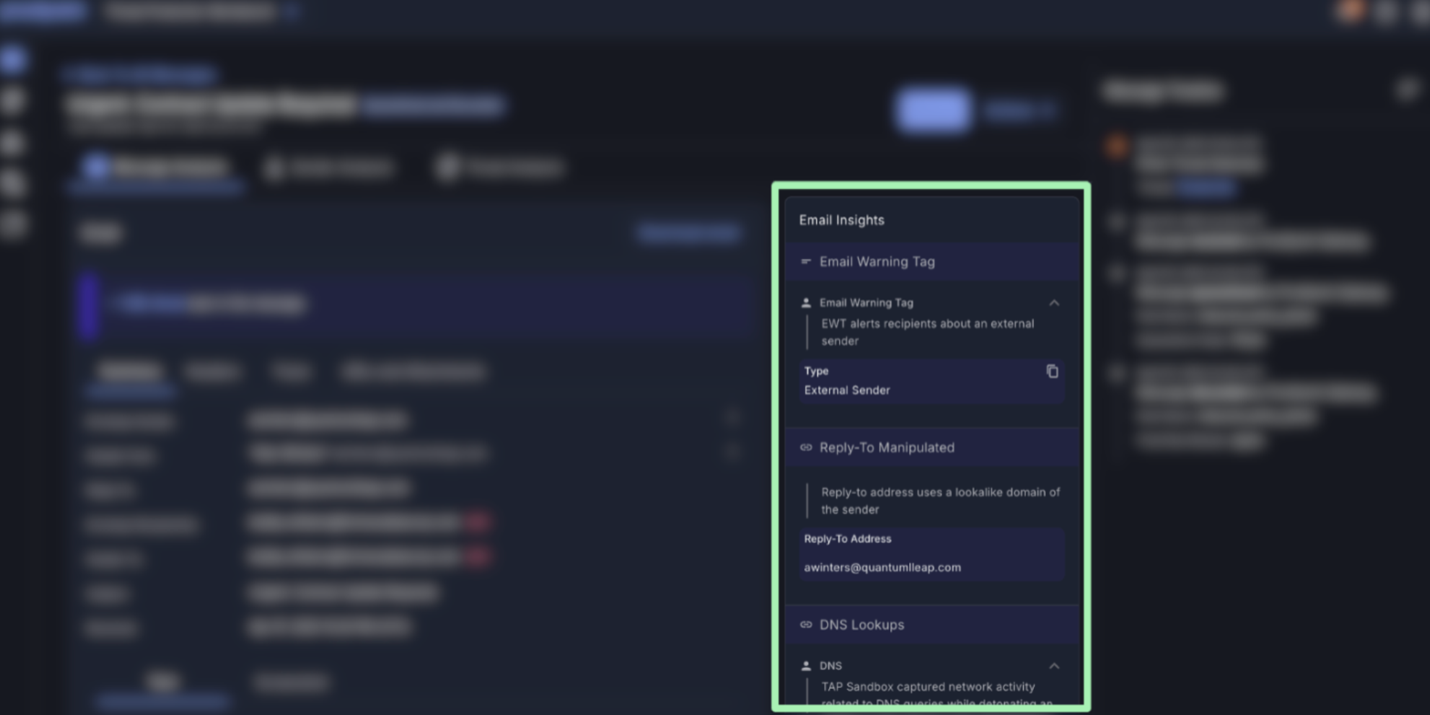

Eine weitere Innovation von Proofpoint Prime ist die Proofpoint Threat Protection Workbench, die einen neuen Ansatz für SOC-Abläufe bietet. Nach der Anmeldung erwartet das Team eine intuitive Benutzeroberfläche, die präzise auf die täglichen Aufgaben zugeschnitten ist. In einer zentralen Übersicht stehen den Analysten alle Ressourcen zur Verfügung, die sie zur Reaktion auf kritische Phishing-Warnmeldungen, zur Bewertung verdächtiger Absender oder zur Untersuchung allgemeiner Bedrohungskampagnen benötigen.

Proofpoint Threat Protection Workbench kombiniert Proofpoint Nexus-Einblicke, Erkennungsfunktionen und standardmäßige Integrationen. Mit ihr können SOC-Teams Bedrohungen schneller identifizieren und beheben und ihre Effizienz deutlich steigern.

Innerhalb der Workbench können detaillierte Forensikdaten direkt abgerufen werden, sodass das Team Bedrohungen zeitnah bewerten und abwehren kann. Analysten können den vollständigen Inhalt einer Nachricht, Sendungsinformationen, Header und Bedrohungsdetails in derselben Übersicht einsehen.

Zudem können sie in die Quarantäne verschobene sowie zugestellte E-Mails abrufen und analysieren (nur in Microsoft 365-Umgebungen), um wichtige Einblicke in Angriffstaktiken zu erhalten. Darüber hinaus ermöglichen angefertigte Screenshots die unkomplizierte und effiziente Bewertung von Phishing-Versuchen und Social-Engineering-Strategien, ohne dass zusätzliche Tools erforderlich sind.

Abrufbare Bedrohungsdaten für Behebungen mit einem Klick

Proofpoint Threat Protection Workbench nutzt Bedrohungsdaten aus Proofpoint Nexus, um Analysten Erkenntnisse zu wichtigen Attributen, zum Schweregrad von Bedrohungen sowie zur Verteilung von Nachrichten innerhalb des Unternehmens bereitzustellen. Aufzeichnungen des Klickverhaltens zeigen Interaktionen mit schädlichen URLs. Und durch die Extraktion von Kompromittierungsindikatoren (IOCs) werden riskante URLs und Anhänge aufgezeigt.

Klare und leicht verständliche Zusammenfassung einer Bedrohung in Proofpoint Threat Protection Workbench, generiert durch die Nexus Generative AI.

Das SOC-Team erhält außerdem Bedrohungszusammenfassungen, die von einer generativen KI erstellt werden. Durch die Zusammenfassungen werden komplexe Bedrohungsdaten in leicht verständliche und verwertbare Erkenntnisse übersetzt, was das Bewerten und Stoppen von Bedrohungen beschleunigt.

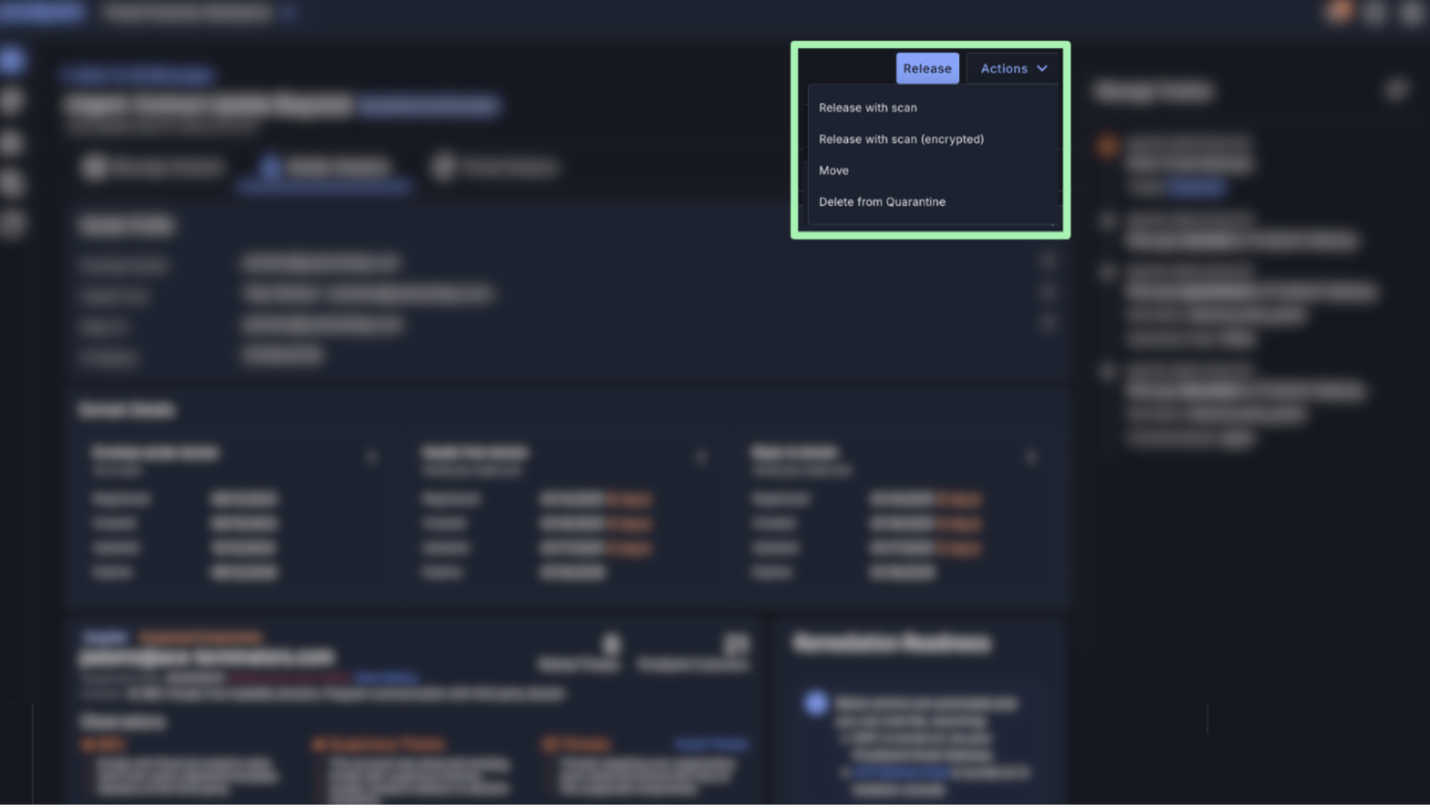

Mit nur einem Klick können Analysten Bedrohungen beheben und so die Zeit zwischen Erkennung und Behebung verkürzen. Zudem können sie Domains und URLs zu Blocklists hinzufügen, damit schädliche E-Mails oder Links keinen Schaden mehr anrichten können.

In der Proofpoint Threat Protection Workbench können Analysten Behebungsmaßnahmen mit einem Klick ausführen.

Haben Sie Schwierigkeiten mit dem Schutz Ihrer digitalen Arbeitsbereiche? Proofpoint kann Ihnen helfen

Die personenzentrierte Sicherheitsplattform von Proofpoint ist die einzige moderne Cybersicherheitsarchitektur, die einen umfassenden und adaptiven Ansatz verfolgt, um die wertvollste Ressource und den größten Risikofaktor Ihres Unternehmens zu schützen: Ihre Mitarbeiter. Deshalb vertrauen fast 2 Millionen Kunden aller Größen, darunter 85 % der Fortune 100, auf Proofpoint.

Wenn Sie mehr über die aktuellen Verbesserungen erfahren möchten, laden wir Sie zu unserem Kamingespräch nach der RSA-Konferenz am 7. Mai ein. Weitere Informationen zu unserem ganzheitlichen Ansatz zur Abwehr personenzentrierter Bedrohungen finden Sie auf Proofpoint.com/de. Sie können uns aber auch gern direkt kontaktieren.