Bei den meisten Cyberangriffen soll eine Person dazu verleitet werden, etwas zu tun, was nicht in ihrem eigenen Interesse liegt. Dabei kann es darum gehen, sich bei einer Phishing-Website anzumelden, die Zahlungsdaten auf einer Rechnung zu ändern oder eine Datei zu öffnen, die Malware enthält. Die Details dieser Taktiken mögen sich unterscheiden, doch das grundlegende Ziel ist immer das gleiche. Deshalb sind wir der Meinung, dass ein personenzentrierter Sicherheitsansatz unverzichtbar ist. Menschen sind das Ziel und dennoch sind Menschen mit den richtigen Schulungen und Schutzmaßnahmen auch die beste Verteidigungslinie.

Dabei wird mitunter vergessen, dass auch die Cyberangreifer Menschen sind, und manche sind wirklich schräg. In diesem Beitrag gehen wir auf einige seltsame Köder und Social-Engineering-Taktiken ein, die wir im letzten Jahr beobachtet haben.

Dies sind die fünf seltsamsten Social-Engineering-Taktiken des Jahres 2021:

5. Fußball-Scouts

Fußball ist weltweit die beliebteste Sportart und sowohl die Spieler als auch ihre Agenten können mit dem richtigen Verein Millionen verdienen.

Im vergangenen Jahr sahen unsere Forscher mehrere Social-Engineering-Kampagnen, die mit Fußball-bezogenen Ködern versuchten, Vereine in Frankreich, Italien und Großbritannien mit Malware zu infizieren. Der Bedrohungsakteur trat in diesen Fällen als Sportagent auf, der junge Spieler aus Afrika und Südamerika vertritt und versucht, bei einem der größten Sportvereine den großen Durchbruch zu schaffen.

Abb. 1: Ein harmloses Video mit echten Aufnahmen eines jungen Fußballspielers mit dem Namen William.

Die an die Vereine gesendeten E-Mails enthielten legitime Videodateien und YouTube-Links, die besonders gute Szenen aus Trainingseinheiten und Spielen zeigten. Scouts arbeiten häufig mit Videos, besonders dann, wenn die Kandidaten nicht aus Europa kommen. Einige der bei dieser Kampagne gesendeten YouTube-Links waren tatsächlich öffentlich verfügbar. Alle Personen, die nach dem Ansehen der Videoaufnahmen interessiert genug waren, das Microsoft Excel-Dokument herunterluden und öffneten, wurden mit der Malware Formbook infiziert.

Dieses Beispiel zeigt, dass Cyberangreifer mitunter großen Aufwand betreiben, um sich mit den Konventionen von Nischenmärkten oder spezialisierten Unternehmen vertraut zu machten.

4. Wissenschaftler-Spoofing

Viele Cyberangreifer setzen auf hochvolumige, wenig spezifische E-Mail-Köder und werfen ein großes Netz aus, um ein ahnungsloses Opfer zu finden, das ihnen die Tür zu einem wertvollen Unternehmensnetzwerk öffnet. Doch es gibt auch andere Taktiken.

Letztes Jahr im Sommer berichteten wir über Aktivitäten von TA453, einem Akteur mit Iran-Bezug, der europäische Akademiker und Politikexperten angriff. Was diese Kampagne unterschied, war die Intensität und Dauer der Interaktionen zwischen Angreifer und Opfer.

Anfang 2021 begann TA453, sich als Forschungsbeauftragter der SOAS University of London auszugeben. Dabei nutzte er eine Doppelgänger-E-Mail-Adresse eines echten Wissenschaftlers. Die SOAS ist auf die Bereiche Orientalistik und Afrikawissenschaften spezialisiert und gab TA453 einen idealen Vorwand, verschiedene Experten für Gesellschaft und Politik des Nahen Ostens zu kontaktieren.

Abb. 2: Eine gefälschte Konferenzeinladung, die von TA453 im Rahmen der Kampagne versendet wurde.

Bei dieser Social-Engineering-Kampagne ging es darum, über eine gefälschte Webinar-Registrierungsseite Anmeldedaten zu stehlen. Doch bis zu diesem Ziel investierte der Angreifer erhebliche Zeit in den Aufbau einer Beziehung. Dabei beschränkte sich TA453 nicht auf E-Mail-Kommunikation, sondern versuchte auch mit Telefonanrufen und Videokonferenzen mit den Opfern zu interagieren und Vertrauen zu schaffen.

3. Gefälscht, aber funktionsfähig

Im vergangenen Jahr beobachteten wir einige groß angelegte Social-Engineering-Kampagnen mit detailliert ausgearbeiteten, aber nicht funktionsfähigen Ködern. Die bekannteste Kampagne war wahrscheinlich BravoMovies, eine gefälschte Streaming-Website, die BazaLoader verbreitete.

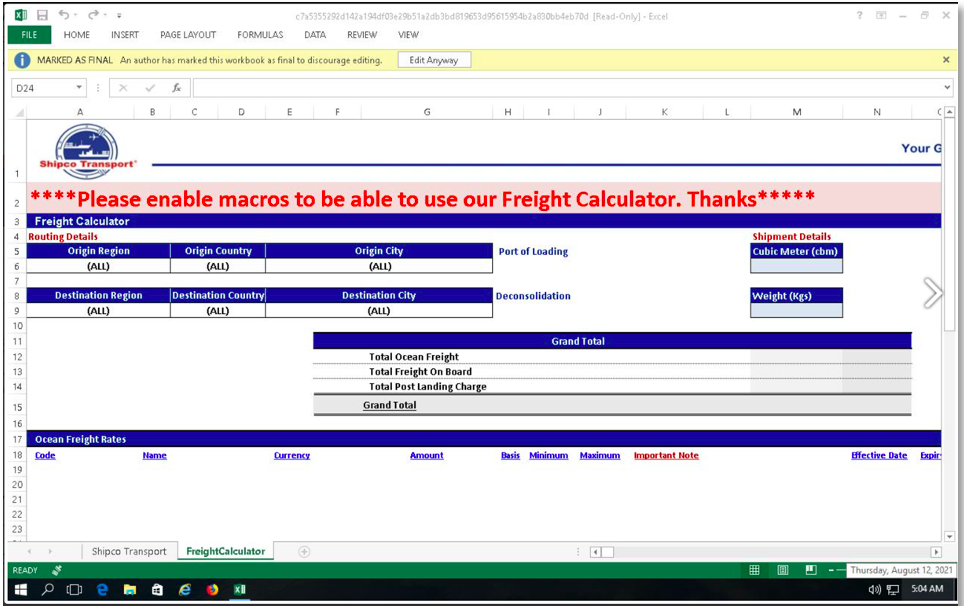

Einige Angreifer blieben jedoch nicht so oberflächlich. Im August 2021 sendeten Angreifer bei einer Malware-Kampagne eine Microsoft Excel-Datei, die einen offensichtlich funktionsfähigen Frachtkostenrechner enthielt.

Abb. 3: Eine Tabelle mit einem funktionsfähigen Frachtkostenrechner und der Malware Dridex.

Opfer, die vom überzeugenden Design des Köders getäuscht wurden, fanden anschließend nicht nur das Versandangebot, sondern auch zusätzlich die Malware Dridex auf ihrem Rechner.

2. Gute und schlechte Neuigkeiten

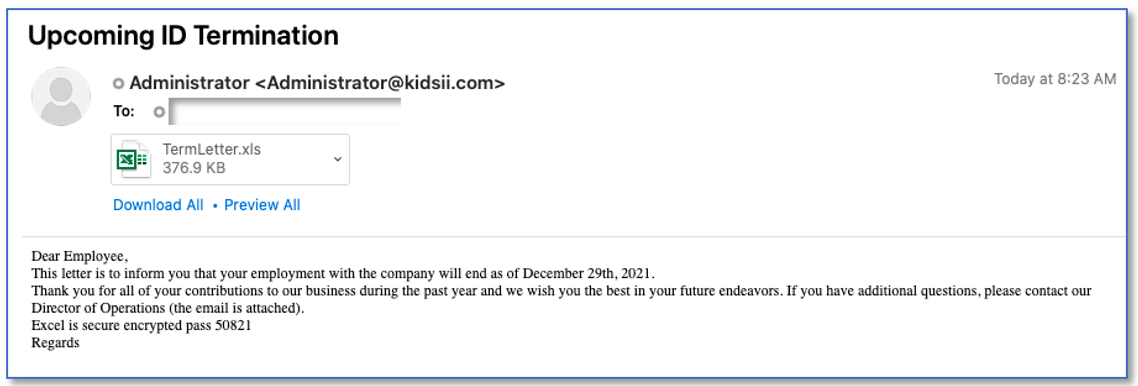

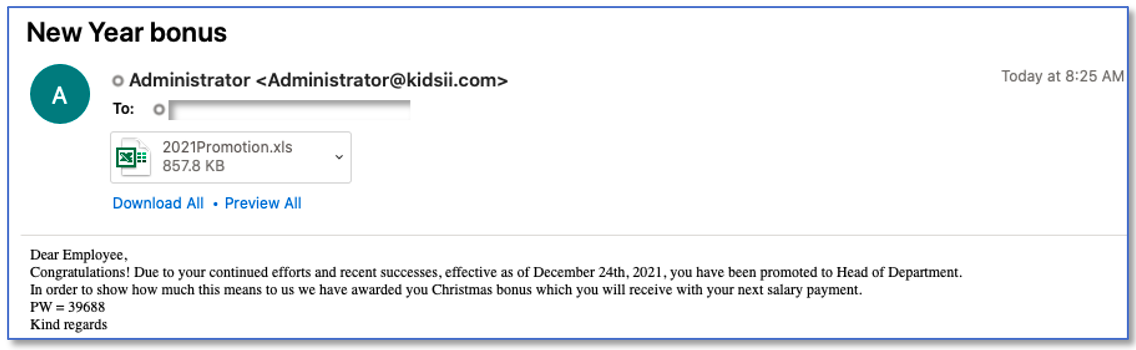

Die meisten Marketer sind mit dem Konzept von A/B-Tests vertraut. Doch es scheint, dass auch einige Cyberangreifer mit dieser Social-Engineering-Technik experimentieren. Kurz vor Weihnachten 2021 wurde eine Kampagne gestartet, bei der einige Empfänger über die Kündigung ihrer Arbeitsstelle informiert wurden, während andere gute Neuigkeiten erhielten, z. B. über eine Beförderung oder Urlaubsgeld.

Abb. 4: Köder mit Kündigungs- oder Bonus-Benachrichtigung aus derselben Dridex-Kampagne.

Trotz der so unterschiedlichen Inhalte brachten beide Nachrichten nur schlechte Neuigkeiten. Nach dem Herunterladen der angehängten Excel-Datei und Aktivieren des Inhalts wurde der Bank-Trojaner Dridex auf den Computer des Opfers übertragen.

Als humorvolle Note wurde die Popup-Meldung „Merry Xmas“ angezeigt, sobald der Download der Malware begann…

1. Erbe oder Lotteriegewinn – warum nicht beides?

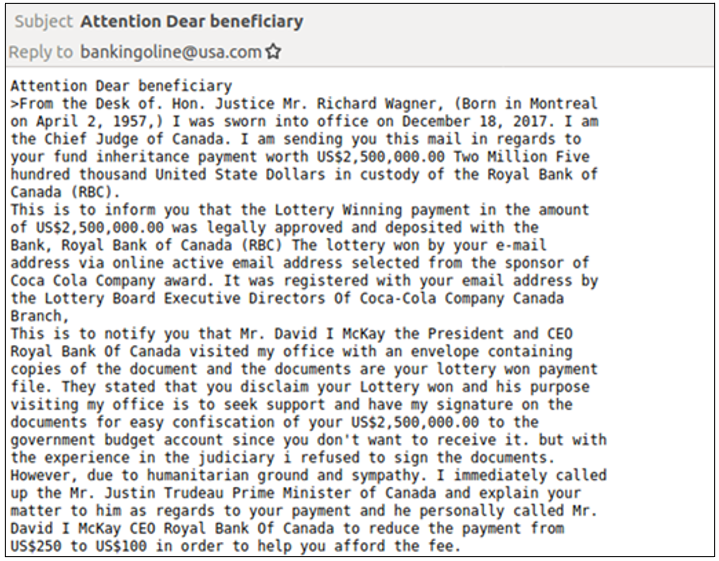

Sie haben unerwartet 2,5 Millionen Dollar geerbt! Moment mal, eigentlich geht es um einen Lotteriegewinn in dieser Höhe. Und die Royal Bank of Canada versucht mit allen Mitteln, dieses unerwartete Geschenk zu konfiszieren. Oder zumindest wollte sie das, bis Premierminister Justin Trudeau in Ihrem Namen interveniert hat.

Jetzt sendet Ihnen der Vorsitzende des Obersten Gerichtshofes von Kanada eine E-Mail und informiert Sie darüber, dass die ganze Angelegenheit für eine bescheidene Summe von nur 100 Dollar geklärt werden kann. Und sobald Sie die Gebühr bezahlt haben, erhalten Sie das Geld in Form einer Visa-Guthabenkarte.

Abb. 5: Ein ausgeklügelter E-Mail-Köder mit Provisionsbetrug.

Diese wendungsreiche Geschichte erzählte ein E-Mail-Betrüger im vergangenen Jahr und schaffte es, den Preis für den abgefahrensten Köder seit Langem abzuräumen. Provisionsbetrug ist durchaus für gelegentlich schräge Social-Engineering-Taktiken bekannt, doch mit dieser Bandbreite und Vielfalt spielt er in einer ganz eigenen Liga.

Wenn Sie mehr erfahren möchten, rufen Sie das Proofpoint-Portal für Bedrohungen auf. Hier finden Sie neueste Forschungsergebnisse und Einblicke.