Microsoft – ein Spielplatz für Bedrohungsakteure. Eine Blogartikel-Reihe.

Dieser Artikel gehört zu einer laufenden Reihe an Blogartikeln über verschiedene Arten personenzentrierter E-Mail-Angriffe, die Microsoft übersieht. Jedes Jahr sind diese Angriffe für Verluste in Millionenhöhe bei Unternehmen verantwortlich. Wegen der veralteten Erkennungstechnologien und den Beschränkungen von Microsofts E-Mail-Sicherheitssystem sorgen sie bei Sicherheitsteams und Anwendern für Unzufriedenheit.

In dieser Reihe erfahren Sie mehr über die verschiedenen Formen von Angriffen mit Kontenkompromittierung, die Microsoft übersieht. Auf die folgenden Bedrohungen gehen wir näher ein und nennen Beispiele dazu:

- Teil 1: BEC (Business Email Compromise, auch als Chefmasche bezeichnet)

- Ransomware

- Lieferantenbetrug

- Kontenkompromittierung

- Manipulierter Datenaustausch

Am Ende dieses Artikels können Sie unseren Blog abonnieren, sodass Sie über diese übersehenen Angriffe, die Folgen für Ihr Unternehmen haben können, stets bestens informiert sind. Mit unserer Bedrohungsbewertung erhalten Sie zudem ein besseres Verständnis über das Risiko für Ihr Unternehmen.

Von Microsoft übersehene Kontenkompromittierungen

Angriffe mit Kontenkompromittierung sind bei Bedrohungsakteuren gängige Taktik. Aus dem Proofpoint-Bericht zum Faktor Mensch 2021 geht hervor, dass der Diebstahl von Anmeldedaten bei etwa zwei Dritteln aller Angriffe eine Rolle spielt. Und laut dem Verizon-Bericht Data Breach Investigations Report (Untersuchungsbericht zu Datenkompromittierungen 2021) sind bei 60 % aller Angriffe Anmeldedaten beteiligt.

Bei anderen Angriffsarten wird mithilfe von Malware (z. B. Keyloggern) versucht, an die Anmeldedaten der Anwender heranzukommen, oder es kommen Social-Engineering-Techniken (z. B. Erteilung von Zustimmung) zum Einsatz, um Zugriff auf die Konten zu erhalten.

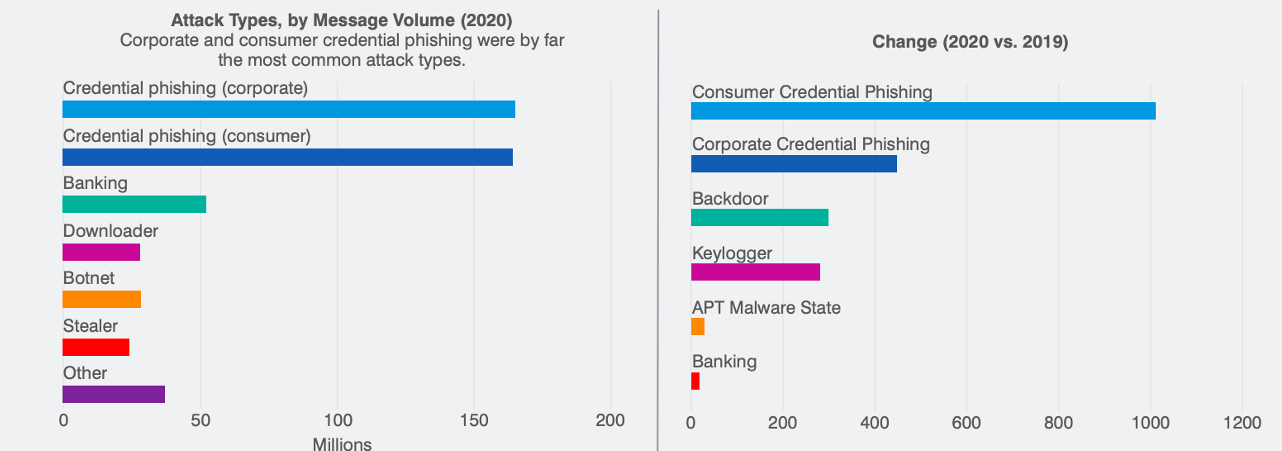

Abb. 1 Anmeldedaten-Phishing nach Nachrichtenvolumen laut dem Bericht zum Faktor Mensch 2021.

Angriffe mit Kontenkompromittierung können sich erheblich auf das Geschäftsergebnis von Unternehmen auswirken. Gemäß dem Bericht Cost of Cloud Compromise and Shadow IT 2021 (Kosten durch Cloud-Kompromittierung und Schatten-IT für 2021) des Ponemon Institute kosten Cloud-Kontenkompromittierungen Unternehmen durchschnittlich 6,2 Millionen US-Dollar pro Jahr.

Da immer mehr Unternehmen ihre Nutzung von Cloud-Anwendungen intensivieren, steigt auch das Risiko für Angriffe mit Kontenkompromittierung. Das Risiko ist bereits hoch. In einer Untersuchung von Proofpoint aus dem Jahr 2020 zu diesem Thema wurde Folgendes festgestellt:

- 95 % der Unternehmen sind Ziel von Kontenkompromittierung

- 52 % der Unternehmen haben kompromittierte Mitarbeiter

- 32 % der Unternehmen haben von Angreifern manipulierte Dateien

Innerhalb eines Monats hat Proofpoint in einem begrenzten Datensatz aus Risikoschnellanalysen mehr als 112.000 gestohlene Anmeldedaten, Keylogger und Downloader festgestellt, die die Microsoft-E-Mail-Sicherheitsfunktionen überwunden haben.

Bei einem großen Softwareunternehmen mit mehr als 15.000 Mitarbeitern wurden den Anwendern über 13.000 Anmeldedaten-Bedrohungen zugestellt. In einem kleineren Versicherungsunternehmen mit weniger als 1.000 Mitarbeitern waren es fast 1.800 Bedrohungen. Das entspricht fast zwei Bedrohungen pro Anwender in nur einem Monat. Bei einem internationalen Medienkonzern mit 2.000 Mitarbeitern wurden Anwendern 25.000 Anmeldedaten-Bedrohungen zugestellt, was für die internen IT-Sicherheitsressourcen eine riesige Herausforderung darstellte.

Nachfolgend haben wir einige Beispiele für Fälle von Kontenkompromittierung und Anmeldedatendiebstahl für Sie zusammengestellt, die von Microsoft übersehen wurden. Proofpoint hat diese im Rahmen kürzlich durchgeführter Risikoschnellanalysen festgestellt.

Überblick über Angriffe zur Erfassung von Microsoft 365-Anmeldedaten

Wir beobachten zahlreiche Anmeldedatenbedrohungen, die sich derselben Taktik bedienen: Sie imitieren Microsoft, um die Sicherheitsfunktionen von Microsoft zu überwinden. Trotz implementierter Multifaktor-Authentifizierung gelingt es Angreifern immer wieder, E-Mail-Konten geschickt zu kompromittieren. Dies begünstigt extrem gefährliche Email Account Compromise (EAC)-Angriffe, bei denen die Angreifer die Unternehmensidentität der Opfer übernehmen.

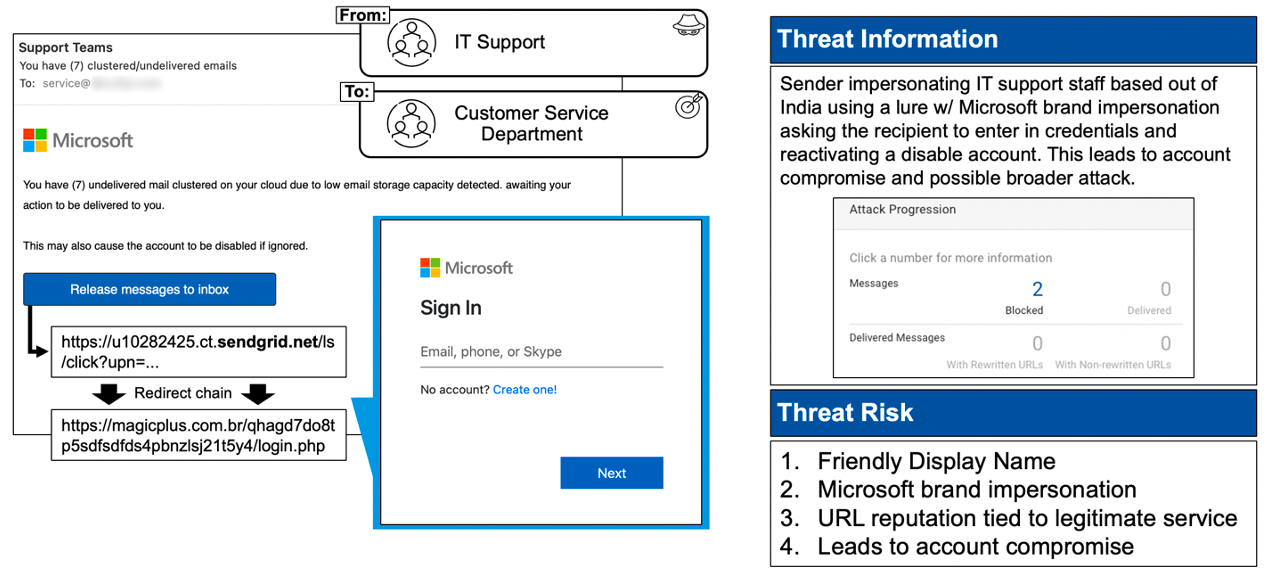

Hier ist ein Beispiel für einen Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: URL-basiert

- Angriffstyp: Diebstahl von Anmeldedaten

- Ziel: Kundendienst-Abteilung

Abb. 2 Von Microsoft übersehener Angriff mit geplantem Anmeldedatendiebstahl, bei dem versucht wurde, Microsoft 365-Anmeldedaten zu stehlen und das Konto zu kompromittieren.

Der Ablauf des Angriffs

Der Angriff mit Anmeldedatendiebstahl unterlief die nativen E-Mail-Sicherheitskontrollen von Microsoft. Der Impostor gab sich als Mitarbeiter des IT-Supports aus. Mit einem entsprechenden Anzeigenamen ahmte er die Marke Microsoft nach und versuchte so, das Konto des Opfers zu kompromittieren. Die Nutzung einer legitimen URL (in diesem Fall sendgrid.net) zum Umgehen von URL-Scans ist eine gängige Taktik, die Proofpoint häufig bei Bedrohungsakteuren beobachtet.

Mehr als 50 % der URLs, die Proofpoint bei Bedrohungsakteuren feststellt, verwenden eine SharePoint-, OneDrive- oder sonstige vermeintlich legitime Dateifreigabe-Website. Deshalb analysiert Proofpoint solche URLs vorsorglich in einer Sandbox, um zu prüfen, ob es sich um schädliche Objekte handelt. Falls ja, werden sie den Anwendern gar nicht erst zugestellt.

Im Rahmen eines Proof-of-Concept hat Proofpoint die versuchte Erfassung von Anmeldedaten erkannt und hätte folglich ihre Aktivierung gestoppt.

Überblick über Angriffe mit Kontenkompromittierung

Nicht bei allen Angriffen geht es um Microsoft 365-Konten. Angesichts der wachsenden Zahl an Cloud-Konten haben es Angreifer häufig auch auf Konten abgesehen, um deren Schutz es mitunter weniger gut bestellt ist als bei Microsoft 365. Bedrohungsakteure, wie die im nachfolgenden Beispiel, verwenden oft bereits kompromittierte Konten von Partnern, um die Wahrscheinlichkeit zu erhöhen, dass das Opfer einen Angriff aktiviert.

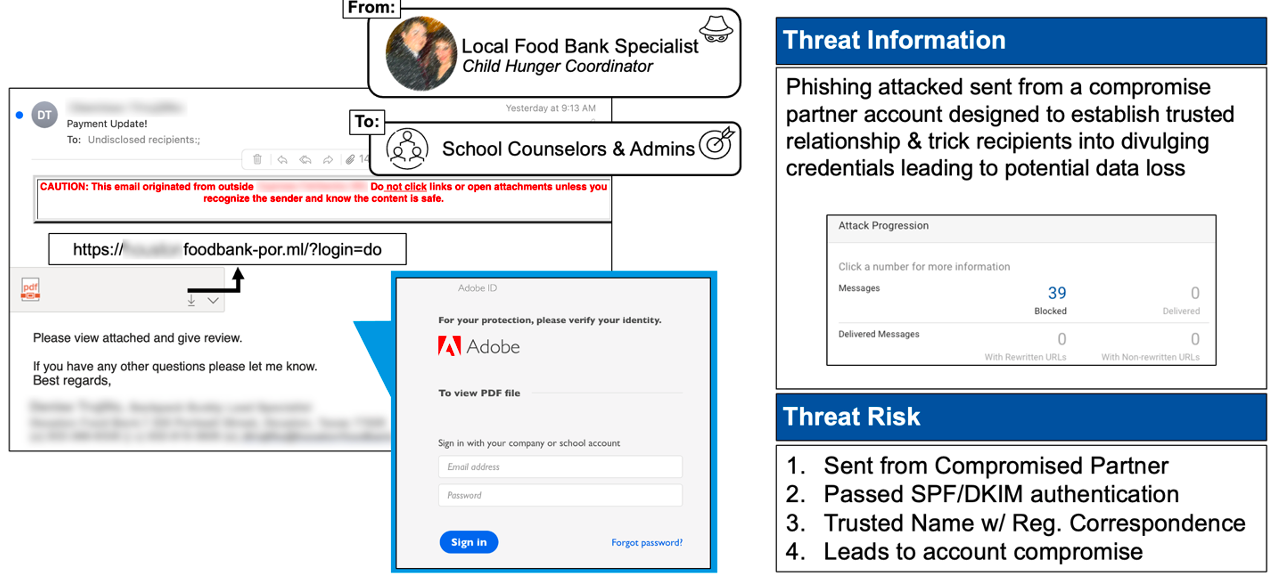

Hier ist ein Beispiel für einen Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Anhang-basierte Bedrohung mit gefälschter URL

- Angriffstyp: Anmeldedaten-Phishing

- Ziel: Lehrerbeirat und Verwaltung einer Schule

Abb. 3 Die oben abgebildete Anmeldeseite imitiert die Anmeldung bei Adobe.

Der Ablauf des Angriffs

Der Angriff zur Anmeldedatensammlung wurde von einem legitimen kompromittierten Konto eines Partners gesendet, mit der der Kunde häufig kommuniziert. Die Abbildung zeigt eine Seite mit einer Imitation der Marke Adobe. Der Angreifer versucht, die Anmeldedaten für diese Software abzugreifen. Microsoft war aus folgenden Gründen nicht in der Lage, diesen Angriff zu stoppen:

- Da es sich um ein kompromittiertes Partnerkonto handelte, bestand es die SPF/DKIM-Authentifizierung. Gemäß der statischen Zuverlässigkeitsbewertung von Microsoft wurde der Name regelmäßig in der Korrespondenz verwendet und galt als vertrauenswürdig

- Die Schaddaten (URL) verwendeten Sandbox-Umgehungstechniken, denn sie waren im Anhang und nicht im Textteil der E-Mail enthalten

- Die Reputationsprüfung von Microsoft hat die URL nicht erkannt. Die Funktion hat häufig Probleme, neue schädliche URLs zu identifizieren

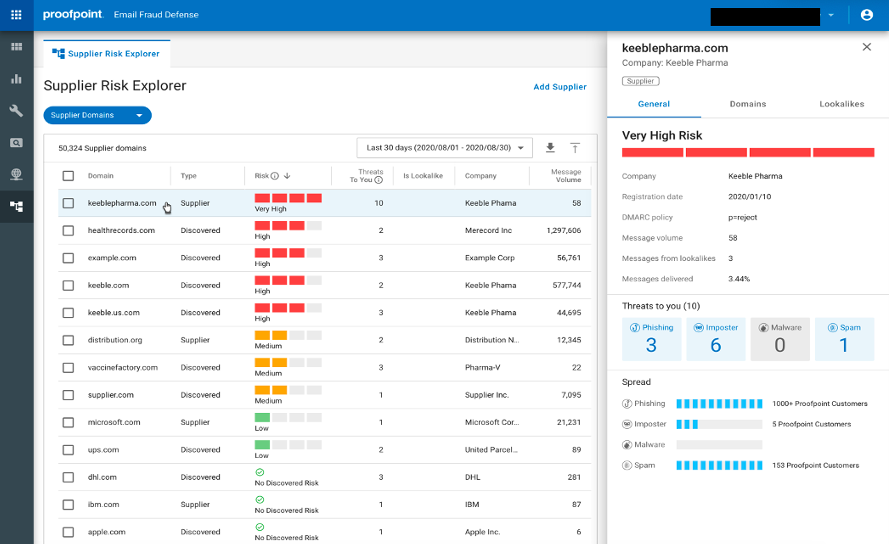

Der oben beschriebene Angriff war sehr raffiniert, weshalb wir zusätzliche Schutzebenen für eine wirksame E-Mail-Sicherheit empfehlen. Unsere Funktion Nexus Supplier Risk Explorer kann zum Beispiel die Risikostufe von Lieferantendomänen bewerten und auf diese Weise feststellen, ob ein Lieferant oder Partner ein Risiko darstellt. Bei der Beurteilung, ob es sich bei einer E-Mail um eine Bedrohung handelt, ziehen wir diese und andere Hinweise heran.

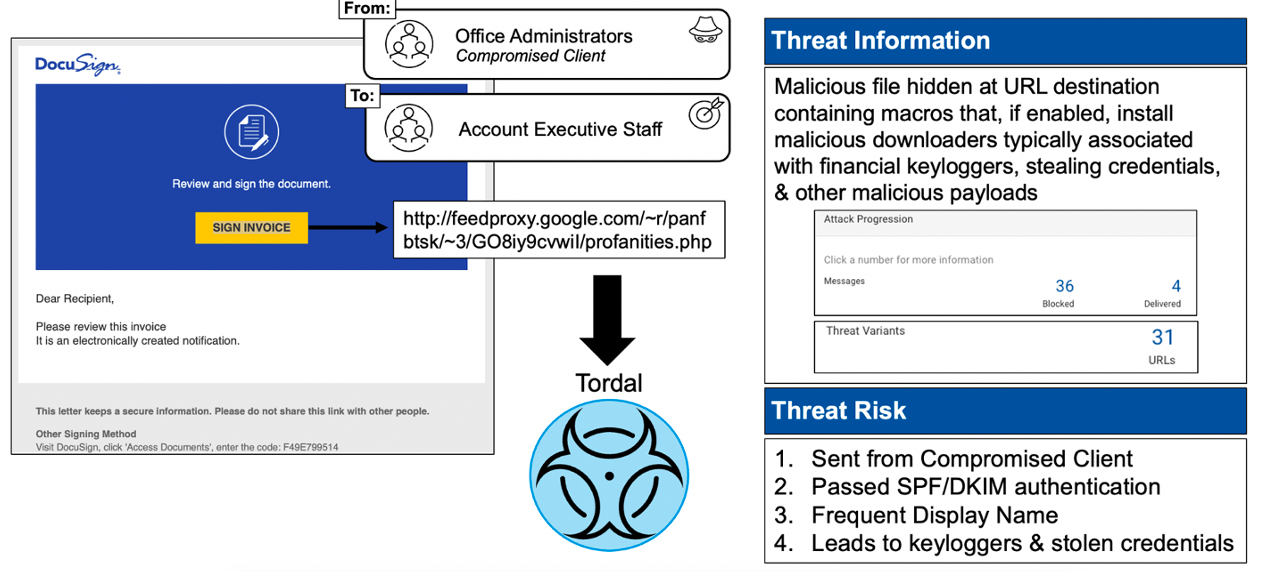

Überblick über DocuSign-Hybridbedrohungen

Anwender neigen eher dazu, einen Angriff zu aktivieren, wenn die schädliche E-Mail den Namen eines beliebten oder bekannten Unternehmens aufweist. Bei einem vermeintlich legitimen E-Mail-Absender – in diesem Fall ein kompromittierter Büro-Administrator – ist ein Angriff schwieriger zu erkennen und somit gefährlicher.

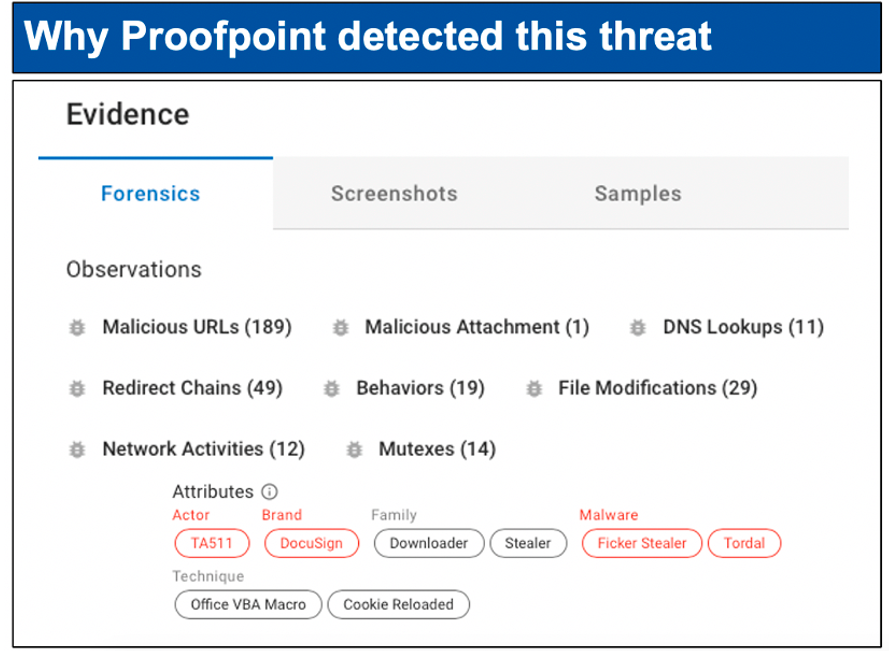

Abb. 4 Durch einen DocuSign-Hybridangriff über ein kompromittiertes Konto können Keylogger eingeschleust werden, die den Diebstahl von Anmeldedaten und die Kompromittierung weiterer Konten begünstigen.

Hier ist ein Beispiel für einen Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: URL-basiert, mit aktivierbaren Makros im Anhang

- Angriffstyp: Downloader

- Ziel: Kundenbetreuer

Der Ablauf des Angriffs

Bei diesem Angriff, der über einen kompromittierten Client gesendet wurde, enthielt die Nachricht eine schädliche Datei mit Makros. Sobald die Makros aktiviert werden, werden Downloader mit Keyloggern installiert, wodurch letztendlich die Kompromittierung weiterer Konten erleichtert wird. Microsoft hat diesen Angriff aus mehreren Gründen übersehen:

- Da es sich um ein kompromittiertes Partnerkonto handelte, bestand es die SPF/DKIM-Authentifizierung. Gemäß der statischen Zuverlässigkeitsbewertung von Microsoft wurde der Name regelmäßig in der Korrespondenz verwendet und galt als vertrauenswürdig

- Microsoft hat die missbräuchliche Verwendung der Marke DocuSign in der Nachricht nicht erkannt

- Die Schaddaten nutzten Sandbox-Umgehungstaktiken

Abb. 5 Proofpoint bietet detaillierte Einblicke in personenzentrierte Angriffe, einschließlich Details zum Angriff, beteiligte Kampagnen und die Zielpersonen. Dadurch wissen die Sicherheitsteams, wie und warum ein Angreifer Schaden anrichten möchte.

Mit den erweiterten E-Mail-Sicherheitsfunktionen von Proofpoint wären diese Bedrohungen erkannt und ihre Aktivierung verhindert worden.

Wie wehrt Proofpoint Kontenkompromittierungen ab?

Proofpoint ist der einzige Anbieter, der eine umfassende, integrierte und aus mehreren Schutzebenen bestehende Lösung zur Abwehr von Kontenkompromittierungen bietet. Wir verwenden mehrschichtige Erkennungstechniken zur Abwehr der sich permanent weiterentwickelnden Bedrohungen. Zu den Lösungskomponenten gehören Proofpoint URL Defense, Proofpoint Attachment Defense und Advanced BEC Defense.

Da es sich bei der Kontenkompromittierung um ein weit verbreitetes Problem handelt, haben wir Supplier Risk Explorer entwickelt, um unser Produkt Email Fraud Defense zu optimieren und Analysen aus diesen Erkenntnissen abzuleiten. Mit diesem einzigartigen Tool verfügt Ihr Team über wertvolle Informationen zu Lieferanten, die ein Risiko für Ihr Unternehmen darstellen könnten.

Abb. 6 Supplier Risk Explorer liefert einen Überblick über die Lieferantendomänen und Informationen dazu, welche Lieferanten für Ihr Unternehmen ein Risiko darstellen.

Die Lösung umfasst die Funktion SaaS Defense, mit der Proofpoint Details zu verdächtigen Anmeldeaktivitäten und potenziell schädlichen Drittanwendungen bereitstellt und dadurch wichtige Einblicke in die Kontenkompromittierung bietet. Als weitere Schutzstufe können Sie verschiedene proaktive Maßnahmen ergreifen und beispielsweise gemeinsam mit unseren Technologiepartnern zusätzliche Kontrollen für Very Attacked People™ implementieren. Eine weitere Sicherheitsebene bietet auch unsere Information Protection-Plattform. Sie unterstützt Sie bei der Identifizierung von kompromittierten Anwendern sowie Datenverlust und bietet entsprechenden Schutz davor.

Beachten Sie bei all den oben beschriebenen Beispielen für Angriffe, die Microsoft übersehen hat, dass Proofpoint all diese Nachrichten als schädlich erkannt und blockiert hätte.

Empfehlungen zur Vermeidung von Kontenkompromittierungen

Proofpoint stoppt Kontenkompromittierungen mit einem mehrstufigen Ansatz, der unsere Threat Protection-Plattform und zusätzlich unsere Information Protection-Plattform umfasst. Auf diese Weise werden Unternehmen umfassend geschützt. Einige der Schichten der Threat Protection-Plattform beinhalten unsere führenden Funktionen für Erkennung, Isolierung, Authentifizierung, Schulung und automatisierte Behebung.

Da es gegen Kontenkompromittierung keine Universalstrategie gibt, ist eine mehrstufige integrierte Lösung zum Schutz vor Bedrohungen nötig. Weitere Informationen dazu, wie Sie Ihre Umgebung mit der Proofpoint Threat Protection-Plattform schützen, erhalten Sie mit unserer kostenlosen Risikoschnellanalyse für E-Mails.