Vor Kurzem hat Proofpoint die DMARC-Daten von 325 seiner Proofpoint Email Fraud Defense-Kunden hinsichtlich des Ursprungs Ihres E-Mail-Aufkommens ausgewertet. Bei den von ihren Domains versendeten E-Mails waren die Anteile wie folgt:

- Anwendungen/Systeme (42 %)

- Marketing (57 %)

- Endnutzer (1 %)

Wenn 42 % aller E-Mails von Anwendungen versendet werden, haben Messaging- und Sicherheitsteams alle Hände voll zu tun. In der Vergangenheit konnten Sie mithilfe lokaler SMTP-Relays kontrollieren, welche App-E-Mails von den Domains Ihres Unternehmens versendet wurden, und die E-Mail-Markenidentität Ihres Unternehmens damit ohne großen Aufwand schützen. Ohne diese Relays waren der Ruf des Unternehmens und vertrauliche Daten potenziell gefährdet und Empfänger anfällig für Betrugsversuche.

Mit den immer moderneren Anwendungen fällt es den Teams aber immer schwerer, diese Kontrolle zu behalten. Wenn Sie sich als Messaging- oder Sicherheitsverantwortlicher Sorgen wegen der immer moderneren Anwendungen machen und sich fragen, ob Sie die E-Mail-Identitäten Ihres Unternehmens auch in Zukunft noch kontrollieren können, dann sind Sie in guter Gesellschaft.

In diesem Blog-Beitrag erläutern wir, wie sich die Kontrollen für die Weiterleitung von E-Mails verändert haben. Außerdem geben wir Ihnen einige Tipps, wie Sie sich die Kontrolle zurückholen und Ihr Unternehmen besser schützen können.

Kontrollen, die früher Schutz boten

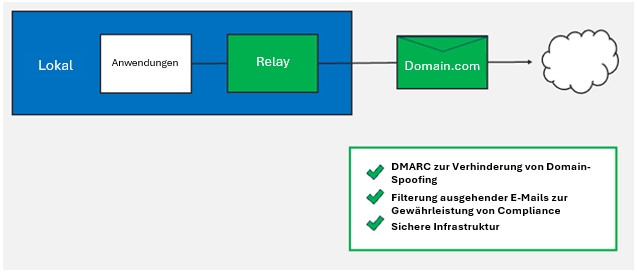

In der Vergangenheit haben die Teams App-E-Mails mithilfe der folgenden implementierten und durchgesetzten Kontrollen verwaltet:

- DMARC-Richtlinien zur E-Mail-Ablehnung: Diese Kontrollen verhindern, dass Domains von böswilligen Akteuren manipuliert werden.

- Filterung ausgehender E-Mails: Diese Filter verhindern, dass Spam, Malware oder vertrauliche Daten absichtlich oder versehentlich versendet werden.

- Zugriffskontrollbeschränkungen: Mit diesen Beschränkungen kontrollieren Teams die Anwendungen und Systeme, die SMTP-Relays verwenden können.

E-Mail-Weiterleitung mithilfe lokaler Lösung in der Vergangenheit.

Im Folgenden sehen wir uns drei Situationen an, in denen modernere Anwendungen die Gefahren für die E-Mail-Identität eines Unternehmens erhöhen.

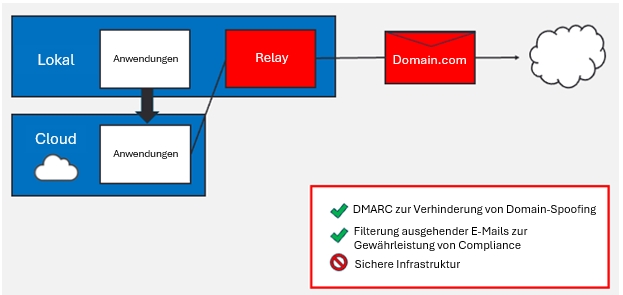

1.) Migration in die Cloud

Lokale Anwendungen migrieren nun in Cloud-Umgebungen, in denen es aber keine sicheren SMTP-Relay-Optionen mehr gibt.

Theoretisch können die alten lokalen SMTP-Relays die Nutzung von DMARC und die Filterung ausgehender E-Mails weiterhin erleichtern. Es ist jedoch riskant, ihnen die Weiterleitung von E-Mails aus externen Cloud-Umgebungen zu erlauben, weil sie damit zu „offenen Relays“ werden (falls sie es nicht ohnehin schon sind).

Das Öffnen von lokalen Relays für externe Umgebungen ist riskant.

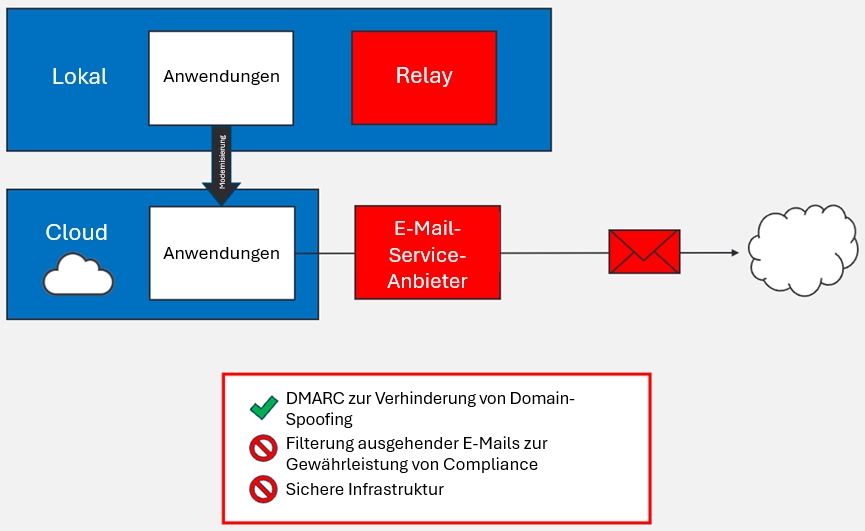

2.) E-Mail-Service-Anbieter (ESPs)

ESPs versenden selbstverständlich DMARC-konforme E-Mails, allerdings müssen ihre Kunden die Freigabe großer Infrastrukturen über SPF-Datensätze autorisieren. Leider sind SPF-Datensätze für böswillige Akteure sichtbar. Zudem sind sie oft unsicher und haben keine Filter für ausgehende E-Mails.

ESPs sind auf Zustellbarkeit spezialisiert – nicht auf Sicherheit.

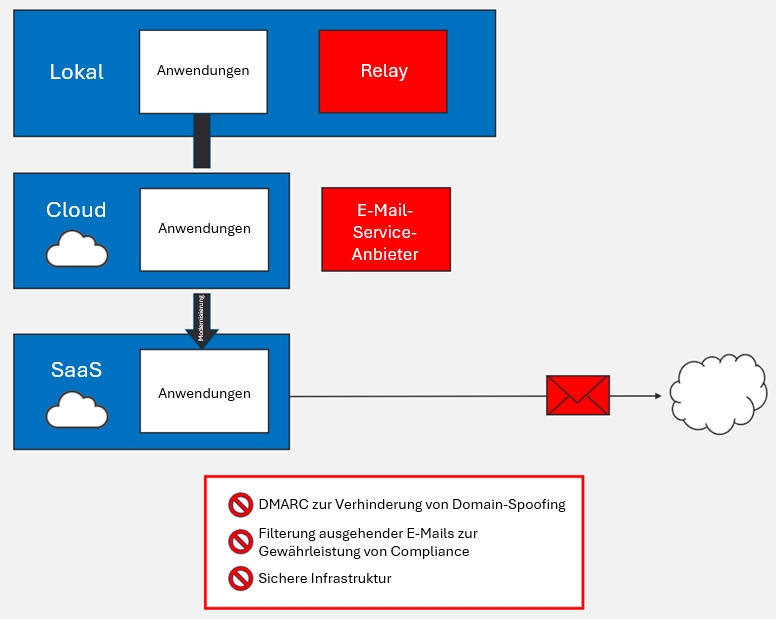

3.) SaaS

Diese Anwendungen werden an Drittanbieter ausgelagert. Da sich die meisten dieser Anbieter auf die Entwicklung und Differenzierung Ihrer Kernprodukte konzentrieren, hat die E-Mail-Sicherheit für sie, ähnlich wie für ESPs, nicht die höchste Priorität.

- SaaS-Anbieter können oft keine DMARC-konformen E-Mails versenden. Das bedeutet, dass die Implementierung und Durchsetzung von DMARC-Ablehnungsrichtlinien eine Herausforderung darstellt.

- Ebenso wie bei den ESPs erfordert dieses Szenario die Autorisierung einer oft unsicheren Infrastruktur in SPF-Datensätzen.

SaaS-Anbieter konzentrieren sich auf die Entwicklung ihrer Kernprodukte – nicht auf E-Mails.

Proofpoint SER bietet Kontrolle

Angesichts der vielen Herausforderungen ist es eine große Aufgabe, den Messaging- und Sicherheitsteams wieder die Kontrolle über App-E-Mails zu geben. Aber genau das hat Proofpoint mit der Lösung Proofpoint Secure Email Relay (SER) erreicht. Im Folgenden zeigen wir Ihnen einige Beispiele, wie Proofpoint SER die Herausforderungen von heute bewältigt.

Modernisiertes Relay

Das Prinzip, App-E-Mails über ein Relay zu kontrollieren, hat sich nicht unbedingt geändert. Geändert hat sich jedoch die Art und Weise, wie das Relay bereitgestellt und verwaltet wird.

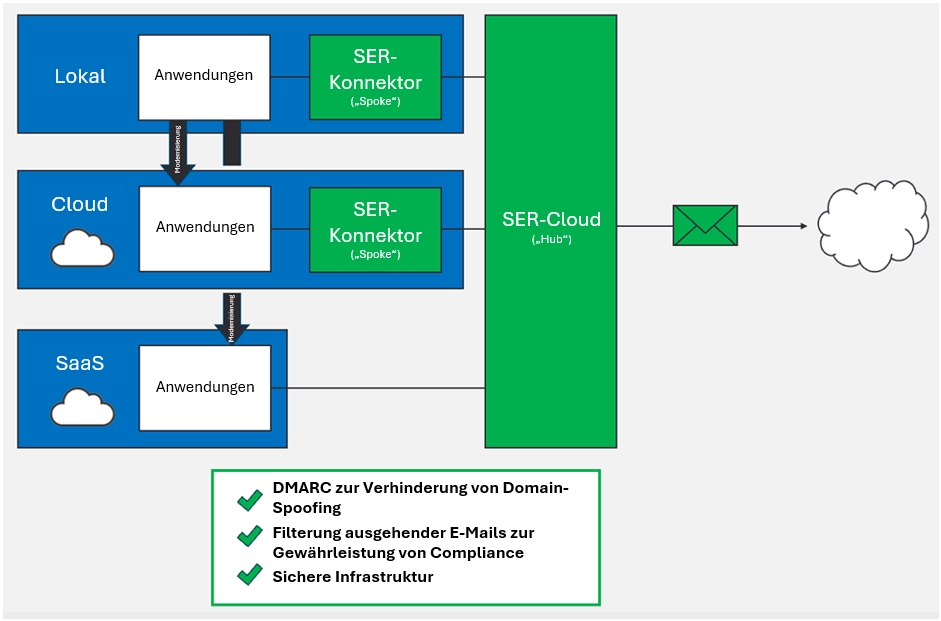

In Bezug auf die Architektur ist ein Hub-and-Spoke-Modell der ideale Weg, um der immer moderneren und unübersichtlicheren Palette von Anwendungen gerecht zu werden. Diese Modelle sind wie folgt organisiert:

- Alle E-Mails laufen über den „Hub“ – unabhängig von ihrer Quellumgebung. Er ist der zentrale Ort, an dem E-Mails gefiltert, Richtlinien durchgesetzt, Daten verschlüsselt und andere Funktionen implementiert werden.

- „Spokes“ sind optionale Leitungen, die bei der Übertragung von E-Mails aus verschiedenen Umgebungen zum zentralen „Hub“ helfen. So kann beispielsweise ein ressourcenschonender netzinterner „Spoke“ E-Mails aus hunderten oder tausenden von Anwendungen erfassen und anschließend den Datenfluss zwischen dem Netzwerk eines Kunden und dem „Hub“ normalisieren. Bei Amazon Simple Email Service (SES) kann ein „Spoke“ den SES Mail Manager verwenden, um E-Mails unter Beachtung bestimmter Bedingungen an den „Hub“ weiterzuleiten.

Sicherheit

Bei einer Modernisierung gehen wir in der Regel davon aus, dass sie zu mehr Sicherheit führt. Im Zusammenhang mit der E-Mail-Weiterleitung lohnt es sich jedoch, auf ein paar spezielle Parameter einzugehen:

- Die Entwicklung und Bereitstellung muss nach den neuesten Sicherheitsstandards und empfohlenen Vorgehensweisen erfolgen. Anstelle eines monolithischen E-Mail-Servers wird Proofpoint SER in der Cloud beispielsweise mithilfe von Mikroservices integriert. Durch die Mikroservices-Architektur ergeben sich kleinere spezialisierte Systeme, die böswilligen Akteuren weniger Angriffsfläche bieten. Darüber hinaus nutzen Mikroservices ein modernes CI/CD-System, um Sicherheitspatches schneller anzuwenden und Änderungen mit nur geringen oder komplett ohne Ausfallzeiten in der Produktionsumgebung bereitzustellen.

- Die von der Lösung verarbeiteten E-Mails sollten End-to-End-verschlüsselt werden. Für eingehende Verbindungen sollte von Anwendungen eine strenge Authentifizierung verlangt werden (TLS 1.2, vorzugsweise aber höher).

- Die Lösung sollte Sicherheitsfunktionen wie die Filterung von Spam („Spam-Schutz“) und Malware („Virenschutz“) bieten, vertrauliche Informationen schützen und über Funktionen zur Datenverlustprävention (DLP) verfügen. Alle E-Mails, die das System in Richtung Internet verlassen, sollten mit einer DKIM-Signatur aus 2048-Bit-Schlüsseln versehen werden, die alle sechs Monate erneuert werden. Wir empfehlen, den Fortschritt von DKIM2 zu verfolgen.

Services

Der Faktor Mensch lässt sich nicht komplett ausschließen, insbesondere nicht bei der Außerbetriebnahme lokaler Relays. Diese Systeme verarbeiten oft mehrere Arten von E-Mails, zum Beispiel:

- Die E-Mails von hunderten (wenn nicht tausenden) Anwendungen. Je nach Migrationsstrategie müssen die Eigentümer dieser Anwendungen während des Übergangsprozesses konsultiert und unterstützt werden.

- Kritische E-Mails, z. B. zur Kennwortrücksetzung und für MFA-Codes. Bestimmte Anwendungen sollten hinsichtlich ihrer Behandlung und des Zeitpunkts ihrer Migration vorrangig behandelt werden.

Die „Hub and Spoke“-Architektur von Proofpoint SER.

Schützen Sie Ihre E-Mails besser mit Proofpoint

Mit Proofpoint SER kann Ihr Unternehmen alle Anwendungen und externen SaaS-Partner, die in Ihrem Namen E-Mails versenden, besser verwalten. Wenn es zu einer Kompromittierung einer dieser Quellen kommt, können Sie die betroffene Quelle dank dieser Lösung sofort deaktivieren. Dies ist insbesondere für Drittanbieter-Anwendungen wichtig, die in der Vergangenheit außerhalb Ihres Einflussbereichs lagen und Ihrer Marke erheblichen Schaden zufügen konnten.

Ganz gleich, ob Sie Ihre lokalen Relays außer Dienst stellen, Ihre Sicherheit mit DKIM erhöhen oder einfach mehr Kontrolle über Ihre App-E-Mails haben möchten, könnte Proofpoint SER genau die passende Lösung für Sie sein.

Weitere Informationen

Weitere Informationen erhalten Sie in diesem kurzen Video und auf der Produktseite zu Proofpoint Secure Email Relay. Sie können auch gern einen Termin mit Ihrem Proofpoint-Vertriebsmitarbeiter vereinbaren, um darüber zu sprechen, ob Proofpoint SER das richtige Tool für Sie ist.

Wenn Sie Amazon SES-Kunde sind und mehr über die Absicherung Ihres App-E-Mail-Verkehrs mit Proofpoint SER erfahren möchten, sehen Sie sich unser gemeinsames Webinar mit Amazon zu diesem Thema an.

Außerdem findet demnächst ein Webinar zum Thema „Cloud-Initiativen für den sicheren Versand von anwendungsgenerierten E-Mails“ statt. Sie können sich hier dafür registrieren.