In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren E-Mail-Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen zu schützen.

Wenn Cyberkriminelle Ihre Mitarbeiter ins Visier nehmen und an wertvolle Daten sowie Gelder gelangen möchten, ist Phishing nach wie vor eine wichtige Taktik. Verizon zufolge sind nicht autorisierte Zugriffe per Phishing sogar unangefochten auf Platz 1 der Angriffsmethoden und nehmen an Häufigkeit und Raffinesse weiter zu. Dieser Trend ist nicht nur alarmierend, sondern verursacht auch enorme Kosten. IBM schätzt den durchschnittlichen Schaden einer Datenkompromittierung, die mit einem Phishing-Angriff begonnen hat, auf sage und schreibe 4,88 Millionen US-Dollar.

In diesem Beitrag analysieren wir einen komplexen Phishing-Angriff mit digitalen Signaturen. Dabei kombinieren Angreifer verschiedene neue Taktiken, um die nativen E-Mail-Sicherheitsfunktionen von Microsoft zu umgehen.

Hintergrund

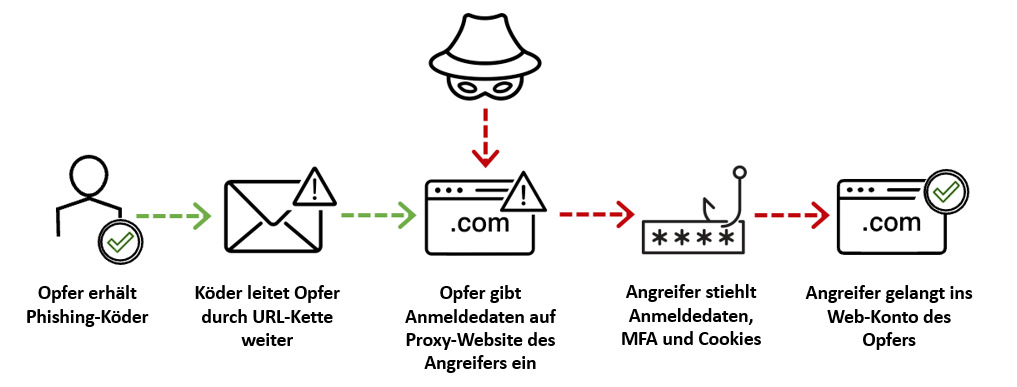

Bei einem Phishing-Angriff mit digitalen Signaturen fälschen kriminelle Akteure eine vertrauenswürdige Marke und senden schädliche Inhalte über legitime digitale Kanäle. Oft nutzen sie dazu raffinierte Methoden wie Adversary-in-the-Middle (AitM), um eine Multifaktor-Authentifizierung (MFA) zu umgehen und ihre Zugriffsmöglichkeiten zu erweitern. Durch die Kombination verschiedener Methoden, z. B. Adversary-in-the-Middle und Geofencing, gelingt es kriminellen Akteuren häufig, unerkannt zu bleiben.

Sehen wir uns die Phishing-Angriffe mit digitalen Signaturen genauer an.

Nachahmung vertrauenswürdiger Marken

Bedrohungsakteure missbrauchen Marken und Dienstleistungen von vertrauenswürdigen Anbietern für elektronischen Signaturen wie DocuSign oder Adobe Sign. Durch Nachahmung vertrauenswürdiger Marken verleiten sie Empfänger dazu, schädliche Dokumente direkt herunterzuladen oder gefälschte Websites aufzurufen und dort ihre Anmeldedaten einzugeben. Von den Milliarden Phishing-E-Mails, die Proofpoint jedes Jahr untersucht, haben unserem State of The Phish-Bericht 2024 zufolge 3,5 Millionen schädliche Nachrichten die Marke DocuSign missbräuchlich verwendet.

Umgehung von MFA

Wenn Angreifer Phishing-Köder mit digitalen Signaturen einsetzen, sind sie oft nicht nur auf die Anmeldedaten aus, sondern möchten MFA-Codes abfangen oder Sitzungs-Cookies stehlen. Bei AiTM-Taktiken (Adversary-in-the-Middle) werden Anmeldedaten und MFA-Codes mithilfe von Proxy-Websites in Echtzeit erfasst. Dadurch erhalten Angreifer Zugriff auf die Konten ihrer Opfer und alle aktiven Sitzungs-Cookies, die wiederum Zugriff auf andere Websites gewähren können.

Ablauf eines Angriffs mit Adversary-in-the-Middle-Technik.

Zugriffsbeschränkung per Geofencing

Mithilfe von Geofencing-Techniken können Bedrohungsakteure bestimmen, aus welchen Regionen Angriffsopfer auf ihre Phishing-Websites oder schädliche Inhalte zugreifen. Wenn der Zugriff beispielsweise auf die Region oder das Land des potenziellen Opfers beschränkt wird, ist es unwahrscheinlicher, dass IT-Teams und automatisierte Scantools aus anderen Regionen den Angriff erkennen.

Schon die Anwendung nur einer dieser Taktiken kann Ihre Anwender zu Aktionen bewegen. Doch was passiert, wenn ein versierter Betrüger alle drei nutzt?

Das Szenario

Unser aktuelles Beispiel zeigt, wie ein Bedrohungsakteur durch die Kombination der oben beschriebenen Methoden einen globalen Energieversorger erfolgreich angreifen konnte.

Das ausgewählte Opfer ist Energieversorger für eine der größten Städte der Welt und beschäftigt mehr als 15.000 Mitarbeiter. Bei diesem Angriff landete die schädliche Nachricht im Postfach einer hochrangigen Führungskraft. Die E-Mail konnte die Microsoft-Sicherheitstools sowie zusätzliche Erkennungsprogramme passieren, die solche mehrstufigen Kampagnen eigentlich aufhalten sollen. Zum Glück hat Proofpoint diese Bedrohung abgefangen und das Unternehmen so vor einem möglichen Cyberangriff oder einer Datenkompromittierung geschützt.

Der Bedrohungsakteur hinter diesem Angriff geriet 2021 zum ersten Mal ins Visier von Proofpoint. Er ist bekannt dafür, dass er Verbreitungsmechanismen wie mehrstufige Weiterleitungsketten, erweiterte Filterfunktionen und individuell angepasste Köder verwendet. Zu seinen häufigsten Zielen gehören die Fertigungsindustrie, der Technologiesektor und Energieunternehmen. Oft fälscht er Marken wie Microsoft OneDrive und LinkedIn. Bei diesem Phishing-Angriff mithilfe digitaler Signaturen entschied er sich jedoch für DocuSign, eine beliebte Plattform zur Verwaltung digitaler Transaktionen.

Die Bedrohung: Wie lief der Angriff ab?

Nachfolgend werfen wir einen Blick auf den Ablauf des Angriffs:

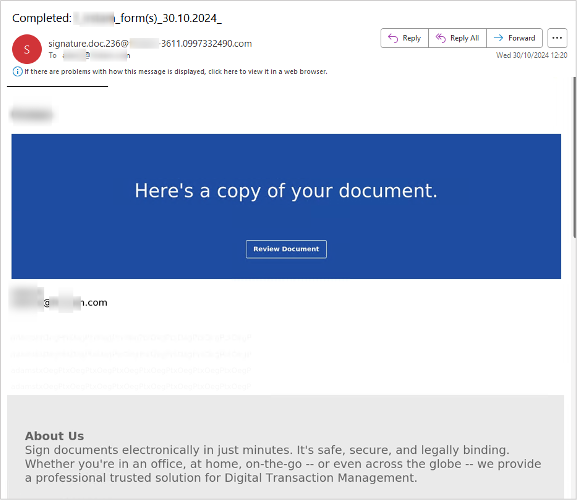

1. Angreifer legen einen Köder aus: Der Angriff begann mit einer E-Mail, in der die Marke DocuSign so gefälscht wurde, dass die Nachricht wie eine legitime Follow-up-Mitteilung aussah. In der E-Mail wurde dem Empfänger ein Exemplar von angeblich ausgefüllten Formularen angeboten. Die Nachricht selbst war stark personalisiert und enthielt in der Betreffzeile und im E-Mail-Text den Namen und das Unternehmen des Empfängers. Der Absender war der Führungskraft jedoch unbekannt. Außerdem nutzte er eine neu registrierte E-Mail-Domain, um seinen Köder auszulegen.

Die gefälschte DocuSign-Nachricht an den Anwender.

2. Opfer durchlaufen eine Domain-Kette: Der URL-Link in der Nachricht führt zu einer Serie von URLs, die in der Google-Infrastruktur gehostet werden. Diese Weiterleitung durch eine mehrstufige Kette bekannter und sicherer Domains erschwert E-Mail-Sicherheitstools die Ermittlung des Angriffspfads.

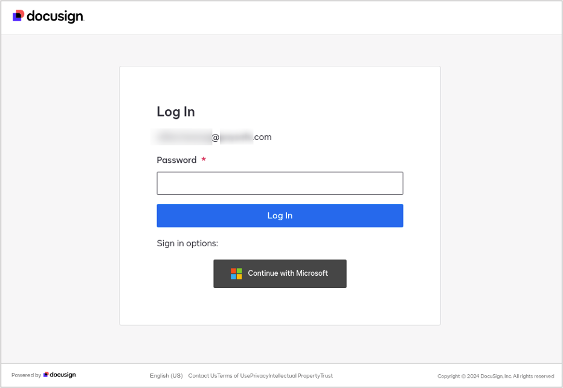

3. Opfer erreichen eine Proxy-Website: Am Ende der Weiterleitungskette erreicht der angegriffene Anwender eine Seite, die wie ein legitimes DocuSign-Anmeldeportal aussieht. Bei dieser Seite handelt es sich jedoch um eine Proxy-Website, die die Anfragen des Anwenders und die Antworten über einen externen Proxy-Server leitet, der als „Mittelsmann“ agiert. Als zusätzliche Täuschungsmaßnahme nutzte der Angreifer Geofencing, damit nur Anwender in der Region des Opfers auf die Proxy-Website zugreifen konnten.

Das gefälschte DocuSign-Anmeldeportal auf der Proxy-Website.

4. Angreifer erlangen unbefugten Zugriff: Über die Proxy-Website kann ein Angreifer alle Schritte des Anwenders sehen. In unserem Fall extrahierte er die DocuSign-Anmeldedaten und MFA-Codes sowie die aktiven Sitzungs-Cookies, die mit dem Browser des Anwenders verknüpft waren. Diese Sitzungs-Cookies können eine erhebliche Anzahl geschäftlicher und privater Webkonten entsperren und sind damit eine wahre virtuelle Fundgrube für den Bedrohungsakteur. Das alles sind klassische AitM-Techniken. Um Benutzerfreundlichkeit vorzutäuschen, erlaubt der Betrüger es dem Anwender, sich mit seinen Microsoft-Anmeldedaten anzumelden – alles in der Hoffnung, den gestohlenen Zugriff erweitern zu können.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Obwohl der Energieversorger integrierte E-Mail-Sicherheitsfunktionen nutzt, die angeblich raffinierte Phishing-Bedrohungen erkennen, konnte dieser Angriff erfolgreich bis zum Postfach des anvisierten Anwenders vordringen.

Es gibt verschiedene Gründe, warum die E-Mail-Bedrohungserkennung von Microsoft den Angriff übersehen hat. Erstens öffnet sie nur URLs, wenn sie zu direkten Schaddaten wie Malware führen. Und selbst dann wird eine Sandbox-Analyse nur dann ausgeführt, wenn der Anwender auf den schädlichen Link klickt. Ihre Sandbox-Analysefunktion erkennt nur schwer Bedrohungen, die komplexe Umgehungsstrategien anwenden. Außerdem ist sie nicht in der Lage, schädliche URLs zu erkennen, wenn der Anwender nach dem Klicken auf den Link automatisch an eine zweite, dritte oder gar vierte URL weitergeleitet wird.

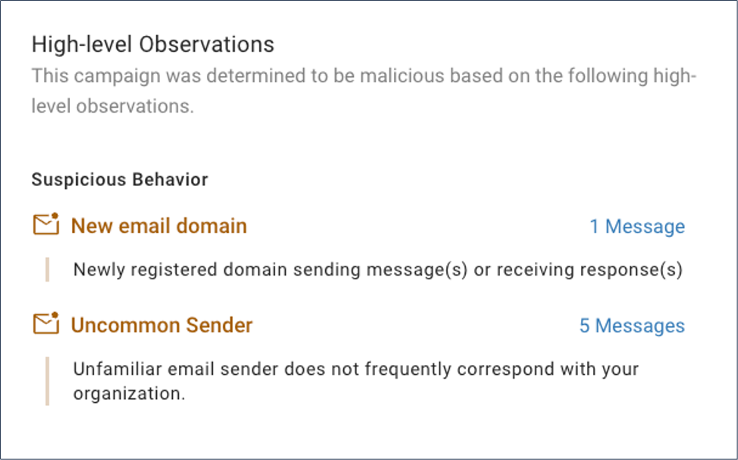

Zusammenfassung der von Proofpoint erkannten Indikatoren, die zur Einstufung als Bedrohung führten.

Proofpoint hat diese Nachricht problemlos mithilfe einer Kombination aus Sandbox-Analyse von Bedrohungen und der umfassenden KI-gestützten Plattform Proofpoint Nexus identifiziert. Bedrohungen mit digitalen Signaturen können nur schwer aufgehalten werden, da beide Funktionen eine schlüssige Einstufung liefern müssen.

- Von der verhaltensbasierten KI erkannte Signale: Die verhaltensbasierte KI von Proofpoint analysiert das Anwenderverhalten auf ungewöhnliche Aktivitäten und warnt Unternehmen mit mehr als 99,99 % Genauigkeit vor potenziellen Bedrohungen. Im hier beschriebenen Fall haben wir die Verhaltensmuster analysiert und erkannt, dass der Absender noch nie mit dem angegriffenen Anwender interagiert hatte. Hinzu kam, dass er die E-Mail-Domain, über die die Nachricht gesendet wurde, erst vor Kurzem registriert hatte.

- URL-Sandbox-Analysen: Proofpoint nutzt die branchenweit einzige URL-Sandbox-Analysetechnologie, die schädliche Links vor, während und nach der E-Mail-Zustellung identifiziert und blockiert. Unsere fortschrittliche URL-to-URL-Analyse (U2U) verfolgt Beziehungen zwischen URLs und kann dadurch komplexe sowie erweiterte Angriffsketten zuordnen. Darüber hinaus unterstützt Proofpoint mehrere Bedrohungsanalysezentren weltweit, sodass Geofencing-Taktiken umgangen und für bestimmte Regionen bestimmte Bedrohungen erkannt und schnell neutralisiert werden können.

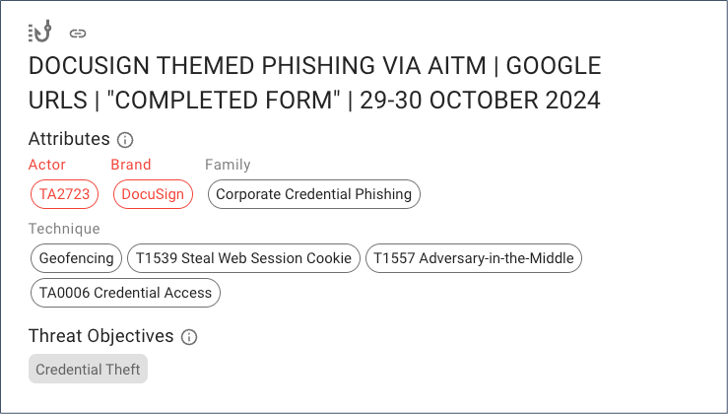

Unsere Erkennungslösungen arbeiten mit hervorragender Genauigkeit: pro 19 Millionen Nachrichten wird weniger als ein False Positive gemeldet. Zudem bieten wir Sicherheits- und IT-Teams einen unkomplizierten und detaillierten Überblick über diese Bedrohungen. Die Taktiken der Bedrohungsakteure werden automatisch mit dem MITRE ATT&CK-Framework abgeglichen (siehe unten), wodurch Ihre Analysten unseren Überblick mit Ihren eigenen Methoden abgleichen können. Das erlaubt es ihnen, die Dynamik der einzelnen Bedrohungen besser zu verstehen und entsprechend zu handeln.

Von Proofpoint erkannte Attributionen in der als schädlich eingestuften Nachricht.

Dank dieses Bedrohungsüberblicks konnten wir das Sicherheitsteam des Energieversorgers benachrichtigen und den bevorstehenden Angriff abwehren.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Dies sind unsere Empfehlungen für den Schutz vor Phishing-Angriffen mit digitalen Signaturen:

- Umfassende URL-Analyse: Wählen Sie ein Tool, das verborgene Bedrohungen in komplexen Weiterleitungsketten aufdeckt. Dieses Tool sollte auch schädliche Inhalte erkennen, die auf ansonsten seriösen Domains gehostet werden, und Geofencing-Taktiken umgehen können, die eine Erkennung erschweren. Ohne diese Funktionen könnten Unternehmen raffinierte Angriffe übersehen, die Schwachstellen in herkömmlichem E-Mail-Schutz ausnutzen.

- KI-gestützte Verfolgung von Verhaltensanomalien: Bei der Bewertung von KI-gestützten Tools sollten Sie darauf achten, dass sie Funktionen zur Analyse des Benutzerverhaltens umfassen. Diese Funktionen können bei der Identifizierung und Aufdeckung von Phishing-Versuchen helfen, wenn Anwender mit unbekannten Absendern oder Domains kommunizieren. Zudem sollten Anwender Sicherheitsschulungen absolvieren, damit sie solche Warnsignale ebenfalls erkennen.

- Investition in globale Einblicke in Bedrohungen: Unternehmen müssen Bedrohungen erkennen und verstehen, damit sie die relevantesten Risiken priorisieren und rechtzeitig beheben können. Letztendlich ermöglichen bessere Einblicke in Bedrohungen auch stärkere Schutz- sowie Abwehrmaßnahmen und optimieren die allgemeine Sicherheitslage.

Proofpoint bietet personenzentrierten Schutz

Phishing-Bedrohungen mithilfe digitaler Signaturen sind ein mahnendes Beispiel dafür, dass E-Mail-Angriffe immer raffinierter werden. Sie nutzen Lücken in nativen Sicherheitsmaßnahmen aus und versuchen die größte Schwachstelle der Unternehmen zu treffen: ihre Mitarbeiter. Zur Abwehr dieser Bedrohungen sind fortschrittliche E-Mail-Sicherheitstools erforderlich, die mit erweiterten Bedrohungsdaten und KI-gestützten Erkennungsfunktionen umfassende personenzentrierte Sicherheit bieten.

Proofpoint bietet umfassenden Schutz, der Bedrohungen in jeder Phase erkennt, d. h. vor und nach der Zustellung sowie zum Klickzeitpunkt. Durch die Kombination der Analyse des Benutzerverhaltens mit fortschrittlichen URL-Sandbox-Analysen schützt Proofpoint Sie sogar vor den komplexesten Phishing-Angriffen.

Schützen Sie Ihre Mitarbeiter und Ihr Unternehmen vor einem breiten Spektrum raffinierter Phishing-Angriffe. Laden Sie die Kurzvorstellung zu Proofpoint Threat Protection herunter, um mehr zu erfahren.

Lesen Sie unsere Reihe „Cybersecurity Stop of the Month“

Wenn Sie mehr darüber erfahren möchten, wie Proofpoint hochentwickelte Angriffe stoppt, lesen Sie die anderen Blog-Beiträge aus dieser Reihe:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware (Juli 2024)

- Anmeldedaten-Phishing-Angriff auf Anwenderstandort-Daten (August 2024)

- Schutz vor Anbieter-Nachahmungsbetrug (September 2024)

- SocGholish hält die Gesundheitsbranche in Atem (Oktober 2024)

- Proofpoint stoppt Vendor Email Compromise im öffentlichen Sektor (November 2024)

- So konnte Proofpoint eine Dropbox-Phishing-Kampagne stoppen (Dezember 2024)