Übersicht

Der deutschsprachige Raum bleibt ein beliebtes Ziel für eine Reihe von Cyberkriminellen, die sich mit E-Mail-Betrug – auch bekannt als Business Email Compromise (BEC) –, Malware, Phishing und mehr befassen. Während Deutschland, Österreich und die Schweiz allen großen und willkürlich durchgeführten globalen Kampagnen ausgesetzt sind, sind insbesondere die Zentren der globalen Finanzindustrie und Diplomatie immer wieder mit besonders vielen regionalspezifischen Bedrohungen konfrontiert.

Bedrohungen durch Malware

Wie wir weltweit beobachtet haben, wird der deutschsprachige Raum häufig mit Downloadern und Banking-Trojanern, jedoch seltener mit Ransomware, attackiert. Allerdings hat insbesondere Deutschland Angriffe mit Malware zu verzeichnen, gehabt, die in anderen Regionen weniger verbreitet war. So müssen Banking-Trojaner naturgemäß mit Webinjects für in der Region tätige Banken und E-Commerce-Sites konfiguriert werden, während andere Angriffe auf deutschsprachige E-Mails und Köder zur Verteilung angewiesen sind, um hierzulande erfolgreich zu sein

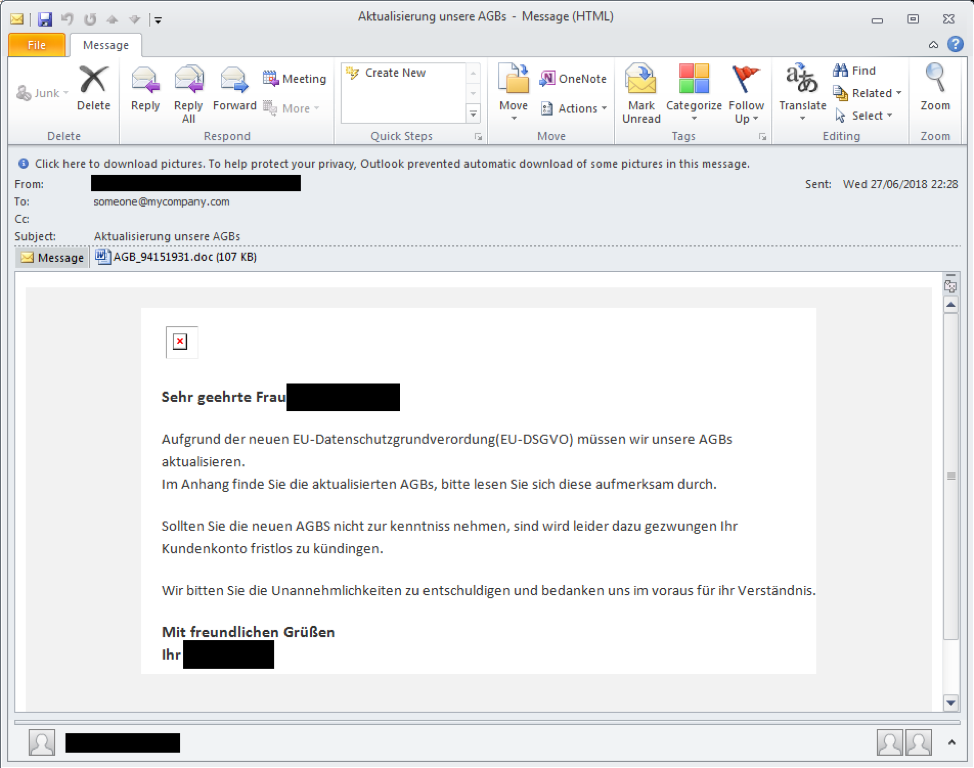

Ein Beispiel hierfür ist der Osiris Banking-Trojaner. Die Experten von Proofpoint dokumentierten ihn erstmals Ende Juli, als er bei einer deutschen Kampagne verwendet wurde. Osiris war eine neue Version des veralteten Kronos-Bankers, der das Tor-Netzwerk für die Kommunikation mit seiner Command-and-Control-Infrastruktur (C&C-Infrastruktur) nutzte. Abbildung 1 zeigt eine exemplarische E-Mail aus dieser Kampagne, die mit Hilfe von Macros in Microsoft-Word-Anhängen Osiris heruntergeladen und installiert hat.

Abbildung 1: Beispiel für eine E-Mail, die in der ersten Osiris-Kampagne verwendet wurde.

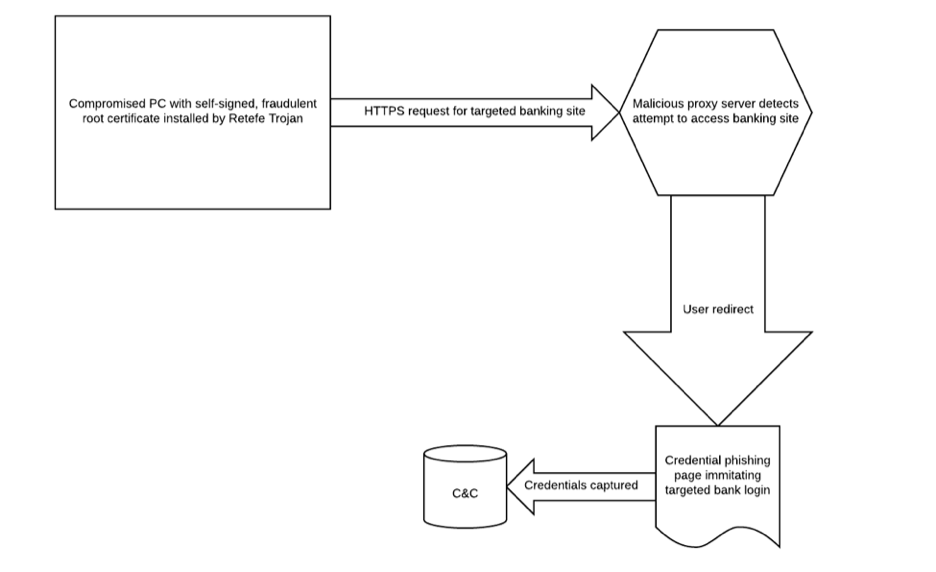

Der Banktrojaner Retefe hingegen taucht häufig bei deutschsprachigen Angriffen auf Schweizer Ziele auf. Im Gegensatz zu den meisten Banking-Trojanern leitet Retefe den Datenverkehr mit den betroffenen Banken über ihren Proxy weiter (siehe Abbildung 2). Im vergangenen Jahr haben Proofpoint-Forscher wöchentlich, teilweise täglich, Retefe-Kampagnen in der Schweiz sowie Kampagnen in Skandinavien und Österreich dokumentiert.

Abbildung 2: Schematische Darstellung proxy-basierter Angriffe des Retefe Banking Trojaners

Eine weitere Besonderheit ist Emotet. Dabei handelt es sich um einen weiteren Banking-Trojaner, der ursprünglich 2015 in Deutschland, Österreich und der Schweiz entdeckt wurde, sich aber inzwischen zu einer globalen Bedrohung entwickelt hat. Dieser hat immer noch in regelmäßigen Abständen deutschsprachige Unternehmen zum Ziel.

Downloader stellen eine weitere Gefahr sowohl für Unternehmen als auch für private Anwender dar. So stieg im zweiten Quartal 2018 der Anteil der Downloader auf fast 20 Prozent der weltweiten E-Mail-Kampagnen mit bösartigen E-Mails. Ein Zuwachs um sieben Prozent gegenüber dem ersten Quartal. Deutschland bildete keine Ausnahme von diesem Trend, da die Cyberkriminellen den Nymaim-Downloader in den letzten Monaten fast ausschließlich in Deutschland und Polen verbreitet haben. Beispiele für Betreffzeilen in aktuellen Kampagnen lauten:

- Abrechnung Nummer 470136585 vom 12.09.2018

- Bank Payment Limited & Co. KG unbeglichene Rechnung Buchung ID 952828587 [Benutzername]

- Fwd: [Benutzername] - OnlinePayment GmbH & Co. KG automatische Konto-Lastschrift konnte nicht vorgenommen werden.

- [Benutzername]- Bankzahlung Limited & Co. KG automatische Konto-Lastschrift

- [Benutzername] Ihr angegebenes Girokonto ist nicht hinreichend gedeckt

In einigen Fällen enthielten die E-Mails Links zu gezippten, ausführbaren Nymaim-Dateien, während andere passwortgeschützte Word-Dokumente verwendeten. Hierbei konnte Nymaim beim Herunterladen des Ursnif-Banking-Trojaners und anderer Späh- und Download-Malware beobachtet werden.

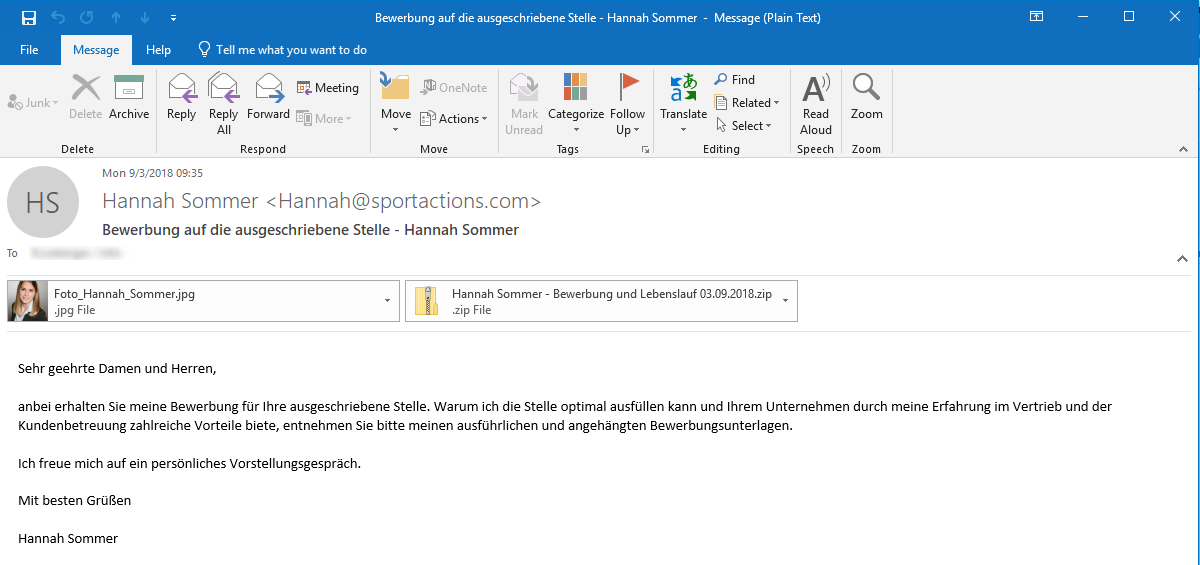

Obwohl die Verbreitung deutlich geringer ist als in den Jahren 2016 und 2017, kommt Ransomware auch weiterhin in deutschsprachigen Kampagnen zum Einsatz. Eine solche Kampagne, die Gandcrab-Ransomware verbreitete, nutzte die Marke eines bekannten Fotografen und enthielt sowohl ein Foto als auch ausführbare Dateien in gezippten Anhängen (Abbildung 3). Das Öffnen der im Archiv enthaltenen Datei installierte die Gandcrab-Ransomware.

Abbildung 3: E-Mail, die angeblich von einem bekannten Fotografen stammt und mehrere Anhänge zur Verbreitung von Gandcrab-Ransomware verwendet.

Ein weiteres Novum ist ein E-Mail-Angriff, der Anfang diesen Jahres die Rapid-Ransomware zum ersten Mal verteilte. Der Angriff richtete sich mit den folgenden Betreffzeilen gegen deutsche Organisationen:

- "Zahlung bestätigen-1234567890123"

- "Ihre Dokumente-12345678901"

- "Versicherungsvertrag-123456"

- "Ihre Dokumente: Unfalllinie-1234567".

- "Kommunikation-123456789"

- "Der Informationshinweis-1234567890123".

- "Vorvertragliche Dokumente-12345678"

- "Vertragskommunikation-123456789012"

Diese Nachrichten enthielten Zip- oder RAR-Archivanhänge mit Microsoft-Word-Dokumenten. Diese Dokumente enthielten wiederum Makros, die, falls aktiviert, die Rapid-Ransomware heruntergeladen haben.

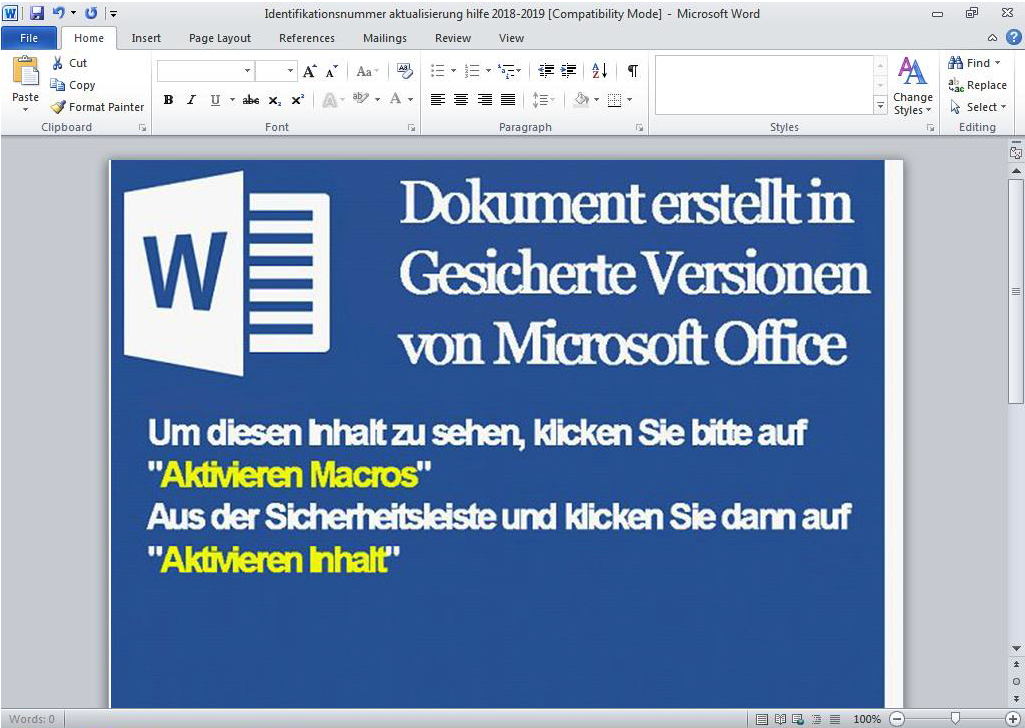

Ebenfalls für Angriffe im deutschsprachigen Raum optimiert ist AZORult, den die Experten von Proofpoint kürzlich in Deutschland entdeckt haben. AZORult ist ein neuartiger Information Stealer und -Downloader. Er wurde kürzlich mit Ködern in Bezug auf Steuerangelegenheiten verbreitet. E-Mails mit dem Betreff "Ihre steuerliche Identifikationsnummer benötigt eine Aktualisierung" enthalten dabei einen Link zur Datei "Identifikationsnummer aktualisierung hilfe 2018-2019.doc" (Abbildung 4). Das Dokument wiederum verwendet Makros, um AZORult herunterzuladen.

Abbildung 4: Köderdokument zur Verteilung von AZORult

E-Mail-Betrug

E-Mail-Betrug, auch bekannt als CEO-Betrug oder Business Email Compromise (BEC), hat deutsche Unternehmen mehrere Millionen Euro gekostet; weltweit hat E-Mail-Betrug zu direkten Verlusten von über 12,5 Milliarden Dollar geführt. Da E-Mail-Betrugsangriffe auf Social Engineering und sorgfältig gefälschter Kommunikation zwischen Angreifern – die sich als vertrauenswürdige Geschäftspartner ausgeben – und ahnungslosen Opfern basieren, bleibt die Erkennung eine Herausforderung für klassische Sicherheits-Tools.

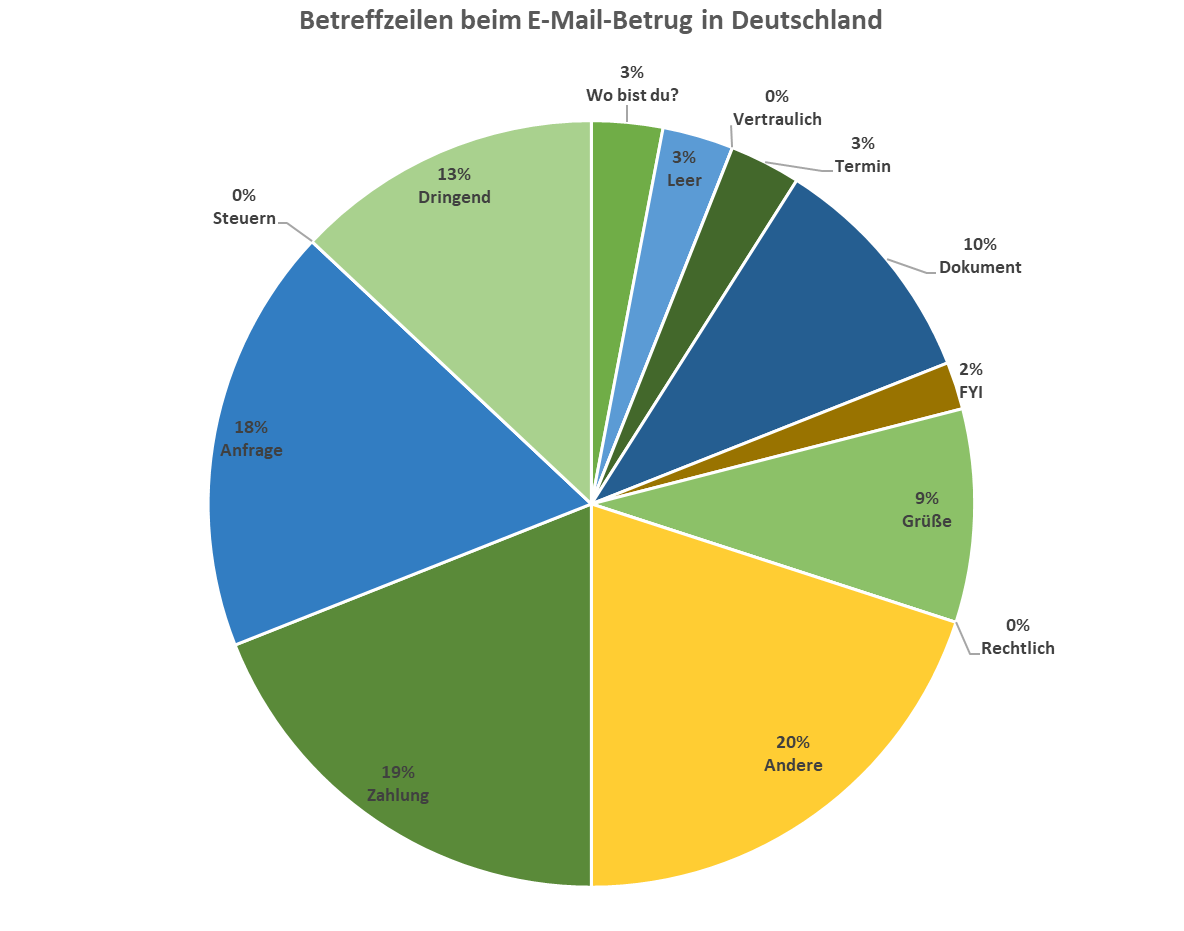

Die Angriffsmuster beim E-Mail-Betrug in Deutschland entsprechen den weltweiten Trends. Abbildung 5 zeigt die wichtigsten Betreffzeilen der im letzten Jahr in Deutschland entdeckten E-Mail-Betrugsversuche.

Abbildung 5: Verteilung der Betreffzeilen bei deutschsprachigen E-Mail-Betrugsangriffen

Im zweiten Quartal 2018 verwendeten weltweit 9,4 Prozent der auf E-Mail-Betrug basierenden Angriffe sogenannte "Fake Chain"-Taktiken, mit denen der Eindruck eines E-Mail-Verlaufs suggeriert wurde. Mehr als 11 Prozent der deutschen E-Mail-Betrüger nutzten diese Technik, aber auch andere Parameter, wie die Anzahl der pro Angriff anvisierten Opfer, waren ähnlich derer in anderen Regionen.

Unabhängig von der jeweiligen Gestaltung der E-Mail sind die Schulung der Nutzer und eine moderne Sicherheitslösung mit neuester Technologie entscheidend, um E-Mail-Betrug verhindern zu können.

Phishing

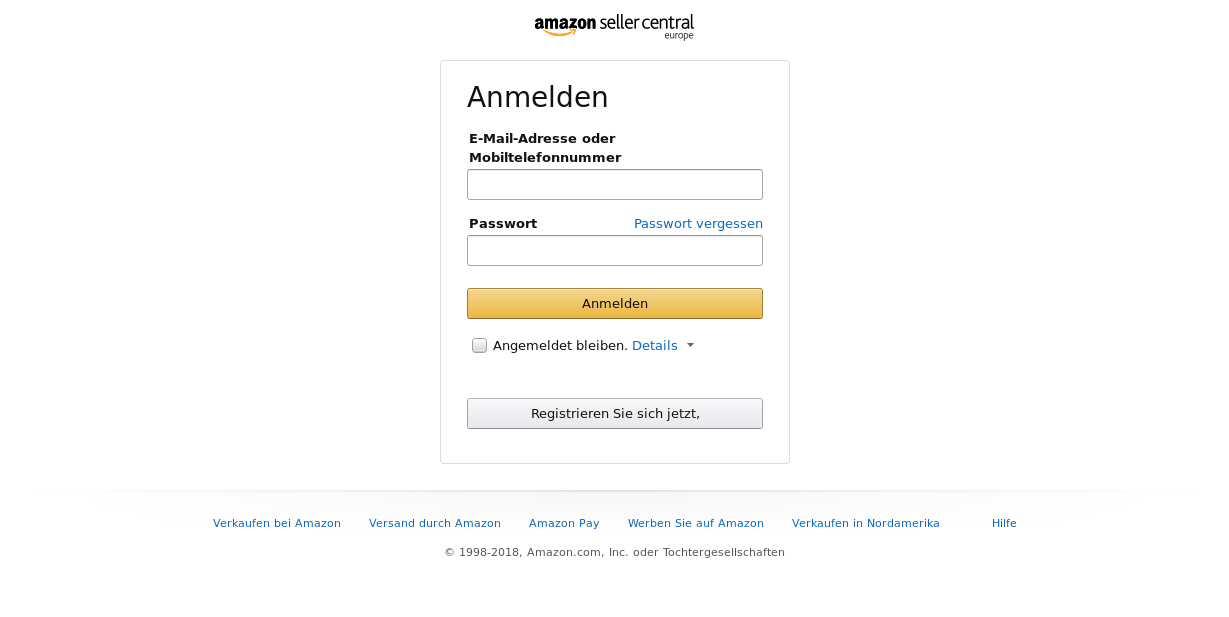

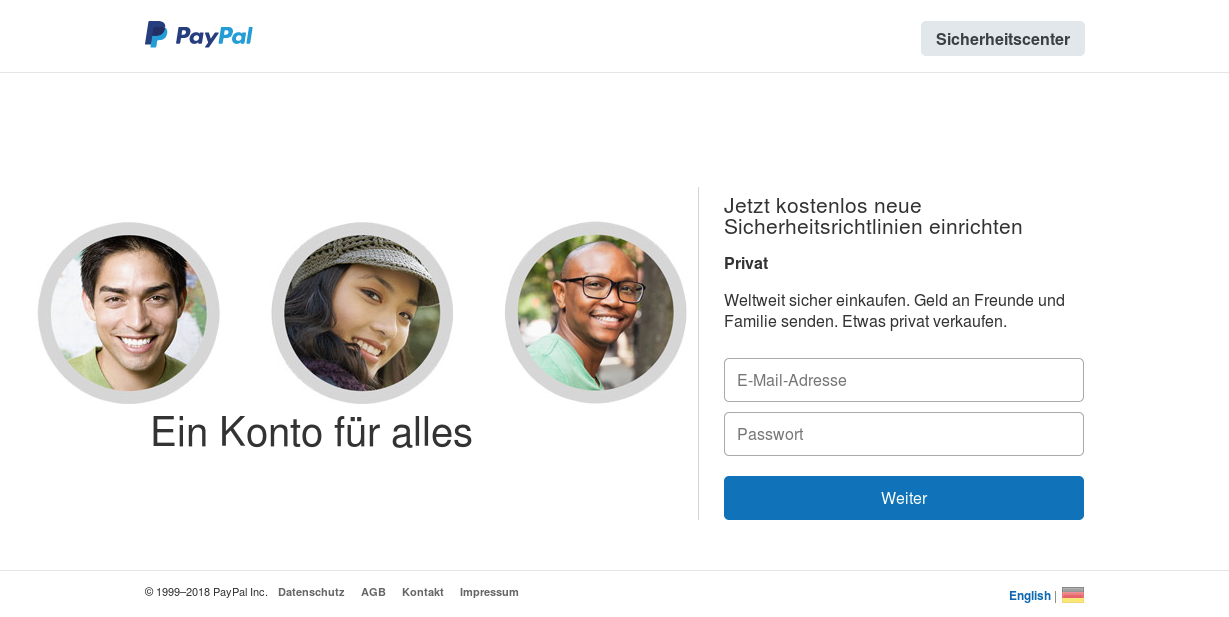

Obwohl es eine bereits seit langem existierende Angriffstechnik ist, ist Phishing im deutschsprachigen Raum weiterhin sehr verbreitet. Proofpoint-Forscher beobachten regelmäßig sowohl E-Mail-Angriffe als auch betrügerische Webseiten für Log-In-Phishing-Versuche. Diese Angriffe werden immer raffinierter und verwenden häufig das von bekannten Marken gestohlene Design, sorgfältig gestaltete Webseiten, betrügerische Domains und Social Engineering, um Opfer dazu zu bringen, ihre Zugangsdaten preiszugeben.

Abbildung 6: Phishing-Vorlage für Amazon mit gestohlenem Branding

Abbildung 7: Phishing-Vorlage für Microsoft-Dienste mit gestohlenem Branding

Abbildung 8: Phishing-Vorlage für PayPal-Anmeldeinformationen mit gestohlenem Branding und Design. Beachten Sie, dass der einzige Unterschied zwischen der gefälschten und der legitimen Seite die Verwendung eines älteren PayPal-Logos ist.

Die Abbildungen 6 – 8 zeigen Beispiele für diese Art von Angriffen, die es Angreifern ermöglichen können, Anmeldeinformationen direkt von Organisationen und Einzelpersonen zu stehlen. Auf diese Weise bilden sie einen Brückenkopf innerhalb der jeweiligen Organisation, um darauf basierend Angriffe in der Zukunft durchzuführen.

Fazit

Deutschland und der deutschsprachige Raum sind einer Vielzahl von Online-Bedrohungen ausgesetzt. Während viele von ihnen analog zu anderen Regionen der Erde vorkommen, werden einige, wie der Retefe-Banking-Trojaner, viel häufiger mit deutschen Ködern und bankenspezifischen Webinjects beobachtet. E-Mail-Betrug spiegelt Trends in anderen Teilen der Welt wider, aber wir sehen weiterhin ein Wachstum bei den auf BEC-Betrug spezialisierten Kriminellen mit deutschsprachigen Ködern. Auch Phishing wird durch sorgfältig gestaltete Zielseiten und gestohlenem Branding, das sowohl Unternehmensnutzer als auch Verbraucher täuschen soll, immer ausgefeilter. Somit wird deutlich, dass diesen, auf die regionalen Gegebenheiten angepassten, Angriffen nur durch ist eine Kombination aus detaillierter Bedrohungsanalyse, mehrstufiger Verteidigung und intensiver Schulung der Endanwender begegnet werden kann.