Übersicht

Bank-Trojaner entwickeln sich immer weiter und Threat-Akteure verwenden sie auf eine Art, obwohl die massiven Dridex-Kampagnen von 2015 der Ransomware und anderen Nutzlasten gewichen sind. Jüngst haben wir verschiedene relativ große E-Mail-Kampagnen beobachtet, die den Bank-Trojaner Kronos verbreiten. In diesen Kampagnen fungierte Kronos jedoch als Loader mit einer neuen Verkaufsstelle (Point-of-Sale, POS) Malware als Sekundärnutzlast, die sich ScanPOS nennt.

Diese Kampagnen sind nicht nur ein Aufwärtstrend der von uns beobachteten Instanzen von Kronos, sondern auch eine neue Anwendung der Malware, die erstmals im Juni 2014 eingeführt wurde und die wir kürzlich in Verbindung mit Kampagnen beschrieben haben, die in Kanada eingesetzt wurden [1].

E-Mail-Kampagnen

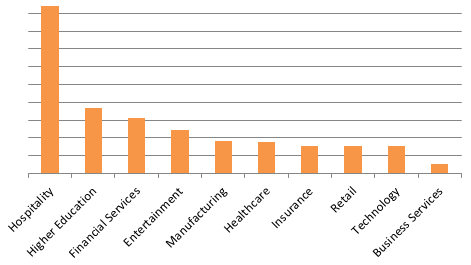

Am 10. und 14. November beobachtete Proofpoint mehrere große E-Mail-Kampagnen mit jeweils Zehntausenden von Nachrichten, die verschiedene Vertikalen anzielten, u. a. Krankenhäuser, Stätten für höhere Ausbildung, Finanzinstitute und Gesundheitswesen. Das relative Volumen per Vertikale wird in Abb. 1 angezeigt.

Abb. 1: Vertikale Bedrohung über mehrere Kampagnen hinweg

Diese Kampagnen erreichten ein globales Publikum, zielten jedoch hauptsächlich auf GB und Nordamerika ab.

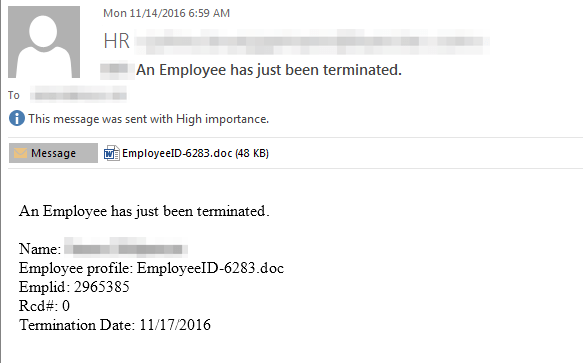

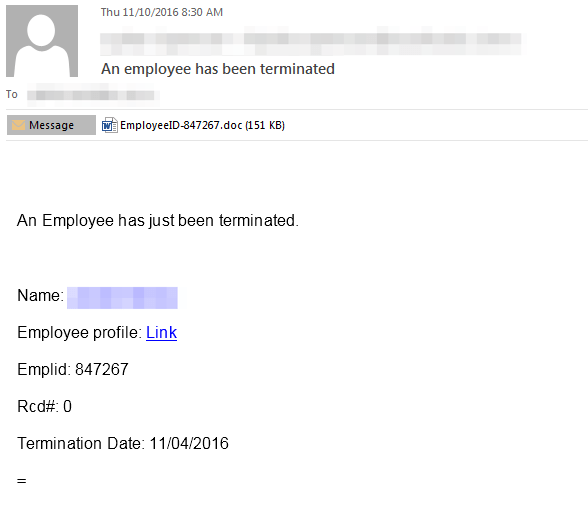

Die E-Mail-Nachrichten enthielten einen Dokumentenanhang bzw. einen Link, wie beispielsweise hxxp://intranet.excelsharepoint[.]com/profile/Employee[.]php?id=[base64 encoded e-mail address]. Diese Domäne ist unter Kontrolle der Angreifer, gibt aber vor, mit Microsoft SharePoint in Verbindung zu stehen. Durch Klicken auf den Link lädt das Opfer ein schädliches Dokument herunter (Abb. 2 und 3).

Abb. 2: E-Mail, die nur einen schädlichen Anhang enthält

Abb. 3: E-Mail, die einen schädlichen Anhang und einen Link zu einem schädlichen Dokument enthält

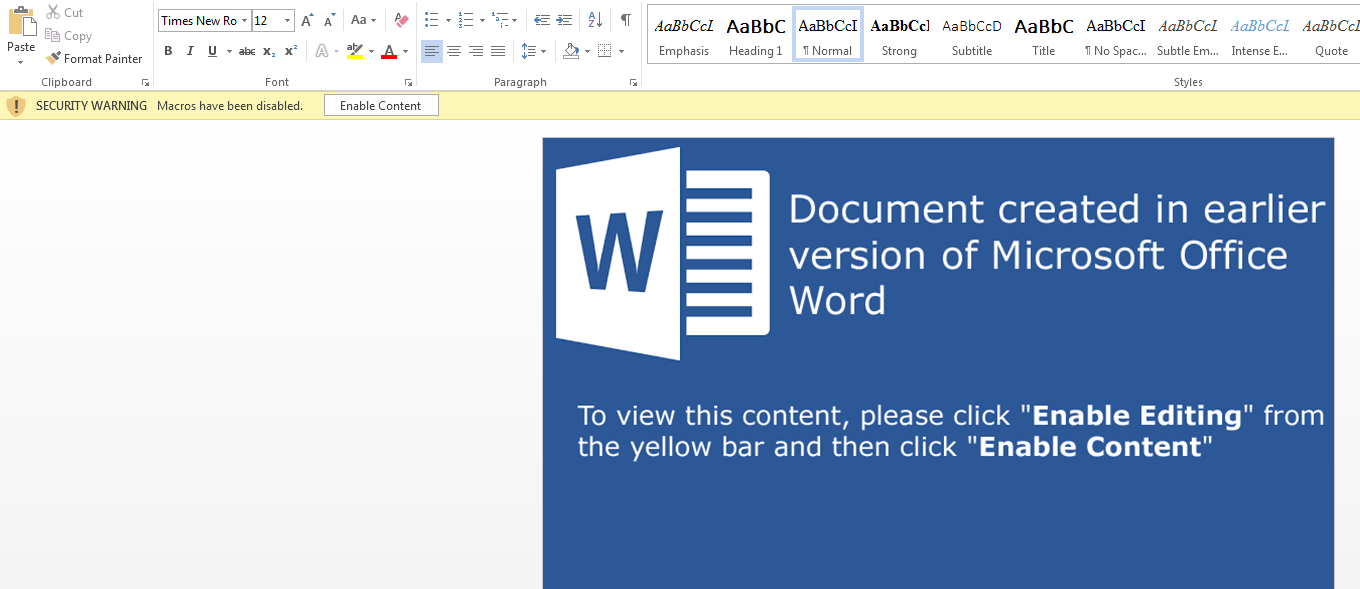

Die Dokumente, die wir beobachtet haben, enthielten einen Makro, der Kronos [2] von einer URL wie hxxp://info.docs-sharepoint[.]com/officeup[.]exe herunterlädt. Die Kronos-Nutzlast verfügt über Befehls- und Steuerungselemente (Command and Control, C&C) hxxp://www.networkupdate[.]club/kbps/connect[.]php. Die Kronos-Nutzlasten empfangen Aufgaben zum Downloaden von mind. drei verschiedenen Nutzlasten der folgenden URLs:

- hxxp://networkupdate[.]online/kbps/upload/c1c06f7d[.]exe – Smoke Loader

- hxxp://networkupdate[.]online/kbps/upload/1f80ff71[.]exe – Smoke Loader

- hxxp://networkupdate[.]online/kbps/upload/a8b05325[.]exe – ScanPOS

Abb. 4: Schädliches Makrodokument mit Köder „Enable Content“

Beide Smoke-Loader[3]-Nutzlasten wurden so konfiguriert, dass sie hxxp://webfeed.updatesnetwork[.]com/feedweb/feed[.]php als C&C verwendeten. Bisher haben wir noch keine zusätzlichen Nutzlasten mit Verbindung zu diesen beiden Smoke-Loaders beobachtet. Doch wie im nächsten Abschnitt bemerkt, haben wir eine Variante der ZeuS-Nutzlast gefunden, die von einem anderen Smoke-Loader mit denselben C&C heruntergeladen wird.

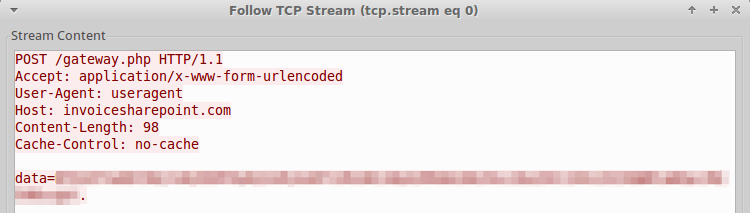

Die dritte Nutzlast, die wir beobachtet haben, ist eine neue POS-Malware namens ScanPOS, die Kreditkartennummern über über HTTP (Abb. 5) ausfiltern kann, die beim Durchsuchen laufender Prozesse entdeckt werden. Diese neue POS-Variante besitzt nur festkodierte C&C: hxxp://invoicesharepoint[.]com/gateway[.]php. Wie bei verschiedenen anderen hier beschriebenen Domänen, geben sich auch diese als Partner von Microsoft SharePoint aus, sind jedoch unabhängig und unter Kontrolle von Angreifern.

Ausgefilterte Daten sind base64-kodiert und umfassen:

- Die gestohlenen Spurdaten

- Der Prozess, mit dem Daten gefunden werden

- Der Benutzername

Bitte lesen Sie Entdeckungsartikel von unseren Kollegen von Morphick durch, wenn Sie eine zusätzliche technische Analyse über diese neue POS-Variante [4] wünschen.

Abb. 5: ScanPOS filtert CC-Daten über HTTP aus

Andere Aktivitäten

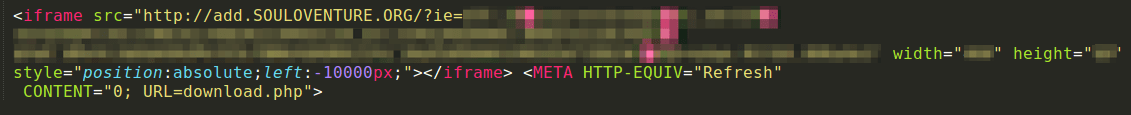

In einer Kampagne vom 8. November, die dieser Aktivität zuvorkam, beobachteten wir ähnliche E-Mails und URLs, die demselben Muster folgten, das auch für die Lieferung von Kronos verwendet wurde. Bei dieser Kampagne beobachteten wir jedoch Links, die zu einem RIG-v Exploit-Kit (EK) führten, gefolgt von einer Umleitung zu einem ZIP-komprimierten .pif Smoke-Loader und ZeuS. Die Links folgten einem Muster, das jüngeren Kampagnen sehr ähnlich ist: hxxp://invoice.docs-sharepoint[.]com/profile/profile[.]php?id=[base64 e-mail address]. Sie nutzen einen Iframe, um potenzielle Opfer auf eine RIG-v Instanz umzuleiten, die sich unter add.souloventure[.]org befindet, sowie zu /download.php auf demselben Server wie der Original-Link (Abb. 6).

Abb. 6: Iframe Umleitung zu RIG-v und Nutzlast-Download

Leider konnten wir keine Nutzlasten finden, die über diese Umleitungskette geliefert werden. /download.php gibt eine EmployeeID-47267.zip-Nutzlast wieder, die gemäß unserer Beobachtung entweder eine Smoke-Loader Variante enthält, die hxxp://webfeed.updatesnetwork[.]com/feedweb/feed[.]php als C&C verwendet, oder eine ZeuS-Variante, die hxxps://feed.networksupdates[.]com/feed/webfeed[.]xml als C&C verwendet. Bei der Instanz, bei der wir Smoke-Loader beobachteten, lud Smoke-Loader eine identische ZeuS-Variante (mit demselben Hash) herunter.

Fazit

Die Kampagnen, die ScanPOS verteilen, sind neben anderen Ländern, die Weihnachten und/oder Erntedank feiern, besonders auf die Gastronomievertikale in Nordamerika und GB ausgerichtet. Im Vorfeld dieser Feiertage und der dazugehörigen Reise- und Einkaufswelle sollten Organisationen besonders auf potenzielle Infektionen mit POS-Malware, Bank-Trojaner und andere Malware achten, die sich saisonbezogene Trends zunutze machen. Wir werden die Kronos-Kampagnen, die ScanPOS-Verteilung und andere Bedrohungen weiterhin überwachen.

Verweise

- https://www.proofpoint.com/us/threat-insight/post/banking-trojans-dridex-vawtrak-others-increase-focus-on-canada

- https://securityintelligence.com/the-father-of-zeus-kronos-malware-discovered/

- https://blog.malwarebytes.com/threat-analysis/2016/08/smoke-loader-downloader-with-a-smokescreen-still-alive/

- http://www.morphick.com/resources/lab-blog/scanpos-new-pos-malware-being-distributed-kronos

Indicators of Compromise (IOCs – Anzeichen einer Gefährdung)

| IOC | IOC-Typ | Beschreibung |

|---|---|---|

| hxxp://invoice.docs-sharepoint[.]com/profile/profile[.]php?id=[base64 e-mail address] | URL | Phishing-Link vom 8. Nov. |

| hxxp://invoice.docs-sharepoint[.]com/profile/download[.]php | URL | Umleitung vom Phishing-Link am 8. Nov. |

| 4b5f4dbd93100bb7b87920f2f3066782a8449eb9e236efc02afe570c1ce70cf5 | SHA256 | EmployeeID-47267.zip mit Smoke-Loader von /download.php am 8. Nov. |

| 90063c40cb94277f39ca1b3818b36b4fa41b3a3091d42dfc21586ad1c461daa0 | SHA256 | SmokeLoader EmployeeID-47267.pif |

| 711431204071b1e6f5b5644e0f0b23464c6ef5c254d7a40c4e6fe7c8782cd55c | SHA256 | EmployeeID-47267.zip mit ZeuS vom /download.php am 8. Nov. |

| 4ba3913d945a16c099f5796fdeef2fda5c6c2e60cb53d46a1bfae82808075d74 | SHA256 | ZeuS EmployeeID-47267.pif |

| hxxps://feed.networksupdates[.]com/feed/webfeed.xml | URL | ZeuS C&C am 8. Nov. |

| add.souloventure[.]org | Domäne | RIG-v domain vom 8. Nov. |

| hxxp://intranet.excelsharepoint[.]com/profile/Employee[.]php?id=[base64 e-mail address] | URL | Phishing-Link vom 10. Nov. |

| a78b93a11ce649be3ca91812769f95a40de9d78e97a627366917c4fcd747f156 | SHA256 | EmployeeID-847267.doc, heruntergeladen über Phishing-Links am 10. November |

| hxxp://info.docs-sharepoint[.]com/officeup[.]exe | URL | EmployeeID-847267.doc beim Downloaden der Nutzlast (Kronos) am 10. Nov. |

| e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | SHA256 | Kronos am 10. Nov. |

| hxxp://www.networkupdate[.]club/kbps/connect[.]php | URL | Kronos C&C am 10. Nov. |

| hxxp://networkupdate[.]online/kbps/upload/c1c06f7d[.]exe | URL | Nutzlast DL von Kronos am 10. Nov. |

| hxxp://networkupdate[.]online/kbps/upload/1f80ff71[.]exe | URL | Nutzlast DL von Kronos am 10. Nov. |

| hxxp://networkupdate[.]online/kbps/upload/a8b05325[.]exe | URL | Nutzlast DL von Kronos am 10. Nov. |

| d0caf097ea0350dc92277aed73b0f44986d7d85b06d1d17b424dc172ce35a984 | SHA256 | c1c06f7d.exe – SmokeLoader |

| d9d1f02c8c4beee49f81093ea8162ce6adf405640ccacd5f03ce6c45e700ee98 | SHA256 | 1f80ff71.exe – SmokeLoader |

| hxxp://webfeed.updatesnetwork[.]com/feedweb/feed[.]php | URL | SmokeLoader C&C |

| 093c81f0b234c2aa0363129fdaaaf57551f161915da3d23f43a792b5f3024c1e | SHA256 | a8b05325.exe – ScanPOS |

| hxxp://invoicesharepoint[.]com/gateway[.]php | URL | ScanPOS C&C |

| hxxp://intranet.excel-sharepoint[.]com/doc/employee[.]php?id=[base64 e-mail address] | URL | Phishing-Lin am 14. Nov. |

| fd5412a7c71958ecdffa7064bf03c5f1931e561a1e71bc939551d5afb8bf7462 | SHA256 | Am 14. Nov. von Phishing-Links heruntergeladen |

| hxxp://profile.excel-sharepoint[.]com/doc/office[.]exe | URL | EmployeeID-6283.doc Downloaden der Nutzlast (Kronos) am 14. Nov. |

| 269f88cfa9e9e26f3761aedee5d0836b5b82f346128fe03da28a331f80a5fba3 | SHA256 | Kronos am 14. Nov. (dieselbe C&C wie zuvor) |

ET und ETPRO Suricata/Snort-Deckung

2018125 ET CURRENT_EVENTS VERDÄCHTIGE .PIF Datei in Zip

2020077 ET TROJANER Kronos Check-in M2

2020080 ET TROJANER Kronos Check-in

2022124 ET TROJANER Win32.Sharik Microsoft-Konnektivitätsprüfung

2022550 ET CURRENT_EVENTS Mögliches bösartiges Makro DL EXE Feb. 2016

2023196 ET CURRENT_EVENTS RIG EK Landung 12. Sep. 2016 T2

2023401 ET CURRENT_EVENTS RIG EK URI Strukt. 24. Okt. 2016 (RIG-v)

2816808 ETPRO CURRENT_EVENTS RIG EK Flash-Exploit 29. Mär. 2016

2823254 ETPRO TROJAN ScanPOS Exfiltration CC-Daten

2823288 ETPRO TROJAN Zeus-Variante CnC SSL Cert.