En junio de 2025, varios titulares de ciberseguridad alertaron sobre un supuesto hallazgo de 16 000 millones de credenciales robadas en foros de hackers. Aunque la cifra llamaba la atención, no hay indicios de una filtración reciente: todo apunta a una recopilación de credenciales procedentes de fugas de datos antiguas, muchas de ellas disponibles públicamente desde hace años. Además, las grandes tecnológicas mencionadas (Google, Apple y Facebook) no han emitido ningún comunicado oficial al respecto.

La novedad radica en la atención que está recibiendo la noticia. Y esa atención, aunque parta de una premisa engañosa, es un recordatorio claro y contundente de que las credenciales expuestas continúan siendo una amenaza grave para personas y organizaciones. Los ciberdelincuentes recopilan y reutilizan de forma habitual credenciales previamente comprometidas para lanzar ataques masivos basados en credenciales, como el relleno de credenciales y los intentos de inicio de sesión por fuerza bruta. Incluso pueden aprovechar credenciales antiguas, sobre todo cuando los usuarios usan siempre las mismas contraseñas.

¿Por qué son importantes estas recopilaciones?

Lo que más preocupa es la magnitud. Una caché tan ingente de contraseñas en la Internet oscura (dark web) constituye un auténtico filón para los ciberdelincuentes, incluso si es redundante o está obsoleta. El notable interés que ha generado esta recopilación en las últimas semanas hace que su mayor visibilidad resulte aún más preocupante, ya que permite ataques generalizados de relleno (credential stuffing) y difusión de contraseñas contra un sinfín de objetivos. Los equipos de seguridad deben prever un incremento en los intentos de usurpación de cuentas (ATO) durante las próximas semanas y meses, cuando los atacantes intenten aprovechar esta última recopilación.

Como ocurrió con el volcado de datos conocido como “Collection #1” en 2019, que expuso 773 millones de direcciones de correo únicas y 21 millones de contraseñas, cuando reaparecen, estas colecciones pueden desatar oleadas de ciberataques. Conocidas como “the tip of the iceberg” (la punta del iceberg), estas recopilaciones crecieron hasta alcanzar miles de millones de registros. Posteriormente, los investigadores de Proofpoint observaron un aumento en la actividad de usurpación de cuentas, mientras los ciberdelincuentes no tardaron en utilizar las credenciales en campañas de phishing y fraude.

La historia demuestra que cuando las credenciales inundan el mercado negro, los ataques de usurpación de cuentas (ATO) se disparan. Es probable que, tal como ocurrió con Collection #1, los adversarios empleen esta nueva caché de 16 000 millones de credenciales para acciones que incluyen desde el secuestro de cuentas de correo y servicios cloud hasta la infiltración en sistemas sensibles.

El panorama actual de amenazas de usurpación de cuentas

La usurpación de cuentas (ATO) se ha convertido en una de las principales amenazas a las que se enfrentan las organizaciones. Los atacantes valoran las ATO porque les permiten actuar como usuarios de confianza dentro de las redes. Resulta mucho más fácil (y discreto) iniciar sesión con credenciales válidas que aprovechar una vulnerabilidad de software.

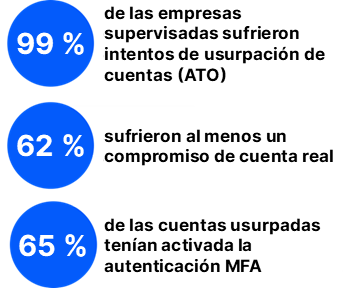

Efectivamente, una investigación reciente de Proofpoint sobre amenazas confirma el alcance del problema de las ATO. Las cifras son asombrosas y ningún sector es inmune. Muchas organizaciones tienen decenas o incluso cientos de cuentas comprometidas.

Un estudio de Proofpoint confirma el alcance del problema de la usurpación de cuentas.

Los ciberdelincuentes utilizan múltiples técnicas para eludir la autenticación multifactor (MFA). Entre ellas se incluyen la suplantación de SIM, la ingeniería social y los ataques por fatiga de uso de la MFA. Además, está surgiendo un ataque denominado de intermediario (adversary-in-the-middle, AiTM), en el que los atacantes configuran un sitio de phishing tipo proxy inverso. Este sitio replica una página de inicio de sesión legítima. Cuando los usuarios, sin saberlo, introducen sus credenciales, los atacantes roban la cookie de sesión y secuestran el token de la sesión. (Puede ver una simulación en tiempo real de este ataque aquí).

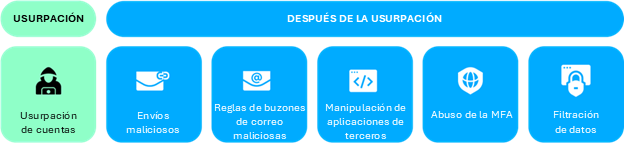

Una vez dentro, los atacantes disponen de una puerta de acceso a múltiples recursos de correo y servicios cloud. Por ejemplo, pueden acceder al portal de inicio de sesión único (SSO) de la víctima. Desde ahí, pueden acceder a todas las aplicaciones conectadas al proveedor de identidad de la organización. Esto les permite evadir la detección y realizar acciones como crear reglas en los buzones, eliminar y acceder a mensajes, y robar datos. También pueden enviar mensajes de phishing y ataques Business Email Compromise (BEC), tanto interna como externamente.

Ejemplo de actividades maliciosas después de la usurpación.

Refuerce sus defensas frente a las ATO

Con más de 16 000 millones de credenciales robadas actualmente en circulación, defenderse contra las ATO es más importante que nunca. Una defensa sólida y multicapa requiere una combinación de controles técnicos, visibilidad, automatización y preparación de los usuarios. A continuación se muestran los elementos clave que deben implementar las organizaciones para reducir el riesgo de ATO y responder con seguridad.

Aplique políticas de autenticación robustas

Asegúrese de que la MFA esté habilitada para todos los usuarios, especialmente en el correo electrónico, la VPN y las aplicaciones cloud críticas. Siempre que sea posible, utilice métodos de MFA resistentes al phishing, como llaves de seguridad FIDO2 o aplicaciones de autenticación. Revise regularmente las configuraciones de MFA para detectar irregularidades o cambios no autorizados.

Configure políticas de acceso condicional

Aproveche las funciones de proveedores de identidad de soluciones como Microsoft Entra ID (antes Azure AD), Okta o Ping Identity. Estas plataformas gestionan la autenticación de usuarios y el control de acceso, y pueden emplearse para aplicar políticas de seguridad como:

- Bloquear inicios de sesión desde redes TOR, dispositivos desconocidos o no gestionados.

- Exigir MFA adaptativa o basada en riesgos para intentos de inicio de sesión de mayor riesgo.

Esto ayuda a prevenir accesos no autorizados incluso si las credenciales han sido comprometidas.

Proteja y audite su entorno cloud

Realice auditorías de seguridad periódicas de sus inquilinos cloud y sus proveedores de identidad. Revise cualquier cuenta inactiva o mal configurada, privilegios excesivos o integraciones de aplicaciones de terceros habilitadas pero sin supervisión. Elimine las cuentas de administrador en la sombra y aplique el principio del mínimo de privilegios. Siempre que sea posible, elimine credenciales en caché y permisos antiguos de aplicaciones OAuth, ya que suelen utilizarse en ataques.

Supervise y detecte cualquier actividad anómala

Los métodos de detección básicos que se basan en inicios de sesión desde países inusuales, múltiples intentos fallidos o viajes imposibles entre lugares lejanos no bastan para identificar técnicas modernas Se necesita una solución capaz de identificar eventos de inicio de sesión sospechosos en tiempo real. Busque una que emplee aprendizaje automático, análisis de comportamiento y amplia telemetría de inteligencia de amenazas, tanto para actividades de inicio de sesión como posteriores. Proofpoint Prime Threat Protection con protección frente a ataques ATO puede ayudar a proporcionar visibilidad de toda la secuencia de ataque en varias etapas. Esto ayuda a los equipos de seguridad a detectar amenazas más rápidamente y con mayor precisión.

Automatice la corrección para reducir el tiempo de permanencia

Cuando se detecta una ATO, el tiempo es crucial. Prime permite ejecutar acciones de respuesta automatizadas, como suspender cuentas, restablecer credenciales, eliminar reglas maliciosas de buzón y revocar aplicaciones OAuth no autorizadas. Esto ayuda a contener el ataque.

Refuerce la resiliencia de los usuarios

Los atacantes suelen usar técnicas de phishing, reutilización de credenciales y manipulación contra los usuarios. Prime ayuda a reducir este riesgo mediante educación contextual y dirigida, basada en el comportamiento del usuario, su rol o su exposición a amenazas. Además, Prime permite a los usuarios denunciar cualquier actividad de correo sospechosa. Todo esto contribuye a aumentar su resiliencia y les permite convertirse en parte de la defensa de su organización frente a las amenazas.

Planifique y ponga a prueba su respuesta a incidentes

Desarrolle un plan específico para escenarios de ATO. Este plan debe definir cómo investigar y contener un ataque de usurpación de cuentas. Por ejemplo, la corrección debe incluir la revisión de la cuenta, la configuración de MFA, los ajustes del buzón de correo, los permisos de datos, las autorizaciones OAuth para aplicaciones, entre otros elementos Si debe informar del ataque a sus partners, clientes o al público, asegúrese de disponer de un plan para determinar y evaluar el alcance de la divulgación, por ejemplo, qué mensajes y archivos se han podido comprometer en el ataque.

Proteja a sus empleados frente a las ATO

Con más de 16 000 millones de credenciales robadas circulando en la Internet oscura (Dark Web), la amenaza de las ATO sigue creciendo. Para defenderse de estos ataques, se necesita una estrategia integral y multicapa que combine controles de identidad, preparación de los usuarios e inteligencia de amenazas.

Proofpoint Prime Threat Protection le proporciona una base para su estrategia de seguridad. Prime ofrece protección frente a amenazas multicanal, detección de ATO multifase, protección contra la suplantación de la identidad y orientación e información basada en los riesgos asociados a las personas. En conjunto, todo esto le ayuda a proteger lo que más importa: sus empleados.

¿Desea descubrir cómo puede Proofpoint Prime Threat Protection ayudarle a evitar el compromiso de cuentas y mejorar la eficiencia operativa? Descargue el informe de validación económica de ESG sobre Proofpoint Prime Threat Protection.