Principales conclusiones

- Los ciberdelincuentes están explotando la función Direct Send de Microsoft 365 para enviar correos de phishing que aparentan originarse dentro de la organización, lo que socava la confianza interna y aumenta las posibilidades de éxito de los ataques de ingeniería social.

- A menudo, estos mensajes de phishing eluden las defensas integradas y terminan en las carpetas de correo no deseado de los usuarios, incluso después de ser marcados por las comprobaciones de autenticación compuesta de Microsoft.

- Los señuelos son muy eficaces y de temática empresarial, y recurren con frecuencia a pretextos como recordatorios de tareas, autorizaciones de transferencias y mensajes de voz para incentivar la interacción de los usuarios.

- Esta campaña refleja una tendencia más amplia en la que los atacantes abusan de servicios cloud legítimos para eludir los controles de seguridad, lo que hace imprescindible que las organizaciones revisen sus mecanismos de autenticación de correo electrónico y las configuraciones de retransmisión.

Descripción general

Proofpoint detectó una campaña de phishing activa que explotaba la función Direct Send de Microsoft 365 para enviar mensajes falsificados con apariencia de correos internos.

El ciberdelincuente utilizó dispositivos de seguridad de correo electrónico de terceros sin las protecciones adecuadas como un retransmisor SMTP, así como activos de VPS (Virtual Private Server) para la inyección de mensajes. En muchos casos, Microsoft marcó los mensajes como intentos de suplantación basándose en fallos de autenticación compuesta. Sin embargo, los mensajes se entregaron igualmente en las carpetas de correo no deseado de los usuarios, lo que permitió que las payloads (cargas maliciosas) llegaran a sus destinatarios.

Introducción

Direct Send es una función de Microsoft 365 que permite a dispositivos y aplicaciones retransmitir mensajes a los inquilinos de Microsoft sin necesidad de autenticación, siempre que los destinatarios pertenezcan a la organización. Está diseñada para impresoras multifunción y aplicaciones heredadas. Sin embargo, esta función puede utilizarse de manera maliciosa para enviar mensajes no autenticados que aparentan ser correos internos. En pocas palabras, esta vulnerabilidad permite a un atacante externo enviar correos que simulan provenir del interior de la organización sin necesidad de credenciales válidas.

Hemos detectado indicios, en recientes pruebas de concepto de seguridad del correo electrónico, de que actores maliciosos están explotando esta función para inyectar correos de phishing falsificados que logran eludir los controles de verificación del remitente. Esta táctica permite a los atacantes distribuir cargas maliciosas a usuarios de Microsoft 365 con un mayor grado de credibilidad, lo que con frecuencia se traduce en entregas exitosas incluso cuando fallan las comprobaciones de autenticación.

Distribución

Proofpoint detectó múltiples mensajes inyectados en inquilinos de Microsoft 365 mediante dispositivos de seguridad del correo electrónico de terceros sin protección, utilizados como retransmisores SMTP. La infraestructura de envío presentaba certificados SSL válidos de DigiCert y servicios SMTP compatibles con AUTH PLAIN LOGIN mediante STARTTLS. Los dispositivos exponen los puertos 8008, 8010 y 8015 con certificados caducados o autofirmados.

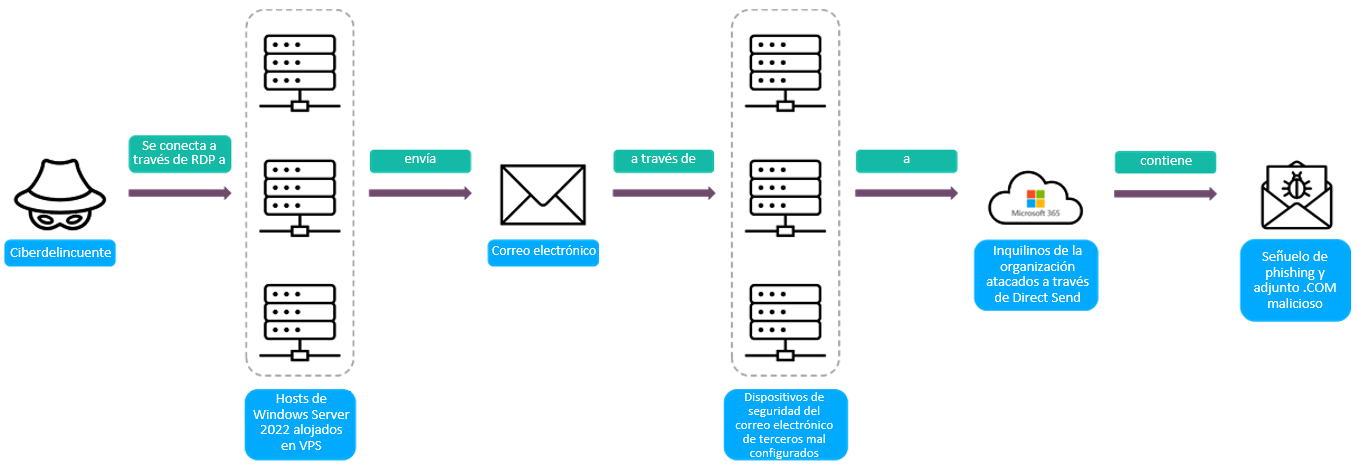

Flujo de inyección de mensajes

- Los atacantes se conectan a hosts virtuales que ejecutan Windows Server 2022 mediante RDP en el puerto 3389.

Inicio de sesión de administrador de Microsoft. - Las conexiones SMTP se inician desde estos hosts hacia dispositivos de seguridad de correo electrónico de terceros no seguros, alojados por un proveedor regional de servicios IaaS.

- Los mensajes se retransmiten a través de estos dispositivos hacia inquilinos de Microsoft 365 pertenecientes a organizaciones objetivo.

- Los mensajes se entregan a Microsoft 365 mediante Direct Send, utilizando una dirección De interna falsificada.

Ilustración que destaca la entrega de mensajes falsificados mediante la función Direct Send de Microsoft.

Conclusión

El abuso de la función Direct Send de Microsoft 365 no es solo una vulnerabilidad técnica. Es un riesgo estratégico para la confianza y reputación de una organización. Esta campaña demuestra cómo los atacantes continúan aprovechando funciones legítimas de Microsoft 365 para atacar a las organizaciones con amenazas. Al retransmitir correos a través de infraestructuras de correo no seguras y suplantar dominios internos, logran alta credibilidad y entrega en la bandeja de entrada a pesar de fallos en la autenticación. Cuando los usuarios pierden la confianza en los correos internos, la productividad se ve afectada y el riesgo de que ataques de ingeniería social tengan éxito aumenta enormemente.

Esta campaña forma parte de una tendencia más amplia en la que los adversarios explotan servicios cloud de confianza para lanzar ataques y evitar la detección. Con la adopción masiva de Microsoft 365, resulta fundamental comprender y mitigar estos riesgos para garantizar un entorno digital seguro. Los CISO y líderes de TI deben evaluar de forma proactiva su exposición al abuso de Direct Send y promover la implementación de prácticas seguras de retransmisión de correo electrónico para proteger la confianza interna y la resiliencia en el seno de la organización. Las organizaciones deberían tratar Direct Send como un vector de riesgo e implementar un sistema de autenticación segura para el correo electrónico generado por aplicaciones, como Proofpoint Secure Email Relay.

Recomendaciones para los clientes de Microsoft 365

A continuación se incluyen algunos consejos para proteger su organización:

- Determine si su organización utiliza activamente Direct Send y, si corresponde, habilite la opción “Reject Direct Send” mediante PowerShell: Set-OrganizationConfig -RejectDirectSend $true

- Audite las reglas de flujo de correo para identificar direcciones IP no autenticadas que tengan permitido la retransmisión; supervise los encabezados de los mensajes en busca de intentos de suplantación marcados por Microsoft con compauth=fail.

- Aplique la autenticación de correo electrónico (SPF, DKIM, DMARC) con políticas estrictas de rechazo en DMARC y error irrecuperable (hard fail) en SPF, siempre que sea posible, asociándose con un servicio de confianza como Proofpoint Email Fraud Defense para garantizar la entregabilidad del correo electrónico legítimo.

- Utilice soluciones de seguridad del correo electrónico avanzadas como Proofpoint Core Email Protection para reforzar las protecciones nativas de Microsoft.

Indicadores de compromiso

|

Certificado SSL autofirmado |

Notas |

|

CN=WIN-BUNS25TD77J |

CN utilizado por hosts Windows Server 2022 controlados por atacantes |

|

|

|

|

Dirección IP |

Notas |

|

163.5.112[.]86 |

Host Windows Server 2022 controlado por atacantes utilizado para iniciar la conexión SMTP |

|

163.5.160[.]28 |

Host Windows Server 2022 controlado por atacantes utilizado para iniciar la conexión SMTP |

|

163.5.160[.]119 |

Host Windows Server 2022 controlado por atacantes utilizado para iniciar la conexión SMTP |

|

163.5.160[.]143 |

Host Windows Server 2022 controlado por atacantes utilizado para iniciar la conexión SMTP |

|

163.5.169[.]53 |

Host Windows Server 2022 controlado por atacantes utilizado para iniciar la conexión SMTP |

|

|

|

|

Señuelos detectados |

|

|

“Your-to-do-List/MM/DD/YYYY” |

|

|

“Wire-eAuthorization approvalMM/DD/YYYY” |

|

|

“Payment ACH-Wire Authorization” |

|

|

“Daily Reminder: Today’s Tasks – MM/DD/YYYY” |

|

|

“Reminder – To Do – MM/DD/YYYY” |

|

|

“WIRELESSCALLER(XXX)YYY-ZZZZ-MM/DD/YYYY” |

|