Dans tous les secteurs, les espaces de travail numériques laissent la place aux environnements de travail agentiques, au sein desquels personnes et agents collaborent. Cette transformation promet une nette amélioration de l'efficacité opérationnelle, mais s'accompagne également de défis inédits en matière de sécurité des données. En effet, chaque interaction — qu'elle soit humaine ou pilotée par l'IA — présente un risque d'exposition, d'exfiltration ou d'utilisation inappropriée de données. Plus que jamais, les entreprises doivent connaître l'emplacement de leurs données, comprendre leur objectif et leur valeur, ainsi que protéger leur utilisation.

Les solutions décousues ayant recours à plusieurs produits isolés laissent des failles critiques dans la visibilité et la protection. Pour résoudre ce problème, Proofpoint a lancé Proofpoint Data Security Complete, une solution unifiée qui protège vos données où qu'elles se trouvent et encadre la façon dont les personnes et l'IA interagissent avec ces données.

Une solution unifiée de sécurité des données

Seule solution unifiée du secteur, Proofpoint Data Security Complete offre visibilité et contrôle pour toutes les données sensibles. Contrairement aux piles fragmentées de produits isolés qui assurent une protection incomplète, augmentent les coûts administratifs et compliquent le travail des équipes, notre solution unifiée de sécurité des données offre une couverture cohérente et de bout en bout sur tous les canaux. En alliant prévention des fuites de données (DLP) multicanale, gestion des menaces internes (ITM) et gestion de la posture de sécurité des données (DSPM), Proofpoint Data Security Complete élimine les inefficacités et réduit jusqu'à 58 % les coûts administratifs.

Proofpoint Data Security Complete offre les avantages suivants aux entreprises qui souhaitent adopter des environnements de travail agentiques :

- Prévention des exfiltrations et des fuites grâce au blocage des mouvements de données accidentels ou malveillants au niveau de la messagerie électronique, du cloud, du Web et des endpoints

- Détection des risques internes à un stade précoce grâce à la mise en corrélation du contenu et du contexte des utilisateurs, à l'ajustement dynamique des contrôles et à l'accélération des investigations avec des preuves irréfutables

- Sécurisation des données au repos grâce à la découverte et à la classification des données sensibles dans les environnements cloud et hybrides, puis à la correction des risques avec des contrôles en un clic

- Sécurisation de l'innovation en matière d'IA grâce à l'application de règles d'utilisation acceptable pour l'IA générative et à la protection des données sensibles contre les expositions involontaires

En cette ère nouvelle, les entreprises doivent protéger les agents d'IA avec autant de rigueur que leurs collaborateurs. Proofpoint Data Security Complete sécurise les données sensibles sur tous les canaux, tandis que Proofpoint Secure Agent Gateway étend ces protections à chaque workflow agentique. Pour en savoir plus sur Proofpoint Secure Agent Gateway, consultez notre article de blog « Prévenir les fuites de données causées par les agents d'IA déployés par les clients grâce à Proofpoint Secure Agent Gateway ».

Les innovations qui distinguent Proofpoint Data Security Complete de la concurrence

Loin d'être un énième produit DLP, Proofpoint Data Security Complete représente un bond en avant pour la sécurité centrée sur les données. Découvrons ensemble les fonctionnalités avancées qui le rendent unique.

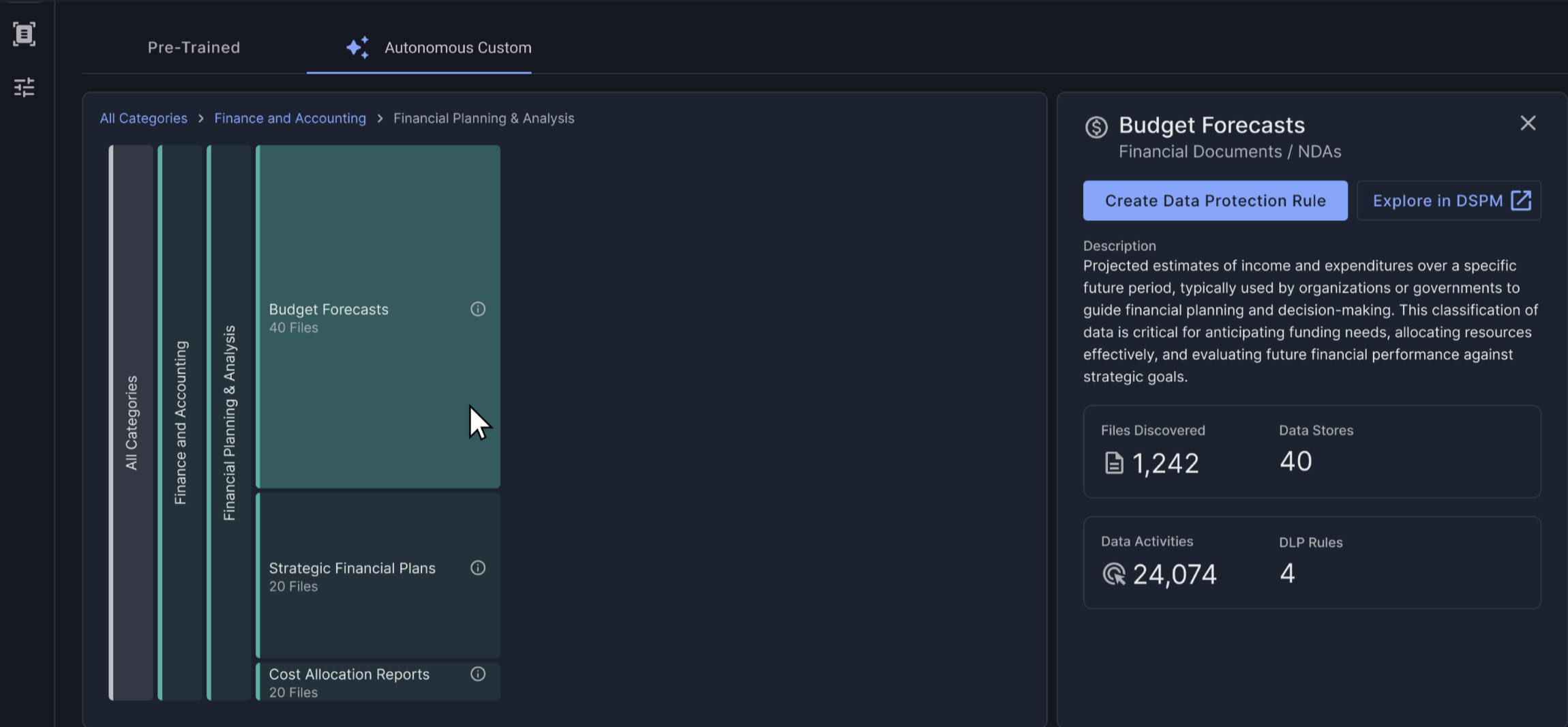

Classificateurs personnalisés autonomes

Les systèmes DLP traditionnels reposent sur des règles statiques et des ajustements manuels, ce qui augmente les faux positifs, les angles morts et la charge administrative. Les classificateurs personnalisés autonomes de Proofpoint résolvent le problème en s'appuyant sur des modèles d'IA qui s'adaptent en continu à la façon dont les collaborateurs gèrent les données.

Nos classificateurs tirent des enseignements de l'utilisation réelle, en identifiant les schémas de déplacement des données sensibles dans les référentiels et sur les canaux de communication. En comprenant le contexte métier, ils réduisent les faux positifs et s'assurent que les alertes sont pertinentes. Les entreprises peuvent se développer sans avoir à définir sans arrêt de nouvelles règles, en s'assurant que la sécurité des données évolue naturellement avec leur activité.

Figure 1. Les classificateurs personnalisés autonomes étudient le contexte métier pour classer les documents dans toutes les banques de données. Ce faisant, ils réduisent considérablement les faux positifs et garantissent que les alertes sont précises et exploitables.

Visualisation et hiérarchisation des risques à l'aide de la Data Risk Map

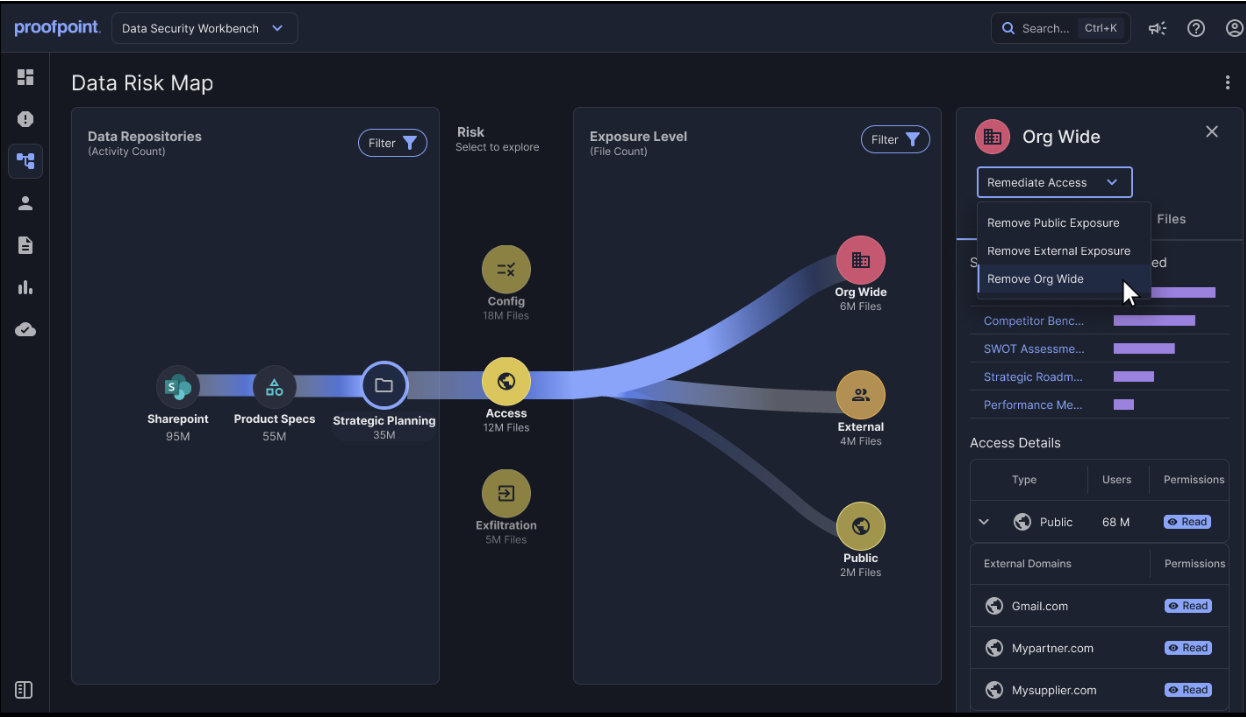

Sans visibilité sur les données, il est impossible de les protéger efficacement. En adoptant une approche unifiée de la sécurité des données, vous bénéficierez d'une vue consolidée et intuitive de l'emplacement des données sensibles, de leurs mouvements et des personnes qui y accèdent. Nous appelons cette fonctionnalité la Data Risk Map (Carte des risques liés aux données).

Cette visibilité indique aux équipes où intervenir, faisant ainsi passer la sécurité des données d'une stratégie réactive à une gouvernance proactive.

Avec la Data Risk Map, Proofpoint offre une visibilité de bout en bout sur les flux de données pour la réponse aux incidents. Cette fonctionnalité de traçabilité des données sur tous les canaux est optimisée par les modèles de traçabilité des données de Proofpoint Nexus®. Elle suit les données sensibles depuis la source jusqu'aux canaux de sortie, en passant par l'ensemble des manipulations, copies et transferts subis en cours de route.

Cette traçabilité permet aux équipes de sécurité d'identifier la source exacte d'un fichier, ses mouvements et les personnes qui ont interagi avec celui-ci, ce qui peut s'avérer utile pour la réponse aux incidents et l'analyse des risques. Les équipes peuvent ensuite appliquer des contrôles en fonction de la source du fichier et de ces renseignements contextuels supplémentaires.

En combinant visibilité et renseignements contextuels, Proofpoint transforme la traçabilité des données en un outil efficace pour réduire les risques internes, prévenir les exfiltrations et simplifier la mise en conformité.

Figure 2. Proofpoint Data Security Complete inclut une fonction de traçabilité des données sur tous les canaux, qui suit les données sensibles depuis la source jusqu'aux canaux de sortie, en passant par l'ensemble des manipulations, copies et transferts subis en cours de route.

Mesures de correction en un clic pour Microsoft 365 et Google Workspace

Dans la Data Risk Map, les équipes de sécurité peuvent appliquer des mesures de correction en un clic pour Microsoft 365 et Google Workspace. Elles peuvent révoquer instantanément tout accès non autorisé, ajuster les autorisations de partage de fichiers à risque ou mettre en quarantaine les fichiers exposés. Ces mesures accélèrent le confinement des menaces et garantissent que les données sensibles restent protégées sur toutes les plates-formes de collaboration que les collaborateurs utilisent au quotidien.

Gouvernance de l'utilisation sécurisée des données d'IA

Les outils d'IA générative tels que ChatGPT, Copilot et Gemini offrent des gains de productivité énormes, tout comme les applications tierces optimisées par l'IA. Toutefois, ils s'accompagnent également de risques inédits lorsque des données sensibles sont chargées ou traitées sans supervision.

Le module AI Data Governance de Proofpoint fournit un cadre pour une utilisation sécurisée de l'IA en entreprise. Les entreprises peuvent identifier les utilisations approuvées et non approuvées de l'IA, appliquer des règles prédéfinies afin de prévenir toute exfiltration ou violation de la confidentialité, ainsi que contrôler les accès grâce à des workflows automatisés pour les équipes de sécurité et les propriétaires de contenu.

Grâce à une visibilité sur les données qui alimentent les modèles d'IA, les entreprises peuvent aligner l'adoption de l'IA sur les exigences en matière de conformité, tout en prévenant les expositions dues à la négligence ou à la malveillance des utilisateurs. Proofpoint permet aux entreprises d'adopter l'IA en toute confiance, en maximisant l'innovation sans sacrifier la sécurité.

Étapes suivantes

La sécurité des données est devenue indispensable. Les attaques gagnant en sophistication et l'environnement de travail augmentant les risques liés aux utilisateurs internes, les entreprises ont besoin d'une solution moderne qui travaille aussi dur qu'elles.

Proofpoint Data Security Complete est d'ores et déjà disponible. Pour en savoir plus, consultez la page dédiée à Proofpoint Data Security Complete ou contactez votre représentant Proofpoint pour programmer une démonstration.