Le périmètre de sécurité traditionnel n’a plus sa place à l’ère du télétravail et du cloud. La plupart des entreprises défendent aujourd’hui une surface d’attaque disparate, qui couvre une multitude d’emplacements, de comptes et de terminaux. Lorsque des cybercriminels souhaitent compromettre ce vaste réseau, il leur suffit de piéger un seul individu, et non de franchir les défenses de toute une entreprise.

C’est pourquoi l’identité est la nouvelle surface d’attaque, et, par la même occasion, votre nouveau périmètre de sécurité.

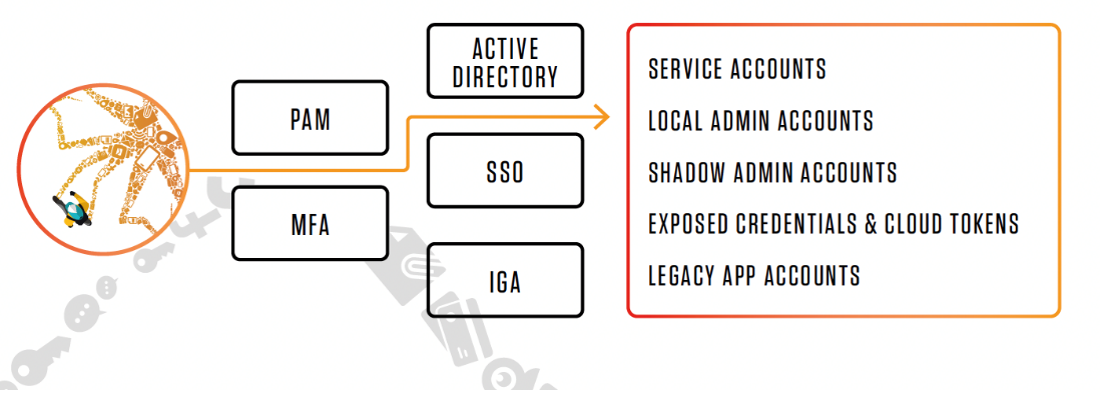

Ces dernières années, les entreprises ont massivement investi dans des outils tels que des solutions de gestion des accès à privilèges (PAM) et d’authentification à plusieurs facteurs (MFA) pour lutter contre ces attaques. Malgré l’adoption généralisée de ces outils, nos recherches montrent qu’un endpoint d’entreprise sur six présente encore des vulnérabilités liées aux identités.

Comment les cybercriminels ciblent-ils les identités ?

Les cybercriminels peuvent contourner les défenses périmétriques standard sans efforts démesurés ni connaissances techniques poussées en ciblant des identités non gérées et mal configurées. Les comptes de service, les administrateurs locaux et fantômes ainsi que les identifiants de connexion mis en cache échappent souvent à la détection des outils de sécurité des privilèges et des mots de passe.

Aperçu de la façon dont les cybercriminels ciblent les identités.

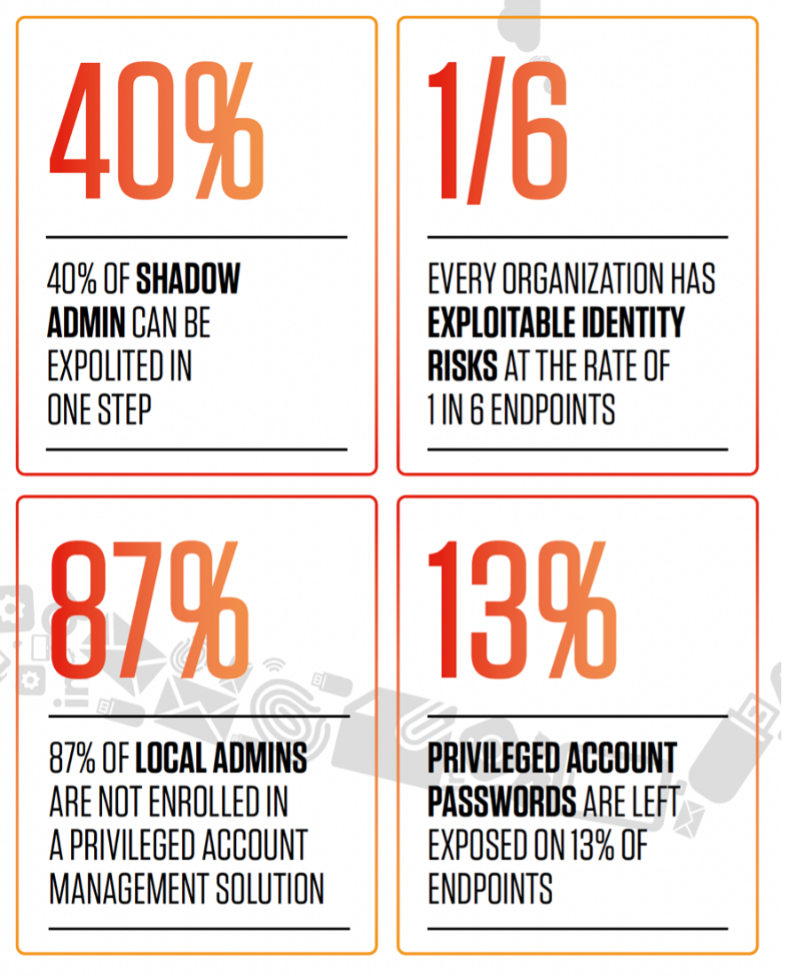

Des recherches de l’Identity Defined Security Alliance montrent que 84 % des entreprises ont été victimes d’une compromission liée aux identités au cours de l’année écoulée. Il est facile de comprendre pourquoi cette stratégie d’attaque est efficace lorsqu’on s’intéresse aux recherches menées par Proofpoint, qui révèlent que 87 % des administrateurs fantômes ne sont pas inscrits à une solution PAM. Par ailleurs, nous avons découvert que 40 % des administrateurs fantômes peuvent être exploités en une seule étape.

Conclusions du rapport Analyzing Identity Risks (Analyse des risques liés aux identités) de 2022 de Proofpoint.

Une fois qu’un cybercriminel a exploité une vulnérabilité liée à une identité, il peut se déplacer latéralement sur les systèmes et réseaux pour causer encore plus de dégâts. Il peut ainsi :

- Collecter des informations

- Distribuer des charges virales malveillantes

- Exfiltrer des données

Plus un cybercriminel est libre de se déplacer sur le réseau, plus il a le temps et l’occasion d’exploiter des identités. Il peut par exemple procéder à une élévation des privilèges et exploiter des environnements cloud et Active Directory. Les conséquences pour les entreprises peuvent être désastreuses.

Une nouvelle approche pour contrer les menaces liées aux identités

Proofpoint a reconnu la nécessité d’un nouvel ensemble d’outils conçu pour relever le défi des menaces liées aux identités. C’est l’une des principales raisons pour lesquelles nous avons récemment acquis Illusive, un leader du marché de la détection et neutralisation des menaces liées aux identités (ITDR).

Notre plate-forme Proofpoint Identity Threat Defense détecte, corrige et défend les vulnérabilités liées aux identités. Cette solution, qui protège la partie centrale de la chaîne d’attaque, s’appuie sur les technologies Proofpoint Spotlight™ et Proofpoint Shadow™, qui aident les entreprises à divers égards :

- Détecter et neutraliser les menaces liées aux identités

- Bloquer les élévations de privilèges

- Prévenir les déplacements latéraux sur le réseau

Zoom sur Proofpoint Spotlight et Proofpoint Shadow

Proofpoint Spotlight offre une visibilité inégalée sur les identités vulnérables en analysant les éléments suivants :

- Structures d’annuaire

- Solutions PAM

- Serveurs d’endpoint

- Services

Il met en lumière les écarts entre ce que vos règles de protection des identités sont censées faire et la réalité de votre environnement. Pour en savoir plus sur Proofpoint Spotlight, cliquez ici.

Proofpoint Shadow a réussi haut la main plus de 150 exercices de simulation d’attaques. Il vous permet de détecter plus rapidement les menaces en les identifiant en fonction du moment où un cybercriminel interagit avec des leurres, plutôt qu’en fonction de contrôles probabilistes basés sur des signatures de menaces ou des comportements. Pour en savoir plus sur Proofpoint Shadow, cliquez ici.

Protégez la nouvelle surface d’attaque. Break the attack chain.

L’expression « centré sur les personnes » décrit le paysage moderne des menaces. Elle désigne également le style de défense requis pour relever les défis présentés par ce paysage. Les cybercriminels utilisent les identités pour progresser vers leurs objectifs, qu’il s’agisse de voler des données ou de déployer des ransomwares. Pour cela, ils exécutent une série d’actions baptisée « chaîne d’attaque ».

Les cybercriminels commencent par cibler vos collaborateurs au moyen d’attaques telles que le phishing d’identifiants de connexion et par distribuer des malwares. Une fois qu’ils ont compromis un compte, c’est-à-dire une identité, ils ont gagné. Ils ont infiltré votre environnement avec cette identité et peuvent se déplacer latéralement et atteindre leurs objectifs.

Proofpoint a racheté Illusive pour améliorer ses plates-formes de défense contre les menaces et de protection des informations à la pointe du marché. Ces plates-formes proposent désormais une découverte et une correction proactives des risques liés aux identités, ainsi qu’une fonctionnalité robuste de défense post-compromission.

Proofpoint Identity Threat Defense est une solution unifiée qui étend la protection à toute la chaîne d’attaque. Elle offre aux entreprises des informations sans précédent sur la surface d’attaque de leurs accès à privilèges. Elle aide également les équipes de sécurité à mieux protéger les utilisateurs les plus à risque.

Téléchargez votre exemplaire gratuit de New Perimeters

Pour en savoir plus sur la façon dont Proofpoint Identity Threat Defense peut vous aider à briser la chaîne d’attaque, consultez le numéro New Perimeters – L’identité est la nouvelle surface d’attaque.