Lorsqu'on a la chance d'avoir une solution performante de sécurité centrée sur les personnes, on perd parfois de vue la valeur qu'elle apporte à l’entreprise. Sans visibilité sur les menaces qui infiltrent l'entreprise, on peut même remettre en question leur existence. La direction peut pousser les équipes de sécurité à réduire les coûts ou à consolider les éditeurs de solutions pour bénéficier de meilleures conditions de licence, ce qui entraîne souvent le remplacement d'une solution de protection de la messagerie sans que l'entreprise ne comprenne vraiment l'impact négatif que ce changement peut avoir à long terme. Les menaces finissent par franchir vos nouvelles défenses et par semer le chaos. Votre entreprise économise peut-être de l'argent, mais à quel prix ?

Un ancien client de Proofpoint évoluant dans l'industrie du forage faisait face à des contraintes budgétaires suite à des changements de direction. Même s'il était satisfait de Proofpoint, il était soumis à une pression pour consolider ses éditeurs de solutions, ce qui l'a poussé à passer à une licence Microsoft E5. Une fois cette transition effectuée, il s'est retrouvé confronté à une avalanche de nouvelles menaces, ce qui a inquiété son équipe de sécurité. Il a donc décidé de repenser sa stratégie de sécurité. Après avoir étudié plusieurs éditeurs de solutions, le client a fini par décider de revenir vers Proofpoint.

Cette décision montre pourquoi il est primordial de faire appel à un éditeur de solutions de sécurité centrée sur les personnes de premier plan. Si vous en choisissez un qui offre une protection complète de la messagerie, un support client fiable ainsi qu'une visibilité et des contrôles, les comportements de vos utilisateurs les plus à risque seront neutralisés de façon efficace. Voici pourquoi ce client est revenu vers Proofpoint.

L'objectif : renforcer la protection contre les menaces

Après être passé de Proofpoint à Microsoft E5, ce client s'est retrouvé confronté à une avalanche de nouvelles menaces qui franchissaient les défenses de Microsoft, submergeant son équipe de sécurité. Cette dernière était forcée de consacrer beaucoup plus de temps à la gestion des emails et des incidents de sécurité.

La protection de la messagerie figure en haut de la liste des priorités de l'équipe. Elle bénéficie d'une grande visibilité et d'un budget alloué. Le client avait besoin d'une solution capable de l'aider à contrer les menaces suivantes :

- Phishing avancé. Lors de ces attaques, les cybercriminels essaient d'inciter des personnes à divulguer leurs identifiants de connexion, leurs informations financières ou leurs données personnelles. Ils incluent souvent des URL ou des pièces jointes malveillantes qui redirigent les utilisateurs vers des sites Web frauduleux. Le spear phishing et le piratage de la messagerie en entreprise (BEC, Business Email Compromise) en sont deux exemples.

- Prise de contrôle de comptes. Les cybercriminels utilisent des identifiants de connexion volés pour obtenir un accès non autorisé aux comptes des utilisateurs. Une fois infiltrés, ils peuvent exfiltrer des données, commettre des fraudes financières ou déployer des malwares au sein de l'entreprise. 99 % des entreprises subissent des tentatives de prise de contrôle de comptes. Il s'agit donc d'une préoccupation majeure pour toutes les équipes de sécurité.

- Attaques de malwares. Les malwares sont des logiciels ou du code malveillants. Les cybercriminels les utilisent pour perturber ou endommager des réseaux, des systèmes et des terminaux, ou y accéder. Ils peuvent par exemple prendre la forme de ransomwares, de rootkits ou de botnets.

- Ingénierie sociale. Conçues pour exploiter le comportement humain (en jouant souvent sur la peur et l'urgence), les tactiques d'ingénierie sociale permettent aux cybercriminels d'inciter leur victime à effectuer une action dangereuse pour elle-même ou l'entreprise. Ces actions peuvent inclure l'envoi d'argent ou la divulgation de données sensibles ou d'identifiants de connexion. Le pretexting, le vishing et l'usurpation d'identité en sont quelques exemples.

Résultats : Proofpoint facilite l'adoption d'une approche de la sécurité centrée sur les personnes

En plus de bénéficier d'une détection des menaces extrêmement efficace, le client souhaitait disposer d'une meilleure visibilité sur le comportement de ses utilisateurs les plus à risque. La gestion de ses coûts grâce à la consolidation de ses éditeurs de solutions faisait également partie de ses critères de sélection. Cela permettrait aussi à son équipe de sécurité de travailler bien plus efficacement. Le client voulait également faire appel à un éditeur de solutions proposant un support client de premier ordre. Enfin, il souhaitait intégrer de façon transparente la sensibilisation à la cybersécurité à son environnement afin que ses utilisateurs puissent apprendre à prendre de meilleures décisions.

Efficacité de la détection des menaces entrantes : avantage à Proofpoint

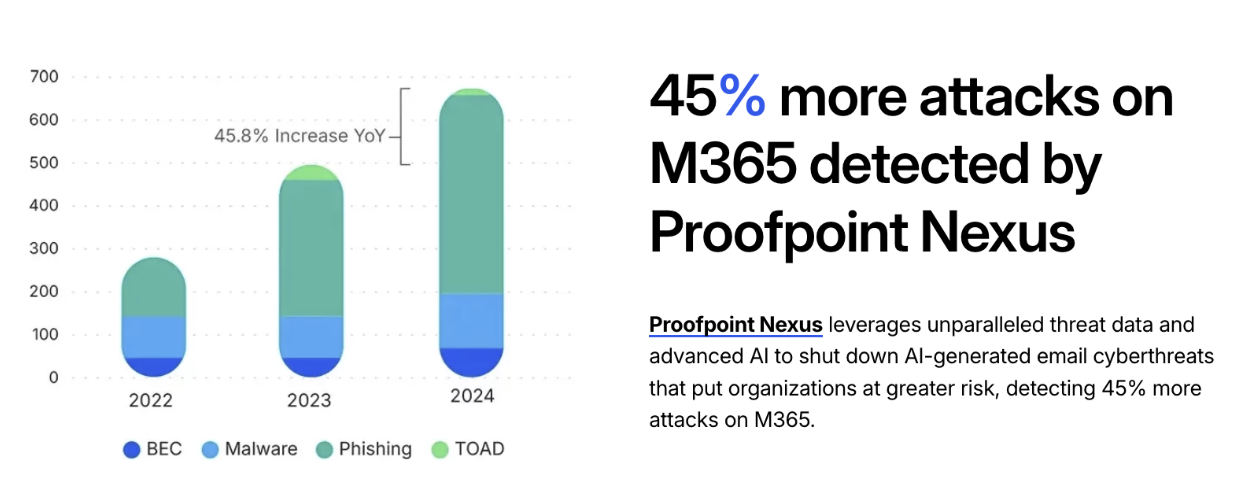

L'équipe de sécurité a compris que la plate-forme de messagerie de Microsoft constituait une cible de choix pour les cybercriminels. L'essor de l'IA a permis aux cyberpirates de développer rapidement des menaces sophistiquées. L'équipe cherchait donc à renforcer ses défenses avec une solution de détection des menaces avant la remise.

Le fait que des analystes comme Gartner classent systématiquement Proofpoint parmi les leaders du marché la rendait confiante dans son choix d'avoir recours à nos services. Notre solution affiche un taux d'efficacité de la détection de 99,99 %. Nous alimentons notre pile de détection optimisée par l'IA avec des informations de threat intelligence recueillies auprès de nos 2,1 millions de clients à travers le monde. Cette pile peut ainsi détecter et neutraliser un large éventail de menaces avant qu'elles n'atteignent les boîtes de réception des utilisateurs.

C'est sur cette visibilité globale inégalée que repose Proofpoint Nexus, notre pile de détection optimisée par l'IA. Proofpoint Nexus allie analyse du contenu et de la réputation, identification des domaines similaires, sandboxing prédictif, grands modèles de langage (LLM), analyse comportementale et sémantique et vision par ordinateur pour l'analyse des menaces basées sur des images.

Après être revenu vers Proofpoint, le client a observé une nette augmentation de l'efficacité de la détection des menaces. Notre solution de protection de la messagerie avant la remise a permis de réduire de 30 % le nombre d'emails suspects et indésirables qui étaient distribués dans les boîtes de réception des utilisateurs.

Proofpoint renforce les défenses de Microsoft.

Visibilité et informations exploitables : avantage à Proofpoint

L'un des principaux critères du client résidait dans une meilleure visibilité sur le comportement de ses utilisateurs. Il souhaitait pouvoir créer des profils de risque pour ses collaborateurs et réduire de façon proactive les menaces potentielles.

Proofpoint Targeted Attack Protection (TAP) permet à notre client de détecter, d'analyser et de bloquer les menaces avancées avant qu'elles n'atteignent les boîtes de réception des utilisateurs. Il l'aide aussi à obtenir des renseignements sur ses utilisateurs : exposition aux attaques, résultats des formations et des tests de phishing, etc.

90 % des compromissions impliquent une intervention humaine. Assez logiquement, les collaborateurs fréquemment attaqués sont davantage susceptibles de cliquer sur des emails malveillants ou d'y répondre. En ce qui concerne l'évaluation des VAP (Very Attacked People™, ou personnes très attaquées) et des utilisateurs à haut risque, les comportements réels sont des facteurs importants. Les équipes de sécurité doivent comprendre comment les utilisateurs gèrent les données sensibles et déterminer les privilèges d'accès aux informations ou systèmes sensibles dont ils disposent. Elles bénéficieront ainsi d'informations sur ce qui en fait des cibles attrayantes pour les attaques, telles que le phishing d'identifiants de connexion et les malwares.

Proofpoint fournit des informations détaillées sur les risques liés aux utilisateurs et des intégrations prédéfinies. Le client peut donc identifier les utilisateurs à haut risque et les VAP, ainsi que les types d'attaques qui les ciblent. Une fois que notre client a identifié ses VAP, il peut appliquer des contrôles adaptatifs ciblés, comme l'isolation du navigateur, des formations de sensibilisation à la cybersécurité et une authentification renforcée, pour mieux protéger l'entreprise et ses collaborateurs.

Renforcement de l'efficacité de l'équipe SOC : avantage à Proofpoint

Le client rencontrait des problèmes d'efficacité avec le système de protection de la messagerie de Microsoft : longs délais de résolution des tickets, manque de compréhension sur le fonctionnement du système, etc. L'équipe SOC avait l'impression de ne pas disposer de suffisamment d'informations pour comprendre comment les emails étaient acheminés ou pour répondre aux questions des utilisateurs sur ce qui se passait dans leurs boîtes de réception.

Proofpoint offre une expérience de support plus fluide pour le client. Comme l'explique le responsable de la sécurité d'entreprise : « Après trois trimestres, nous pouvions compter sur les doigts d'une main les remontées que nous avions eu besoin d'effectuer avec Proofpoint. Tout fonctionne comme prévu. Et si ce n'est pas le cas, on nous explique pourquoi ».

L'équipe de sécurité a constaté une nette diminution des emails de spam et des attaques avancées qui atteignent les boîtes de réception, ce qui s'est traduit par une importante réduction du temps que l'équipe devait consacrer à la gestion des emails et des incidents. Son efficacité opérationnelle s'est donc considérablement améliorée, ce qui lui a permis de se concentrer sur d'autres tâches prioritaires.

Le client voulait également intégrer la sensibilisation à la cybersécurité à sa plate-forme. Il souhaitait qu'elle ne se limite pas aux formations afin d'encourager les collaborateurs à faire des choix plus sûrs. En revanche, l'approche de Microsoft se concentre exclusivement sur les indicateurs de formation et n'évalue pas le comportement réel des utilisateurs.

Le client a beaucoup apprécié Proofpoint ZenGuide. La solution a permis à son équipe de créer une expérience de formation et de sensibilisation à la cybersécurité personnalisée, adaptée au rôle, au comportement, à l'exposition aux attaques et au profil de risque des utilisateurs. Par ailleurs, il est possible d'attribuer automatiquement aux utilisateurs à haut risque et aux VAP des parcours de formation adaptatifs en temps réel incluant des conseils basés sur les menaces et des tests de phishing. En faisant le lien entre formation et comportement, Proofpoint permet à ses clients d'induire un changement significatif et durable des comportements de leurs collaborateurs, ce qui réduit la charge de travail en aval des équipes de sécurité qui doivent neutraliser les menaces.

Réduction des coûts et protection plus complète : avantage à Proofpoint

Le client était intrigué par les fonctionnalités de sécurité de Proofpoint autres que la protection de la messagerie. Bien que l'email demeure le principal vecteur de menaces, les cyberpirates exploitent de nouveaux canaux, tels que les plates-formes de messagerie, les outils de collaboration, les applications cloud et les services de partage de fichiers. En plus de cibler les collaborateurs, les cybercriminels peuvent pirater des communications d'entreprise sensibles, ce qui nuit aux relations avec les fournisseurs et les clients.

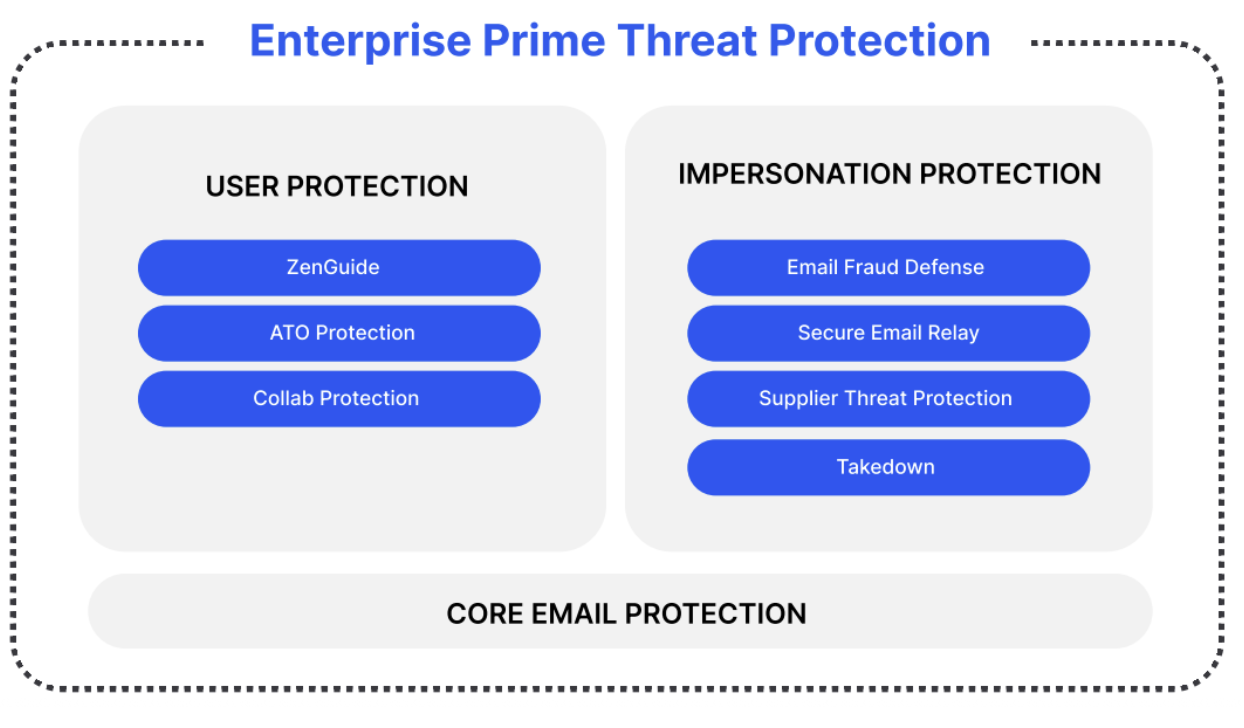

Proofpoint Prime Threat Protection offre une solution unifiée de défense contre toutes les menaces ciblant les utilisateurs. Notre client a adoré le fait que nous proposions une solution pour protéger les utilisateurs dans l'ensemble des outils de collaboration et sur toutes les plates-formes de messagerie. Composant de Proofpoint Prime, Proofpoint Collab Protection étend la défense contre le phishing au-delà des emails. Grâce à la threat intelligence de pointe de Proofpoint, nous procédons en temps réel à une vérification de la réputation des URL et bloquons automatiquement les liens malveillants au moment du clic, afin de garantir la neutralisation des menaces avant qu'elles n'atteignent les utilisateurs.

Autre composant de Proofpoint Prime, Proofpoint Supplier Threat Protection corrige les vulnérabilités qui échappent souvent aux mesures de sécurité traditionnelles. Il identifie et surveille de façon proactive les comptes de messagerie tiers et de fournisseurs à la recherche de signes de compromission, avant que votre entreprise n'en fasse les frais. Ces fonctionnalités sont essentielles, car elles réduisent le risque de pertes financières, de compromissions de données et de perturbation des activités découlant d'attaques de la chaîne logistique.

Proofpoint Prime Threat Protection offre une plus grande protection à moindre coût.

Enfin, le client dispose de nombreuses applications différentes au sein de son environnement, qu'il utilise pour générer et envoyer automatiquement des emails en son nom. Proofpoint Secure Email Relay (SER) lui a permis de se décharger de ce trafic issu de la solution Proofpoint Core Email Protection. En confiant le trafic de messagerie des applications à Proofpoint SER, le client a pu séparer les flux d'emails humains de ceux générés par un système, ce qui lui a permis de simplifier les processus d'application de règles, de surveillance et de résolution de problèmes ainsi que d'améliorer leur précision au bénéfice de son équipe de sécurité.

En consolidant toutes ces fonctionnalités supplémentaires de protection des utilisateurs et de défense contre l'usurpation d'identité au sein de Proofpoint Prime Threat Protection, le client a pu réaliser des économies substantielles. Il a également rationalisé la gestion de la sécurité en consolidant ses éditeurs de solutions, ce qui s'est traduit par une réduction de la charge administrative, la simplification du support et la diminution de la surface d'attaque de l'entreprise. Le client a pu ajouter de nouvelles couches de protection en faisant appel à un seul fournisseur de confiance, tout en respectant son budget.

En matière de cybersécurité centrée sur les personnes, toutes les solutions ne se valent pas

Les personnes sont une composante essentielle de toute stratégie de cybersécurité. Les solutions de sécurité centrées sur les personnes permettent aux entreprises d'adopter une approche plus large et plus efficace du renforcement de leur niveau de sécurité. Que les actions humaines soient accidentelles ou malveillantes, il est important de mettre en place les contrôles et les processus adéquats pour gérer les comportements humains et bloquer les menaces en constante évolution qui les ciblent.

Toutes les solutions n'offrent pas le même niveau de protection à votre entreprise. Proofpoint vous permet de bloquer un large éventail de menaces sur différentes surfaces d'attaque : emails, plates-formes de collaboration et de messagerie, applications tierces, etc. Qui plus est, il offre aux équipes SOC une visibilité sur les comportements à risque des collaborateurs, ainsi que des contrôles pour les neutraliser.

Proofpoint Nexus, notre pile de détection multicouche, allie threat intelligence, apprentissage automatique, IA comportementale, sandboxing et analyse sémantique. Elle détecte 99,99 % des menaces avant la remise, après la remise et au moment du clic.

Pour découvrir comment Proofpoint peut renforcer les défenses de votre entreprise, téléchargez notre fiche solution Proofpoint Prime Threat Detection.