En juin 2025, selon plusieurs médias de cybersécurité, 16 milliards d’identifiants de connexion volés, véritable mine d’or pour les cybercriminels, auraient fait surface sur des forums cybercriminels. Même si les chiffres avancés sont interpellants, rien n’indique qu’il s’agit d’une compromission de données récente. Il s’agirait plutôt d’identifiants collectés à l’occasion d’anciennes compromissions, dont beaucoup sont connues du public depuis des années. De plus, aucune annonce officielle n’a été publiée par les géants de la technologie mentionnés dans ce fait d’actualité (Google, Apple et Facebook).

Ce qui est nouveau, par contre, c’est l’attention que reçoit cette information. Et cette attention — même si elle ne repose sur aucun fait avéré — nous rappelle à quel point la divulgation d’identifiants de connexion demeure une menace majeure pour les personnes et les entreprises. Il n’est pas rare de voir les cybercriminels collecter et réutiliser des identifiants de connexion pour lancer des attaques basées sur ceux-ci, notamment le credential stuffing et les tentatives de connexion par force brute. Même les anciens identifiants de connexion peuvent être exploités, surtout lorsque les utilisateurs réutilisent continuellement les mêmes mots de passe.

Pourquoi ces « collections d’identifiants » sont-elles préoccupantes ?

C’est leur ampleur qui pose problème. Un cache aussi volumineux de mots de passe sur le Dark Web est une véritable mine d’or pour les cybercriminels, même s’ils sont redondants ou obsolètes. La visibilité accrue dont il fait l’objet compte tenu de l’attention qu’il a reçue ces deux dernières semaines le rend encore plus préoccupant. Un tel cache permet en effet de lancer des attaques par credential stuffing et par pulvérisation de mots de passe (password spraying) contre un nombre incalculable de cibles. Les équipes de sécurité doivent s’attendre à une multiplication des tentatives de prise de contrôle de comptes (ATO) dans les semaines et mois à venir, car les cybercriminels feront tout pour exploiter cette nouvelle « collection ».

À l’instar de la divulgation de données connue sous le nom de « Collection #1 » de 2019, qui a exposé 773 millions d’adresses email uniques et 21 millions de mots de passe, ces collections ressurgies d’on ne sait où peuvent déclencher des vagues de cyberattaques. Collection #1, également qualifiée de « partie émergée de l’iceberg » s’est rapidement transformée en une multitude de collections, qui contenaient au total des milliards d’enregistrements. Par la suite, les chercheurs de Proofpoint ont observé une hausse des activités de prise de contrôle de comptes, les cybercriminels s’empressant d’utiliser ces identifiants de connexion dans des campagnes de fraude et de phishing.

L’histoire nous a appris que lorsque les identifiants de connexion inondent les marchés clandestins, les tentatives de prise de contrôle de comptes se multiplient. Nous devons nous attendre à ce que les cybercriminels exploitent ce nouveau cache de 16 milliards d’identifiants de connexion comme ils l’ont fait pour Collection # 1, c.-à-d. en piratant des comptes cloud et de messagerie ou en infiltrant les systèmes sensibles, par exemple.

Le nouveau paysage des menaces ATO

Les prises de contrôle de comptes (ATO) sont devenues l’une des menaces les plus courantes auxquelles sont exposées les entreprises. Les cybercriminels apprécient beaucoup ce type d’attaques, car elles leur permettent d’agir en tant qu’utilisateurs de confiance au sein des réseaux. Il est beaucoup plus facile (et insidieux) de se connecter avec des identifiants de connexion valides que d’exploiter une vulnérabilité logicielle.

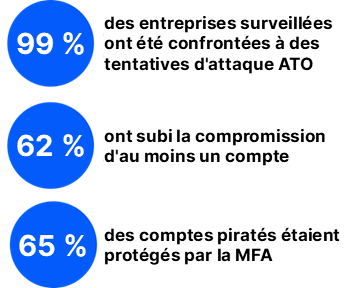

D’ailleurs, de récentes recherches sur les menaces menées par Proofpoint confirment l’ampleur du problème posé par la prise de contrôle des comptes. Les chiffres sont impressionnants et aucun secteur n’est épargné. De nombreuses entreprises sont confrontées à des dizaines, voire des centaines de comptes compromis.

L’ampleur du problème de prise de contrôle de comptes confirmée par les recherches de Proofpoint

Les cybercriminels ont recours à plusieurs techniques pour contourner l’authentification multifacteur (MFA), telles que la fraude à la carte SIM, l’ingénierie sociale et les attaques liées à la baisse de vigilance engendrée par la MFA. Sans oublier la dernière en date, l’attaque AiTM (Adversary-in-the-middle), qui consiste à mettre en place un site de phishing par proxy inverse. Le site reproduit une page de connexion légitime et, lorsque les utilisateurs saisissent en toute confiance leurs identifiants de connexion sur le site frauduleux, les cybercriminels volent le cookie de session et pirate le jeton de session. (Vous pouvez regarder une simulation en direct de l’attaque ici.)

Une fois dans la place, les cybercriminels disposent d’une passerelle vers une multitude de ressources cloud et de messagerie. Par exemple, ils peuvent basculer vers le portail d’authentification unique de la victime. De là, ils sont en mesure d’accéder à toutes les applications connectées au fournisseur d’identité d’une entreprise. Ils peuvent ainsi échapper à la détection et effectuer diverses actions, par exemple créer des règles de boîte email, supprimer des emails, y accéder ou encore voler des données. Il leur est également possible d’envoyer des messages de phishing et de piratage de la messagerie en entreprise (BEC, Business Email Compromise) à des destinataires internes et externes.

Exemple d’activités malveillantes après la prise de contrôle

Renforcez vos défenses contre la prise de contrôle des comptes

Avec plus de 16 milliards d’identifiants de connexion volés en circulation, jamais il n’a été aussi crucial de se défendre contre les attaques ATO. Une défense multicouche robuste exige la combinaison de plusieurs éléments : contrôles techniques, visibilité, automatisation et préparation des utilisateurs. Cette section fait le point sur les mesures élémentaires que peuvent prendre les entreprises pour réduire le risque de prise de contrôle des comptes et y remédier en toute confiance.

Appliquer des règles d’authentification forte

Veillez à activer l’authentification multifacteur pour tous les utilisateurs, surtout pour la messagerie, le VPN et les applications cloud critiques. Chaque fois que possible, utilisez des méthodes MFA à l’épreuve du phishing telles que des clés de sécurité FIDO2 ou des applications d’authentification. Examinez régulièrement les configurations MFA pour détecter toute anomalie ou tout changement non autorisé.

Configurer des règles d’accès conditionnelles

Utilisez les fonctionnalités de fournisseur d’identité de solutions telles que Microsoft Entra ID (anciennement Azure AD), Okta ou Ping Identity. Ces plates-formes gèrent l’authentification et le contrôle des accès des utilisateurs et peuvent servir à appliquer diverses règles de sécurité, dont les suivantes :

- Blocage des connexions provenant de réseaux TOR et de terminaux inconnus ou non managés

- Application d’une authentification multifacteur renforcée ou basée sur les risques pour les tentatives de connexion présentant un risque plus élevé

Cela permet d’éviter tout accès non autorisé même en cas de vol des identifiants de connexion.

Renforcer votre environnement cloud et effectuer des audits

Procédez à des audits de sécurité réguliers de vos locataires cloud et de vos fournisseurs d’identité. Identifiez les comptes inutilisés ou mal configurés, les privilèges excessifs ou les intégrations d’applications tierces activées mais non surveillées. Supprimez les comptes administrateur fantômes et appliquez le principe du moindre privilège. Supprimez les identifiants de connexion mis en cache et les anciennes autorisations d’applications OAuth chaque fois que possible, dans la mesure où elles sont souvent exploitées lors d’attaques.

Surveiller et détecter les activités inhabituelles

Les dispositifs de détection ordinaires, basées sur des connexions provenant de pays inhabituels, des tentatives de connexion infructueuses à répétition ou le déplacement impossible entre deux emplacements éloignés, ne sont pas suffisants face aux techniques modernes. Vous avez besoin d’une solution capable de signaler les événements de connexion suspects en temps réel. Orientez-vous vers une plate-forme qui utilise l’apprentissage automatique, l’analyse comportementale et des données télémétriques complètes de threat intelligence pour les activités de connexion et post-connexion. Combiné à Proofpoint ATO Protection, Proofpoint Prime Threat Protection peut vous offrir la visibilité nécessaire sur toute la séquence d’une attaque en plusieurs phases. Ainsi, les équipes de sécurité peuvent détecter les menaces plus vite et avec une précision accrue.

Automatiser la correction pour réduire la durée d’implantation

Lorsqu’une attaque ATO est détectée, chaque seconde compte. Proofpoint Prime permet d’appliquer des mesures automatisées, telles que la suspension de comptes, la réinitialisation des identifiants de connexion, la suppression des règles de boîte email malveillantes et la révocation des applications OAuth non autorisées. Cela permet d’enrayer l’attaque.

Renforcer la résilience des utilisateurs

Les cybercriminels trompent souvent les utilisateurs au moyen des tactiques telles que le phishing, la réutilisation d’identifiants de connexion et la manipulation. Proofpoint Prime permet de limiter ces risques en proposant des formations contextuelles ciblées, basées sur le comportement et le rôle des utilisateurs ou leur exposition aux menaces. Qui plus est, la solution permet aux utilisateurs de signaler les emails suspects. Tout cela contribue à renforcer la résilience des utilisateurs et leur permet de faire partie intégrante du système de défense de votre entreprise contre les menaces.

Planifier la réponse aux incidents et organiser des exercices

Élaborez un plan spécifique pour les scénarios d’attaque ATO. Ce plan doit prévoir comment analyser et neutraliser une prise de contrôle de comptes. Par exemple, les mesures correctives doivent inclure la vérification du compte, les paramètres MFA, la configuration de la boîte email, les autorisations en matière de données, les autorisations des applications OAuth, etc. Si vous êtes tenu de signaler l’attaque à vos partenaires, à vos clients ou au grand public, pensez à élaborer un plan détaillant comment découvrir la divulgation et évaluer son ampleur (par exemple, les emails et les fichiers auxquels un cybercriminel est susceptible d’avoir eu accès).

Protection de vos collaborateurs contre les ATO

Avec quelque 16 milliards d’identifiants de connexion volés en circulation sur le Dark Web, la menace posées par les ATO ne cesse de croître. Pour vous défendre contre de telles attaques, vous avez besoin d’une stratégie multicouche complète qui allie contrôles des identités, préparation des utilisateurs et threat intelligence.

Proofpoint Prime Threat Protection peut jouer un rôle essentiel dans votre stratégie de sécurité. La solution propose une défense contre les menaces sur tous les canaux, une détection des attaques ATO en plusieurs phases, une protection contre l’usurpation d’identité ainsi que des informations et conseils basés sur les risques liés aux utilisateurs. Toutes ces fonctionnalités vous aident à protéger votre actif le plus précieux : vos collaborateurs.

Envie d’en savoir plus sur la façon dont Proofpoint Prime Threat Protection peut vous aider à bloquer les compromissions de comptes et à améliorer votre efficacité opérationnelle ? Téléchargez le rapport Economic Validation d’ESG consacré à Proofpoint Prime Threat Protection.