Principaux points à retenir

- Les cybercriminels exploitent la fonctionnalité Direct Send (Envoi direct) de Microsoft 365 pour envoyer des emails de phishing semblant provenir de l’entreprise, ce qui mine la confiance interne et augmente le risque de réussite des attaques d’ingénierie sociale.

- Les messages de phishing contournent souvent les défenses intégrées et atterrissent dans le dossier Courrier indésirable des utilisateurs malgré leur signalement par les divers contrôles d’authentification de Microsoft.

- Les leurres sont très efficaces et ont trait à l’entreprise. Ils utilisent souvent des prétextes tels que des rappels de tâches, des autorisations de virement et des messages vocaux pour inciter l’utilisateur à interagir avec eux.

- Cette campagne reflète une tendance plus générale des cybercriminels à utiliser de façon illégitime les services cloud légitimes pour contourner les contrôles de sécurité. Il est donc essentiel que les entreprises réévaluent leurs configurations d’authentification et de relais des emails.

Présentation

Proofpoint a identifié une campagne de phishing active exploitant la fonctionnalité Direct Send de Microsoft 365 pour délivrer des messages frauduleux se présentant comme des emails internes.

Le cybercriminel utilisait des appliances tierces non sécurisées de protection de la messagerie en tant que relais SMTP et des ressources VPS pour l’injection de messages. Dans de nombreux cas, Microsoft a signalé les messages comme des tentatives d’usurpation sur la base de l’échec de divers contrôles d’authentification. Malheureusement, les messages continuaient d’atterrir dans le dossier Courrier indésirable des destinataires, ce qui permettait aux charges virales d’atteindre les utilisateurs finaux.

Introduction

Direct Send (Envoi direct) est une fonctionnalité de Microsoft 365 qui permet aux terminaux et applications de relayer des messages aux locataires Microsoft sans authentification si les destinataires appartiennent à l’entreprise. Elle est destinée aux imprimantes multifonctions et aux applications d’ancienne génération. Cependant, elle peut être utilisée à mauvais escient pour envoyer des messages non authentifiés qui se présentent comme des emails internes. En d’autres termes, cela permet à un cybercriminel externe d’envoyer des emails qui semblent provenir de l’entreprise sans avoir besoin d’un compte ou d’un mot de passe valide.

Lors de récentes validations de concept de la protection de la messagerie, nous avons observé que des cybercriminels exploitent cette fonctionnalité pour injecter des emails de phishing frauduleux qui contournent les contrôles de vérification de l’expéditeur. Cette tactique permet aux cybercriminels d’envoyer des charges virales malveillantes aux utilisateurs de Microsoft 365 avec une crédibilité accrue, ce qui entraîne souvent la remise des emails malgré l’échec des vérifications d’authentification.

Distribution

Proofpoint a constaté que de nombreux messages avaient été injectés dans des locataires Microsoft 365 via des appliances tierces non sécurisées de protection de la messagerie, utilisées comme relais SMTP. L’infrastructure d’envoi présentait des certificats SSL DigiCert valides et des services SMTP prenant en charge les commandes AUTH PLAIN LOGIN avec le protocole STARTTLS. Les appliances exposaient les ports 8008, 8010 et 8015 dotés de certificats expirés ou auto-signés.

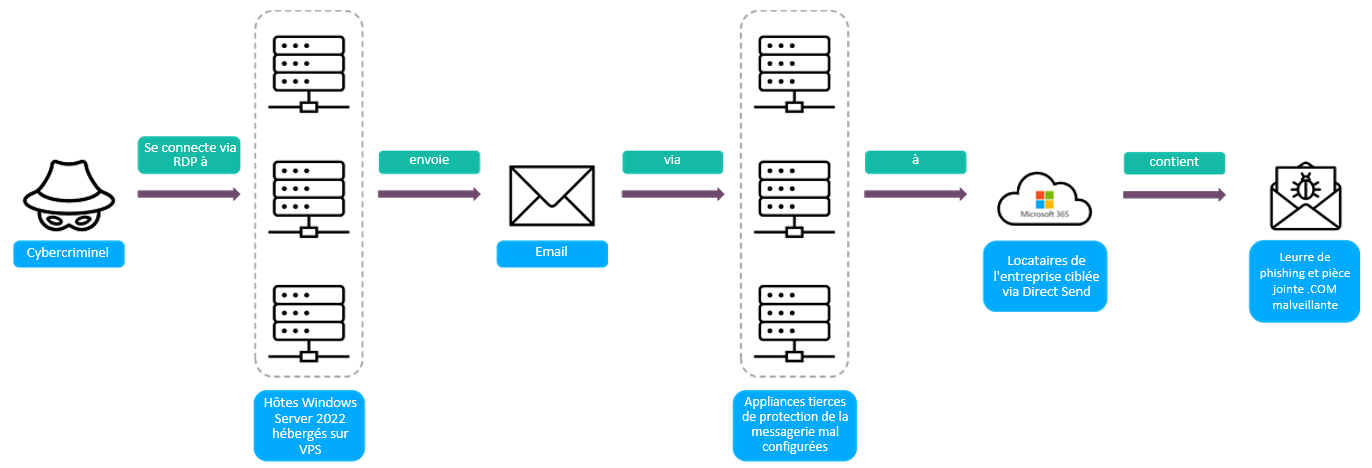

Flux d’injection de messages

- Les cybercriminels se connectent à des hôtes virtuels exécutant Windows Server 2022 via RDP sur le port 3389.

Connexion au compte administrateur Microsoft - Des connexions SMTP sont initiées à partir de ces hôtes vers des appliances tierces non sécurisées de protection de la messagerie hébergées par un fournisseur de services IaaS régional.

- Les messages sont relayés par ces appliances aux locataires Microsoft 365 appartenant aux entreprises ciblées.

- Les messages sont envoyés à Microsoft 365 via la fonctionnalité Direct Send à l’aide d’une adresse d’expéditeur interne usurpée.

Figure illustrant la distribution de messages usurpés via la fonctionnalité Direct Send de Microsoft

Conclusion

L’utilisation abusive de la fonctionnalité Direct Send de Microsoft 365 ne constitue pas seulement une faille technique. Elle représente un risque stratégique pour la fiabilité et la réputation d’une entreprise. Cette campagne démontre que les cybercriminels continuent d’utiliser les fonctionnalités légitimes de Microsoft 365 pour cibler les entreprises. En passant par des infrastructures de messagerie non sécurisées et en usurpant des domaines internes, ils bénéficient d’une grande crédibilité et atteignent les boîtes de réception malgré les échecs d’authentification. Lorsque les utilisateurs ne peuvent plus faire confiance aux emails internes, la productivité s’en ressent et le risque de succès des attaques d’ingénierie sociale augmente considérablement.

Cette campagne s’inscrit dans une tendance plus globale consistant, pour les cybercriminels, à exploiter des services cloud de confiance pour lancer des attaques et échapper à la détection. Dans la mesure où les entreprises continuent d’adopter Microsoft 365 à grande échelle, il est essentiel de comprendre et d’atténuer ces risques pour conserver un environnement de travail numérique sécurisé. Les RSSI et les responsables informatiques doivent évaluer de manière proactive leur exposition à l’utilisation abusive de Direct Send et promouvoir l’implémentation de pratiques de relais de messagerie sécurisé afin de préserver la confiance interne et la résilience de l’entreprise. Les entreprises doivent considérer Direct Send comme un vecteur de risque et mettre en place un système d’authentification sécurisée pour les emails générés par les applications, par exemple Proofpoint Secure Email Relay.

Actions recommandées pour les clients de Microsoft 365

Voici quelques conseils pour protéger votre entreprise :

- Déterminez si votre organisation utilise activement la fonctionnalité Direct Send. Le cas échéant, activez l’option « Reject Direct Send » via PowerShell : Set-OrganizationConfig -RejectDirectSend $true

- Vérifiez les règles de flux de messagerie pour identifier les adresses IP de relais non authentifiées acceptées ; surveillez les en-têtes de message afin de déceler les tentatives d’usurpation signalées par Microsoft à l’aide de compauth=fail

- Appliquez l’authentification des emails (SPF, DKIM, DMARC) suivant des règles de rejet DMARC et d’échec SPF strictes, si possible en faisant appel à un service de confiance tel que Proofpoint Email Fraud Defense pour garantir la remise des emails légitimes

- Utilisez des solutions avancées de protection de la messagerie électronique telles que Proofpoint Core Email Protection pour renforcer les défenses natives de Microsoft

Indicateurs de compromission

|

Certificat SSL auto-signé |

Remarques |

|

CN=WIN-BUNS25TD77J |

CN utilisé par les hôtes Windows Server 2022 contrôlés par des cybercriminels |

|

|

|

|

Adresse IP |

Remarques |

|

163.5.112[.]86 |

Hôte Windows Server 2022 contrôlé par des cybercriminels et utilisé pour initier la connexion SMTP |

|

163.5.160[.]28 |

Hôte Windows Server 2022 contrôlé par des cybercriminels et utilisé pour initier la connexion SMTP |

|

163.5.160[.]119 |

Hôte Windows Server 2022 contrôlé par des cybercriminels et utilisé pour initier la connexion SMTP |

|

163.5.160[.]143 |

Hôte Windows Server 2022 contrôlé par des cybercriminels et utilisé pour initier la connexion SMTP |

|

163.5.169[.]53 |

Hôte Windows Server 2022 contrôlé par des cybercriminels et utilisé pour initier la connexion SMTP |

|

|

|

|

Leurres observés |

|

|

« Your-to-do-List/MM/DD/YYYY » |

|

|

« Wire-eAuthorization approvalMM/DD/YYYY » |

|

|

« Payment ACH-Wire Authorization » |

|

|

« Daily Reminder: Today’s Tasks – MM/DD/YYYY » |

|

|

« Reminder – To Do – MM/DD/YYYY » |

|

|

« WIRELESSCALLER(XXX)YYY-ZZZZ-MM/DD/YYYY » |

|