Il y a quelques dizaines d'années, la sécurité de la messagerie était définie par des fournisseurs de passerelles de messagerie sécurisées (SEG) tels que Barracuda, Cisco IronPort, FireEye/McAfee (aujourd'hui Trellix), Symantec Email Security.cloud (MessageLabs), Trend Micro et Websense (désormais Forcepoint).

Mais le paysage des menaces a changé, et de nombreux fournisseurs traditionnels ne sont pas parvenus à s'adapter à cette évolution. Des années de sous-investissement dans ce segment de marché ont exposé les entreprises à un risque accru de compromission. Les cybercriminels d'aujourd'hui utilisent des techniques multivectorielles et des menaces avancées, telles que le piratage de la messagerie en entreprise (BEC, Business Email Compromise), la prise de contrôle de comptes (ATO, Account Takeover) et le phishing par code QR — sur diverses plate-formes. Ils exploitent également les assistants d'IA en dissimulant des invites malveillantes dans les e-mails. Les passerelles de messagerie traditionnelles n'ont jamais été conçues pour bloquer les menaces multicanales sophistiquées d'aujourd'hui.

Si vous êtes las des détections manquées, du tri manuel et de l'augmentation des coûts du centre des opérations de sécurité (SOC), sachez que vous n'êtes pas le seul. Bon nombre de vos pairs ont déjà migré leurs anciennes solutions de sécurité de messagerie vers Proofpoint, car notre solution va au-delà de ce que les SEG habituels peuvent offrir. Notre protection s'étend à tous les environnements de travail de vos collaborateurs, qu'il s'agisse de la messagerie, Teams, Slack, SharePoint ou OneDrive et bien d'autres encore, afin de les protéger contre les menaces qui échappent aux autres solutions. En nous fondant sur des expériences de migration réelles, nous avons conçu une feuille de route pratique pour vous aider à concevoir un plan de migration clair et bien documenté auquel votre direction ne pourra qu'adhérer.

Étape 1. Quantifier l'efficacité de votre protection

La première étape consiste à recueillir des preuves. Générez des rapports sur les faux négatifs — menaces de phishing, BEC et malware reçus — à partir des journaux d'administration et des tickets SIEM/IR en aval. Examinez votre boîte de signalement d'abus et posez-vous la question suivante : combien de messages signalés par les utilisateurs représentaient de véritables menaces, et combien d'entre eux étaient des faux négatifs qui ont fait perdre du temps aux analystes ?

Et ne vous limitez pas aux e-mails. Consignez les incidents liés à la prise de contrôle de comptes, notamment les alertes concernant la géolocalisation, un déplacement impossible ou l'utilisation abusive de règles de boîte email. Vérifiez si des outils de collaboration, tels que Teams, Slack, SharePoint, OneDrive et autres, ont été exploités. Les recherches menées par Proofpoint montrent que ces attaques sont en hausse.

Enfin, procédez à l'évaluation rapide et gratuite des risques proposée par Proofpoint afin de confirmer les failles de la passerelle SEG à l'aide de données réelles. En seulement cinq minutes, l'outil d'évaluation se connecte à votre environnement de messagerie via une connexion sécurisée en lecture seule et examine instantanément le trafic des deux dernières semaines. L'évaluation met en évidence les menaces avancées—phishing, ransomwares et tentatives de prise de contrôle de comptes — qui ont échappé à la passerelle SEG et identifie vos utilisateurs les plus ciblés. Le résultat est un rapport prêt à être présenté à la direction qui quantifie les risques et vous aide à élaborer un argumentaire en faveur du changement.

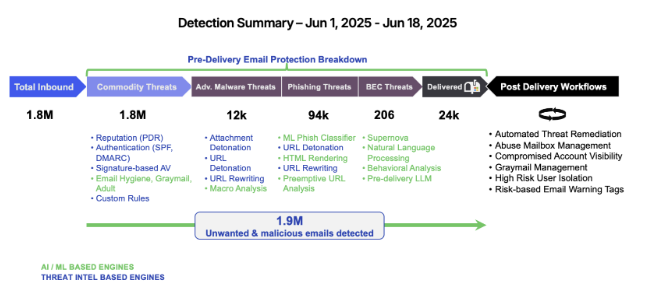

Figure 1 : exemple de rapport d'évaluation rapide des risques par Proofpoint — Synthèse des détections : menaces avancées non détectées par la solution en place.

Étape 2. Calculer le coût opérationnel du statu quo

Le coût du statu quo ne se limite pas aux détections manquées. À cela viennent s'ajouter les heures perdues par les analystes, les tâches répétitives et les inefficacités qui épuisent votre équipe. Combien de clics et d'heures faut-il à celle-ci pour mener une investigation sur un seul incident de phishing ? Combien de temps perd-elle à trier les spams signalés par les utilisateurs ? Combien de temps lui faut-il pour créer un rapport de synthèse avec les outils actuels ?

Les investigations qui ne devraient prendre que quelques minutes durent souvent plusieurs heures dès lors que les analystes doivent passer par 12 écrans ou plus pour simplement confirmer un seul cas de phishing. Le tri de la boîte de signalement d'abus peut prendre plusieurs heures chaque semaine alors que la plupart des messages signalés par les utilisateurs s'avèrent être de fausses alertes et non de véritables menaces. De plus, les responsables de la sécurité sont souvent contraints d'exporter manuellement des données dans des tableurs pour préparer de simples rapports de synthèse destinés à la direction ou au conseil d'administration.

Tout cela se traduit par une lassitude des analystes, des temps de réponse plus lents et une équipe de sécurité qui se retrouve submergée d'informations parasites et n'a plus le loisir de se concentrer sur les risques réels.

Étape 3. Choisir son chemin de migration

La migration varie d'une entreprise à l'autre. Chacune d'elles a des ressources, des délais et des priorités de sécurité qui lui sont propres. Proofpoint est unique en cela qu'il propose trois voies claires pour aller de l'avant — une passerelle SEG, une API ou un parcours progressif — vous offrant ainsi une flexibilité simplement impossible avec les passerelles de messagerie traditionnelles.

De nombreuses entreprise choisissent de commencer par renforcer Microsoft 365 avec la protection offerte via l'API de Proofpoint. C'est l'approche la plus simple et la plus efficace. En effet, elle offre une protection immédiate contre le piratage de la messagerie en entreprise, le phishing et la prise de contrôle de comptes, tout en soutenant les équipes qui prévoient de migrer de leur passerelle SEG vers Microsoft et Proofpoint.

D'autres préfèrent une approche progressive. Ils commencent donc par l'API pour bénéficier rapidement d'une protection, puis l'étendent avec la solution Proofpoint SEG pour disposer d'un contrôle du routage, d'une conformité et de défenses multicouches complets.

Quant aux entreprises prêtes à abandonner complètement leur ancienne passerelle de messagerie, un remplacement complet de leur solution SEG offre un contrôle maximal avec blocage complet avant la remise.

Étape 4. Planifier et implémenter un projet pilote

Une fois que vous avez choisi une option de migration, l'étape suivante consiste à planifier et à implémenter un projet pilote. Commencez par définir les objectifs prioritaires de votre entreprise : taux de détection plus élevés, moins de faux positifs, correction plus rapide ou protection renforcée contre la prise de contrôle de comptes. Un projet pilote vous permet d'exécuter Proofpoint parallèlement à votre solution SEG existante en mode surveillance, afin que vous puissiez constater la différence en temps réel, sans aucun risque. Il est particulièrement utile de se concentrer sur les utilisateurs les plus ciblés, tels que les cadres, les équipes financières, le service des achats ou les administrateurs informatiques, qui sont souvent des cibles privilégiées pour le phishing et la fraude.

À la fin du projet pilote, vous disposerez de preuves concrètes à partager avec la direction :

- Une comparaison claire indiquant les menaces que Proofpoint a détectées et celles que votre passerelle SEG a manquées.

- Un résumé clair des failles identifiées dans la protection offerte par la passerelle

- Un rapport sur la valeur ajoutée qui quantifie, en euros, le gain de temps et la réduction des risques.

Ces données représentent un atout de taille pour obtenir l'adhésion de la direction et guider vos prochaines étapes.

Étape 5. Élaborer un calendrier de migration

La dernière étape consiste à établir votre calendrier de migration. La marche à suivre dépendra de la voie choisie à l'étape 3.

- Si vous renforcez Microsoft 365 avec une protection basée sur l'API, le déploiement est léger et vous pouvez constater immédiatement des améliorations en matière de détection et de visibilité.

- Si vous commencez par l'API et prévoyez de passer à Proofpoint SEG, une approche progressive est la meilleure solution. Commencez par la protection rapide conférée par l'API puis déployez la passerelle SEG pour bénéficier d'un contrôle total du routage et d'une conformité complète.

- Et si vous êtes prêt à remplacer la solution existante, un basculement structuré en trois phases (projet pilote, exécution en parallèle et basculement final) garantit la continuité tout en minimisant les risques.

Quelle que soit l'option choisie, alignez la migration sur les renouvellements de licence et les cycles budgétaires, tenez compte des opportunités de rachat de contrats, et faites confiance au service de support de la migration haut de gamme de Proofpoint pour améliorer la fluidité et la prévisibilité du processus.

Conclusion

Vous n'avez pas à faire cette transition seul. Proofpoint vous accompagne à chaque étape, en proposant des guides de migration, des modèles de projet pilote et d'autres ressources pour simplifier la planification et le processus décisionnel.

Nous avons collaboré avec des entreprises de toutes tailles et de tous secteurs afin de les guider tout au long de la migration de leur solution SEG. Un bureau d'études international, par exemple, a commencé par renforcer Microsoft 365 au moyen d'une protection basée sur l'API, puis a étendu cette protection en procédant au remplacement complet de la passerelle SEG, ce qui prouve bien à quel point il est facile de bénéficier d'une protection adaptée aux besoins et au calendrier de votre équipe grâce à Proofpoint. Découvrez pourquoi ils ont renoncé à leur passerelle Symantec au profit de Proofpoint.

Pourquoi Proofpoint ?

Notre réputation n'est plus à faire : plus de 2,7 millions d'entreprises à travers le monde nous font confiance, dont plus de 80 entreprises du classement Fortune 100, pour notre détection inégalée, l'efficacité de nos analystes et une feuille de route claire en matière d'innovation continue. Lorsque vous choisissez Proofpoint, vous ne vous contentez pas de remplacer une passerelle héritée, vous gagnez un partenaire déterminé à garder une longueur d'avance sur les menaces d'aujourd'hui et de demain.

Commencez votre parcours de migration avec des données réelles sur les menaces

L'outil gratuit d'évaluation rapide des risques de Proofpoint vous fournit des preuves claires des failles de votre passerelle de messagerie et établit les bases de votre plan de migration. Demandez votre évaluation dès aujourd'hui et faites le premier pas vers une protection renforcée.