Sommaire

Définition de l’Email Security (sécurité des mails)

L’Email Security (ou sécurité des mails en français) décrit différentes techniques permettant de protéger les informations sensibles dans les communications par mail, et de défendre les comptes contre les accès non autorisés, la perte de contrôle ou la compromission des données.

En effet, le courrier électronique est souvent utilisé pour diffuser des logiciels malveillants, du spam et des attaques de phishing. Les attaquants utilisent des messages trompeurs pour inciter les destinataires à communiquer des informations sensibles, à ouvrir des pièces jointes ou à cliquer sur des hyperliens qui installent des logiciels malveillants sur l'appareil de la victime.

Les emails sont également un point d'entrée commun pour les attaquants qui cherchent à prendre pied dans un réseau d'entreprise et à obtenir des données d'entreprise précieuses.

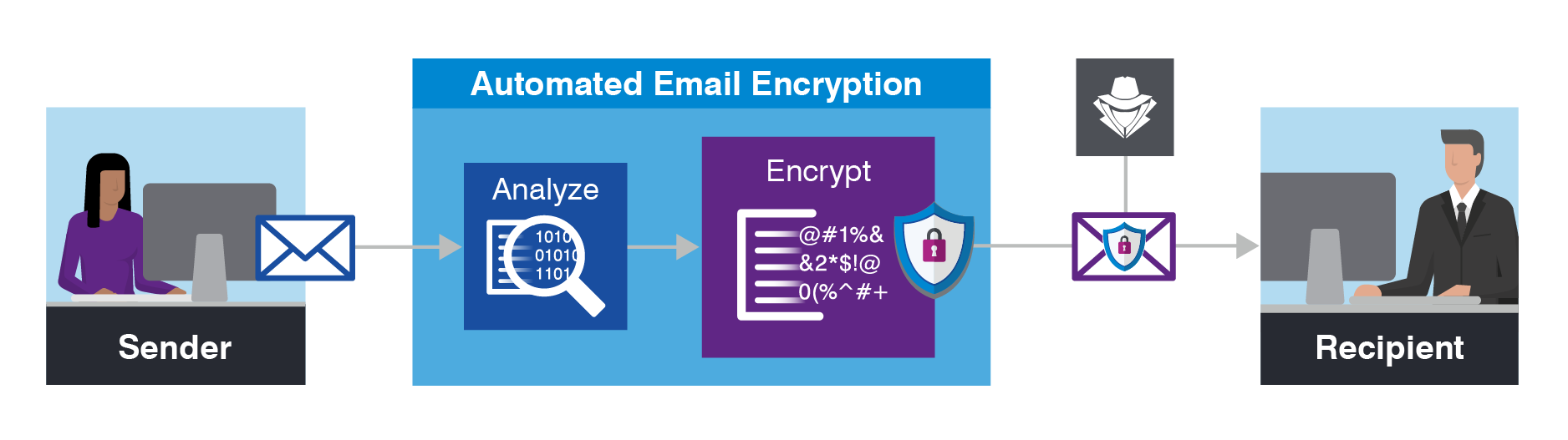

Le chiffrement de la messagerie électronique consiste à chiffrer ou à déguiser le contenu des messages électroniques afin de protéger les informations potentiellement sensibles contre la lecture par des personnes autres que les destinataires prévus. Le chiffrement du courrier électronique fait partie du fondement de l’Email Security.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu'ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

La messagerie électronique est-elle sûre ?

Les emails ont été conçus pour être aussi ouverts et accessibles que possible. Ils permettent aux membres des organisations de facilement communiquer entre eux et avec les membres d'autres organisations.

Le problème réside dans le fait que le courrier électronique n'est pas sécurisé. Pour cette raison, les attaquants peuvent utiliser les emails pour causer des problèmes et en tirer du profit.

Que ce soit par le biais de campagnes de spam, de malwares et d'attaques de phishing, d'attaques ciblées sophistiquées ou de compromission du courrier électronique professionnel (BEC), les attaquants tentent de profiter du manque d’Email Security pour mener à bien leurs actions.

Étant donné que la plupart des organisations dépendent de la messagerie électronique pour faire des affaires, les attaquants exploitent le courrier électronique pour tenter de voler des informations sensibles.

L'email étant un format ouvert, il peut être consulté par quiconque peut l'intercepter. Ce problème s'est posé lorsque les organisations ont commencé à envoyer des informations confidentielles ou sensibles par courrier électronique.

Un attaquant pouvait facilement lire le contenu d'un email en l'interceptant. Au fil des ans, les organisations ont renforcé les mesures de sécurité du courrier électronique afin de rendre plus difficile pour les attaquants de mettre la main sur des informations sensibles ou confidentielles.

Politiques de sécurité des emails

Parce que le courrier électronique est si important dans les entreprises d'aujourd'hui, les organisations ont établi des politiques sur la manière de gérer ce flux d'informations.

L'une des premières politiques mises en place par la plupart des organisations concerne la visualisation du contenu des emails qui transitent par leurs serveurs de messagerie. Il est important de comprendre le contenu de l'ensemble du courrier électronique afin d'agir de manière appropriée.

Une fois que ces politiques de base sont mises en œuvre, une organisation peut adopter diverses politiques de sécurité des emails.

Ces politiques de sécurité des mails peuvent être aussi simples que la suppression de tout le contenu exécutable des courriers électroniques pour des actions plus approfondies, comme l'envoi de contenu suspect à un outil de “sandboxing” pour une analyse détaillée.

Si des incidents de sécurité sont détectés par ces politiques, l'organisation doit disposer de renseignements exploitables sur l'ampleur de l'attaque. Cela permettra de déterminer les dommages que l'attaque a pu causer.

Une fois qu'une organisation a une visibilité sur tous les emails envoyés, elle peut appliquer des politiques de chiffrement des emails pour éviter que des informations sensibles ne tombent entre de mauvaises mains.

3 bonnes pratiques en matière d’Email Security

Mise en place d’une passerelle de messagerie sécurisée (Secure Email Gateway)

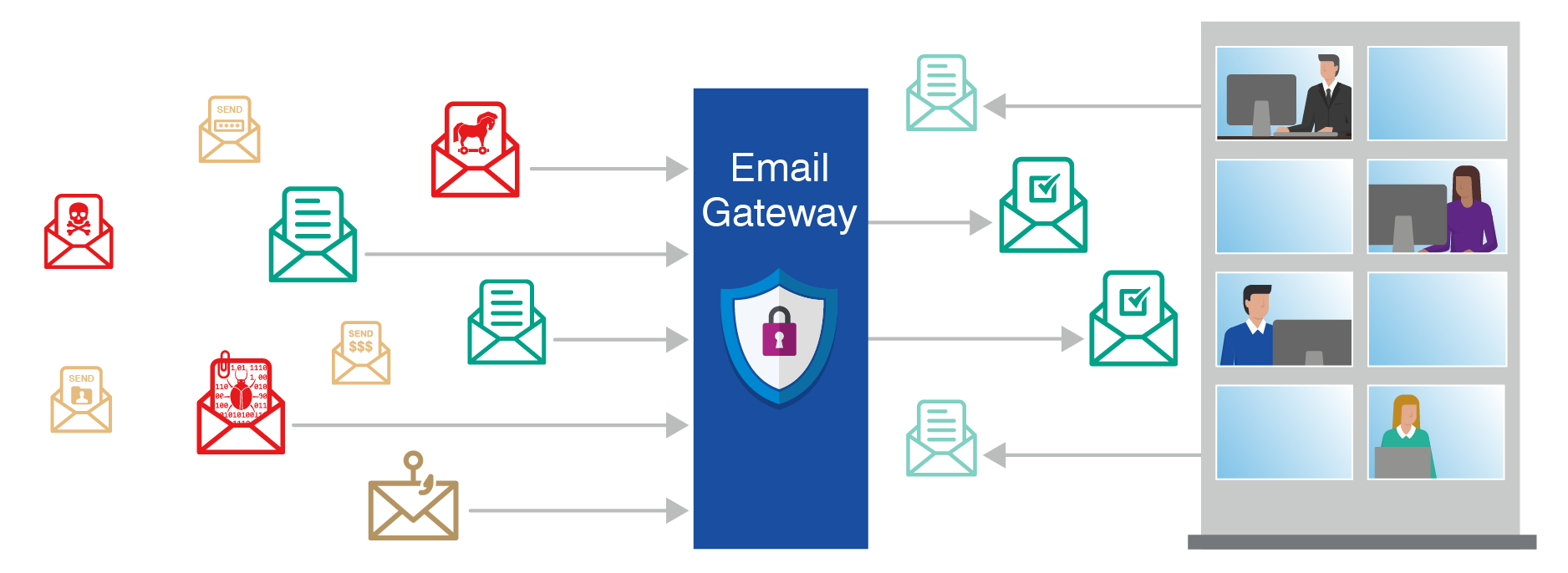

L'une des premières bonnes pratiques que les organisations devraient mettre en œuvre est la mise en place d'une passerelle de messagerie sécurisée (Secure Email Gateway).

Une passerelle de messagerie sécurisée analyse et traite tous les emails entrants et sortants et s'assure que les menaces ne sont pas autorisées. Les attaques étant de plus en plus sophistiquées, les mesures de sécurité standard, telles que le blocage des fichiers malveillants connus, ne sont plus efficaces.

Une meilleure solution consiste à déployer un Secure Email Gateway qui utilise une approche multicouche.

Mise en place d’une solution de chiffrement automatique des emails

Il est également important de déployer une solution de chiffrement automatique du courrier électronique. Cette solution devrait pouvoir analyser tout le trafic email sortant pour déterminer si le matériel est sensible.

Si le contenu est sensible, il doit être chiffré avant d'être envoyé par courrier électronique au destinataire. Cela empêchera les attaquants de consulter les emails, même s'ils devaient les intercepter.

Formation des employés sur l’Email Security

La formation des employés à l'utilisation appropriée de la messagerie électronique et la connaissance de ce qu'est un bon et un mauvais mail constituent également une bonne pratique importante.

N’importe quel utilisateur peut recevoir un courriel malveillant qui s’est glissé à travers les filets de la passerelle de messagerie sécurisée - il est donc essentiel que chaque individu soit formé à reconnaître le spam.

Le plus souvent, les employés sont exposés à des attaques de phishing. Une formation à l’Email Security les aide à repérer et à signaler ce type d’emails.

Quels outils pour la sécurité des mails ?

Une passerelle de messagerie sécurisée, déployée sur site ou dans le cloud, devrait offrir une protection multicouche contre les emails malveillants, une visibilité granulaire et une continuité des activités pour les organisations de toutes tailles.

Ces contrôles permettent aux équipes de sécurité d'avoir la certitude de pouvoir protéger les utilisateurs contre les menaces liées au courrier électronique et de maintenir les communications par email en cas de panne.

Une solution de chiffrement des emails réduit les risques associés aux violations de la réglementation, aux pertes de données et aux infractions aux politiques d'entreprise tout en permettant les communications professionnelles essentielles.

La solution devrait fonctionner pour toute organisation qui a besoin de protéger des données sensibles, tout en les rendant facilement accessibles aux filiales, aux partenaires commerciaux et aux utilisateurs, tant sur les ordinateurs de bureau que sur les appareils mobiles.

Une solution de chiffrement du courrier électronique est particulièrement importante pour les organisations qui doivent respecter des réglementations de conformité, comme GDPR, HIPAA ou SOX, ou se conformer à des normes de sécurité comme PCI-DSS.