Il panorama delle minacce veicolate tramite email è in rapida evoluzione. I criminali informatici hanno in parte abbandonato le infrastrutture per concentrarsi di più sulle persone. Inoltre, l'ascesa del social engineering permette loro di identificare e prendere di mira rapidamente persone specifiche all'interno delle aziende.

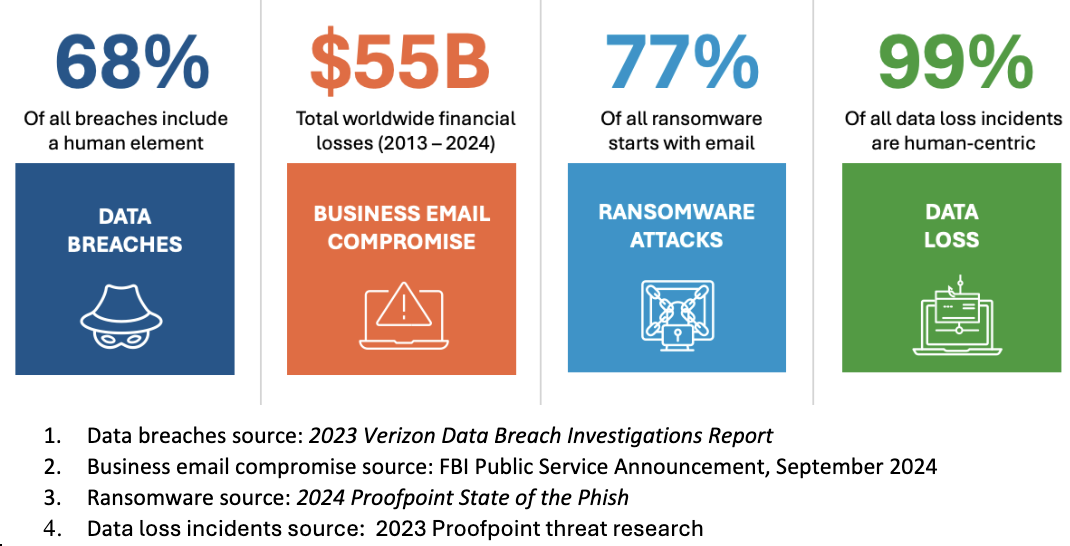

A complicare ulteriormente la situazione, l’IA generativa permette ai criminali informatici di attaccare le persone senza sosta con minacce personalizzate trasmesse tramite email. Considerate queste tendenze, è logico che le persone siano ormai al centro dei principali rischi per la sicurezza informatica. Le statistiche parlano da sole:

I principali rischi per la sicurezza informatica incentrati sulle persone

I criminali informatici preferiscono gli attacchi incentrati sulle persone perché non intendono infiltrarsi nella tua rete, bensì collegarvisi. Il modo più rapido per compromettere i tuoi collaboratori è tramite l’email.

In questo articolo del blog analizzeremo in dettaglio perché è importante rafforzare la sicurezza dell’email di Microsoft 365. Parleremo anche di alcune best practice per proteggere Microsoft 365 e rafforzare le difese della tua email.

Le attività delle aziende si basano su Microsoft

Non si può negare che gli strumenti di produttività e collaborazione di Microsoft rappresentino il punto di riferimento del settore. Microsoft 365 ha una quota di mercato del software per la produttività pari all'88,1% e conta oltre 400 milioni di utenti con licenza. E continua a crescere in tutto il mondo.

Mentre Microsoft 365 cresce a livello globale, lo stesso vale per la sua piattaforma di sicurezza dell’email. Ciò significa che sempre più aziende si affidano alle funzionalità di sicurezza native e integrate di Microsoft. Quando prevale una singola piattaforma, il rischio si concentra. In sostanza, i criminali informatici sanno che se riescono a violare la sicurezza di Microsoft, possono avere accesso a migliaia di aziende contemporaneamente.

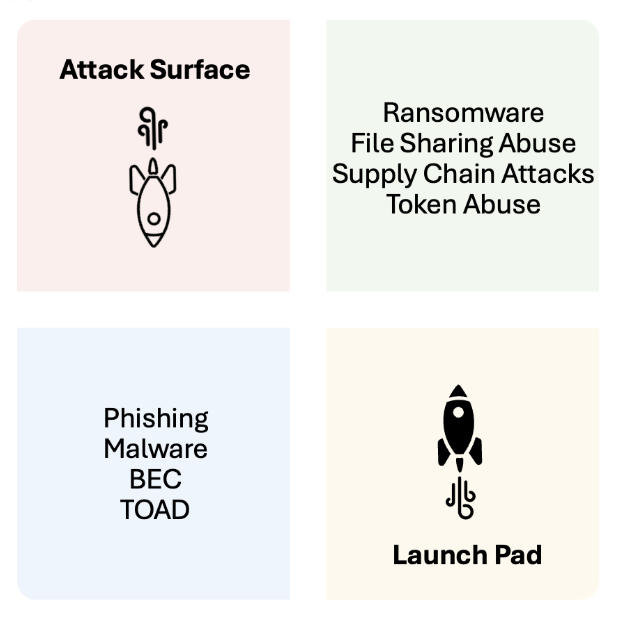

Microsoft rappresenta un bersaglio particolarmente interessante per i criminali informatici, non solo perché ha tanti prodotti, ma perché questi prodotti coprono l'intera catena di attacco. Ad esempio, Microsoft Exchange Online Protection (EOP) può fungere da punto di ingresso. Microsoft Entra ID (in precedenza Azure AD) può essere utilizzato per compromettere le identità ed elevare i privilegi. Nel frattempo, i servizi cloud di Microsoft, come Microsoft Dynamics 365, Microsoft 365 e Microsoft Teams, possono essere compromessi o utilizzati per ospitare e lanciare attacchi.

Tutto ciò rende Microsoft non solo una superficie d'attacco, ma una rampa di lancio ideale per nuovi tipi di attacchi.

Figura 1. Microsoft è sia una superficie d'attacco che una rampa di lancio per gli attacchi informatici.

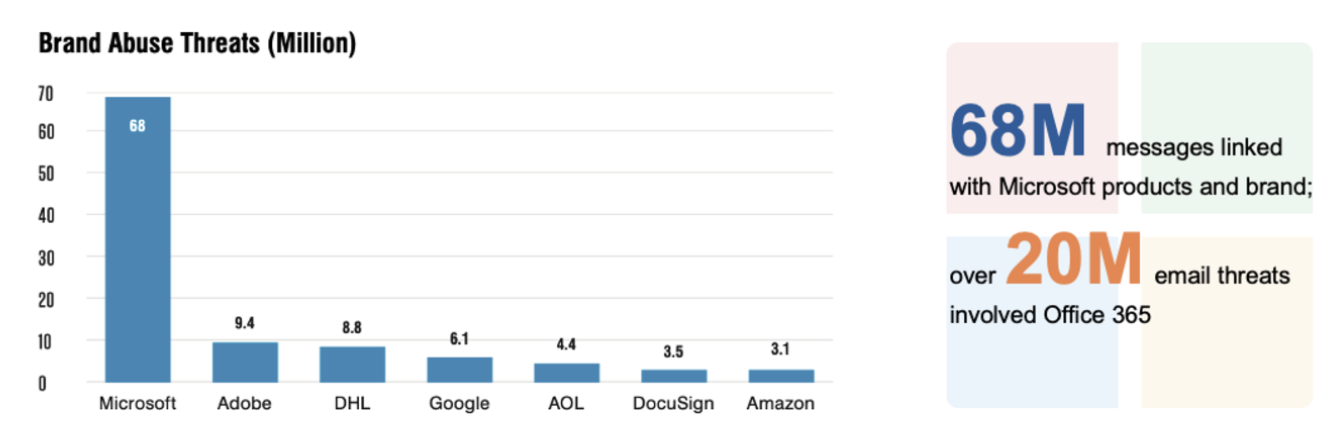

I criminali informatici sfruttano il successo di Microsoft

Con la diffusione sempre più capillare di Microsoft 365, questo strumento è un bersaglio sempre più appetibile per i criminali informatici, che sfruttano l'enorme numero di clienti Microsoft per i loro attacchi. Nel 2023, Microsoft è stato il marchio più abusato al mondo. Secondo le ricerche sulle minacce condotte da Proofpoint, nel 2023 i criminali informatici hanno inviatooltre 68 milioni di email dannose. Tali email sfruttavano in modo improprio nomi prodotti come Microsoft 365, SharePoint e OneNote, nonché il marchio Microsoft. Il loro obiettivo? Indurre gli utenti ignari a fornire le proprie credenziali d’accesso.

Figura 2. Il report State of the Phish 2024 di Proofpoint ha rilevato che Microsoft è stato il marchio più abusato al mondo.

Come rafforzare la tua sicurezza di Microsoft 365

I criminali informatici sono degli strateghi e cercano sempre di ottenere il massimo impatto con il minimo sforzo. Ecco perché si concentrano su attacchi contro Microsoft considerati facili da eseguire e altamente efficaci.

Di conseguenza, i tipi di attacchi che osserviamo più spesso si concentrano sulle lacune di Microsoft in termini di rilevamento. Ecco le principali lacune:

- Violazione dell’email aziendale (BEC). Noto anche come violazione degli account email (EAC) o phishing mirato, la violazione dell’email aziendale (BEC, Business Email Enterprise) è un tipo di reato informatico che utilizza le email per ingannare le persone e indurle a condividere informazioni sensibili o a inviare denaro. In questi attacchi, un criminale informatico si spaccia per una persona fidata, come un fornitore o un dirigente, e invia un'email in apparenza legittima. L'email potrebbe chiedere al destinatario di pagare una fattura falsa, fornire dati sensibili o inviare un bonifico urgente. L'obiettivo è indurre la vittima a compiere un'azione.

- Phishing avanzato. Si tratta di un attacco sofisticato in cui i criminali informatici utilizzano il social engineering per indurre le persone a condividere dati sensibili. Potrebbero provare a rubare le credenziali, codici di autenticazione a più fattori (MFA) o numeri delle carte di credito. Una volta raggiunto questo obiettivo, prendono il controllo degli account delle loro vittime su siti web legittimi.

- Takeover degli account (ATO). Si tratta di un tipo di reato informatico o furto di identità che si verifica quando un utente non autorizzato ottiene l'accesso all'account online di un utente legittimo. L’obiettivo è rubare dati, commettere frodi o accedere a informazioni riservate. Gli attacchi ATO possono colpire diversi account, tra cui indirizzi email, conti bancari e profili dei social media.

- Furto d’identità. In questi attacchi, un criminale informatico crea una falsa presenza online per indurre le persone a fornire dati sensibili o visitare siti web dannosi. Queste false presenze possono essere siti web, profili sui social media o indirizzi email.

- Perdita di dati accidentale. Questo accade quando i dati digitali vengono distrutti o compromessi per errore. Tali perdite possono verificarsi in vari modi. Le persone potrebbero eliminare o spostare accidentalmente un file, inserire dati in modo errato o non salvare il proprio lavoro. Possono anche compromettere inavvertitamente dati sensibili quando aprono allegati email dannosi, utilizzano password deboli e installano software non autorizzati.

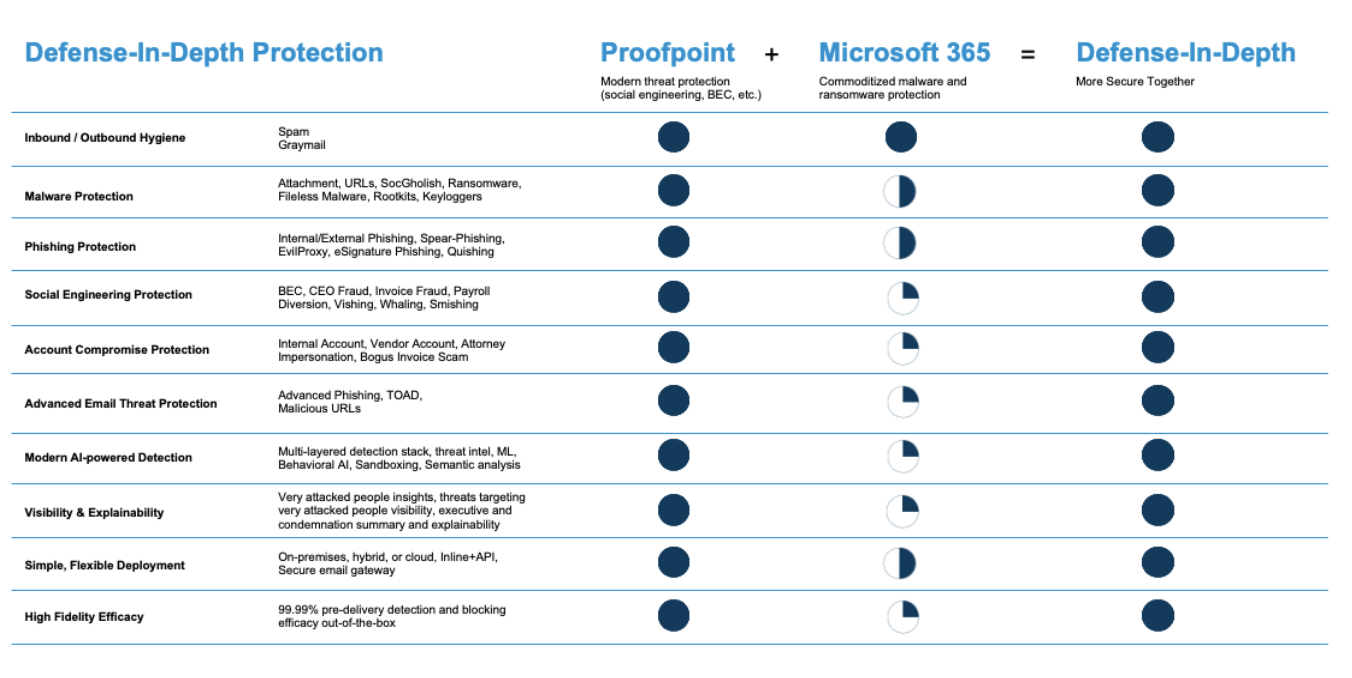

Sebbene Microsoft fornisca una sicurezza nativa dell’email tramite Microsoft EOP e Microsoft Defender for Office 365 (a un costo aggiuntivo), le minacce email avanzate continuano a eludere facilmente le sue difese. Ecco perché è necessario proteggere il tuo investimento Microsoft e rafforzare la sicurezza delle tue email con Proofpoint. È l'unico modo per rilevare e bloccare le minacce prima che superino le difese della tua email.

Quindi, cosa puoi fare per proteggere meglio la tua azienda?

Cinque best practice per garantire la sicurezza di Microsoft 365: un approccio di difesa in profondità

Per proteggere i tuoi collaboratori e la tua azienda da un panorama delle minacce in continua evoluzione, è necessario aggiungere ulteriori livelli di sicurezza. Il rispetto delle best practice di sicurezza di Microsoft 365 permette di rafforzare la sicurezza nativa dell’email Microsoft, oltre ad aggiungere ulteriori livelli di protezione eventualmente acquistati. È qui che Proofpoint può essere d'aiuto.

1. Utilizza la protezione prima della consegna per bloccare le minacce più rapidamente

Con Proofpoint, può adottare un approccio di difesa approfondita per proteggere i tuoi utenti. Garantiamo che le tue email siano protette prima della consegna per aiutarti a neutralizzare le minacce sofisticate non dopo la consegna, ma prima. Tra queste rientrano minacce quali il phishing avanzato delle credenziali d’accesso, gli attacchi BEC, tramite codici QR e basati su URL dannosi. Vi aiutiamo perciò a rafforzare la sicurezza dell’email Microsoft 365 con un tasso di efficacia del rilevamento del 99,99%.

2. Sfrutta il rilevamento multilivello guidato dall’IA per un’identificazione precisa delle minacce

Proofpoint Nexus® il nostro stack di rilevamento multilivello, combina threat intelligence, machine learning, IA comportamentale, rilevamento in ambiente sandbox e analisi semantica. Il suo tasso di efficacia nel rilevamento è estremamente affidabile. Inoltre, può bloccare molti tipi diversi di minacce moderne con meno falsi negativi e falsi positivi. In altre parole, blocchiamo più messaggi dannosi senza bloccare i messaggi legittimi. In questo modo non ostacoliamo le tue attività.

3. Ottieni una visibilità completa sui rischi legati agli utenti e le minacce

Proofpoint ti offre informazioni preziose sui tuoi VAP (Very Attacked People™ ovvero le persone più attaccate) e le minacce che li prendono di mira. I nostri dati ti aiutano a comprendere meglio quanto i tuoi collaboratori siano effettivamente attaccati e vulnerabili. Queste informazioni ti consentono di implementare controlli adattivi mirati, come l'isolamento del browser, la formazione e la sensibilizzazione alla sicurezza informatica e l'autenticazione a più fattori, per le persone che ne hanno più bisogno.

4. Automatizza la correzione dopo la consegna

Proofpoint semplifica il processo di risposta agli incidenti via e-mail per i Suoi team di sicurezza. Quando un'email viene recapitata nella casella email di un utente e viene ritenuta dannosa, tutte le istanze vengono rimosse automaticamente dopo la consegna. Aggregando e correlando i dati della nostra threat intelligence all’avanguardia nel settore, creiamo automaticamente associazioni comportamentali tra i destinatari e le identità degli utenti. Grazie a queste informazioni, possiamo intraprendere azioni automatizzate in base agli utenti, ai gruppi o ai reparti interessati per rimuovere e mettere in quarantena tutti i messaggi dannosi recapitati o inoltrati.

5. Ottieni una protezione proattiva al momento del clic

Proofpoint aiuta la tua azienda a proteggere gli utenti dagli URL dannosi presenti nei messaggi sospetti. Forniamo un approccio a più livelli alla protezione al momento del clic con riscrittura degli URL, analisi delle minacce in tempo reale (prima e dopo la consegna), isolamento del browser e sandboxing degli URL. Quando un utente fa clic su un URL, la nostra analisi in tempo reale può determinare se è dannoso o meno. In tal caso, blocchiamo l'accesso al sito web dannoso.

La nostra protezione al momento del clic protegge gli utenti nel momento in cui fanno clic su un URL e non dopo la consegna dell'email. Anche se un collegamento URL sembra sicuro quando si riceve l'email, ma in seguito diventa dannoso, lo blocchiamo automaticamente.

Insieme per una maggior sicurezza: Microsoft e Proofpoint

Con la continua crescita dell'adozione di Microsoft 365, gli attacchi contro Microsoft continueranno ad aumentare. Ecco perché rafforzare la sicurezza nativa dell’email Microsoft dovrebbe essere una priorità assoluta per i team della sicurezza.

La sicurezza dell’email deve coprire le comunicazioni email sia in entrata sia in uscita. Deve inoltre fornire una difesa moderna contro le minacce avanzate tramite email. L'unico modo proteggere completamente i tuoi utenti è rilevare e bloccare i messaggi dannosi prima della consegna, dopo la consegna e al momento del clic. Per farlo, è necessario adottare un approccio di difesa in profondità. Un esempio calzante è rappresentato da un'università della California che ha recentemente rafforzato la sicurezza della sua email Microsoft 365 grazie a Proofpoint. Di conseguenza, può proteggere meglio il proprio personale, anche dalle minacce tramite email più sofisticate.

Proofpoint e Microsoft insieme per una difesa in profondità completa

Proofpoint fornisce una sicurezza completa e continua lungo l'intero ciclo di vita della consegna delle email, per offrirti una protezione end-to-end. Grazie all’analisi di oltre 3,5 miliardi di email al giorno provenienti dal nostro ecosistema di oltre 510.000 clienti, partner e fornitori, il nostro stack di rilevamento Proofpoint Nexus offre un tasso di efficacia del 99,99%. Integrando le funzionalità native dell’email Microsoft 365 con Proofpoint, la tua azienda può proteggere meglio i suoi utenti e difendersi dalle minacce informatiche in continua evoluzione.

Per saperne di più, scarica l’eBook Proofpoint e Microsoft: insieme per una maggior sicurezza.