Gli strumenti digitali utilizzati nell’ambiente di lavoro moderno non si limitato all’email. I criminali informatici ora sfruttano gli strumenti di collaborazione, le relazioni con i fornitori e la natura umana per eludere le difese e violare gli account. Questa nuova serie di cinque articoli del blog cerca di fare luce su queste nuove tattiche di attacco e introduce il nostro approccio globale alla protezione degli utenti.

Negli articoli precedenti della serie, abbiamo trattato le tattiche utilizzate da un criminale informatico per sfruttare i nuovi canali digitali, i motivi della vulnerabilità di questi canali, i metodi utilizzati per violare le comunicazioni aziendali e i motivi per cui la sicurezza informatica deve evolvere. Questo quinto articolo analizza l’importanza di automatizzare il rilevamento e la neutralizzazione delle violazioni degli account.

Le aziende devono comprendere che i criminali informatici dispongono di innumerevoli modi per ottenere l’accesso ai loro dati e sistemi, tra cui tattiche come l’elusione dell’autenticazione a più fattori (MFA) che non prevedono il phishing o l’interazione diretta con una persona. Ma gli attacchi non si limitano alla violazione iniziale, si svolgono in più fasi. Per questo motivo è fondamentale rilevare le attività dannose in ogni fase per ridurre l’impatto e assicurare una difesa completa e resiliente.

La nascita dei fornitori di identità

Molti anni fa, quando ero un giovane responsabile di software di sicurezza, ho avuto la grande fortuna di collaborare con un piccolo team che ha inventato, standardizzato e diffuso lo standard SAML. Il protocollo SAML, è le tecnologie correlate, sono la base tecnica per l’autenticazione unica (SSO, Single Sign-On) con federazione delle identità, che permette agli utenti di collegarsi centralmente una sola volta e essere reindirizzati verso tutte le applicazioni aziendali autorizzate. In questo tipo di configurazione, una sola connessione è sufficiente per ottenere tutti gli accessi necessari.

Questa tecnologia non solo assicura un’esperienza utente ottimale, ma, in combinazione con l’autenticazione a più fattori, anche una conferma efficace dell’identità dell’utente Questo era l’intento iniziale, e il sogno è diventato realtà. Diversi servizi popolari di gestione delle identità (come Microsoft Entra ID, Ping, Okta, Google Cloud Identity, ecc.) sono nati da questa iniziativa.

I criminali informatici oggi attaccano i fornitori di identità

Già all’epoca, pensavamo che se fossimo riusciti a diffondere questo approccio centralizzato, i criminali informatici se ne sarebbero interessati e concentrati sulla violazione di questi account di fornitori di identità di alto valore. Ma il problema non sembrava immediato.

Purtroppo, le nostre paure si sono rivelate fondate. Oggi, l’SSO funziona sia per gli utenti legittimi che per i criminali informatici. Anche questo aspetto della nostra visione dell’autenticazione SSO con identità federata/SAML è diventata realtà.

L’autenticazione a più fattori è efficace, ma non sufficiente

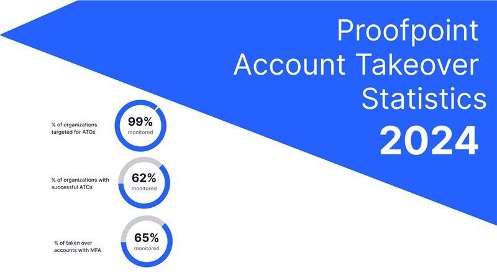

Veniamo ai nostri giorni. Come Proofpoint ha recentemente segnalato, nel 2024 il 99% delle aziende monitorate da Proofpoint è stato preso di mira da una violazione degli account. Il 62% di questi attacchi è andato a buon fine. Un dato ancora più inquietante è che il 65% degli account compromessi erano protetti dall’autenticazione a più fattori.

Quali sono gli account più colpiti dai criminali informatici? Esattamente gli stessi che fungono da porta d’ingresso per un’ampia serie di applicazioni aziendali: EntraID, Ping, Okta, Google Cloud Identity e altri ancora. Perché violare un’azienda quando puoi semplicemente accedervi?

Statistiche 2024 di Proofpoint sui takeover degli account

Il nostro progetto iniziale di SSO con identità federata includeva l’autenticazione a più fattori per rafforzare l’autenticazione dell’utente. Purtroppo, anche se efficace, l’autenticazione a più fattori non è sufficiente. I criminali informatici come fanno a violare questa misura di protezione? Eludono l’autenticazione basata sull’autenticazione a più fattori utilizzando diverse tecniche: sfruttamento del calo di attenzione generato dai ripetuti inviti MFA, hijacking delle sessioni social engineering dell’help desk, ecc. Possono anche iniettare malware tipo trojan con accesso remoto (RAT) o software di gestione da remoto, sempre più frequenti, sugli endpoint. Chiaramente, l’autenticazione a più fattori non è una soluzione miracolosa quando si tratta di proteggersi da questi attacchi. Se hai bisogno di un esempio tangibile di come un account configurato con l’autenticazione a più fattori possa essere facilmente violato, guarda questo video dimostrativo e leggi questo articolo del blog sull’elusione dell’autenticazione a più fattori.

Una rapida risposta agli attacchi di takeover degli account è fondamentale

Cosa puoi fare per proteggere meglio la tua azienda da questi attacchi di takeover degli account incentrati sulle persone? Ricorda sempre che la rapidità d’azione è fondamentale. Infatti, il Global Threat Report 2025 di Crowdstrike rivela che il tempo medio di propagazione dopo la violazione di un account è stato di soli 48 minuti. Per limitare i danni, devi rilevare e rispondere rapidamente alla violazione degli account.

La soluzione a questa sfida è una difesa multicanale e multilivello. In questo ambito, Proofpoint Prime Threat Protection è la prima e unica soluzione completa di sicurezza informatica incentrata sulle persone. Riunisce in un’unica soluzione integrata funzionalità critiche di difesa dalle minacce precedentemente eterogenee: protezione contro gli attacchi in più fasi attraverso i canali digitali, protezione contro i furti d’identità o ancora sensibilizzazione e formazione sui rischi legati ai collaboratori. Inoltre, è pensata per proteggere efficacemente le persone indipendentemente dai loro metodi e luoghi di lavoro.

Questo articolo si concentra sulle funzionalità di protezione contro gli attacchi in più fasi di Proofpoint Prime Threat Protection, una soluzione progettata per identificare e neutralizzare le violazioni degli account in ogni fase dell’attacco, che inizi con un phishing, un tentativo di accesso tramite forza bruta o un comportamento sospetto dopo l’accesso iniziale.

Protezione contro il takeover degli account in più fasi

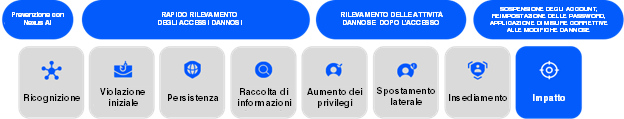

La protezione degli attacchi a più fasi consiste nella stratificazione delle difese. Proofpoint Prima Threat Protection può rilevare le attività dannose associate al takeover degli account in qualunque fase dell’attacco.

Protezione fornita da Proofpoint Prime Threat Protection contro gli attacchi in più fasi che portano a un takeover degli account

In primis, tramite Nexus AI nell’ambito di una difesa multicanale, Proofpoint Prime ti protegge dalla violazione iniziale. Quindi, fornisce misure di sicurezza avanzate progettate per rilevare rapidamente gli accessi dannosi e confermare con precisione tutti i tentativi di takeover degli account. Quindi, utilizza il monitoraggio diretto degli account cloud collegati alle API che associa al machine learning, all’analisi comportamentale e alla nostra threat intelligence proprietaria per analizzare le attività degli account in tempo reale e rilevare i tentativi di elevazione dei privilegi o di spostamento laterale. Infine, Proofpoint Prime può sospendere automaticamente gli account, reimpostare le password o correggere le modifiche dannose prima che i criminali informatici raggiungano il loro obiettivo.

Proteggi i tuoi collaboratori grazie a una sicurezza incentrata sulle persone

Con l’espansione degli ambienti di lavoro digitali, i criminali informatici continueranno a prendere di mira le persone. Sebbene l’email rimanga il principale vettore delle minacce, i criminali informatici sfruttano nuovi canali come le piattaforme di collaborazione, le applicazioni social media e i servizi di condivisione di file. Tale situazione ha portato al rischio di una frammentazione del panorama della sicurezza con prodotti singoli isolati costi operativi più elevati e falle di sicurezza crescenti. È qui che entra in gioco Proofpoint.

Proofpoint Prime Threat Protection offre una soluzione completa di difesa contro tutte le minacce esistenti e emergenti incentrate sulle persone. Riunisce un’ampia gamma di protezioni per aiutarti a ottimizzare la prevenzione delle minacce con le seguenti funzionalità:

- Rilevamento preciso delle minacce: aiuta a prevenire un’ampia gamma di minacce.

- Protezione degli account basata sull’IA: previene i takeover degli account e le violazione degli account dei fornitori.

- Formazione mirata basata sui rischi: insegna agli utenti a prendere decisioni più sicure a fronte delle minacce.

- Protezione contro il phishing su tutte le piattaforme: blocca i link dannosi su più piattaforme.

- Protezione contro il furto d’identità: protegge il tuo marchio dai furti d’identità da parte dei criminali informatici.

- Gestione dei rischi legati agli utenti: identifica gli utenti a alto rischio e automatizza i controlli di sicurezza adattivi.

Con Proofpoint Prime, puoi proteggere meglio i tuoi collaboratori e la tua azienda riducendo il calo di concentrazione causato dall’elevato numero di allarmi grazie a un rilevamento estremamente preciso delle minacce, maggior efficienza grazie a informazioni dettagliate sui rischi e flussi di lavoro della sicurezza automatizzati. Unitamente a integrazioni predefinite e threat intelligence condivisa, aiuta i tuoi team IT e della sicurezza a accelerare le implementazioni riducendo i costi grazie all’eliminazione delle soluzioni isolate non integrate nella tua azienda.

Maggiori informazioni su Proofpoint Prime.

Leggi la nostra serie di articoli dedicati all’espansione della superficie d’attacco

Per saperne di più sul panorama delle minacce in costante evoluzione e imparare come bloccare questi attacchi, leggi i seguenti articoli:

- Come i criminali informatici determinati possono prosperare in un ambiente di lavoro digitale in costante evoluzione

- Perché gli strumenti di collaborazione sono la nuova prima linea degli attacchi informatici

- Come i criminali informatici violano le comunicazioni affidabili

- Perché la sensibilizzazione alla sicurezza informatica deve evolvere per rafforzare la resilienza umana