Secondo la 16a edizione annuale del Data Breach Investigations Report (DBIR) di Verizon, la violazione dell’email aziendale (BEC, Business Email Compromise) è attualmente la principale minaccia per le aziende. I dati del recente report dell’Internet Crime Complaint Center dell’FBI lo confermano. L’FBI ha infatti scoperto che lo scorso anno le aziende hanno perso oltre 2,7 miliardi di dollari a causa di attacchi BEC.

Per il report DBIR 2023, Verizon ha analizzato 16.312 incidenti di sicurezza che si sono verificati in oltre 20 settori d’attività in tutto il mondo. Di questi incidenti, Verizon ha confermato che 5.199 erano violazioni di dati.

Qui di seguito i tre punti chiave dell’ultimo report DBIR di Verizon, che fornisce una panoramica sugli attacchi BEC, il social engineering e altre tendenze in merito alle minacce.

Punto n. 1: gli attacchi BEC che sfruttano l’intelligenza artificiale sono in aumento

Negli ultimi anni, gli attacchi BEC che sfruttano l’intelligenza artificiale sono aumentati costantemente. Il report DBIR 2023 evidenzia che questa tendenza non mostra segni di rallentamento. Infatti, gli attacchi BEC sono raddoppiati lo scorso anno, rappresentando quasi il 60% degli incidenti di social engineering.

In un attacco BEC un criminale informatico utilizza un’email o una campagna email per rubare denaro o ottenere accesso a informazioni aziendali sensibili di un’azienda. In generale, gli attacchi BEC non utilizzano link a URL o allegati dannosi per distribuire payload pericolosi. Per questo motivo sono estremamente difficili da rilevare, neutralizzare ed eliminare con semplici componenti aggiuntivi di sicurezza dell’email. Ed ecco perché le aziende sono vulnerabili a questo tipo di attacchi.

I criminali informatici dispongono di un’ampia gamma di strumenti e metodi per attaccare le aziende. Tuttavia, tendono a preferire un approccio collaudato ovvero il social engineering. Gli attacchi di social engineering sfruttano la tendenza dell’essere umano a fidarsi l’uno dell’altro. I criminali informatici manipolano gli utenti, stabiliscono una relazione di fiducia con loro e suscitano un senso di urgenza per spingerli a commettere degli errori di sicurezza o a divulgare dati sensibili.

Gli attacchi di social engineering possono presentarsi sotto varie forme, ma implicano sempre l’interazione con le persone. Gli attacchi più comuni includono:

- Esche

- Scareware

- Pretexting (creazione di falsi profili/pagine aziendali fasulle)

- Phishing

- Spear-phishing

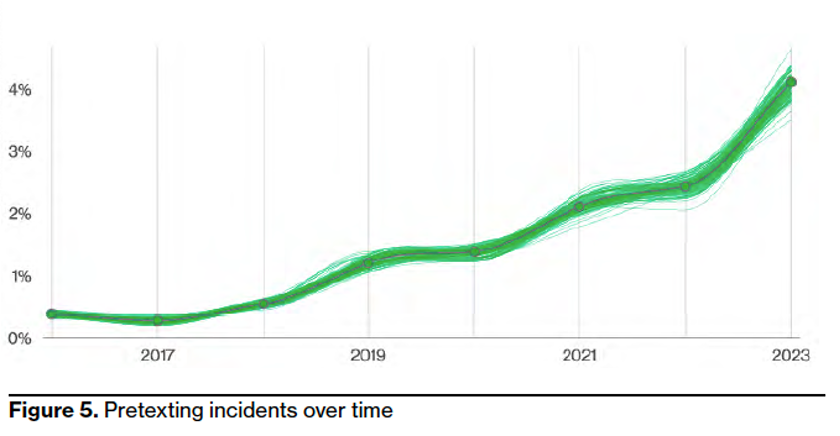

Lo scorso anno, Verizon ha rilevato che gli attacchi BEC basati sul pretexting dono quasi raddoppiati in tutto il mondo. Il pretexting è una delle tattiche di social engineering più diffuse. In questo tipo di attacco, i criminali informatici persuadono l’utente a divulgare informazioni sensibili grazie a una serie di menzogne abilmente create.

Questa truffa spesso inizia spesso con un criminale informatico che si spaccia per un dirigente, un collega o un’altra persona autorizzata che ha bisogno di informazioni sensibili dell’utente per svolgere un’attività specifica o critica. Il criminale informatico inizia stabilendo una relazione di fiducia con l’utente chiedendogli delle informazioni personali che confermano la sua identità, come il suo codice fiscale, l’indirizzo personale o il numero di telefono.

Il report DBIR di Verizon sottolinea che questi attacchi rappresentano ormai più del 50% di tutti gli incidenti di social engineering. La perdita media per ogni incidente è superiore a 50.000 dollari. Inoltre, le motivazioni finanziari sono all’origine di ben il 94,6% delle violazioni.

Incidenti di pretexting nel tempo, dal 2016 al 2023. (Fonte: Report DBIR 2023 di Verizon)

Uno dei motivi per cui i criminali informatici hanno così successo con il pretexting è che le aziende non sono preparate a contrastare tali attacchi. Molti componenti aggiuntivi di sicurezza dell’email non sono molto efficaci quando si tratta di identificare, bloccare e correggere le email BEC. Sono incluse le minacce contro i fornitori, il furto d’identità e gli attacchi tramite telefonate (TOAD, Telephone-Oriented Attack Delivery).

Punto n. 2: i criminali informatici continuano a prendere di mira e sfruttare le persone

I criminali informatici non vogliono infiltrarsi nella tua azienda, vogliono collegarvisi. Questo è il motivo principale per cui i criminali informatici prendono di mira e sfruttano l’anello più debole della tua infrastruttura di sicurezza: i tuoi collaboratori.

Mentre i tuoi professionisti della sicurezza e dei rischi creano e implementano difese più complesse, i tuoi collaboratori sono sotto assedio. Gli utenti non hanno margine d’errore quando si trovano ad affrontare diversi tipi di attacchi via email. Un solo passo falso e la tua azienda potrebbe essere la prossima protagonista di una violazione di dati.

Lo scorso anno, la maggior parte delle violazioni di dati ha coinvolto un intervento umano o una qualche sorta di errore umano, abuso di privilegi, credenziali d’accesso compromesse o singoli vittime di attacchi di social engineering. Verizon riporta che il 74% delle violazioni dei dati implica un intervento umano.

La maggior parte delle violazioni dei dati (74%) implica un intervento umano. (Fonte: Report DBIR 2023 di Verizon)

Proofpoint si differenzia dai semplici componenti aggiuntivi di sicurezza dell’email. Vantiamo oltre 20 anni di esperienza nell'analisi contestuale delle minacce, il che significa che siamo in grado di bloccarle rapidamente. I nostri motori di rilevamento delle minacce utilizzano l'intelligenza artificiale e il machine learning per analizzare i dati raccolti su larga scala dalle nostre implementazioni in tutto il mondo. Quotidianamente, analizziamo oltre 2,6 miliardi di messaggi email, 49 miliardi di URL, 1,9 miliardi di allegati, 28 milioni di account cloud, 1,7 miliardi di SMS sospetti ecc., vale a dire migliaia di miliardi di dati, in tutti i canali digitali. Di conseguenza, siamo in grado di identificare le minacce attuali più avanzate trasmesse via email, tra cui gli attacchi BEC, il social engineering e le identità compromesse.

Il recente report Il Fattore Umano 2023 di Proofpoint conferma le conclusioni di Verizon, ovvero che stiamo affrontando una “crisi d’identità”. Nelle nostre ricerche per il report Il fattore umano 2023, abbiamo rilevato che “fino al 40% delle identità di amministratori ombra può essere sfruttato in un unico passaggio, per esempio grazie alla reimpostazione di una password di dominio per elevare i privilegi. Inoltre, il 13% degli amministratori ombra dispone già di privilegi di amministratore di dominio”.

Questi risultati dimostrano la necessità di misure di sicurezza solide, come la formazione di sensibilizzazione degli utenti e controlli dell’accesso, e di altre strategie proattive per rilevare e mitigare le minacce. Queste misure possono contribuire a proteggere le aziende da violazioni dei dati, accessi non autorizzati, perdite finanziarie e danni alla reputazione.

Punto n. 3: le credenziali di accesso rubare e ransomware offrono l’accesso ai criminali informatici

I criminali informatici utilizzano molto le credenziali rubate o compromesse perché sono facili da ottenere. Possono essere acquistate sul Dark Web o ottenute sfruttando le cattive abitudini degli utenti in materia di password, come il riutilizzo delle password in più applicazioni (aziendali e personali).

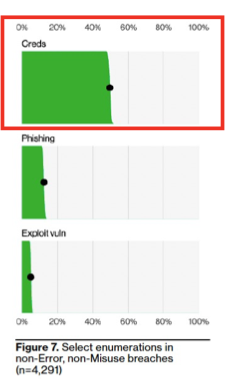

I criminali informatici cercano il percorso più semplice per accedere alla rete aziendale. E questo percorso comporta molto spesso lo sfruttamento di credenziali d’accesso rubate. Il report DBIR di Verizon rileva che le credenziali rubate o compromesse rappresentano poco più del 50% delle violazioni.

Le credenziali rubate sono il metodo principale utilizzato dai criminali informatici per accedere a un’azienda. (Fonte: Report DBIR 2023 di Verizon)

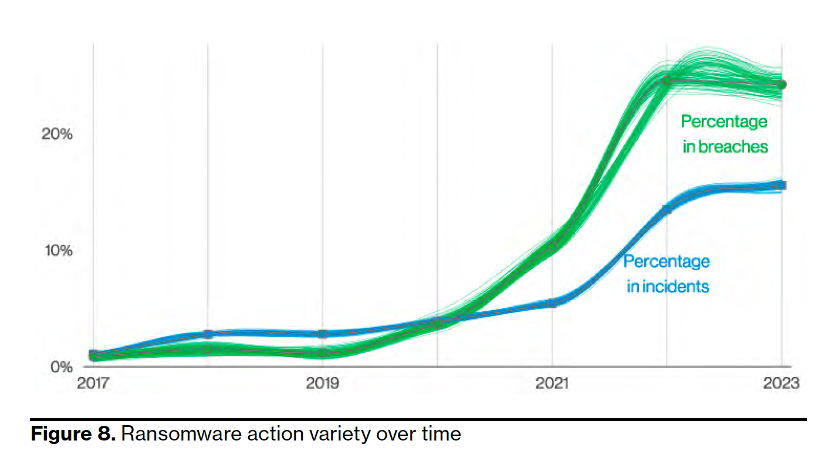

Secondo i risultati del report Verizon DBIR, il ransomware continua a essere uno dei principali tipi di azione presenti nelle violazioni. Secondo il report, il ransomware è responsabile del 24% di tutte le violazioni di dati.

Il ransomware è responsabile del 24% delle violazioni di dati. (Fonte: Report DBIR 2023 di Verizon)

Il nostro report State of the Phish 2023 conferma le conclusioni di Verizon. Le nostre ricerche mostrano che le infezioni di ransomware interessano le aziende di qualsiasi dimensione e di tutti i settori. Lo scorso anno, il ransomware è stato utilizzato in modo così diffuso ed efficace che il 90% delle aziende colpite da ransomware ha stipulato una polizza di assicurazione contro i rischi informatici. Il 64% delle aziende infettate dal ransomware ha pagato un riscatto.

Il principale punto da ricordare è che i criminali informatici utilizzano un potente binomio (credenziali d’accesso rubate e ransomware) per ottenere l'accesso alle applicazioni, ai sistemi e ai servizi aziendali.

Proteggi la tua azienda

Proofpoint fornisce una soluzione di sicurezza dell’email end-to-end moderna per aiutare la tua azienda a gestire minacce sofisticate come gli attacchi BEC, il social engineering e il ransomware. È il momento di interrompere la catena d’attacco e rafforzare la protezione dei tuoi collaboratori e dei tuoi dati. Visita la nostra pagina dedicata alla protezione contro le frodi via email per saperne di più. Puoi anche approfittare della nostra valutazione rapida dei rischi gratuita per stabilire il livello di preparazione della tua azienda a fronte di questi tipi di attacchi.

Mai smettere di imparare

Il panorama delle minacce attuale è dinamico e complesso. Per stare al passo, devi tenerti aggiornato sulle ultime ricerche del settore. Per questo motivo, oltre all'ultimo report DBIR di Verizon, ti consigliamo di consultare anche queste risorse di Proofpoint:

- Proofpoint nominata tra i leader del report The Forrester Wave: Enterprise Email Security, Q2 2023

- Report Voice of the CISO 2023 di Proofpoint

- Report Il Fattore Umano 2023 di Proofpoint

- Report State of the Phish 2023 di Proofpoint

Contattaci per saperne di più su come Proofpoint può aiutarti a interrompere la catena d’attacco.