Subdomänenfälschung ist kein neues Phänomen. Seit Jahren versuchen Bedrohungsakteure, potenziell unbeobachtete Subdomänen eines Unternehmens zu nutzen, um ihren Phishing- oder Spam-Kampagnen entweder mehr Glaubwürdigkeit zu verleihen oder um bestehende, heuristische ISP-Prüfungen auszutricksen, indem Angriffe mit einer Methode namens „Snowshoe Spamming“ über eine große Anzahl von Subdomänen verteilt werden.

Neu ist nur der Umfang, in dem Angreifer Subdomänenfälschung und Snowshoe-Spamming nun gemeinsam einsetzen, wodurch die Entdeckung und Vermeidung wesentlich schwieriger wird. Über diesen bisher beispiellosen Umfang hinaus beobachteten wir, dass diese Methoden systematisch und regelmäßig und nicht nur wahllos verwendet werden. In diesem Blog beschreiben wir einen dieser großangelegten Angriffe und umreißen die besten Methoden der Eindämmung mit DMARC (Domain-based Authentication Reporting and Conformance), einer Technologie, die zwar sehr effektiv ist, jedoch richtig eingesetzt werden muss, um unerwünschte Probleme und zeitraubende Wartung zu vermeiden.

Eine neue Art des Subdomänenbetrugs

Proofpoint-Experten haben eine neue Variante des Subdomänenbetrugs entdeckt. Anstatt nur jeweils ein Unternehmen über viele verschiedene Worte, Sätze oder Zeichen im Subdomänenelement anzugreifen, nimmt dieser neue Ansatz alle sendenden Domänen einer großen Anzahl von Unternehmen und stellt ihnen ein bewährtes und vertrautes Unternehmen voran. In diesem Fall verwendeten die Bedrohungsakteure LinkedIn.

LinkedIn verbrachte Jahre damit, Vertrauen in die Interaktionen mit seiner Mitglieder-Community aufzubauen, und läuft daher Gefahr – wie jedes vertrauenswürdige Unternehmen – dass seine Seiten gefälscht werden und Betrüger Nutzen aus dem Vertrauen der Community ziehen. Die nachstehende Tabelle zeigt mehrere Beispiele, wie Bedrohungsakteure das LinkedIn-Unternehmen verwendeten, um gefälschte Subdomänen zu erstellen.

|

Rechtmäßige Domänen |

Gefälschte Subdomänen |

|

|

example.com |

↔ |

LinkedIn.example.com |

|

example.co.uk |

↔ |

LinkedIn.example.co.uk |

|

example.ie |

↔ |

LinkedIn.example.ie |

|

us.example.com |

↔ |

LinkedIn.us.example.com |

|

uk.example.com |

↔ |

LinkedIn.uk.example.com |

|

ie.example.com |

↔ |

LinkedIn.ie.example.com |

Es ist nicht überraschend, dass in dieser Kampagne die E-Mails selbst Phishing-E-Mails sind, die die Opfer dazu verleiten sollen, ihre LinkedIn-Anmeldedaten preiszugeben. Da die Angreifer sie jedoch über Subdomänen anderer Unternehmen senden und nicht über LinkedIn-Domänen, kann LinkedIn DMARC nicht auf konventionelle Weise verwenden, um die Nachrichten zu blockieren.

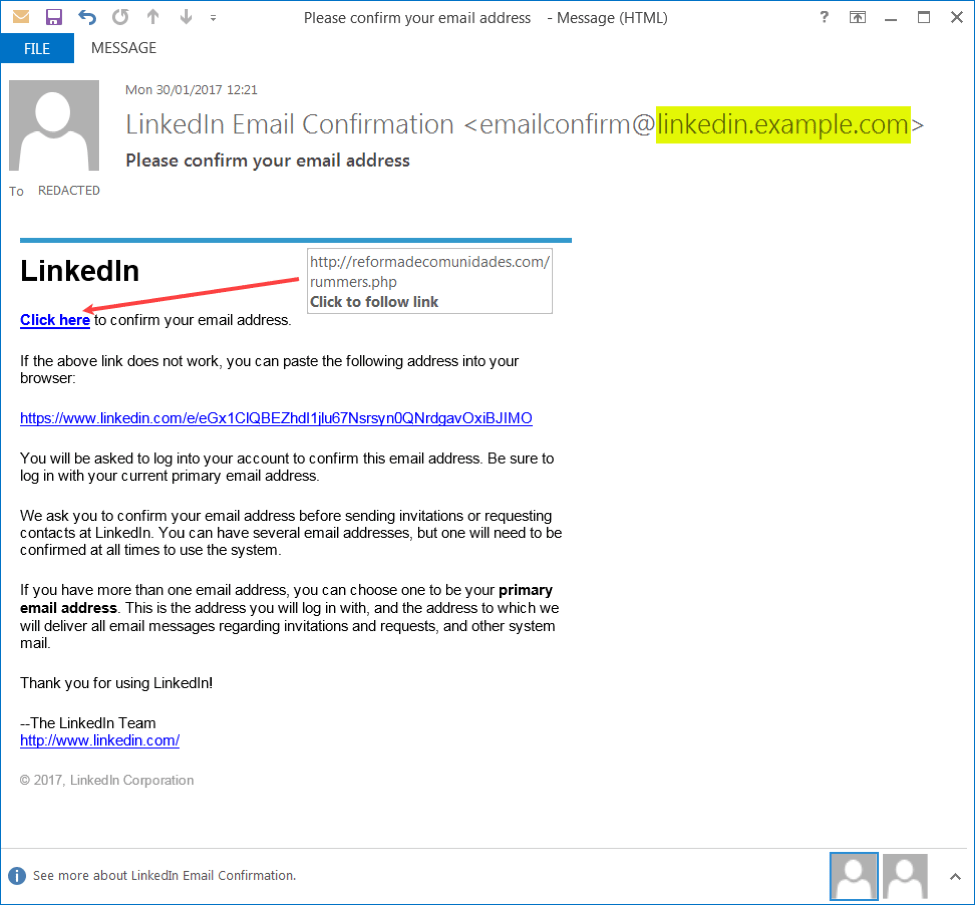

Abb. 1 zeigt ein Beispiel einer solchen E-Mail:

Abb. 1: Beispiel einer Phishing-E-Mail, die eine gefälschte LinkedIn-Subdomäne verwendet.

Der gefälschte Link „Hier klicken“ führt den Benutzer nun zu einer .ru gehosteten Pharma-Site. Allerdings ist es wahrscheinlich, dass er zuvor auf eine überzeugende LinkedIn-Klonseite führte, deren Zweck daraus bestand, die Anmeldedaten des Benutzers zu erfassen.

Auch wenn diese E-Mails nicht speziell darauf ausgelegt sind, den Kunden oder Partner von example.com anzugreifen, nutzen sie dennoch die Domänen des Unternehmens aus. Mit der Zeit können die Angriffe den Ruf der Marke aus Sicht des Kunden schädigen, und nicht zuletzt den Ruf der Domäne bei den Internetanbietern: Wenn Benutzer genügend dieser E-Mails sehen und sie als Spam markieren, dann beginnen die E-mail-Anbieter E-Mails von example.com und seinen Subdomänen zu sanktionieren.

Es gibt nur wenig Unternehmen, bei denen wir diese Vorgehensweise nicht beobachtet haben, und es scheint, dass jede Domäne freigegeben ist. Was für example.com, .co.uk und .ie gilt, gilt auch für acme.com, .co.uk und .ie – usw.

Seit wir den jüngsten Subdomänen-Angriff gegen LinkedIn beobachten konnten, haben wir in der Tat eine Widerbelebung des breiteren, allgemeineren Subdomänenbetrugs erlebt. Während in der ersten Instanz eine „LinkedIn.“- Subdomäne für jede sendende Domäne unserers Kunden auftrat, haben die Bedrohungsakteure jetzt begonnen, viele verschiedene Worte, Namen und Begriffe als Subdomänen zu verwenden.

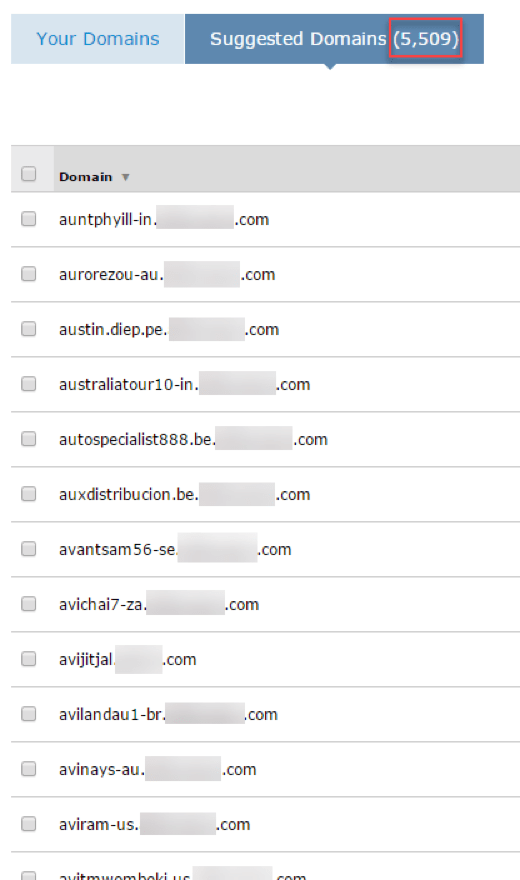

Das führte für manche Kunden zu einem massiven Anstieg „Vorgeschlagener Domänen“, bei denen wir mehrere betrügerische Domänen für jede betroffene übergeordnete Domäne sehen, wie in der Abbildung unten gezeigt.

Abb. 2: Verbreitung des Subdomänenbetrugs – in diesem Fall beobachteten wir das Auftreten von 5.509 Subdomänen über einen Zeitraum von sieben Tagen

Nutzung der DMARC-Vererbung zum Blockieren schädlicher E-Mails

Wir verdanken die Transparenz dieses Phänomens dem Prinzip der DMARC-Vererbung. Wenn eine Subdomäne keinen eigenen DMARC-Bericht in der DNS auf Subdomänenebene hat, dann erben alle E-Mails, die unter Verwendung dieser Subdomäne als sichtbare E-Mail-Adresse gesendet werden („Kopfzeile von“-Domäne) die Eigenschaften des DMARC-Berichts der übergeordneten Domäne (Parent).

Das bedeutet, wenn LinkedIn.example.com keinen ausdrücklichen DMARC-Bericht besitzt, dann erbt es die DMARC-Eigenschaften (Richtlinienebene und Berichtsadressen) von example.com und sendet alle relevanten Berichte an dieselben Berichtsadressen.

Ferner, wenn example.com eine DMARC-Richtlinie p=none verwendet, weil sie noch nicht an p=reject verschoben wurde, dann wird LinkedIn.example.com durch Vererbung ebenfalls zu p=none und betrügerische E-Mails könnten über diese Domäne geliefert werden.

Administratoren könnten auch jeder dieser Subdomänen einen DMARC p=reject-Bericht hinzufügen, sobald diese angezeigt werden, doch ist das reaktionär und führt zu einem endlosen Kampf, wenn immer mehr Subdomänen auftreten.

_dmarc.LinkedIn.domain IN TXT v=DMARC1; p=reject; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

Durch das Prinzip der Vererbung können die Inhaber der betroffenen Domänen diese E-Mails viel wirksamer und effizienter blockieren. Dieser Ansatz ist jedoch dennoch mit Vorsicht zu genießen, da alles, was durch die betrügerischen Subdomänen ohne DMARC-Berichte vererbt wird, auch an solche Subdomänen weitergegeben wird, die die Organisationen rechtmäßig verwenden. Im Folgenden finden Sie eine bewährte Praxis für Organisationen, die DMARC einsetzen:

1. Schritt: Bereiten Sie alle Subdomänen vor

Der erste Schritt ist, sicherzustellen, dass alle rechtmäßigen Subdomänen die Ablehnungsrichtlinie entweder bereits geerbt haben oder über ihre eigenen, ausdrücklichen DMARC-Berichte verfügen, um unbeabsichtigte Vererbung zu vermeiden.

_dmarc.subdomain IN TXT v=DMARC1; p=none; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

2. Schritt: Berücksichtigen Sie übergeordnete Domänen

Als nächstes sollten Sie die relevanten (oder alle) übergeordneten Domänen in Betracht ziehen. Wenn diese für die Verschiebung zu einer DMARC-Ablehnungsrichtlinie bereit sind, dann erben alle möglichen Subdomänen, die unter diese übergeordnete Domäne fallen und über keinen eigenen DMARC-Bericht verfügen, dieselbe Ablehungsrichtlinie.

_dmarc.domain IN TXT v=DMARC1; p=reject; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

3. Schritt: Fügen Sie die erforderlichen Tags hinzu

Wenn die übergeordneten Domänen nicht für die Ablehung bereit sind, können Organisationen die Vererbung dennoch verwenden, indem Sie dem DMARC-Bericht der übergeordneten Domäne das subdomänenspezifische Tag sp=reject hinzufügen. Mit diesem Tag können Organisationen die übergeordnete Domäne auf der entsprechenden Richtlinie belassen, während sie die Arbeit an der E-Mail-Governance durchführen. Gleichzeitig werden die ISPs und E-Mail-Empfänger angewiesen, alle Subdomänen ohne eigenen DMARC-Bericht als „Zurückgewiesen“ zu behandeln.

_dmarc.domain IN TXT v=DMARC1; p=none; sp=reject; fo=1; rua=mailto:dmarc_rua@emaildefense.proofpoint.com; ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

Vermeiden Sie unerwünschte Vererbung

Wir wiederholen, das Risiko unbeabsichtigter Vererbung ist eine echte Gefahr, daher sollten diese Schritte mit Vorsicht ausgeführt werden. Doch wenn eine Organisation sie richtig einsetzt, wird nicht nur diese spezielle „LinkedIn.“- Subdomänenfälschungsattacke blockiert, sondern auch eine wesentlich breitere Bedrohungslandschaft. ALLE Subdomänen werden dann gleich behandelt.

Im Übrigen wurde der Fall in Abb. 2 auch auf diese Art abgewehrt. Die Lösung ist unabhängig vom Format der betrügerischen Subdomäne immer dieselbe. Für diesen speziellen Kunden konnten die 5.509 Subdomänen der sieben Tage auf nur 41 übergeordnete Domänen zurückgeführt werden. Wir hatten die Subdomänenfälschung bereits für 26 dieser Domänen angesprochen (durch die vorgenannten Methoden), d. h., dass nur 15 einfache DMARC-Änderungen nötig waren, um sicherzustellen, dass keine weiteren Subdomänenfälschungen mehr möglich waren.

Es war jedoch zwingend notwendig, dass die Sorgfaltspflicht erfüllt wurde, um zu gewährleisten, dass keine rechtmäßigen Subdomänen die Ablehnungsanweisungen versehentlich vorzeitig erbten.

Fazit

Subdomänenfälschungen und Snowshoe-Spamming gehen oft Hand in Hand. Die Angreifer heben jedoch ihre Ansprüche hinsichtlich des Umfangs. Die Sicherheits-Community achtete zwar besonders auf LinkedIn-bezogenes Phishing, das erstmals vor einer Woche gemeldet wurde, doch kann dieser Ansatz praktisch jedes Geschäft betreffen und jede große, vertrauenswürdige Unternehmen nutzen. Die weitaus zuverlässigste Methode zur Behandlung dieser Bedrohung ist der sorgfältige Einsatz von DMARC und besonders DMARC-Vererbung.