La serie de blogs “Neutralización de ciberseguridad del mes” explora las tácticas en constante evolución de los ciberdelincuentes actuales y cómo Proofpoint ayuda a las organizaciones a fortalecer sus defensas de correo electrónico para proteger a las personas contra las amenazas emergentes actuales.

El phishing sigue siendo la táctica número uno que utilizan los ciberdelincuentes para atacar a tus empleados y robar datos y fondos valiosos. Según Verizon, el phishing es el principal método que utilizan los atacantes para obtener acceso no autorizado, y continúa evolucionando tanto en frecuencia como en sofisticación. Esta tendencia no solo es alarmante sino también costosa. IBM estima que la filtración de datos promedio debida a los casos de phishing causa una cifra asombrosa 4,88 millones de USD en daños y perjuicios.

En este post, analizaremos una nueva y compleja amenaza de fraude con firma electrónica. En él, los atacantes combinan varias tácticas novedosas para eludir la seguridad del correo electrónico nativo de Microsoft.

Contexto

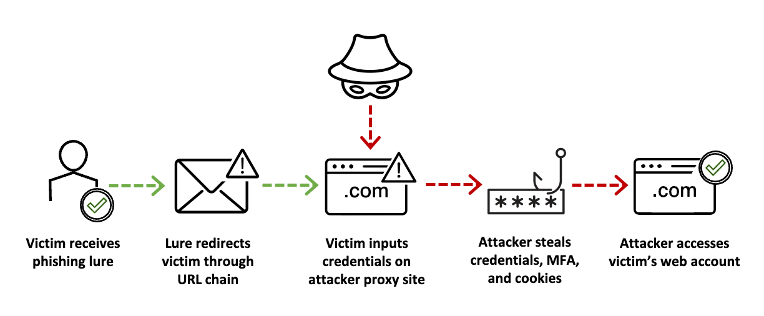

En un ataque de fraude con firma electrónica, los agentes malintencionados suplantarán una marca de confianza y enviarán contenido malintencionado a través de canales digitales legítimos. A menudo, utilizan métodos avanzados como el “adversario en el medio” (AitM) para eludir la autenticación multifactor (MFA) y ampliar aún más su acceso. Cuando los agentes malintencionados usan tácticas combinadas, como el “adversario en el medio” y las geovallas, pueden evadir la detección en múltiples ocasiones.

Analicemos con más profundidad los ataques de fraude con firma electrónica:

Suplantar marcas de confianza

Los agentes de amenazas aprovechan marcas y servicios de firma electrónica de confianza como DocuSign o Adobe Sign. Los utilizan para engañar a los destinatarios para que descarguen directamente documentos malintencionados o visiten sitios web falsos donde introducen sus credenciales de inicio de sesión. De los miles de millones de correos electrónicos de phishing que Proofpoint ve cada año, nuestro informe de Estado del phishing de 2024 muestra que 3,5 millones de mensajes malintencionados abusaron de la marca DocuSign.

Eludir la MFA

Los atacantes que utilizan señuelos de fraude con firma electrónica a menudo no solo buscan credenciales. También pretenden interceptar códigos MFA o robar cookies de sesión. Las tácticas de adversario en el medio (AitM) utilizan sitios proxy para capturar detalles de inicio de sesión y códigos MFA en tiempo real. Esto otorga a los atacantes acceso a la cuenta de la víctima y a cualquier cookie de sesión activa, lo que, a su vez, puede desbloquear otros sitios web.

Pasos de la técnica de la amenaza de “adversario en el medio”.

Acceso mediante geovallas

Los agentes de amenazas utilizan técnicas de geovallas para limitar desde dónde pueden acceder sus objetivos a los sitios de phishing o contenido malintencionado. Al restringir el acceso a ubicaciones geográficas específicas, como la región o el país del objetivo, reducen la probabilidad de detección por parte de los equipos de TI y las herramientas de escaneo de seguridad automatizadas con sede en otras regiones.

Implementar solo una de estas tácticas puede ser suficiente para convencer a tus empleados de realizar una acción. ¿Pero qué sucede cuando un estafador astuto utiliza los tres?

El escenario

Un ejemplo reciente muestra cómo la combinación de los métodos anteriores permitió a un agente de amenaza atacar con éxito a una empresa eléctrica global.

La víctima prevista del agente de amenaza suministra energía a una de las ciudades más grandes del mundo y emplea a más de 15 000 personas. En este caso de phishing, el mensaje ilícito se entregó en el buzón de correo de un ejecutivo de alto nivel. Eludió las herramientas de seguridad de Microsoft, así como la detección adicional destinada a detener este tipo de campañas de múltiples etapas. Afortunadamente, Proofpoint detectó la amenaza y ayudó a proteger la empresa contra un posible ciberataque o filtración de datos.

Proofpoint observó por primera vez a este agente de amenazas en 2021. Es conocido por utilizar mecanismos de entrega como cadenas de redirección de múltiples pasos, filtrado avanzado y señuelos altamente personalizados. Sus objetivos más frecuentes incluyen los sectores tecnológicos, energéticos y de fabricación. Si bien a menudo se hacen pasar por marcas como Microsoft OneDrive y LinkedIn, en este ejemplo de phishing basado en firma electrónica eligieron la popular plataforma de gestión de transacciones digitales DocuSign.

La amenaza: ¿Cómo ocurrió el ataque?

Así es como se desarrolló el ataque:

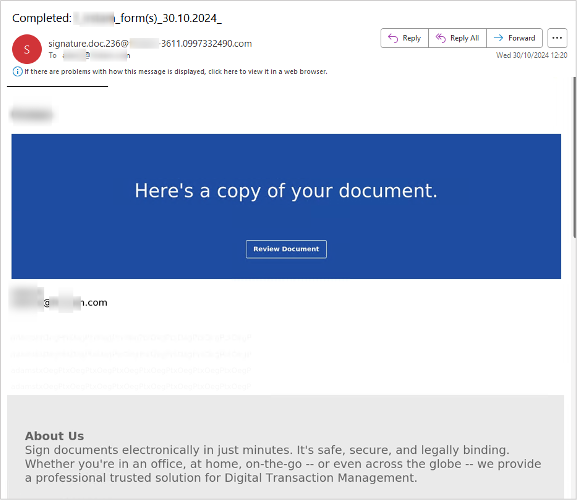

1. Colocación de un señuelo. El ataque comenzó con un correo electrónico que suplantaba la marca DocuSign para que apareciera como un aviso de seguimiento legítimo. Ofrecía al destinatario una copia física de formularios supuestamente completados. El mensaje en sí estaba altamente personalizado. Incluía tanto el nombre del destinatario como el de la empresa en la línea de asunto y en el cuerpo. No obstante, el remitente del mensaje era desconocido para el ejecutivo y utilizó un dominio de correo electrónico recién registrado para lanzar el señuelo.

Mensaje de DocuSign falso recibido por el usuario.

2. Seguimiento de la cadena. El enlace URL en el mensaje conduce a una larga serie de URL alojadas en la infraestructura de Google. La redirección a través de una cadena de varios pasos de dominios conocidos y seguros hace que sea más difícil para las herramientas de seguridad de correo electrónico determinar la ruta del atacante.

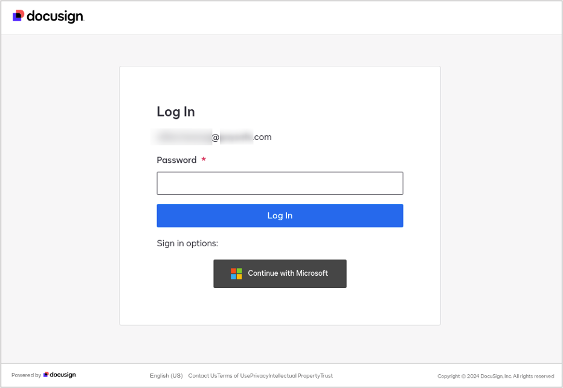

3. Llegada a un sitio proxy. Una vez completada la redirección, el usuario objetivo del ataque llega a lo que parece ser un portal de inicio de sesión legítimo de DocuSign. Sin embargo, esta página es un sitio proxy que enruta las solicitudes y respuestas del usuario a través de un servidor proxy de terceros que actúa como “intermediario”. Como medida de engaño adicional, el atacante ha utilizado geovallas para que solo los usuarios de la región geográfica de la víctima puedan acceder al sitio proxy.

Portal de inicio de sesión de DocuSign falso en un sitio web proxy.

4. Obtención de acceso no autorizado. A través del sitio proxy, el atacante puede ver cada movimiento realizado por el usuario. En este caso real de phishing, extrajeron las credenciales de DocuSign y los códigos MFA, así como las cookies de sesión activas vinculadas al navegador del usuario. Estas cookies de sesión pueden desbloquear una cantidad incalculable de cuentas web profesionales y personales, lo que es un tesoro virtual para el agente de amenazas. Estas son las técnicas clásicas de AitM. Como gesto de cortesía, el estafador permite al usuario iniciar sesión con sus credenciales de Microsoft, con la esperanza de ampliar aún más su acceso ilícito.

Detección: ¿Cómo identificó Proofpoint este ataque?

Aunque la compañía eléctrica utilizaba una seguridad de correo electrónico incorporada que supuestamente permite detectar amenazas de phishing avanzadas, este ataque llegó a la bandeja de entrada del usuario previsto.

El sistema de detección de amenazas de correo electrónico de Microsoft no detectó el ataque por varias razones. En primer lugar, solo abre los URL si conducen a una carga útil directa como malware. Aún así, el aislamiento en un espacio seguro solo se activa cuando un usuario hace clic en el enlace malintencionado. Su aislamiento en un espacio seguro ha revelado importantes deficiencias en la detección de amenazas que utilizan técnicas de evasión complejas y ha tenido dificultades para seguir cadenas de URL de segundo, tercer o cuarto nivel.

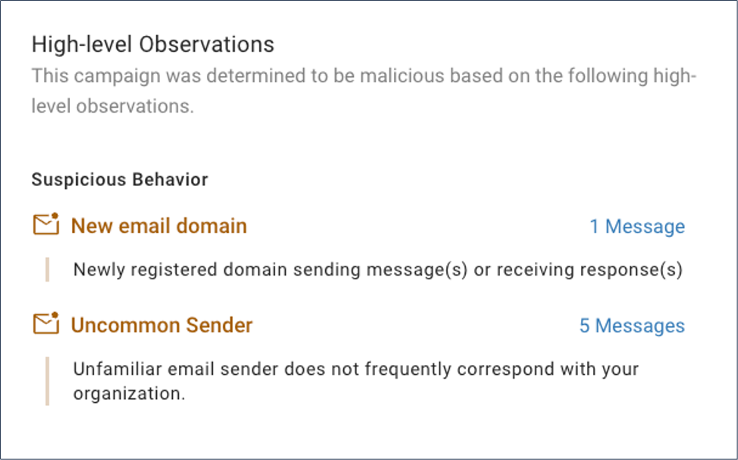

Resumen de las señales condenatorias que Proofpoint utilizó para detectar la amenaza.

Proofpoint identificó fácilmente el mensaje en este ejemplo de malware mediante una combinación de aislamiento en un espacio seguro de análisis de amenazas y nuestra plataforma de IA Proofpoint Nexus de extremo a extremo. Las amenazas de firma electrónica son difíciles de detener porque se necesitan estos dos tipos de evidencia para llegar a una condena concluyente.

- Señales de la IA de comportamiento. La IA de comportamiento de Proofpoint analiza los patrones del usuario para buscar una actividad anormal. Alerta a las organizaciones sobre amenazas potenciales con una precisión superior al 99,99 %. En este caso, analizamos patrones de comportamiento y descubrimos que el remitente nunca había interactuado con el usuario objetivo. Es más, recientemente había registrado un nuevo dominio de correo electrónico para enviar su mensaje.

- Aislamiento de URL en un espacio seguro. Proofpoint utiliza la única tecnología de aislamiento de URL en un espacio seguro de la industria que funciona antes, durante y después de la entrega del correo electrónico para identificar y bloquear enlaces malintencionados. Nuestro análisis avanzado de URL a URL (U2U) rastrea las relaciones entre URL. Como resultado, puede mapear cadenas de ataque complejas y muy amplias. Además, Proofpoint admite varios centros de análisis de amenazas globales que pueden eludir las tácticas de geovalla. Esto garantiza que las amenazas que ataquen regiones específicas se detecten y neutralicen rápidamente.

La precisión de nuestro sistema de detección es inigualable. Identifica menos de un falso positivo por cada 19 millones de mensajes. Además, hacemos que los detalles sobre estas amenazas sean visibles y fácilmente accesibles para los equipos de seguridad y TI. Las tácticas de los agentes de amenazas se alinean automáticamente con el marco MITRE ATT&CK (ver más abajo). Este permite a los analistas mapear nuestra visibilidad y compararla con tus propias metodologías. Como resultado, pueden comprender mejor la naturaleza de cada amenaza y responder en consecuencia.

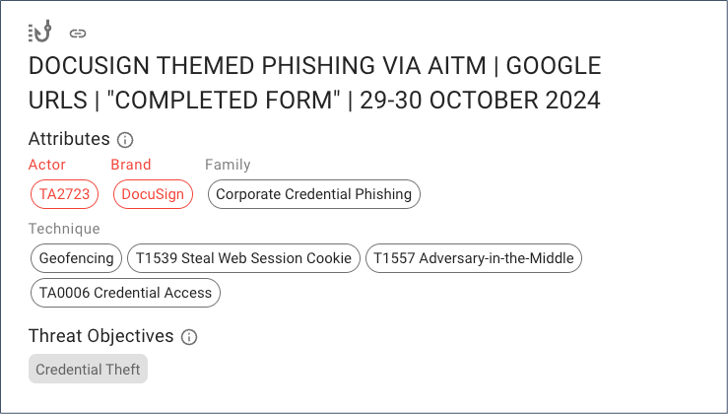

Atribuciones que Proofpoint ha asignado al mensaje condenado.

Armados con esta visibilidad de la amenaza, pudimos avisar al equipo de seguridad de la compañía de energía y detener el ataque inminente.

Remediación: ¿Cuáles son las lecciones aprendidas?

Esto es lo que recomendamos para ayudarte a protegerte contra las amenazas de fraude con firma electrónica:

- Obtén un análisis completo de URL. Busca una herramienta que pueda descubrir amenazas ocultas en cadenas de redirección complejas. También debería poder detectar contenido malintencionado alojado en dominios de confianza. Asimismo, debería ser capaz de eludir las tácticas de geovallas que limitan la visibilidad. Sin estas capacidades, las organizaciones pueden pasar por alto ataques sofisticados que están diseñados para explotar brechas en las defensas tradicionales de correo electrónico.

- Realiza un seguimiento de anomalías de comportamiento con IA. Al evaluar las herramientas que utilizan IA, asegúrate de que incluyan análisis de comportamiento. Esto identifica cuándo los usuarios interactúan con remitentes o dominios desconocidos, lo que permite revelar los intentos de phishing. Adicionalmente, los usuarios también deberían recibir formación en seguridad para reconocer estas señales de alerta.

- Invierte en visibilidad global de amenazas. Las organizaciones necesitan ver y comprender las amenazas para priorizar los riesgos más relevantes y remediarlos cuanto antes. En última instancia, una mayor visibilidad mejora la detección, la respuesta ante amenazas y la posición de seguridad general.

Proofpoint ofrece protección centrada en las personas

Las amenazas de fraude con firma electrónica ofrecen un ejemplo preocupante de cómo los ataques por correo electrónico se están volviendo más sofisticados. Explotan las deficiencias en las medidas de seguridad nativas y atacan a las organizaciones en su punto más débil: las personas. Para combatirlos, no basta con las herramientas básicas de seguridad de correo electrónico. Se necesita una seguridad completa centrada en las personas con inteligencia de amenazas avanzada y capacidades de detección con tecnología de IA.

Proofpoint proporciona una protección de extremo a extremo que detecta amenazas en cada etapa, desde el análisis previo y posterior a la entrega hasta las defensas en el momento del clic. Al combinar el análisis del comportamiento con un aislamiento de URL avanzado, ofrecemos una excelente protección incluso contra los intentos de phishing más complejos.

Protege a tus empleados y tu negocio de la más amplia variedad de ataques de phishing de vanguardia. Descarga nuestro resumen de la solución de protección contra amenazas para obtener más información.

Lee nuestra serie “Neutralización de ciberseguridad del mes”

Para obtener más información sobre cómo Proofpoint detiene los ataques avanzados, consulta nuestros blogs anteriores de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de la IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones malintencionadas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Malware DarkGate (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de identidad de proveedores (septiembre de 2024)

- SocGholish acecha al sector sanitario (octubre de 2024)

- Prevención de la vulneración del correo electrónico de proveedores en el sector público (noviembre de 2024)

- Cómo consiguió Proofpoint bloquear un ataque de phishing de Dropbox (diciembre de 2024)