Hace unas décadas, la seguridad del correo electrónico estaba definida por proveedores de gateways de correo electrónico seguros (SEG) como Barracuda, Cisco IronPort, FireEye/McAfee (ahora Trellix), Symantec Email Security.cloud (MessageLabs), Trend Micro y Websense (ahora Forcepoint).

Pero el panorama de amenazas ha cambiado, y muchos proveedores tradicionales no han sabido adaptarse a esta evolución. Años de inversión insuficiente en este segmento del mercado han expuesto a las organizaciones a un mayor riesgo de compromiso. Los ciberdelincuentes actuales utilizan técnicas multivectoriales y amenazas avanzadas, como las estafas Business Email Compromise (BEC), la usurpación de cuentas (ATO) y el phishing mediante códigos QR, en múltiples plataformas. También aprovechan los asistentes de IA al incorporar prompts maliciosos ocultos en los correos electrónicos. Los gateways de correo electrónico tradicionales nunca fueron diseñados para bloquear las amenazas sofisticadas y multicanal actuales.

Si está cansado de las detecciones fallidas, la clasificación manual y el aumento de los costes del centro de operaciones de seguridad (SOC), sepa que no es el único. Muchos de sus compañeros ya han migrado sus antiguas soluciones de seguridad de correo electrónico a Proofpoint, ya que nuestra solución va más allá de lo que pueden ofrecer los SEG tradicionales. Nuestra protección se extiende a todos los entornos en los que trabajen sus empleados, ya sea correo electrónico, Teams, Slack, SharePoint, OneDrive y muchos más, con el fin de protegerlos contra amenazas que otras soluciones no detectan. Basándonos en experiencias reales de migración, hemos diseñado una hoja de ruta práctica para ayudarle a elaborar un plan de migración claro y bien documentado que su dirección no podrá rechazar.

Paso 1: Cuantificar la eficacia de su protección

El primer paso consiste en recopilar pruebas. Genere informes sobre falsos negativos (amenazas de phishing, BEC y malware recibidas) a partir de los registros de administración y los tickets SIEM/IR posteriores. Revise su buzón de correo malicioso y pregúntese lo siguiente: ¿cuántos mensajes denunciados por los usuarios eran amenazas reales y cuántos eran falsos negativos que hicieron perder el tiempo a los analistas?

Y no se limite al correo electrónico. Documente los incidentes de usurpación de cuentas, en particular las alertas relativas a la geolocalización, un desplazamiento imposible o el uso indebido de las reglas del buzón de correo electrónico. Verifique si han sufrido ataques herramientas de colaboración, como Teams, Slack, SharePoint, OneDrive y otras. La investigación realizada por Proofpoint muestra que estos ataques están aumentando.

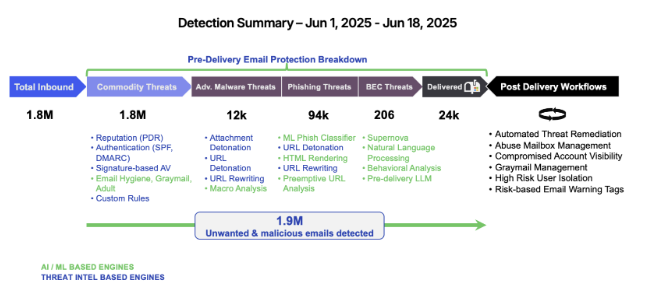

Por último, realice la evaluación de riesgos rápida y gratuita que ofrece Proofpoint para confirmar las lagunas del gateway de correo electrónico seguro con datos reales. En solo cinco minutos, la herramienta de evaluación se conecta a su entorno de correo electrónico a través de una conexión segura de solo lectura y examina instantáneamente el tráfico de las últimas dos semanas. La evaluación destaca las amenazas avanzadas (phishing, ransomware e intentos de apropiación de cuentas) que no detectó el gateway de correo electrónico seguro e identifica a los usuarios más vulnerables. El resultado es un informe listo para presentar a la dirección que cuantifica los riesgos y le ayuda a elaborar argumentos a favor del cambio.

Figura 1: Ejemplo de informe de evaluación rápida de riesgos de Proofpoint: Resumen de detecciones: amenazas avanzadas no detectadas por la solución desplegada.

Paso 2: Calcular el coste operativo de mantener la situación actual

El coste de mantener la situación actual no se limita únicamente a las detecciones omitidas. A esto hay que añadir las horas perdidas por los analistas, las tareas repetitivas y las ineficiencias que desgastan a su equipo. ¿Cuántos clics y horas necesita para investigar un solo caso de phishing? ¿Cuánto tiempo pierde clasificando el spam denunciado por los usuarios? ¿Cuánto tiempo se tarda en elaborar un informe ejecutivo con sus herramientas actuales?

Las investigaciones que deberían llevar solo unos minutos suelen durar varias horas, ya que los analistas tienen que revisar 12 pantallas o más para confirmar un solo caso de phishing. La clasificación del buzón de correo malicioso puede llevar varias horas cada semana, mientras que la mayoría de los mensajes denunciados por los usuarios resultan ser falsas alarmas y no amenazas reales. Además, los responsables de seguridad a menudo se ven obligados a exportar manualmente datos a hojas de cálculo para preparar informes ejecutivos sencillos destinados a la dirección o al consejo de administración.

Todo esto se traduce en fatiga de los analistas, tiempos de respuesta más lentos y un equipo de seguridad que se ve abrumado por información irrelevante y ya no tiene tiempo para centrarse en los riesgos reales.

Paso 3: Elegir su ruta de migración

La migración varía de una empresa a otra. Cada organización tiene recursos, plazos y prioridades de seguridad diferentes. Proofpoint es única en cuanto a que ofrece tres rutas claras para proceder (SEG, API o una ruta gradual), lo que le proporciona una flexibilidad simplemente imposible con los gateway de correo electrónico tradicionales.

Muchas organizaciones optan por comenzar reforzando Microsoft 365 con la protección a través de API que ofrece Proofpoint. Este es el enfoque más simple y eficaz. Ofrece protección inmediata contra la los ataques BEC, el phishing y la usurpación de cuentas, al tiempo que presta apoyo a los equipos que tienen previsto migrar de su gateway de correo electrónico seguro a Microsoft y Proofpoint.

Otros prefieren un enfoque gradual. Esto significa que empiezan con la API para obtener protección rápidamente y luego la amplían con la solución Proofpoint SEG para disponer de un control completo del enrutamiento, el cumplimiento normativo y las defensas multicapa.

Y para las organizaciones que están listas para retirar por completo su gateway de correo electrónico tradicional, un reemplazo completo de SEG ofrece el máximo control con un bloqueo total previo a la entrega.

Paso 4: Planificar e implementar un proyecto piloto

Una vez que haya elegido una opción de migración, el siguiente paso es planificar e implementar un proyecto piloto. Empiece por definir los objetivos prioritarios de su empresa: mayores tasas de detección, menos falsos positivos, corrección más rápida o mayor protección contra la usurpación de cuentas. Un proyecto piloto le permite ejecutar Proofpoint en paralelo con su solución SEG existente en modo de supervisión, para que pueda ver la diferencia en tiempo real, sin ningún riesgo. Es especialmente útil centrarse en los usuarios más atacados, como los ejecutivos, los equipos financieros, el departamento de compras o los administradores de TI, que suelen ser los objetivos preferidos del phishing y el fraude.

Al final del proyecto piloto, dispondrá de pruebas concretas para compartir con la dirección:

- Una comparación clara que muestra las amenazas que Proofpoint ha detectado y las que su solución SEG pasó por alto.

- Un resumen claro de las lagunas identificadas en la protección del gateway.

- Un informe de valor añadido que cuantifica, en euros, el tiempo ahorrado y la reducción de riesgos.

Estos datos se convierten en una herramienta poderosa para obtener el respaldo de la dirección y guiar sus próximos pasos.

Paso 5: Crear un calendario de migración

El último paso consiste en establecer su calendario de migración. El procedimiento a seguir dependerá de la opción elegida en el paso 3.

- Si refuerza Microsoft 365 con protección basada en API, el despliegue es sencillo y podrá observar mejoras inmediatas en la detección y la visibilidad.

- Si está empezando con la API y tiene previsto pasar a Proofpoint SEG, lo mejor es adoptar un enfoque gradual. Comience con la protección rápida que ofrece la API a continuación, despliegue el gateway de correo electrónico seguro para disfrutar de un control total del enrutamiento y un cumplimiento normativo completo.

- Y si está listo para sustituir la solución existente, una transición estructurada en tres fases (proyecto piloto, ejecución en paralelo y transición final) garantiza la continuidad y minimiza los riesgos.

Independientemente de la opción que elija, alinee la migración con las renovaciones de licencias y los ciclos presupuestarios, tenga en cuenta las oportunidades de recompra de contratos y confíe en el servicio de asistencia para migraciones de alta gama de Proofpoint para mejorar la fluidez y la previsibilidad del proceso.

Conclusión

No tiene que hacer esta transición solo. Proofpoint le acompaña en cada paso del camino, ofreciéndole guías de migración, plantillas de proyectos piloto y otros recursos para simplificar la planificación y la toma de decisiones.

Hemos colaborado con organizaciones de todos los tamaños y sectores para guiarlas a lo largo de la migración de su solución SEG. Por ejemplo, una empresa de ingeniería internacional comenzó reforzando Microsoft 365 con protección basada en API y luego amplió esa protección sustituyendo por completo el gateway de correo electrónico seguro, lo que demuestra lo fácil que es obtener protección adaptada a las necesidades y al calendario de su equipo con Proofpoint. Descubra por qué cambiaron de su gateway Symantec a Proofpoint.

¿Por qué Proofpoint?

Nuestra reputación está más que consolidada: más de 2,7 millones de empresas de todo el mundo confían en nosotros, entre ellas más de 80 empresas Fortune 100, por nuestra inigualable capacidad de detección, la eficacia de nuestros analistas y una hoja de ruta clara en materia de innovación continua. Cuando elige Proofpoint, no solo reemplaza un gateway de correo electrónico tradicional, sino que gana un partner comprometido a mantenerse al día con las amenazas actuales y futuras.

Inicie su recorrido de migración con datos reales de amenazas

La herramienta gratuita de evaluación rápida de riesgos de Proofpoint le proporciona pruebas claras de las deficiencias de su gateway de correo electrónico y sienta las bases para su plan de migración. Solicite su evaluación hoy y dé el primer paso hacia una protección reforzada.