Trois vérités en matière de cybersécurité ont survécu à l'épreuve du temps (jusqu'à présent) :

- La plupart des compromissions impliquent une intervention humaine. Le dernier Data Breach Investigations Report (DBIR, rapport d'enquête sur les compromissions de données) de Verizon révèle que plus des trois quarts (76 %) des compromissions impliquent une intervention humaine.

- Le phishing fait partie des tactiques les plus courantes pour obtenir un accès initial à une entreprise. D'après le rapport DBIR de Verizon, le phishing a été la deuxième tactique la plus employée en 2023, juste après le vol d'identifiants de connexion. (Par ailleurs, des identifiants de connexion sont souvent divulgués lors d'attaques de phishing.)

- Les utilisateurs n'ont pas peur de prendre des risques. C'est la raison pour laquelle ils sont souvent victimes d'attaques — ils effectuent des actions dangereuses, comme cliquer sur des liens et ouvrir des pièces jointes provenant de personnes qu'ils ne connaissent pas. D'après les recherches effectuées pour les besoins de notre rapport State of the Phish 2024, 68 % des utilisateurs prennent ce genre de risques.

Compte tenu de ces vérités, une stratégie de sécurité centrée sur les personnes est essentielle pour protéger une entreprise. La réduction des risques liés aux utilisateurs doit également occuper une place centrale.

Cette approche de la cybersécurité reconnaît que bien que les solutions technologiques soient essentielles, elles ne suffisent pas à elles seules. Les comportements humains doivent être directement pris en charge. Si vous créez un programme de sensibilisation guidé par la threat intelligence et fournissez aux utilisateurs les outils nécessaires pour contrer les attaques de phishing, vous pouvez obtenir des résultats quantifiables.

Dans cet article, nous vous donnons trois conseils, que vous pouvez appliquer dès maintenant pour créer un programme de formation et de sensibilisation à la sécurité informatique qui induit des changements de comportement.

Conseil n° 1: Priorisez les groupes d'utilisateurs à haut risque

Une cybersécurité centrée sur les personnes commence par une visibilité sur les utilisateurs qui présentent le plus grand risque pour votre entreprise. Les actions d'un très faible pourcentage de collaborateurs sont la cause première de la plupart des incidents de sécurité. Une fois que vous aurez compris quels utilisateurs présentent le plus grand risque, vous pourrez maximiser l'impact de votre programme en améliorant la résilience de ces personnes.

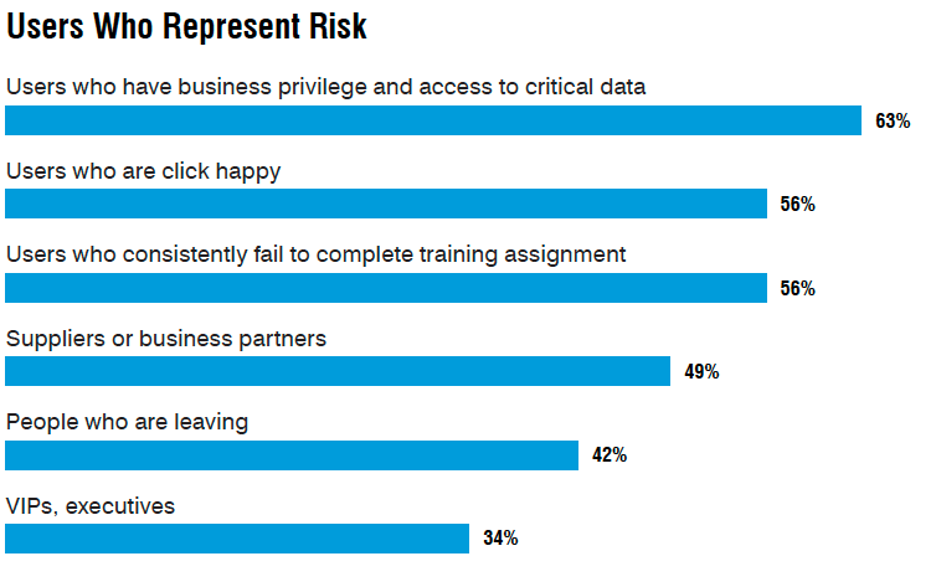

Pour les besoins de notre rapport State of the Phish 2024, nous avons interrogé les professionnels de la sécurité des informations sur les personnes qui, selon eux, présentent le plus grand risque pour leur entreprise. Le principal groupe cité était les utilisateurs ayant accès à des données critiques (utilisateurs à privilèges).

Graphique montrant les utilisateurs qui présentent un risque au sein des entreprises (Source : rapport State of the Phish 2024 de Proofpoint)

Les privilèges constituent l'un des facteurs clés pour quantifier les risques liés aux utilisateurs. Ce facteur tient compte de la quantité de dommages qui pourraient découler d'une attaque réussie. Toutefois, vous devez également prendre en compte les facteurs suivants :

- Les attaques, qui montrent que plus une personne a été attaquée dans un passé récent, plus la probabilité qu'elle soit attaquée dans un futur proche est élevée.

- La vulnérabilité, qui évalue la probabilité de réussite d'une attaque si une personne est attaquée. Pour ce facteur de risque, il est important de surveiller les comportements des utilisateurs face à des menaces réelles et à des simulations d'attaque, comme les clics sur des URL figurant dans des emails réellement malveillants et les résultats obtenus lors des évaluations de la sensibilisation à la sécurité informatique et des simulations de phishing.

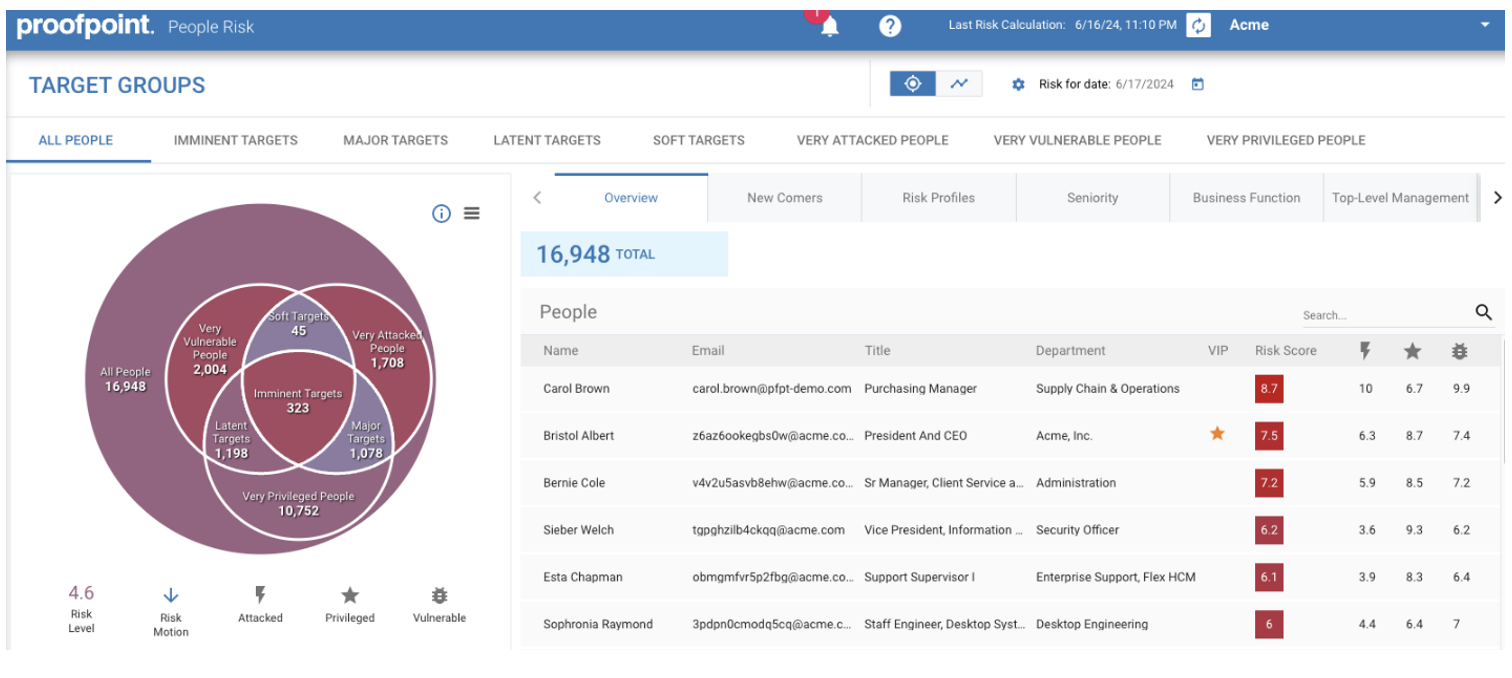

Proofpoint simplifie la quantification des risques liés aux utilisateurs et identifie les personnes qui présentent le plus grand risque pour votre entreprise. Plutôt que de suivre manuellement les risques liés aux utilisateurs pour les trois facteurs de risque clés que sont les privilèges, les attaques et la vulnérabilité, nos clients peuvent utiliser Proofpoint Nexus People Risk Explorer (NPRE).

Proofpoint NPRE attribue un score de risque à tous les utilisateurs en fonction de leur comportement et de leur profil. Les utilisateurs sont automatiquement regroupés selon leur score. Grâce aux informations sur les risques liés aux utilisateurs fournies par Proofpoint NPRE, vous pouvez facilement donner la priorité aux groupes qui nécessitent le plus d'attention et déterminer comment dispenser votre formation de sorte à maximiser son impact.

Aperçu du tableau de bord Proofpoint Nexus People Risk Explorer.

Conseil n° 2: Mettez en place un programme agile

Le paysage des menaces affecte chaque entreprise différemment. Si l'on compare une entreprise de services financiers à une entreprise de fabrication, on constate généralement que la première est plus souvent ciblée par des ransomwares que par des attaques BEC de la chaîne logistique.

Il est important de mettre en place un programme agile afin de pouvoir vous adapter facilement à l'évolution du paysage au fil de l'année. Pour maximiser l'impact de votre formation, nous vous recommandons de surveiller en permanence les menaces qui ciblent vos utilisateurs.

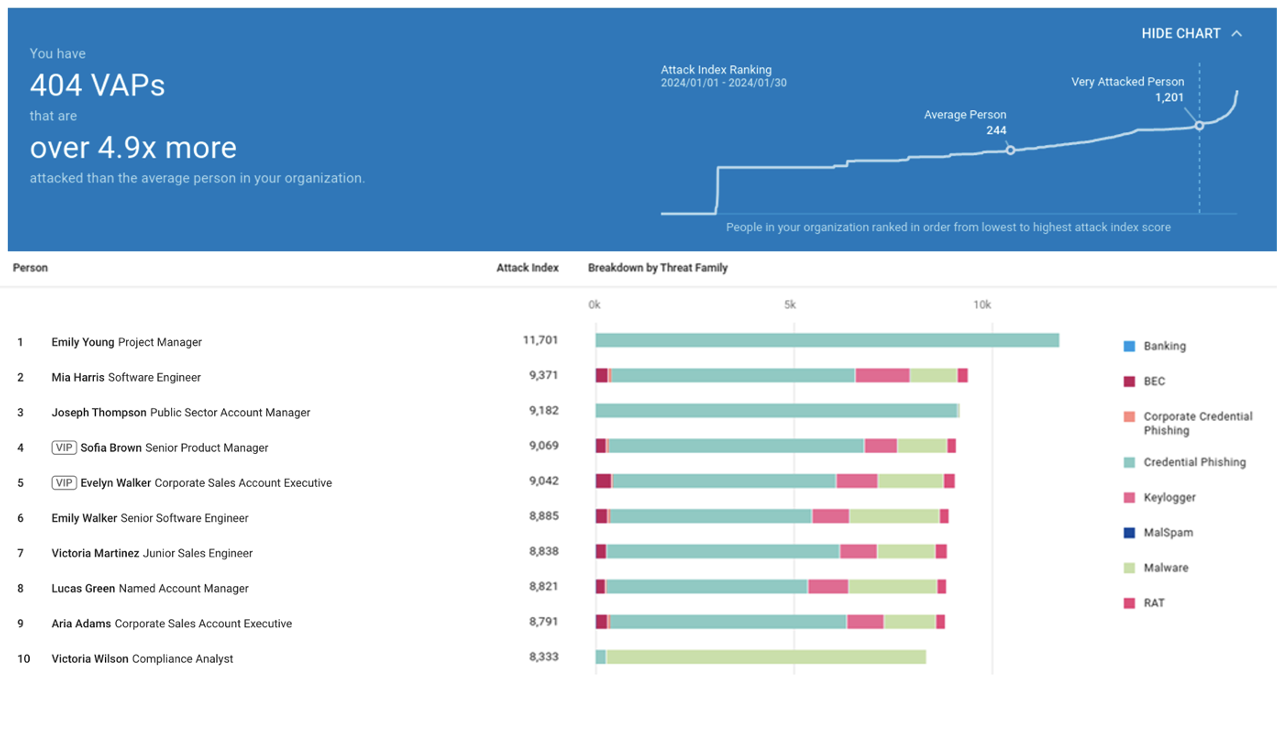

Imaginons que vous surveilliez un groupe d'utilisateurs à haut risque constitué de VAP (Very Attacked People™, ou personnes très attaquées). Les utilisateurs de ce groupe sont attaqués bien plus souvent que les utilisateurs lambda et, d'après la threat intelligence, sont ciblés par des leurres de phishing sur le thème des services financiers. Vous trouverez ci-dessous un exemple de la façon dont Proofpoint Targeted Attack Protection peut vous aider à surveiller vos VAP.

Aperçu du tableau de bord Proofpoint Targeted Attack Protection (TAP).

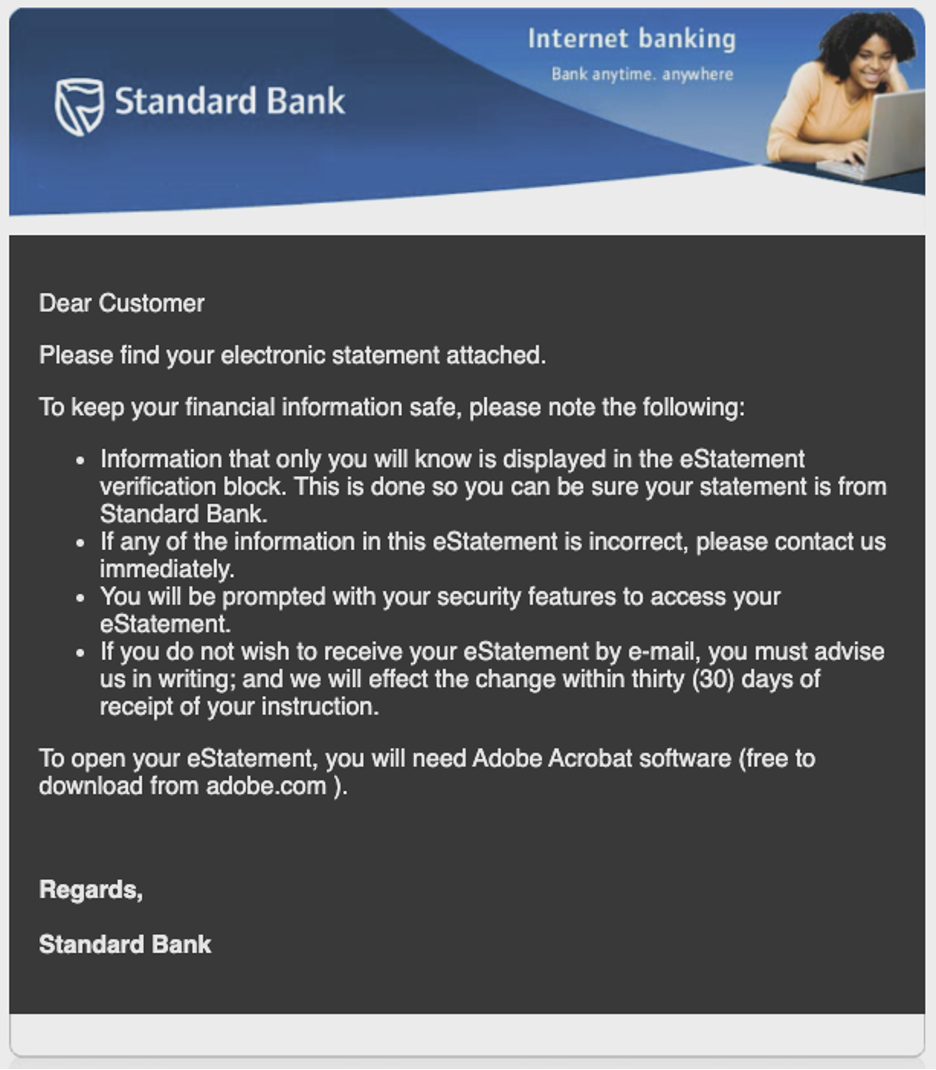

Ces données vous permettent de personnaliser votre programme de formation et de sensibilisation à la sécurité informatique. Pour commencer, vous pouvez utiliser des simulations de phishing basées sur des attaques récentes sur le thème bancaire.

Exemples de leurres de phishing sur le thème des services financiers.

Ensuite, en tenant compte du comportement des utilisateurs face à ces leurres, ainsi que de leur rôle et de leurs responsabilités, vous pouvez déterminer le type de contenus de formation dont ils ont besoin pour améliorer leurs comportements réels.

Exemple de module de formation Proofpoint Security Awareness.

Si vous proposez aux utilisateurs des formations pertinentes de sensibilisation à la sécurité informatique basées sur les attaques que les cybercriminels utilisent pour les cibler activement, ils auront plus de chances de retenir ce qu'ils apprennent. Et à mesure qu'ils prendront confiance dans leur capacité à reconnaître ces attaques, ils se sentiront qualifiés pour signaler les activités suspectes.

Conseil n° 3: Fournissez aux utilisateurs des outils pour contrer les attaques de phishing

Une fois que vous aurez appliqué les conseils n° 1 et n° 2 et que vous fournirez des formations opportunes et pertinentes, les connaissances de vos utilisateurs s'amélioreront. Plutôt que de se contenter d'éviter les attaques de phishing, vos utilisateurs se sentiront plus qualifiés pour les signaler activement.

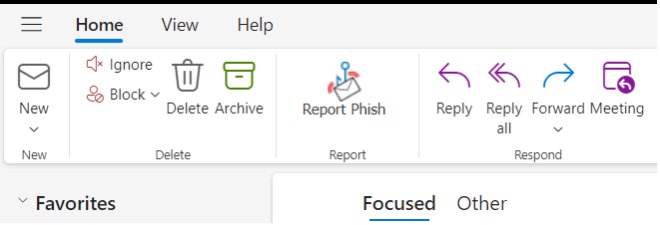

Il est donc primordial de mettre à la disposition des collaborateurs un outil facile d'utilisation afin qu'ils puissent signaler les emails suspects. Proofpoint s'est associé à Microsoft pour proposer un bouton de signalement d'emails PhishAlarm intégré.

Capture d'écran du bouton de signalement d'emails PhishAlarm de Proofpoint, appelé ici Report Phish.

PhishAlarm est pris en charge par Google Workspace et toutes les versions des clients Microsoft Outlook, y compris la dernière version d'Outlook et d'Outlook pour Microsoft 365. Dans la nouvelle version de Microsoft Outlook, le bouton PhishAlarm peut remplacer directement le bouton de signalement Microsoft existant afin qu'il n'y ait qu'un seul bouton de signalement d'emails sur le ruban Outlook. Ce placement élimine toute confusion quant à l'emplacement où sera envoyé le message signalé.

Proofpoint Cloud Threat Response analyse le message signalé. En outre, il automatise les investigations pour nos clients, est soutenu par notre threat intelligence de pointe et permet d'économiser des ressources administratives. Il permet de neutraliser automatiquement les menaces en extrayant le message malveillant de chaque boîte de réception au sein de l'entreprise grâce à Proofpoint Closed-Loop Email Analysis and Response (CLEAR).

Instauration d'une culture de vigilance

L'élaboration d'un programme efficace de sensibilisation à la sécurité informatique pour vos collaborateurs est essentielle pour relever les défis posés par le paysage actuel de la cybersécurité. Concentrez-vous sur les groupes d'utilisateurs à haut risque, mettez en place des formations agiles et dotez les utilisateurs des outils nécessaires pour contrer les attaques de phishing. Ensemble, ces tactiques peuvent vous aider à renforcer considérablement le niveau de sécurité de votre entreprise.

Lorsque vous priorisez la sensibilisation de vos collaborateurs, vous pouvez réduire le risque de compromissions et instaurer une culture de vigilance et de défense proactive contre les cybermenaces. L'application des conseils présentés dans cet article vous aidera à vous assurer que votre programme de sensibilisation à la sécurité informatique est complet et dynamique, et qu'il s'adapte au paysage des menaces en constante évolution. Au final, ces mesures peuvent vous aider à renforcer la résilience et la sécurité de votre entreprise.

Si vous peinez toujours à réduire la vulnérabilité de vos utilisateurs face au phishing, Proofpoint peut vous aider. Contactez-nous sans tarder.